Comments 305

Требование Developer account — ну так если вы разрабатываете под macOS у вас он видимо и так есть (а если нет — не такая уж проблема получить)

То, что процедура выпуска релиза начинает зависить от отсылки файлов Apple'у? Ну так а был хоть раз случай когда на нотаризацию прилетал необоснованный отказ?

Аналог того что в статье — у Apple это гейткипер — про который в принципе все кто ставят софт — знают и как отключать/обходить в конкретном случае — знают. При этом для тех же Homebrew пакетов это вообще не проблема.

А по факту — тот самый пример на слуху про атол — там юзеров не меньше. Притом проблемы у людей возникали просто стохастически. Типа партия компьютеров-клонов (из одной поставки с OEM виндой и с идентичным софтом) из них на 9 драйвер ставится, на 10 — нет…

Конечно если вы zip каким то WinRar распаковываете а не встроенным способом, то тогда этот атрибут при распаковке потеряется и сообщения не будет.

И кстати EV сертификаты уже не помогают. Помогает только тысяча-две скаченных и запущенных файлов другими пользователями чтобы у майкрософта набралась статистика на этот сертификат.

Если хочется стандартного, то в ISO — монтирует по клику, а внутри своя FS, без лишних потоков

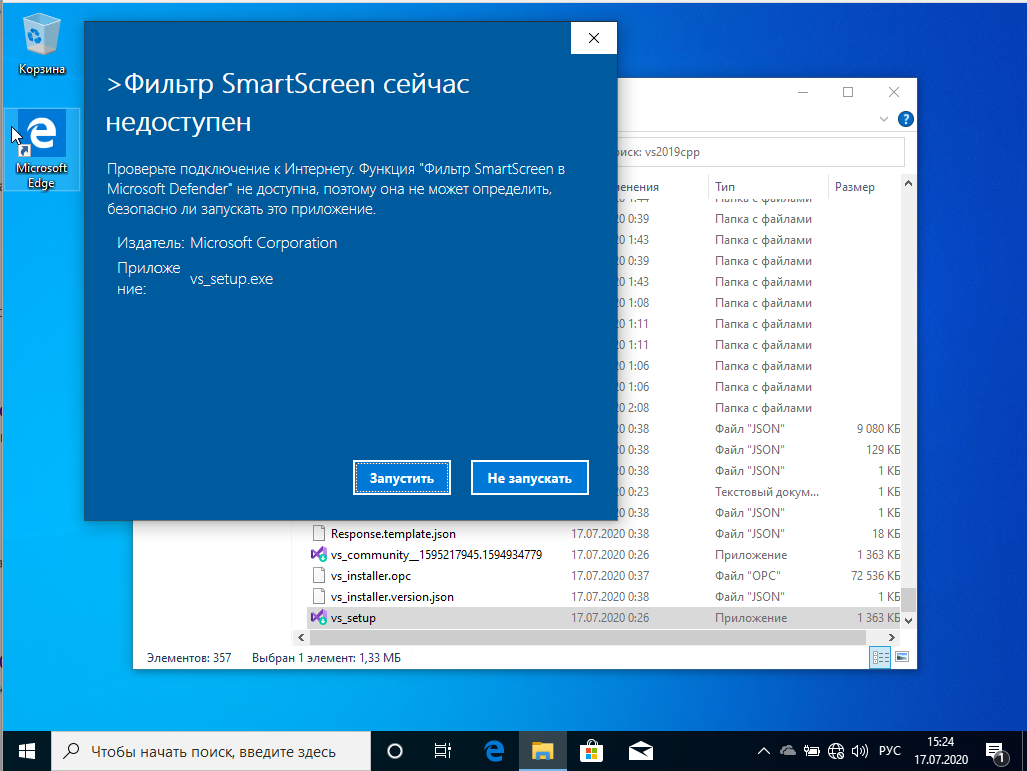

При скачивании браузер добавляет к файлу NTFS-stream с именем Zone.Identifier, куда помещает ссылку, откуда скачан файл. SmartScreen ругается именно на файлы с этим NTFS-потоком.

Если файл распакован из 7z-архива (к примеру), архиватор этот поток не дописывает к файлу.

Это не имеет никакого отношения к сертификату. Скрытый поток — это локальная штука в рамках одной конкретной машины, а смарт-скрин работает с облачным сервисом.

Пока вы не снимете галочку в свойствах файла операционка не даст вам обратиться к скачанному из интернета исполняемому файлу, каким бы сертификатом он не был подписан.

Пока вы не снимете галочку в свойствах файла операционка не даст вам обратиться к скачанному из интернета исполняемому файлу, каким бы сертификатом он не был подписанИменно что к скачанному, а реализуется этот механизм через добавление NTFS-потока браузерами. А если файл распакован из архива (или появился на машине пользователя например компиляцией из Visual Studio), SmartScreen не срабатывает.

Обычному разработчику-физлицу, конечно, это недоступно, да. Ну так это не вчера началось, а ещё в Висте, когда в 64-битные винды запретили грузить драйверы, не подписанные покупным сертификатом. Помнится, и обычный-то сертификат для подписи драйверов физлицу невозможно было купить (а может, и до сих пор невозможно).

1. Если драйвер был подписан до введения десяточных ограничений (и это удостоверено таймштампом).

2. Если драйвер был подписан после ограничений, но сертификатом, выписанным до введения этих ограничений (2015-й что ли год).

3. Если винда загружена без Secure Boot.

4. Если винда была установлена не начисто, а как апгрейд с 7/8/8.1.

Во всех этих случаях даже EV не требуется, достаточно стандартного code signing с кросс-сертификатом. В остальных же случаях нужна Microsoft-подпись, которую можно получить, только если компания обладает EV-сертификатом.

А вообще механизм проверки сертификатов несколько глючный, например на Win7 без KB3125574 диалог подтверждения издателя будет возникать всегда, а драйвера без валидной подписи интегрируются успешно без ключа /ForceUnsigned.

Да, достаточно обычного сертификата. С EV просто не будет возникать окно с подтверждением издателя. Несколько сложнее, см. коммент выше.

Кроме того, если менялся только .inf, а .sys уже подписанные, то можно вообще воспользоваться libwdi для автоподписания .cat

https://github.com/pbatard/libwdi

Если обобщить — антивирусы плевать хотели на ЦП, это довольно ничтожный фактор, который иногда играет даже в минус, в том случае, если в базе есть, к примеру, предыдущая версия продукта с такой же ЦП, но на которую не оформлен / не рассмотрен рапорт о false positive.

При этом, злоумышленники довольно легко обходят эти самые антивирусы, заворачивая свои «дропперы» во вполне легальные протекторы софта, и очень часто это срабатывает! В то время как мы, разработчики легального софта, даже подумать не можем о применении протектора, тогда вообще никому ничего не докажешь при рассмотрении false positive кейса.

ЦП — это хорошо. Это единственный правильный путь, но все должно быть организовано как у Эппла, к примеру. Деньги платишь, но знаешь за что их платишь. Для Windows получается, что регулярно выкладывается приличная сумма денег за EV, а толку от этого ноль.

Систему сертификации нужно полностью менять и реформировать. Сейчас она не обеспечивает ни защиты вендоров от ложных срабатываний, ни защиты пользователей от вредоносного софта.

С третьей стороны, внедрение грамотной системы сертификации фактически уничтожит отрасль антивирусов.

антивирусы плевать хотели на ЦП

Если бы. К сожалению сейчас приложение без легитимной подписи и неизвестное антивирусу рассматривается как подозрительное

Вроде бы для СНГ аккаунт разработчика стоит не дорого.

Это не просто пост про ваши проблемы (которые не только ваши — все мы выполняем разные роли в разное время), а формирование мнения. К сожалению — без попыток взглянуть с другой стороны (вендора и пользователя). Такая позиция, скорее всего, будет ущербной (не сбалансированной). Требуется мнение и другой стороны. Не в формате "ну вам же, очевидно, это невыгодно ".

Тут, как мне кажется, много причин. И одна из них в том, что для приобретения сертификата разработчика нужно оставить некий след. Более того, положительный фидбек от многих приложений, подписанных одним сертификатом, явно отличается от целей мошенников, которые, даже получив сертификат, не будут им подписывать все свои наработки. То есть, никто не говорит, что неподписанное ПО хуже, просто его конкурент явно предпринял больше шагов для подтверждения своей добросовестности.

Это, BTW, примерно, как с кредитной историей: чтобы получить лучшие условия по кредиту, вам неплохо бы иметь хорошую кредитную историю. Хотя она может быть у вас только после получения кредита.

В общем, доверие зарабатывают, а не получают сразу.

Сертификат покупался у барыги, потому что это проще и быстрее: официальный сертификат может быть только на ИП публично (в сертификате будет указано ФИО), а при покупке на фирму, фирма должна быть публично представлена в интернете, содержаться в каких-то каталогах компаний, у неё должен быть указан рабочий телефон, продавцы сертификатов звонят, общаются с вами, требуют кучу документов. В общем, это нетривиальная процедура (сертификат для подписи вирусов до этого как-то раз покупался официально).

Волновало ли меня, что я использую вирусный сертификат для подписи легитимной программы? Нисколько.

Волновало ли это несколько десятков тысяч пользователей программы из разных стран? Нет, никто не спрашивал, что за Falconix Limited из Лондона делает в строке «издатель», все просто прокликивают эту ерунду.

Я точно не буду покупать X.509-сертификат для подписи своего ПО, потому что они фактически не работают так, как когда-то задумывалось, из-за чего не дают никаких гарантий. Разработчики настоящих троянов и ядерных руткитов используют уже подписанные действующими EV-сертификатами уязвимые драйверы. Сертификаты отзывают редко (зависит от размера компании), а если и отзывают, то эта процедура растягивается на месяцы. Только в последнем обновлении Microsoft начала блокировать автоматическую загрузку известных уязвимых драйверов в Windows.

Я подчеркну: не отзывать сертификаты, а вести свою собственную базу уязвимых драйверов, и блокировать их загрузку по умолчанию, до изменения настроек пользователем!

twitter.com/dwizzzleMSFT/status/1267507875619848198

P.S. Удивлён, что в статье описывается покупка сертификата на физ. лицо. Либо правила продажи изменились, либо на физ. лицо нельзя было продавать сертификаты россиянам: несколько компаний требовали либо ИП, либо фирму.

Если "не EV", то некоторые компании продают физическим лицам, например Certum (в том числе для подписи OpenSource проектов за 28* евро/год)

Являясь обладателем этого токена (на самом деле смарт-карты, и €45 за карту с ридером и €64 за доставку из Польши в Беларусь(!!!) ), могу сказать, что купить его было самым легким этапом получения сертификата.

Причем ещё два года назад можно было при помощи F12 в Internet Explorer воспользоваться стандартным криптопровайдером, сохранить всё что нужно в хранилище ОС, и вытащить через Mimikatz. Сейчас это провернуть не получилось.

не дешевле того же Comodo

На самом деле не дешевле.

Sectigo (бывший COMODO CA) не продаёт физлицам (мой случай), а для индивидуальных предпринимателей требует сложнодобываемые в СНГ вещи.

https://1drv.ms/w/s!AjPn0a7fFYvxgrxVr6zHy_eNrNp5jQ?e=c4Yfzu

P.S. Пока писал, выше то же самое запостили.

Ну блин, у вас так все просто: зайки кушают морковку, волки кушают заек. Сажайте меньше морковки, чтобы было меньше злых волков.

нет, мелкий уже бизнес сможет заплатить 100-1000 баксов, чтобы таки продавать свое ПО.

А если их софт не стоит для них того, чтобы $1000 выложить, то их пользователям придётся нажать лишнюю кнопочку. Потому, что другим пользователям это позволит не запустить какого-нибудь вируса или шифровальщика.

Много крутого софта пишется по фану энтузиатсами. У которых есть желание вложить свои силы в разработку и раздать результат бесплатно, но нет желания платить живые бабки кому-то, чтобы раздавать результат бесплатно.

2. если я скачаю некое ПО, а его разработчик не озаботился валидным сертификатом разработчика — это тоже звоночек. Как веса в антиспаме — сам по себе не повод отказаться, но при прочих равных предпочту подписанный софт.

Вот только работает не так. О чем и говорится в статье.

Собственно смотрите пример с паленым скайпом ниже:

habr.com/ru/post/505194/#comment_21699280

они работают, работают шустрей классических програм. Кушают мало.

да, падают, да интерфейс страшный. Ну и что?

потом её увидел приятель, взял, потом ещё кто-то попросил. Потом я программу с кратким руководством выложил в инет.

хочешь сертификат — дай денег.

жалко — пользуйся классикой.

Тем более, если его проблемы — это просто необходимость для пользователя лишний раз подтвердить согласие на риски и установку его ПО.

То есть за повышенный порог входа для разработчиков придётся платить пользователям.

мне кажется, что ваша ошибка в предположении, что задача разработчика ОС сделать хорошо _всем_.

Ай нет, у меня некоторое когнитивное несоответствие. С одной стороны — Балмер, рассекающий по сцене кругами с выкриками «Developers! Developers!» и, без преувеличения, тонны полезного тулинга от «майков» за последние лет 5-10. А с другой — цифровое гетто внутри выпускаемой теми же «майками» операционной системы, со всеми этими ничего не значащими подписями, которые откровенно преследуют ровно одну цель — срубить с разработчика бабла, причем в слабоадекватных количествах.

С одной стороны гранты на Azure для открытых проектов и новая политика гитхаба, а с другой — не забудьте занести тыщу баксов в год, чтобы оно имело шанс установиться. При этом за эту «тыщу» еще и лютая гора геморроя и неработающий сервис.

Собственно, оно бы и ничего, если бы а) оно имело бы какой-то смысл, б) оно хотя бы корректно работало. А так — разработчик приходит ровно к 1 выводу: либо монетизируй, чтобы хоть как-то оправдать расходы на подпись, либо не мучай попу. Ну, такое себе.

И еще раз повторюсь, я совершенно не питаю иллюзий насчет того, что проприетарный коммерческий продукт может преследовать иные цели, кроме извлечения коммерческой прибыли. Я просто выражаю некоторую озадаченность когнитивным диссонансом, который вызывает сравнение пиара вида «все для разработчиков» с реальным гетто внутри той же экосистемы.

MS не нужны разработчики как предприниматели и продавцы своего продукта, а нужны как рабочая сила в отделах автоматизации больших предприятий.

Нужно, чтобы разработчики научились сами, дома, за свой счёт (на пиратских или бесплатных инструментах), пришли работать, а на рынке кроме Windows-программистов по большей части никого другого нет. Вот тогда MS возьмёт денег с предприятий, и даже не за средства разработки и серверы (хотя SQL Server и Windows Server 2020 не дёшевы), а больше за парк клиентских машин и офисов, на которых запускаются поделки windows-программистов.

Поскольку Azure пиратить невозможно, как Visual Studio или SQL Server, приходится бесплатно раздавать под некоторые условия, чтобы люди учились.

MS не нужны разработчики как предприниматели и продавцы своего продукта, а нужны как рабочая сила в отделах автоматизации больших предприятий.

Не совсем так. По общему движению видно, что им три вида разработчиков нужны:

1. Бизнес-автоматизаторы, чтобы продвигать продажи Windows-экосистемы в бизнесы.

2. Разработчики тонн говнософта, сравнимых с гуглоплеевскими, для Windows-Store.

3. Разработчики облачных приложений, чтобы чем-то платно нагрузить Azure.

С первыми почти все в порядке, но их достаточно жестко склоняют к лицензированию через подписи скриптов и все вот это.

Со вторыми все не особо в порядке, т.к. их позиционируют как уже работающий источник монетизации, не имея чего-то серьезного предложить взамен. Если Apple предлагает «илитарность», «унитарность» и «высоко-платежеспособное комьюнити» и просит взамен серьезных денег, а Google — массовость платформы за деньги небольшие… Микрософт ни платежеспособности, ни особой массовости предложить не может. В самом деле, вы много человеков видели, которые бы Windows-Store пользовались? Все а) привыкли качать ручками, б) не привыкли платить, в) выпиливают маркетинговые интерфейсы из винды и ходят с транспарантами, требуя их убрать вообще. Т.е. маркетинговой и торговой платформы у Майков, по факту, нет. Вообще не понятно, за что деньги платить.

А у Azure-разрабов все действительно хорошо. Вот тут не поспоришь.

Больно всем остальным. И вся вот эта хрень с подписями подается под соусом, мол, «ради безопасности». А на самом деле — строго с одной целью: «Загнать разрабов десктопного софта в стойло Windows-Store, ибо нефиг мимо нас деньги получать». Времена меняются, Микрософт остается.

При этом хрен бы с ним, казалось бы. Почему бы, собственно, и не через Windows-Store… Но:

1. Он очень куцый по «умелкам». 90% софта не могут распространяться через Windows-Store. Ну просто физически.

2. У него никакая релевантность, никакого маркетинга, ничего. А если внимательно взглянуть на содержимое — может и удар прихватить. Чего только сборки Open/LibreOffice по 200у.е. в промышленных количествах стоят…

Ну, короче, «независимых разработчиков» пинками загоняют в стойло, в котором очень дурно пахнет, сопровождая это криками «Разработчики! Разработчики! Мы любим разработчиков! Все для разработчиков!»

Вы не подумайте, я не осуждаю. Это нормальное поведение коммерческой конторы. Я просто говорю про то, что независимым разработчикам (очень пафосно звучит, самому не нравится, просто лень подбирать более релевантное определение) действительно больно. Раньше было менее больно, а теперь — более.

Эппл и Гугл — они ровно такие же, с одним нюансом: у них гетто стало огораживаться после того, когда внутри обжились и оценили преференции от нахождения внутри. Майки же сначала ставят забор, а уже внутри постепенно строят гетто, куда громкими выкриками пытаются заманить будущих жителей. «Нивзлитит».

2. Разработчики тонн говнософта, сравнимых с гуглоплеевскими, для Windows-Store.Микрософт забил на свой стор и куча мелких софтин (именно как бизнесы, а не как тулзы для гиков) ему вообще не нужна. Достаточно, чтобы стим/эпик продавали игры, а гиганты типа Adobe/Autodesk продавали свои пакеты.

3. Разработчики облачных приложений, чтобы чем-то платно нагрузить Azure.Нет никаких «облачных azure-приложений» для пользователей.

Azure продают корпорациям и те строят на нём свою инфраструктуру (например, у нас телеметрия и мониторинг для всех внутренних сервисов и приложений), используют iops-ы/терабайты для хранения файлов, хостинг всяких sharepoint'ов.

Второй вариант использования Azure — большие компании вроде условного Netflix-а и облачного гейминга. Тут Azure для пользователя скрыт за ширмой другого бренда.

Каким-то мелким девелоперам вообще нет смысла продавать Azure, больше возни. Разве что в маркетинговых целях, чтобы все умели с ним работать.

Микрософт забил на свой стор и куча мелких софтин (именно как бизнесы, а не как тулзы для гиков) ему вообще не нужна. Достаточно, чтобы стим/эпик продавали игры, а гиганты типа Adobe/Autodesk продавали свои пакеты.

Вот с этим могу согласиться только частично. То, что выглядит он ровно так, что на него как будто забили — это факт. Помойка та еще.

Насчет «гиганты типа Adobe/Autodesk продавали свои пакеты» — это прямо в точку.

чтобы стим/эпик продавали игры

А вот тут прямо мимо. Суммы, которые на их платформе уходят стиму и эпику майки отлично видят. Именно поэтому прямо сейчас зашел в микрософт стор, и прямо на полэкрана увидел «Скидки 50%: Age of Empires, Halo, Ori, Forza, Kindom Come...etc». Стим, эпик & Ко. майкам поперек горла и неизбежное зло. Избавиться и задавить на корню нельзя, т.к. пользователи и ведущая игровая платформа, поддерживать миллион хотелок игроделов приходится забесплатно и видя при этом, кому уходят деньги, а сделать с этим ничего решительно нельзя. Плачут, колются, продолжают жрать кактус, периодически предпринимают достаточно жалкие попытки переломить ситуацию (к слову, та же Steam OS — прямое следствие одной из таких попыток и пугало именно для майков).

А с тысячами говнософта — тут, похоже, они сами еще не определились, надо оно им, или нет. Когда хотели на мобильный рынок пролезть — было заметно, что надо. Сейчас, вроде, и UWP хоронят, и мобильная платформа в коме. При этом сами майки заявляют, что «ничего еще не закончено, мы обязательно вернемся».

Нет никаких «облачных azure-приложений» для пользователей.

Azure продают корпорациям и те строят на нём свою инфраструктуру

Второй вариант использования Azure — большие компании вроде условного Netflix-а и облачного гейминга

Каким-то мелким девелоперам вообще нет смысла продавать Azure, больше возни

А вот тут — ай, мимо. Почти 12млрд. за последний квартал им в Azure далеко не только «крупные акулы бизнеса» занесли. Есть такая ниша — когда wordpress'а уже не хватает, а цельный keubernettes-кластер все еще дороговато. И вот в этом сегменте майки очень активны вплоть до демпинга. Они хотят этот сегмент.

чем один раз влететь на шифровальщикаВы и так можете в него влететь, и цп вас от этого не защищает даже на 30%

И, если вендор ПО делает сложнее вам, но безопаснее мне, честь ему и хвалаНу как сказать… больше похоже на: чтобы защитить вас от переедания, вводим платные талоны на продукты.

с другой стороны, есть всякий софт для «левой» подписи драйверов, думаю, что и тут так же будет.

Другое дело, конечно, если вы пытаетесь использовать готовый Open Source продукт без подписи, но в этом случае если вы пользователь — проверяете бинарники на VirusTotal и говорите SmartScreen, что всё в порядке.

Если вы разработчик Open Source и выпускаете в мир неподписанный софт — вы ведь всё равно не ожидали прибыли от продукта. Если выпускаете подписанный свежим сертификатом — просто выжидаете время, пока количество установок не перевалит значения, достаточного для того, чтобы SmartScreen перестал на ваш сертификат реагировать.

ps. прошу прощения, но не смогу оперативно отвечать на злободневную тему — защитники конечных пользователей решили, что я — неправильный пользователь. :-D

Делал специально, чтобы Windows определял мой софт как от «благочистивого» разработчика.

С тех пор и подписываю им.

Специально сейчас проверил самые старые установщики и .exe — смарт-скрин на них не ругается.

Вопрос, это мне сильно повезло и следует беречь сертификат как зеницу ока, или же я что-то делаю(проверяю) не так?

1) Всё-таки приобрести сертификат. Стоит не такие уж космические деньги и даёт определённую защиту от взлома.

2) Потратить немного усилий на тестирование своей программы. По моему опыту достаточно одной-двух недель установок релизной версии программы для того, чтобы сертификат успел засветиться как «безвредный». Репутация рассчитывается не по положительным отзывам, а по комбинации количества установок и количества жалоб.

Не исключено, что что-то изменилось за пять лет (когда я первый и последний раз столкнулся со впервые выпущенным для компании сертификатом), но тогда это работало именно так. Неделю видел смарт-скрин при установке, после этого попустило. Кроме меня (разработчика) это приложение устанавливал только тестировщик. Т.е. количество уникальных машин какого-то значения не имело — только количество установок и/или отсутствие жалоб в течении какого-то времени после первого запуска инсталлятора со свежевыпущенным сертификатом.

Допустим у вас большое приложение из многих библиотек. Защита вашего приложения живёт в одной из них. Обфускатор, конечно, помогает, но гарантии от получения компилирующихся исходников не даёт — вопрос желания.

В конце-концов бинарник можно декомпилировать в IL. Если взломщик обладает навыками работы с IL — вариант вполне рабочий.

Или даже прямая правка бинарника без декомпиляции. Чтобы заменить какую-нибудь строку, например.

В общем взломщик обходит защиту в бинарнике любым способом, получает взломанную библиотеку, подкладывает в рабочую папку приложения с заменой оригинала и получает свободно распространяемый бинарник.

Если все библиотеки вашего приложения подписаны — подключить модифицированный бинарник без подписи дотнет не даст. И даже подпись другим сертификатом не пройдёт — компоненты, которые ссылаются на модифицированную библиотеку откажутся загружать её, если Public Key не соответствует оригиналу.

Т.е. остаётся вариант полной пересборки всех бинарников вашего приложения без подписи или с подписью другим сертификатом.

Если даже бинарник редактировался без декомпиляции, то модифицированный файл не пройдёт проверку подписи по контрольной сумме.

Не сильно вдавался в тему сложно ли обойти защиту от загрузки библиотеки с несоответствующей подписью, только знаю, что легальных способов для этого дотнет не предоставляет.

Кроме того, на моей памяти есть один очень давний случай, когда в процессе разбирательства с проблемами у клиента была обнаружена пересобранная не нашей компанией библиотека. Сразу после этого директор наконец-то решился «раскошелиться» на сертификат, до этого никакие аргументы его не пронимали.

Она создаёт объектную модель сборки, в которой можно добавлять, редактировать и удалять типы (классы), методы, поля, инструкции IL-кода, ссылки (references). Затем модель сериализуется обратно в бинарный файл. Процесс достаточно надёжный, на нём работает Mono, PostSharp и Fody. Достаточно будет найти и заменить strong name reference на обычную, по имени DLL.

Насколько я понял — это позволяет подменить reference с подписанной оригинальной библиотеки на неподписанную взломанную. Но разве .Net позволяет референсить неподписанные библиотеки из подписанных?

Компилятор такого точно не позволяет, или в runtime дополнительной проверки нет?

Хотя, при таких возможностях Cecil подозреваю, что можно заменить один strong name reference на другой, но для этого всё-таки придётся чем-нибудь подписать взломанную библиотеку.

Если мне не изменяет память, то в рантайме проверка всё же есть — Assembly.Load не позволит загрузить неподписанную библиотеку в AppDomain, созданный подписанным exe.

Это простой редактор изображений? Нет его нельзя просто скачать и запустить, надо установить, при этом наверняка инсталятор положит что-то в реестр, cделает файлы некоторых расширений открываемыми собой, наустанавливает мне софта мейл ру, и конечно-же не подумает подчистить за собой при удалении.

Лучшее, что я видел, приложение состоящее из одной exe. Оно просто запускается и работает.

Но, по мере того как всё больше людей стало пользоваться моей программой столкнулся с проблемой, каждый третий норовит распаковать в папке Program Files. А в современных версиях Windows, по умолчанию, там писать нельзя. Поэтому как то само собой и перешёл на инсталятор, а все настройки храню в ProgramData.

Поэтому и получается, что проще инсталятор сделать, и в нём при удалении прописать очистку.

Портабельные программы нельзя в Program Files класть. Они всегда пишут только в своей директорией, а это Windows категорически не нравится. Хотя казалось бы что это самое безопасное поведение.

Они всегда пишут только в своей директориейТут как автор программу реализует и какие данные пишутся. Это вполне может быть и профиль пользователя, в который все нормально пишется.

В мире *-nix так было всегда. Если бы так было изначально в винде — никто бы не бухтел и все бы так изначально и делали.

Ну и вы ошибаетесь — обычный пользователь без проблем может запускать софт из своего домашнего каталога. Не скажу за все никсы, то в линуксе точно может.

Ну и вы ошибаетесь — обычный пользователь без проблем может запускать софт из своего домашнего каталога. Не скажу за все никсы, то в линуксе точно может.

Собственно, опциями монтирования регулируется. Тут скорее корректнее будет «в линуксе опциями монтирования такой результат достигается на раз-два, но, из-за моды на юзерспейсные установщики, дефолтное поведение на данный момент, к сожалению, монтирование хомяка без noexec-опции»

Linux имеет:

1. Опцию монтирования noexec, которая по факту монтирования позволяет запретить исполнение файлов в разделе вне зависимости и без исправления как таковых любых прав/параметров и т.д. самой файловой системы. К слову, дефолтный noexec на хомяка в последнее время не ставят — это да. А на флешки — вполне себе, т.е. уже польза.

2. Раздельные права на исполнение и чтение файла как атрибуты ФС. Т.е. а) можно разрешить читать, копировать, whatever файл, не позволяя запуск, б) можно разрешить исполнение, не позволяя чтение.

3. AppArmor/SELinux — дополнительный слой, позволяющий дополнительно ограничивать права.

В Windows, как я понимаю, аналогом AppArmor/SELinux можно частично считать UAT или как оно там зовется. А аналоги первых двух — как с ними?

В общем, совершенно не так же, и абсолютно не ровно.

права доступа на запуск и просмотр содержимого каталога отдельные

В линухе права на запуск файла и на просмотр содержимого запускаемого файла — сущности различные. Т.е. вы можете дать право запускать без права посмотреть, что внутри. Иногда это полезно, и всегда забавно.

Опций монтирования в Windows нет

А вот это искренне жаль и прямо сильно не хватает. Собственно эпидемию авторанов мы все помним. Ну и, собственно, абсолютная гарантия, что с конкретного носителя точно-точно ничего не запустится, как ни мудри — это полезно. А возможность перемонтировать так, чтобы «было можно», запустить, и снова перемонтировать, чтобы «было нельзя» — это прикольно и приятно. При этом схема простая, «в лоб», и работает для тех же флешек на выходе лучше, чем любые «проактивные защиты».

А про ровно тоже самое я писал к тому, что ни в Linux, ни в Windows нельзя просто взять и запретить запуск ПО (любыми средствами) в домашнем каталоге, так как это сломает кучу кривого софта.

Не совсем то же самое. В Windows отсутствует простая и при этом стопудово гарантированная возможность запретить исполнение любых файлов из хомяка, проигнорировав проблемы кривого софта. В Linux такая возможность есть.

Т.е. в Linux не работает из-за кривого софта, а в Windows — и с прямым тоже не работает.

Но в чём разница для оболочки? Что отдать jpg-файл вьюверу, что py-файл интерпретатору — это не одно и то же? Или там где-то в ассоциациях искусственно зашито, что считается исполнением, а что нет?

Вы не просекли фишку. Ассоциации — это привязка «что делать с файлом» на основании его расширения. Ну вот в ассоциациях на python-скрипт в линуксе будет текстовый редактор, который будет радостно открываться по дубль-клику — «инфа соточка». Права на запуск — это отдельный атрибут файловой системы. Т.е. интерпретатору python-скрипт пойдет в 2 случаях:

1. При тупом запуске, если в файловых атрибутах конкретного файла разрешено исполнение для того пользователя/группы, который его «тычет».

2. Если ручками запустить python и отдать ему этот скрипт.

А по дубль-клику на файл просто открывается редактор/просмотрщик, ваша любимая IDE от Jetbrains и пофиг вообще чо, не предполагающее исполнения.

Согласитесь, сильно отличается от «тупо кликнул по файлу МоеЛюбимоеПорно.avi.py» и получил шифровальщик.

Вся суть драмы: в линухе есть раздельные понятия «исполнение» и «просмотр/редактирования». Они разные, по-разному выглядят, по-разному работают, регулируются раздельными ограничениями и принципиально по-разному устроены. В винде есть «расширение файла» и запуск регулируется файловыми ассоциациями вида «exe, com — запускать, bat, cmd, ps — скармливать соответствующему интерпретатору, jpg, png — открывать просмотрщиком фото», а поверх этого разветвленная эвристика…

Ну, в общем, в этом плане nix-подобные вещи сильно более аккуратные и несколько умнее спроектированы (заметьте, именно в этом плане, не являюсь ярым адептом и «мамкиным противостоятелем Виндоус», веселых моментов и в винде, и в линухе хватает, говорю ровно про этот момент, который лично мне стоил, в свое время, достаточно большого количества нервов).

FAT32 флешку можно смонтировать с опцией exec, и абсолютно на всех файлах появится этот атрибут, или с опцией noexec, тогда его не будет вообще ни каком файле.

Немного стало понятнее. Двойной клик по файлу работает по-разному, в зависимости от наличия атрибута 'x'.

Справедливости ради, нет. Двойной клик по файлу всегда работает одинаково — открытие файла на простмотр/редактирование (aka обработка файловых ассоциаций по расширению файла). Т.е. по дубль-клику запуск файла не произойдет. Фильм — посмотрите, документ — поредактируете, скрипт/бинарь — фиг. Для запуска/кормления интерпретатору придется приседать несколько больше (давить правую кнопку мыши и все такое). Короче, никак не спутаешь.

FAT32 флешку можно смонтировать с опцией exec, и абсолютно на всех файлах появится этот атрибут, или с опцией noexec, тогда его не будет вообще ни каком файле.

А вот это мимо совсем. Атрибута «исполняемый» у файла нет. Это «права на исполнение» на уровне файловой системы. RWX (Read,Write,eXecute) — «атрибут Х» вы правильно нашли. Просто нашли вы его не там. Этот атрибут — атрибут прав доступа на файл на уровне файловой системы.

Собственно, параметра монтирования файловой системы exec не существует. Есть только параметр noexec, который означает «игнорировать X-права на файлах», т.е. это защита уровня файловой системы, драйвер ФС просто тупо отдает 0 в наборе прав на месте X, вне зависимости от того, что в файловой системе указано.

В связи с этим для «неродных» файловых систем все это может только маппиться, как, например, с NTFS — ntfs-права «чтение» и «запись» транслируются для ядра в r и w соответственно. ЕМНИП, «чтение и исполнение» ntfs в линуксовый x не транслируется (тут могу ошибаться, не проверял, т.к. в любом случае все «неродные» файловые системы не предполагают возможность исполнения файла).

С fat32 еще проще. Сама vfat права хранить тупо не умеет, поэтому они откатываются к «дефолтам» rwxr--r--, т.е. «исполнить» что-либо с fat32-раздела — это в принципе достаточно нетривиальная задача. И хоть вы умонтируйтесь, fat32 права на исполнение не получит. Приседайте с umask.

Когда-то давно файлы запускались с CD-ROM, ломать это нельзя. В enterprise-среде файлы запускаются с сетевых шар, тут тоже вопрос с атрибутами.

Если вернуться на 10 комментов назад к изначальной проблеме, то защита линукса строится на том, чтобы пользователь задолбался включать запускаемость, а значит, при приходе линукса в массы эту всю фигню быстро автоматизируют.

Например, web-инсталлеры хрома, гога или стима представляют собой маленький exe-шник, запускаемый одним кликом, который всё докачивает. Юзеры либо привыкнут и будут на автомате скачивать файл, ставить +x и запускать правой кнопкой, либо это всё будет автоматизированно в «новом удобном браузере Амиго».

Понятно, почему в Windows так не будет.

Ну, это с самого начала было понятно — потому что «обратная совместимость». 99% болячек Windows имеют ровно один корень — нельзя ломать то, что когда-то работало, а потому любое неосторожное движение приводит к тоннам боли по устранению последствий.

Если вернуться на 10 комментов назад к изначальной проблеме, то защита линукса строится на том, чтобы пользователь задолбался включать запускаемость

Не совсем так. «Защита линукса» строится на том, что понятия «чтение файла» и «исполнение файла» — два принципиально разных понятия. При этом права доступа в линуксе далеко не идеальны (и очень сильно примитивны/ограничены), и растут из настолько дремучих времен, когда массовое использование компьютеров в бухгалтериях по всему миру еще казалось фантастикой.

По факту, собственно запустить файл на исполнение в линуксе не намного сложнее, чем в винде — скопируйте в «хомяк», поставьте галочку и запустите по правой кнопке мыши. И даже если noexec не стоит, и если права на исполнение файла на флешке вы имеете, просмотр файла будет происходить по дубль-клику, а запуск — по правой кнопке мышки и выбору соответствующего пункта меню. Это к вопросу об авторанах и прочих «самыйЛучшийФильмБезРегистрацииИСмс.avi.exe» — сама концепция на linux'е не взлетит.

а значит, при приходе линукса в массы эту всю фигню быстро автоматизируют

Ну, собственно, если считать андроид линуксом, то в массы он уже вышел, и не автоматизировали. Если не считать — посмотрите на «соседей». Та же винда очень сильно стремится получить широкое использование ровно тех же механизмов распространения софта, что есть у линухи: репозитории (которые в коммерческих платформах упорно вырождаются в магазины приложений).

При поголовной интернетизации, собственно, вся эта запускаемость со съемных носителей стремительно теряет всякий смысл. А окошко «вам опасно запускать этот бинарник» в винде — следствие попыток решения ровно одной проблемы: исполняемость файла определяется его расширением, которое по умолчанию скрыто. Как уже выяснилось, в результате вырабатывается «иммунитет» и «заученная последовательность действий», глаз замыливается, и все забивают. Изначальный посыл «защитить пользователя» размывается, потому что добровольные механизмы защиты не работают, нигде, проверено. Остается назящее окошко, которое всех бесит, никого ни от чего не спасает и единственный способ заставить его как-то работать — это с некоторой периодичностью менять расположение кнопок «дальше», «мне пофиг», «я осознаю всю опасность» и «все равно запустить». Причем менять их надо в произвольном, наименее удобном для пользователя порядке, и надписи тоже менять — только так вы заставите пользователя прочитать, что там написано.

Например, web-инсталлеры хрома, гога или стима представляют собой маленький exe-шник, запускаемый одним кликом, который всё докачивает.

«Однокнопочные» механизмы распространения и так существуют, и они к правам запуска ортогональны. По факту, у вас есть репозитории, у вас есть всяческие докеры и иже с ними, у вас есть flatpak и snap, у вас есть appImage, и это без учета таких вещей, как «разложи файлы по правильным местам» или «собери сам».

Вообще, кстати, тот же flatpak, snap или набор репозиториев — просто какая-то мечта для разработчиков проприетарных ОСей. Собственно, вся муть с блокирующими окошками она для того и делается — чтобы загнать виндовс-разработчиков в Microsoft Store. Т.е. майки сами хотят именно того, чтобы какие-то пользователи случайные файлы с каких-то мутных мест интернетов не запускали. Прямо мечтают обрубить саму возможность такое делать по самые локти, но не могут, «потому что все привыкли именно так». Так и живем.

Суть проблемы именно в «так привыкли». Я пользуюсь

Юзеры либо привыкнут и будут на автомате скачивать файл, ставить +x и запускать правой кнопкой, либо это всё будет автоматизированно в «новом удобном браузере Амиго».

Собственно, все идет к тому, что везде-везде по дубль клику ничего запускаться не будет. А хром, гог или стим — они и сейчас ставятся на линуху, правда, справедливости ради, с некоторыми приседаниями, хоть и не сильно большими.

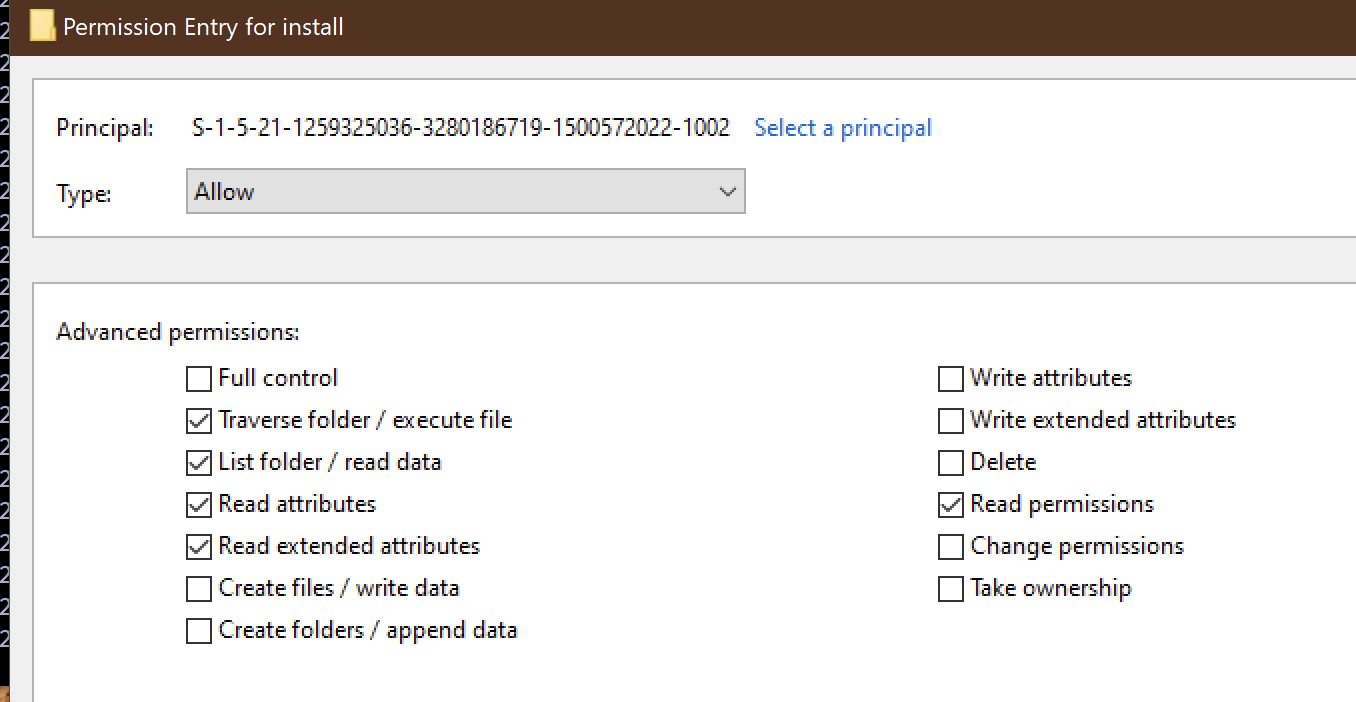

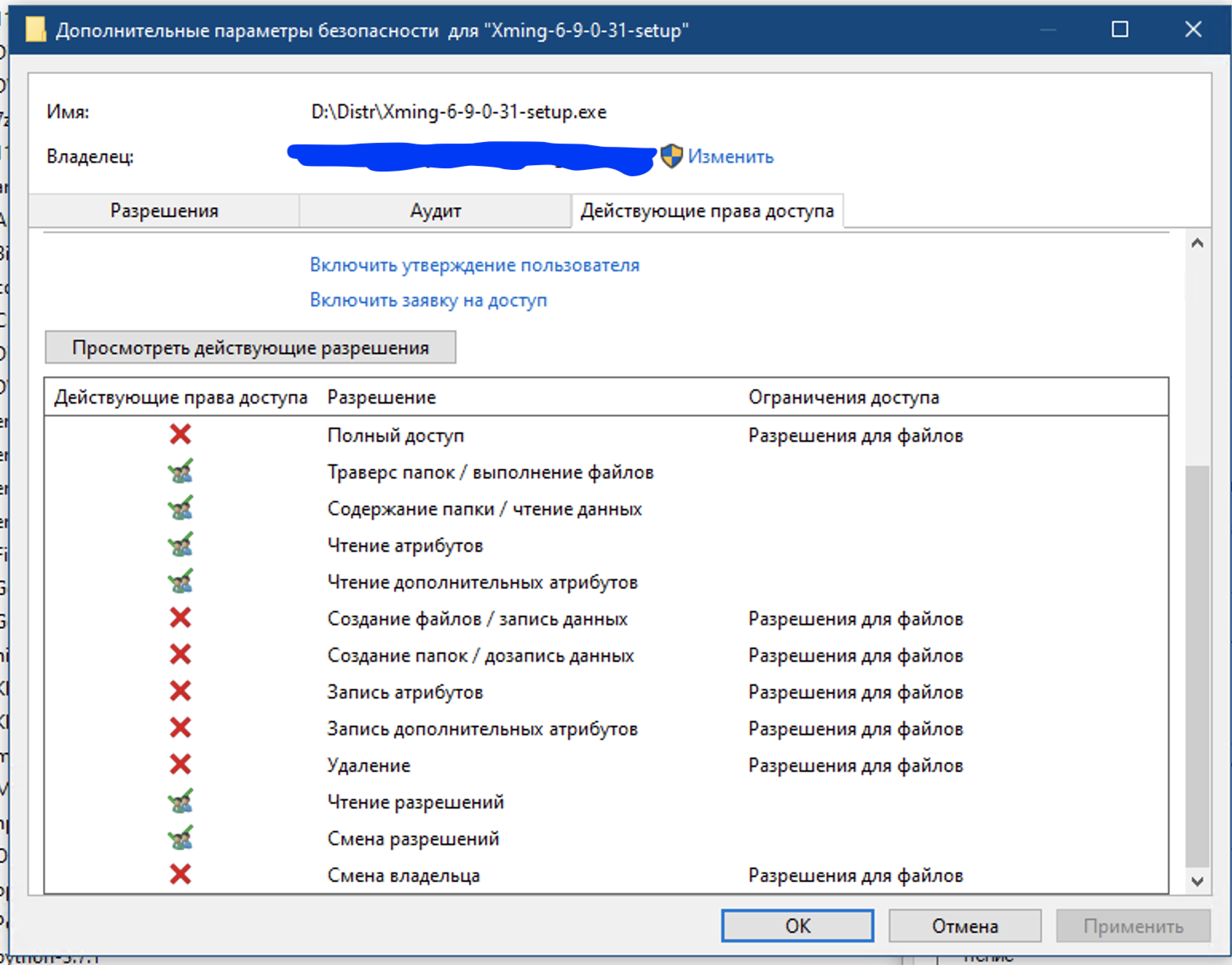

У NTFS как раз есть разделение между чтением и выполнением:

по части разрешений IMHO NTFS обходит штатный rwx на нес-ко голов. Впрочем, POSIX ACL тоже недалеко ушел от rwx — просто увеличивает число принципалов, к-рым можно назначить права через setfacl.

Это не считая того, что UID'ы пользователей на разных ПК у Linux могут дублироваться — и кто получит права на запуск файлов подключённого диска или распакованного архива поди догадайся.

по части разрешений IMHO NTFS обходит штатный rwx на нес-ко голов.

Собственно, этого я и не отрицал. Юниксовый RWX — это штука, которая рождалась группой математиков для математиков в те далекие времена, когда компьютеры были большими, память — маленькой, а массовое применение компьютеров в реальных многопользовательских системах было чем-то из разряда фантастики. И штука эта, как и все, изобретенное талантливыми математиками, непротиворечива, проста до примитивизма, содержит долю тонкого математического юмора, а также слабо применима в условиях дикой природы и как есть. На ролевую модель среднестатистического бизнеса оно ложится слабо, но работает отлично в философии «собор и базар». Отсюда очевидно, что для бизнес-задач (не технических, а тех, которые определяются именно запросами бизнеса, читай административных) NTFS-модель уделывает юникс-права, как г-дь черепаху, она ровно для этого и рождалась. В ней есть иерархическое наследование, в ней есть возможность назначать отдельные наборы прав для множества отдельных групп и даже отдельных пользователей, не являющихся при этом владельцем. Но все это увеличивает общую комплексность управления всем этим хозяйством.

На фоне этого, невзирая на общее неоспоримое превосходство NTFS-прав над Unix-моделью… Вот в этом месте стоит упомянуть, что любая комбиная rwx, за исключением конкретного частного случая x+r-, т.е. «исполнение без права чтения», может быть напрямую оттранслирована в ntfs-права, а в обратную сторону не работает, т.е. ntfs в общем случае шире. Нужна ли вам возможность дать пользователю права выполнить файл без возможности просмотреть содержимое или скопировать файл куда-либо — это вопрос конкретно ваших задач. Ну, в контексте системных файлов, стоит признать, достаточно полезно, имхо. В целом — не знаю, насколько «стоит свеч» отказа от ntfs-привилегий.

Ну так вот, собственно, на фоне этого, невзирая на общее неоспоримое превосходство NTFS-прав над Unix-моделью (в контексте гранулярности набора прав), у rwx-модели есть таки ровно пара преимуществ (имхо, может больше), разной степени критичности и право выбора остается за вами.

Первое — это отсутствие механизма наследования (звучит странно, но наследование — это такая штука, которая умеет играть как в плюс, так и в минус). Собственно, то, что вы в целом можете делать с файлом определяется только и исключительно правами доступа на сам файл, вне зависимости от его выше/ниже/рядомлежащих соседей. В процессе отладки и рабора полетов — очень и очень полезная штука.

Ну и вторая вещь, работающая ровно в контексте окружающей системы (являющаяся, по моему мнению, таки киллер-фичей) — это то, как работает «x» в rwx-комбинации. Его поведение серьезно отличается от «Read&execute» ntfs-прав. NTFS-права на исполнение указывают исключительно разрешение конкретному адресату прав на исполнение файла, rwx-овый x означает, кроме того, собственно признак исполнимости файла.

В Windows-системах «исполнимость» файлов как таковая определяется его расширением. При этом поверх этих же расширений работает механизм файловых ассоциаций, что размывает понятия «просмотр» и «исполнение», и делает возможными атаки вида «СамыйЛучшийФильм.avi.exe», а также дает возможность поломать к хренам весь юзерспейс выставлением ассоциации на exe, com, bat и т.д. файлы (к слову, так и не могу понять, почему файловые ассоциации отрабатываются раньше, чем контроль исполнимости — загадка и очевидный баг, имхо).

В nix-системах «исполнимость» файла определяется правами на него и не существует в отрыве от ФС. Собственно, не уверен, что сложить признак исполнимости файла именно в ФС — прямо лучшая из возможных идей, однако само разделение механизмов исполнения и просмотра — безусловное благо, а бонусом от ФС-пришитости мы получаем возможность контроля x-атрибута средствами монтирования файловых систем, что в ряде случаев позволяет сделать систему в целом более безопасной.

Из элементарных примеров — возьмем флешку под fat32, который никаких прав доступа не хранит, т.к. просто не обучен. В контексте Windows-систем ограничений на доступ к файлам нет, т.е. «на этой флешке все можно», а исполнимость exe-шника, лежащего на флешке, определяется его расширением, т.е. дубль-клик по exe-файлу, лежащему на флешке приводит к его запуску. И даже если вы групповыми политиками запретили запуск с флешки, этот exe-шник все еще можно скопировать в хомяк и запустить оттуда.

В Linux-системах минимальным необходимым требованием для запуска файла является наличие x-права на уровне ФС. В fat32 прав никаких нет, т.к. и x там тоже отсутствует. В процессе копирования в хомяк никаких прав на исполнение вы тоже не получите. Т.е. этот вектор атаки отстутсвует.

Если же вы монтируете файловую систему, хранящую права доступа, бонусом от «прибитости исполняемости файла к правам ФС» вы получаете возможность подмонтировать ФС с опцией noexec, которая игнорирует все наличествующие в правах x-ы и делает вид, что на файловой системе их нет.

Собственно, вот об этом я и говорил. Ни в коем случае не утверждал, что rwx-как-таковая лучше ntfs-прав.

Это не считая того, что UID'ы пользователей на разных ПК у Linux могут дублироваться — и кто получит права на запуск файлов подключённого диска или распакованного архива поди догадайся.

Я вам больше скажу, они не могут, они будут дублироваться с очень высокой вероятностью. Ну, хотя бы, потому, что они вообще не UID'ы, а просто числа, получаемые инкрементом в порядке создания пользователей.

Однако, если честно, не совсем понял суть проблемы. Вы таки сетуете на то, что те, кому не надо, могут получить доступ, или таки на то, что те, кому надо, не получат? Собственно, в ограничении доступа «злоумышленников» или «случайных злоумышлятелей» уникальные UID'ы вам дадут примерно ничего, т.к. эти UID'ы — это просто последовательности байт, к которым привязаны наборы ntfs-прав. При любом подходе права на «местных» пользователей можно и нужно выставлять заново. Если нужна защита — шифруйте диск, остальное не работает. Не вижу, каким образом уникальные UID'ы кого-то от чего-то защитят.

Если же вы сетуете на то, что кто-то чего-то недополучит — тут уж от опций монтирования зависит, а при правильной настройке ntfs-умолчаний, по умолчанию никто не получит ничего.

В общем и целом, сценария «вытыкания» ФС из одного компьютера и «втыкания» в другой я вижу два. Один — явно выраженный съемный носитель, т.е. инструмент для переноса данных из точки A в точку B — не вижу ни одного действительно оправданного варианта как для разграничения доступа пользователей конкуррентной среды к содержимому ФС (права должен получать, очевидно, тот, кто флешку воткнул), так и для выдачи каких-либо прав на исполнение содержимого (запускать софту с флешки — зло и извращение).

Второй вариант — подцепление ФС с содержимым «на постоянку». Тут либо вы просто складываете данные «как есть», цепляете к целевой машине, а уже «на месте» настраиваете права — это нормальная практика. Либо вы складываете на ФС данные, настраиваете права так, как это должно выглядеть на целевой машине (к слову, с числовыми айдишниками это сильно проще), и уже готовую настроенную ФС подключаете на место постоянного проживания. Это тоже нормально.

Все остальные варианты, честно говоря, мне лично кажутся странными. И ntfs-права, и rwx-троица, собственно, проектировались с прицелом на распределение прав внутри одной существующей функционирующей системы. Перенос ФС на другую машину «как есть» работает одинаково плохо для обоих наборов прав — они не на то рассчитаны были.

%LOCALAPPDATA%? Или тех, которые сам компилируешь? Я понимаю, что скорее всего Вы предложите запретить и это, но в том же Linux такое не запрещено и на безопасность никто не жалуется.Кстати, а bat/ps файлы считаются исполнимыми? А другие скрипты (python, например)? А то так можно и до

Я понимаю, что в корпорациях админ может заблокировать всё, кроме реально необходимого минимума. Но что делать «обычным» пользователям на домашних компьютерах?

PS. Прошу прощения за легкий троллинг.

Очевидно, они нарушают модель безопасности ядра NT и должны быть изменены.

Что-то вообще не очевидно. Оно ровно так работает по умолчанию, а это может значить ровно один из трех вариантов:

1. Нарушают они лично ваше представление о «модели безопасности ядра NT», и оное представление отличается от суровой реальности.

2. Реальная модель безопасности ядра NT не используется никем, включая разработчиков этого самого ядра.

3. Модель безопасности ядра NT имеет очень слабую забагованную реализацию, которая нарушается настолько просто, что аж дефолтные настройки Windows ее нарушают.

Ну, тут уж сами определитесь, какой вариант вам кажется более верным. Собственно, начните с отделения «модели безопасности ядра NT», как инструмента настройки ролей/прав доступа (которая таки вполне сносно работает, готов даже дать соответствующие показания), от политик безопасности, определенных для конкретной организации/машины/в вашей голове. Вот собственно настройки эти самые — это личное дело каждого (администратора), и я, в целом, на вашей стороне и всецело поддерживаю запрет исполнения файлов откуда-либо кроме Program Files. Но реальность показывает, что в настройках по умолчанию все сделано не так, и даже специальная переменная окружения %LOCALAPPDATA% заведена для покрытия этого случая. Если ее кто-то завел, значит, это кому-нибудь нужно, что наталкивает нас на мысль, что существует еще одно возможное объяснение «Парадоксу sumanai» (ситуации, когда дефолтное поведение системы противоречит модели безопасности ядра, поверх которого эта система построена) — возможно, разработчики просто хотят зла пользователям и сделали это специально, чтобы простые парни, приходя с завода с мыслью посмотреть на компьютере сериальчик или поиграть в игрушку под пивко, вместо этого страдали…

Ну, это так, на правах предположения, просто шальная мысль.

Разработчикам программ следует наконец прочитать гайды и ставить программы куда нужно.

Простите, еще раз не удержусь и сделаю пару замечаний по сути фразы:

1. Есть мнение, что разработчики того же Хрома из того же Гугла, таки гайды читали, и почему-то решили положить на них болт, и у них почему-то получилось. Похоже на то, что они «взломали систему»! Значит ли это, что у Гугла программисты круче, чем в Микрософте?

2. Разработчикам системы также стоит, видимо, прочитать собственноручно написанные гайды, и предпринять какие-то действия, чтобы дефолтные настройки системы им следовали. Да и ребятам из соседних отделов дать почитать, а то, по всей видимости, они эти самые гайды хранят под 7 замками и продуктовым разработчикам из своей же конторы читать не дают! Например, разработчикам Офиса почитать не дали — он отлично в хомяк встает, как влитой. За «шах и мат» считается?)))

Прошу прощения за серьёзный ответ на троллинг.

Сорян за серьезную реакцию с элементами троллинга в ответ на серьезный ответ на несерьезный троллинг с вкраплениями весьма ценных мыслей, последовавший за серьезными рассуждениями из предыдущей полусерьезной беседы по сути и не очень.

Добавим чутка серьезных мыслей: в реальной дикой природе данное поведение (все из Program Files), к сожалению, малодостижимо, а также несет в себе некоторое количество неконструктива и даже негативных последствий. Например, посадить человека без админских прав просто попрограммировать под своей личной пользовательской учеткой — становится невыполнимой задачей. «Кодить на нативных компилированных языках» станет привилегией админов локалхоста — тоже такое себе.

1. Есть мнение, что разработчики того же Хрома из того же Гугла, таки гайды читали, и почему-то решили положить на них болт, и у них почему-то получилось. Похоже на то, что они «взломали систему»! Значит ли это, что у Гугла программисты круче, чем в Микрософте?

2. Разработчикам системы также стоит, видимо, прочитать собственноручно написанные гайды, и предпринять какие-то действия, чтобы дефолтные настройки системы им следовали. Да и ребятам из соседних отделов дать почитать, а то, по всей видимости, они эти самые гайды хранят под 7 замками и продуктовым разработчикам из своей же конторы читать не дают! Например, разработчикам Офиса почитать не дали — он отлично в хомяк встает, как влитой. За «шах и мат» считается?)))

Это традиционная специфика Майкрософт как очень большой компании, вынужденной поддерживать кучу легаси при помощи самых разных костылей. Анекдот «У нас есть N стандартов, кошмар! Надо придумать один новый, который заменит их все. Через некоторое время: у нас есть N+1 стандарт» — это абсолютно про них.

Это традиционная специфика Майкрософт как очень большой компании, вынужденной поддерживать кучу легаси при помощи самых разных костылей.

В целом, я это понимаю. Однако «вынужденной поддерживать кучу легаси» звучит несколько странно на фоне того, что в этой куче находится, например, Microsoft Office 365, который by design свежий, и при этом разрабатывается такими же ребятами в соседней комнате той же организации. Произносить выспренные фразы «все эти говноразработчики должны наконец прочитать рекомендации» стоит ровно с момента, когда «элитные специалисты по разработке софта компании Майкрософт» с ними ознакомятся.

Если уж в пределах одной компании этим «рекомендациям» не следуют, странно «на зеркало пенять, коли рожа крива». Покажите уже, наконец, на примере своего софта, каким должен быть правильный софт. Чей, если не майковский, софт считать эталоном, образцом для подражания в разработке под Windows?

Других эталонов не имеем, и до тех пор, пока эти эталоны вполне себе устанавливаются в хомяк, тыкать пальцем в окружающих с пафосными выкриками «из хомяка запускаться нельзя», «вы тут нам это, нарушать прекратите, вы ломаете мою безопасность» и «прочитайте рекомендации, которые мы для вас пишем, там написано, что так нельзя» — какая-то фантасмагория.

Замечу, что данной фразы я не писал.

Ну да, вы писали вот эту: «Разработчикам программ следует наконец прочитать гайды и ставить программы куда нужно.»

Мне кажется, в вашей коннотации «разработчик, все еще не прочитавший гайды» имеет ярко выраженную окраску «не очень хороший разработчик», не?

Зачем свой.

Я имел в виду «свой» в значении «микрософтовский». Мне лично кажется странным, когда солидная контора выпускает рекоммендации для софта, которым не следует софт, написанный этой конторой. Microsoft Office, Visual Studio Code, тысячи их — допускают установку в «хомяк». Т.е. майкрософт считает запуск из домашней папки пользователя штатным механизмом Windows. Не вижу ни единой причины разработчикам за пределами Microsoft придерживаться какой-то иной точки зрения.

Просто 90% софта работает правильно и не отсвечивает.

У вас какие-то странные 90%. Даже если отсечь все «одноразовые», «самодельные» и «узкоспециализированные» вещи и сконцентрироваться на самом широкораспространенном и популярном софте — картина сильно отличается от представленной вами. Топ браузеров под Windows: Chrome, Firefox, Edge. Из этих трех в хомяк не встает только Edge, остальные написаны людьми, «все еще не удосужившимися прочесть гайды». Adobe Photoshop, Corel DRAW и компания — все встают в хомяк как влитые. Тоже, очевидно, ленивыми программистами написаны. Любой мессенджер (а их десятки), за исключением скайпа отлично встает в хомяк. IDEшки (в значении Integrated Development Environment) — в хомяк встают все, кроме Visual Studio. Казалось бы, «Ага!!! Вот, посмотрите, микрософтовская не встает! Это остальные — рукожопы». Ан нет, Visual Studio Code от того же микрософта отлично в хомяк встает.

Так что давайте уж определимся таки: запуск приложений извне ProgramFiles — штатный механизм Windows, никоим образом «модели безопасности NT» не противоречащий. В конце концов в винде пользователь напрямую работает с концепцией дисков/томов. В Windows не предусмотрено абстрагирующей надстройки в виде FHS (иерархии файловой системы). В свете этого сама идея «запуск приложений только из Program Files» кажется утопичной и нереализуемой хотя бы из соображений доступного дискового пространства.

Допускает. Но у меня он стоит где нужно. Не использую офис, но считаю, что у него тоже есть такая опция.

Ну, собственно, если само наличие «опции» установки в Program Files переводит софтину из разряда «написано чуваками, которые не читали рекомендации» в разряд «нормальный софт», искренне не понимаю, в чем смысл вашего высказывания «им пора бы уже прочитать рекоммендации». Любая софтина имеет «опцию установки в Program Files», вот прям любая. Собственно, «установка в Program Files» от «установки в хомяк» отличается исключительно местоположением исполняемого файла. И даже склонность программы писать в папку, в которой она лежит, очень просто лечится установкой workdir. Короче, так и непонятно, зачем читать рекоммендации.

Вы не правы. Firefox встаёт куда нужно

И все таки, подскажите, откуда взялось понятие «куда нужно». Где конкретно указано, куда нужно складывать бинарники?

про хром не уверен, но у него должна быть версия в msi, которая встаёт куда нужно.

Зачем? Если под «куда нужно» понимать Program Files, то обычный инсталлятор хрома отлично умеет туда ставить, с единственным нюансом — при наличии прав администратора. Собственно, он поддерживает 2 штатных варианта установки: только для себя — в хомяк, и для всех — в Program Files.

У меня телеграм, который из стора, и стоит в Program Files\WindowsApps. Что я делаю не так?

Я вам подскажу: любое приложение из стора будет стоять в Program Files/WindowsApps. И это, собственно, не хорошо и не плохо, это просто данность, у которой есть свои минусы. А в целом — просто поставьте не из полумертвого стора, и сможете выбирать, куда ставить.

Это штатный механизм, спору нет. Наследие Legacy. Но модели он противоречит. Иначе в принципе нельзя обеспечить безопасность ОС.

Вот это поток сознания. Итак, по вашим же словам:

1. Это штатный механизм.

2. Штатный механизм противоречит модели безопасности.

3. Это единственный способ обеспечить безопасность.

Вот реально??? Единственный способ обеспечить безопасность системы — это чтобы штатный механизм этой системы противоречил модели безопасности этой самой системы? Вы сами понимаете, что вы несете? Вы прямо заявляете, что единственный способ достижения безопасности — это забить на модель безопасности…

Или вы имеете в виду, что есть модель безопасности, которая — единственный способ обеспечения безопасности, но штатный механизм ей противоречит, и поэтому обеспечить безопасность нельзя, и поэтому вся эта муть просто не работает, и всех это устраивает?

Ну, тоже такое себе. Подскажите какой-то другой вариант толкования ваших слов. Я дважды попытался, ересь какая-то выходит.

Нет. Сейчас пошла мода на установку без вопросов.

То, что оно молча ставится, куда придумает — это я и так знаю. Но по поводу опции — покажите мне софтину, которую я в Program Files поставить не смогу.

Не представляю как вы это вывели.

Внимательно, вдумчиво прочтите вот это:

«Это штатный механизм, спору нет. Наследие Legacy. Но модели он противоречит. Иначе в принципе нельзя обеспечить безопасность ОС.»

PostMan? Он вроде как раз без вопросов в профиль залетел.

Ну, собственно, берем exe-шник инсталлятора Postman. Это самораспаковывающийся архив, с удовольствием взглянул на «внутренности». В общем и целом, внутри иконка, чуть мишуры и NuGet-пакет.

Папка установки регулируется, если верить документации (под рукой винды нет, вечером перепроверю), тут: %ProgramFiles(x86)%\NuGet\Config. Конфиг уровня пользователя лежит здесь: %appdata%\NuGet\NuGet.Config. Вот там можно выбрать, куда ставить, включая ProgramFiles.

«Умолчания» при этом такие: %userprofile%\.nuget\packages. Вот сюда оно устанавливает пакеты. Кхм, и это — штатный рекомендуемый пакетный менеджер от MS. И эти люди

Ну, в общем, челлендж, вроде выполнен? Порядок действий такой: правим настройки NuGet, чтобы ставил внутрь ProgramFiles, устанавливаем Postman — встает туда, куда мы определили. Я справился?

Я пишу о том, что чтобы обеспечить безопасность ОС, нужно игнорировать штатную возможность запускать софт откуда попало.

Ну, во первых, игнорировать — это «взять со всех пользователей обещание никогда-никогда ей не пользоваться и вообще делать вид, что ее нет». Вы же понимаете, что это работать не будет? Т.е. ее надо блокировать.

Что мы получаем на выходе? Штатная модель безопасности блокирует штатную возможность… Вы это, либо крестик снимите, либо рясу в трусы не заправляйте! Не должна система безопасности блокировать штатные (еще раз, по буквам, ш т а т н ы е) возможности! Иначе какие они, к чертям, штатные?

Нажатие ENTER в Midnight Commander тупо запускает исполняемый файл. А нам кто-то 500 постов подряд доказывал, что так просто, тупо по клику, ничего не запускается.

Давно нажатие ENTER в mc, с предварительным запуском этого самого mc стало «тупо кликом»?

И, к слову, первое, что я доказывал — запуск приложения на исполнение и открытие файла дефолтным просмотрщиком — два явным образом раздельных действия в линуксе.

Давно нажатие ENTER в mc, с предварительным запуском этого самого mc стало «тупо кликом»?Т.е. mc написан не по канонам?

А так, чем mc хуже любого другого шелла?

Одно время, я упарывался на винде и вместо explorer.exe прописывал shell — far.exe, мне так было намного удобнее работать

Т.е. mc написан не по канонам?

Не, я скорее про то, что mc в список софты, широко используемой неподготовленным пользователем, по моим понятиям, например, никак не входит.

Так когда mc появился, он был как нортон командер — любимым шеллом обычного пользователя.

Что-то мне кажется, что в 1994 году понятие «обычный пользователь» разительно отличалось от сегодняшнего. С трудом представляю себе свою жену, собирающую из исходников ядро linux, чтобы на нем запустить сборку mc…

Ну и, собственно, кроме как «выполнить» файл на тот момент вариантов и не было. Какбэ, механизма файловых ассоциаций еще не существовало, фильмы на компьютерах еще не смотрели, с качеством музыки были явные проблемы, а открытие файла на просмотр делалось явно по F3, не по enter'у.

Как запустите, тогда и поговорим.

Вснепременно сообщу о результатах, нотариально заверенные скрины приложу.

Что вам не нравится? Вы очень много придираетесь к словам, буквам и определениям. Да, одна штатная возможность блокирует другую, почему бы и нет. Там же я могу заблочить запуск хоть штатного калькулятора, если мне будет нужно.

Заблокированная политиками безопасности возможность перестает быть штатной же. Нельзя заблокировать возможность и продолжать называть ее штатной. Да, я люблю четкие определения, вот такой я плохой.

Также как нельзя размахивать «рекоммендациями, которые всенепременно обязан прочесть каждый разработчик, прежде, чем начать программировать», не указав ссылки на эту рекоммендацию. Нельзя утверждать, что запуск программ извне ProgramFiles противоречит «модели безопасности NT», не предоставив ссылки на оную модель и упорно продолжая игнорировать тот факт, что микрософтовские продукты продолжают устанавливаться в хомяк и это нормальная практика с точки зрения микрософта (тем более, что относительно свежие инструменты майков вроде того же NuGet ведут себя именно так).

Нельзя утверждать о реальном существовании модели безопасности и присущих ей признаках в условиях, когда на эту модель все болт кладут, включая разработчиков этой самой «модели безопасности».

Кстати, я сейчас на Linux, и я запускаю robo3t дабл кликом по «экзешнику» по пути /home/%username%/robo3t-1.3.1-linux-x86_64-7419c406/bin. Шах и мат?

Прикольно, проверил. Где-то я подотстал от «юзабилити» в текущей моде. Не понял, где тут шах и где мат, однако. Тупо IDE-специфичное поведение, поведение одного из доступных IDE.

В смысле? Если я не пользуюсь штатной аудиосистемой, то она перестанет быть штатной? Хорошо, для фанатов строгости могу её отключить. Всё, теперь она точно-точно не штатная?

Ну, собственно, если вы ей просто не пользуетесь — штатная. Если она не работает — то она либо поломана (если так не задумано), либо уже не штатная (если так и надо).

Сорян, я не профессиональный разработчик под Windows, и не знаю от корки до корки всю её документацию.

Т.е. рекомендации, касающиеся вснепременнейшей установки программ в ProgramFiles, а также содержащие ласковое порицание всех, кто устанавливает что-то в хомяк, вы не видели? И спецификацию «модели безопасности NT», в которой явно написано, что из-за пределов ProgramFiles ничего запускать нельзя, тоже не читали? Может быть, потому, что обоих документов не существует в природе, а «разработчикам пора уже что-нибудь прочитать» — просто пафос, ничем не обоснованный?

Проверяли то где? Я в Cinnamon, вы наверняка в другой оболочке. Ой, уже не одного.

Написал же, в третьегноме. При этом во второгноме как не работало, так и не работает.

Может и видел

Ну, в общем, давайте сойдемся во мнении, что, может быть, и видели, но оно давно уже устарело. В определенный момент майки действительно достаточно назойливо пытались продвигать ProgramFiles как единственное место для установки программ (забыли только в /usr/bin переименовать, тогда бы точно взлетело), и даже была где-то когда-то дефолтная политика с запретом на исполнение в хомяке. Только времена эти ушли, микрософт сдался, и вышеупомянутые рекомендации, равно как и политики, канули в Лету. Ставить в хомяк совершенно не порицается на данный момент, в принципе, даже понятно, почему.

Увы, помню только сторонний документ, где чётко расписано, что, куда, зачем и почему.

Ну, старенький документ, очень старенький. Стоит признать, что с тех далеких пор (2009 год) майки сильно подтянулись, стали лучше. И даже в документе я прямого упоминания «ставить только в Program Files» не нашел.

Собственно, главная проблема Program Files в моем понимании — как раз и состоит из комбинации «путь-от-диска» + «диск не бесконечен». Ну, те. ProgramFiles таки рождены ровно в пределах системного диска. Оно и хорошо бы, например, если место поджимает, подмонтировать туда же еще какой диск — ан нет, это очень плохо работает на винде.

Окей, уже две среды нарушают установленное вами поведение, не считая mc. Сколько примеров вам ещё нужно, чтобы доказать, что Linux к нынешнему времени не отличается от Windows в плане «Скачал архив с программой, распаковал и запустил»?

Ну ладно-ладно. Один всего нюанс остался — права доступа. Tar-енные архивы rwx сохраняют, а те же зазипованные и зараренные — нет. Ну и, собственно, с fat32 раздела гарантированно не запустите. И с флешки — тоже сомнительно (хотя дефолты могут плавать). А в остальном, как бы я ни расстроился от этого, да, бубль-клик теперь общая проблема. Так и хотелось сказать «А из-за кого? И кто в этом виноват...» Но ладно, не буду.

Да да, не пугать пользователя UAC.

Ну да, и «модель безопасности NT» именно об этом и говорит: «не пугать пользователя UAC». Остального не говорит.

система будет защищена от вирусного поражения и всяких там шифровальщиков практически на 100%.

Ай, неправда ваша! Совершенно недостижимо ведь!

Плохо читали. Очевидно, если настроить систему по протоколу, то ставить куда либо ещё не имеет смысла, так как оттуда будет запрещён запуск.

Совершенно неочевидно, как то, что не имеет смысла, так и то, что именно оттуда будет запрещен запуск. Непонятно, почему вы не можете выделить какую-то еще одну папку для складывания программ, например. Могу даже обосновать, зачем: предположим, у вас в конторе есть куча самописного софта, который нужно куда-то деплоить в соответствии с внутренними политиками. Очевидно же, с учетом механизмов деплоя, что собственный софт, регулирующийся собственными политиками с самописным деплоем, есть некоторый смысл хранить отдельно — хотя бы для упрощения управления деплоем и заради отсутствия необходимости согласовывать свои политики с теми системными политиками, которые регулируют Program Files. Да элементарно, при обновлении системы вполне себе можно на грабли с изменением политик налететь. Просто сложите внутренние программы в отдельную папочку — и будет всем счастье.

Вот не знаю, куда монтировать? В Program Files? Или его 32 битный аналог?

Это, очевидно, от битности софты зависит. Оно бы хорошо симлинками вообще разрулить — но с исполняемым софтом симлинки ведут себя из рук вон…

Да и в Linux я например не стал бить диск, ибо чёрт его знает, где мне место понадобится. Сложно это.

Порядок — это всегда сложно…

Как по мне, так самое простое решение — купить диск с запасом.

Так точно: просто купи!

Ну так по умолчанию запуск под виндой разрешён.

Это плохо(((

Забавно, откуда вы это вывели?

Ну, например, оттуда, что мне тут неоднократно указывали на «модель безопасности NT, которая запрещает запуск извне Program Files». При этом спецификацию так и не привели, а само утверждение очевидно абсурдно, хотя бы по причине наличия устоявшейся практики, явно ему противоречащей. Поэтому я и подумал, что если хочется какую-то свою фантазию подкрепить якобы существующим документом для пущей важности и убедительности, нужно использовать фразу «модель безопасности NT». Нет?

Понимаете, я не против формулировки «запуск извне Program Files противоречит разумным политикам безопасности» и даже «запуск извне Program Files противоречит здравому смыслу». Однако подмена явно выраженной коннотации «в моих, вроде бы, верных рассуждениях о том, как это должно работать» на давление авторитетом вроде «противоречит модели безопасности NT» — ну, такой себе прием, с душком.

Сарказм это хорошо, когда он здоровый.

К сожалению, это не сарказм. 100%-ная безопасность недостижима.

Выделяйте, без проблем. Но это будет уже нестандартная конфигурация, вам её придётся настраивать вручную. И да, права не забудьте.

Ну вот с этим выделением папки как таковой проблем нет на обеих системах. А вот «тиражировать» это изменение на Windows-системах несколько геморройней. Вся суть удобства линуксовой FHS в неизменности путей на разных физических системах. Т.е. «где что лежит физически» регулируется на уровне ядро/ФС, и по этому причине хорошо работает. На прикладном уровне этот пласт «приседаний» вида «определи, на каком диске оно лежит» отсутствует. Он не в принципе отсутствует, а на прикладном уровне отсутствует, т.к. расположен ниже него и надежно от оного абстрагирован.

У меня есть дополнительный жёсткий диск. Куда мне его монтировать?

Ну, собственно, на виндовсе — некуда и незачем. А симлинки так себе работают.

В чём тут отличие? У меня есть два диска и две системы, одна Windows, другая Linux. В чём отличие добавления нового в этих системах? И там и там мне придётся решать вопросы, куда диск будет размещён, какие файлы там будут лежать, как их туда перемещать.

Отличие проявляется в том, на каком уровне вы эти проблемы решаете. На единичной машине разницы да — никакой. А теперь представьте парк из 50 машин. В линухе проблема решается исключительно системным администратором, который распределяет, как использовать ресурсы, доступные на машине. Весь уровень приложения от этих деталей абстрагирован, на уровне приложения никакой специфики уровня машины не существует. Если приложение хочет «насрать в хомяк», оно совершенно законно это делает по ссылке ~/куда/срать или, если предпочитает полные пути, /home/%username%/куда/срать — и это гарантировано одно и то же место, но совершенно не гарантировано, что один и тот же диск. Т.е. абсолютный путь в linux гарантирует, что приложение попадет куда надо, вот никак не промахнется, т.к. иерархия одна.

В винде абсолютный путь гарантирует… ничего. Вы можете оказаться как на соседнем диске, так и в другой папке. Или не оказаться — да хрен его знает. Поэтому фактически абсолютный путь не факт, что абсолютный, относительный — он и в Африке относительный, и на выходе все дружно приседают со специальным переменными окружения и настройками в реестре. При этом сама корректная работа с симлинками, например, не гарантируется, т.к. приложение должно уметь ходить по симлинкам. Реализация такая: симлинк — это файл с расширением .lnk. Т.е. существование рядом файла «МояОченьНужнаяПапка.lnk» и непосредственно папки «МояОченьНужнаяПапка» — ничему не противоречит, совпадения имен нет (к слову, еще одно странное решение на базе все того же расширения файла, которое теперь вылазит боком). Если приложение работает поверх устаревшего API, не умеющего в симлинки, оно просто может взять и создать недостающую папку рядом с симлинком, и просто все сломать.

Поэтому что-то сколько-нибудь критичное (Program Files, ProgramData) переносить на отдельный диск сам микрософт совершенно не рекомендует. Т.е. «оно, как бы, и можно, но не рекомендуется». И готового решения этой проблемы на уровне приложения нет, потому что это не проблема уровня приложения, а утекшая абстракция ФС.

А с Linux, а с Linux то как?

А с Linux, например, в /usr/local? Ну или пофигу куда, т.к. сама болячка «необходимость содержания отдельных ProgramFiles и ProgramFiles(86)» проистекает ровно из привычки «все свое ношу с собой», поголовного вынужденного пользования относительными путями и неумения при линковке определить, какой битности библиотеку линковать.

Ну или пофигу куда, т.к. сама болячка «необходимость содержания отдельных ProgramFiles и ProgramFiles(86)» проистекает ровно из привычки «все свое ношу с собой», поголовного вынужденного пользования относительными путями и неумения при линковке определить, какой битности библиотеку линковать.вы себе специально грабли раскладываете?

/lib

/lib64Виндовый подход — положить бинарь и заставить его по относительным путям искать линкуемую библиотеку рядом с собой. Поэтому и выходит, что абы куда бинарь не положишь, ну или положишь, но только со всеми зависимостями.

Виндовый подход — положить бинарь и заставить его по относительным путям искать линкуемую библиотеку рядом с собой. Поэтому и выходит, что абы куда бинарь не положишь, ну или положишь, но только со всеми зависимостями.я вот сперва пытался понять вашу претензию на разделение %ProgramFiles (x86)% & %ProgramFiles% — для чего привел вам пример такого же разделения библиотек в Linux — хотя и там, и там понятно, что хранить что исполняемые файлы, что библиотеки можно где угодно, просто это некие well-known пути, к-рые использовать проще, чем сопровождать каждую программу отдельной записью в PATH.

Но вот это ваше замечание меня совсем удивило. Поиск библиотек вполне можно выполнять по абсолютным путям в Windows (тот самый %ProgramFiles% либо прописанный в ветке реестра программы), по относительным (если есть такое желание разработчика программы) и по well-known путям (перечисленным в PATH).

Какой иной вариант, кроме статической линковки, вы можете предложить? И, самое забавное, как, кроме сборки каждой программы на месте, вы можете обеспечить эту статическую линковку?

Не знаком с разработкой нативного софта, но мне кажется, что для всяких отладчиков так и так нужны админские праваНе нужны. Родительский процесс (IDE) имеет все права над порождённым (отлаживаемое приложение).

Большая часть разработчиков вполне себе следует рекомендациям Microsoft. У них есть инстралятор, который просит права админа, устанавливает программу куда нужно, и впоследствии её можно без проблем запускать от пользователя, так как все настройки пишутся в каталог пользователя.

БОльшая часть разработчиков вполне себе обходится без инсталляторов в принципе — «инфа соточка».

Эм, эта переменная указывает на каталог для хранения локальных файлов программ, которые не обязательны для их работы, например, кешей браузера. Этот каталог не перемещается между компьютерами в домене, для того и был создан. Как он относится к запуску программ из любых каталогов?

Исполнение программ из этого каталога не запрещено по умолчанию. Собственно, как из запуск приложений из кеша скачиваний браузера, например. Лютая дыра в безопасности, имхо.

Всё так и есть. Очевидные причины этому — UAC пугает пользователей, а так как на масштабах хрома даже 0,5% уникумов это солидная пользовательская база, то было решено не пугать их и ставить в хомяк.

Вы забыли еще вариант «админских прав нету, а хромчик очень хочется».

Как уже заметили ниже проблема легаси. Я вот вполне себе сижу с такими настройками (и хромом не пользуюсь), но на масштабах майкрософта даже 0,1% сломанного По превращается в дикий вой всего интернета. Поэтому гайки затягивают постепенно.

Вот, собственно, и я считаю, что основная проблема микрософт — легаси и, соответственно, цена исправления ошибочных решений. С одной стороны, та же система прав NTFS — вещь сама по себе хорошая, достаточно стройная, хоть и не лишенная недостатков. С другой стороны, объединение явного запуска файла и открытия этого файла другим приложением в один «дубль-клик» было стратегической ошибкой, исправить которую на данный момент я даже не представляю как. Так же, как и сокрытие расширения файлов по умолчанию, или политика монтирования дисков, а также очень позднее появление концепции «домашней папки пользователя» как таковой. Все это вкупе делает «рекомендации для разработчиков» полнейшей профанацией, т.к. все отлично понимают, что майкрософт топает ногами, и точно так же будет топать еще 10 лет спустя, потому что «куда они денутся, будут поддерживать».

При этом видно, что майкрософт проблему, в общем и целом, осознает, и даже предпринимает «заходы» для решения. Только, не имея возможности и воли действовать путем прямого ограничения (читай, физического запрета на уровне системы делать неправильно), майки действуют со стороны административного ресурса, т.е. политическими методами. И выглядит оно, как и все подобные меры, как попытки создать цифровое гетто как для конечных пользователей (которым, стоит признать, это скорее во благо), так и для админов/разработчиков (которым это никак не во благо).

А уж по поводу «гайки закручиваются постепенно» — ну так просто отрежьте возможность запуска приложений из кешей, например, по умолчанию. Это будет первый шаг «варения лягушки». Кому это действительно понадобилось — включит. Но даже на такой шаг майки «пойтить не могут», и вот это печально, т.к. уже понятно, что «воз останется там же».

Это печально, вне всякого сомнения. Хотя думаю у такого ПО, которое используется в крупных корпорациях, просто обязанна быть версия в виде какого-нибудь MSI с поддержкой групповых политик. Ну или я отстал от жизни, и теперь всем на всё пофиг.

Есть корп-версия офиса с поддержкой групповых политик, которая позволяет, например, совершенно так же ставить в хомяк. На таких вещах как Офис «утопическая модель безопасности NT» натыкается на такую штуку, как «реальная модель монетизации», т.е. противоречит прямым интересам бизнеса. Офис 365 отличается от классического офиса тем, что это «роллинг-версия» ровно того же офиса, распространяемая по подписке на условиях «X рублей/мес с головы пользователя». Что означает «с головы пользователя» — это по лицензии на каждую учетную запись. Если я пришел к вам в гости и авторизовался на вашем компьютере под своей облачной учеткой, я имею право пользоваться офисом на вашем компьютере. А вы — человек негостеприимный, и админских прав на свой компьютер не выдали, ай-ай-ай! Что же делать? Правильно, я его в хомяк вкорячу (даже не подозревая, кстати, от этом, просто это дефолтное поведение инсталлятора, чтобы соседняя учетка ну точно-точно, никак-никак, совсем-совсем не получила доступ), и буду работать.

Ну вот такие вещи напрямую стройную практичную систему безопасности на ноль множат сходу. И майки, понимая, что ограничить это поведение «прям никак-никак», морочатся с подписями софта, чтобы иметь хоть подобие какого-то контроля. Правда платить реальную стоимость такового контроля они не готовы, не осознали, пока еще, всю ширину последствий.

Всё путём! Пойдём выпить чайку?

К сожалению, в моем городе прикупить вменяемого чайку даже за большие деньги не представляется возможным (возят откровенное гогно). При этом я не настолько фанат чая, чтобы заказывать его из далеких краев, где, по слухам, вкусный чай есть. Поэтому практически всецело перешел на кофе — он еще остался. Так что давайте по кофию!

Есть такая проблема. Хотя я вот у себя такое реализовал, но я не дикая природа.

Собственно, в этом и, имхо, правильный подход — дать рабочий инструмент и некие разумные умолчания. Инструмент, в принципе, достаточно рабочий, а вот с разумностью умолчаний, пока что, полный швах у майков.

Так они и сейчас скорее всего админы. Не знаком с разработкой нативного софта, но мне кажется, что для всяких отладчиков так и так нужны админские права.

Не, не нужны. Ни для компиляции, ни для отладчиков. В принципе, и не должны быть нужны. Разработчик — это преобразователь кофе и пончиков в код. Он может быть админом при необходимости, но совершенно не обязан им быть (тем более, что из профильного программиста хороший админ, скорее всего, не получится, тупо ценности разные). Как только организационно и финансово появляется возможность изолировать разработчиков от админских прав, это можно и нужно делать. Разработчик, по хорошему, это, с точки зрения системы, тоже пользователь, и нефиг ему за пределы своего хомяка вылазить. Пусть попу прижмет, и сидит.

объединение явного запуска файла и открытия этого файла другим приложением в один «дубль-клик» было стратегической ошибкой, исправить которую на данный момент я даже не представляю как. Так же, как и сокрытие расширения файлов по умолчанию, или политика монтирования дисков, а также очень позднее появление концепции «домашней папки пользователя» как таковойВы считаете это ошибками, а я вижу это как гениальный план по захвату рынка. Микрософту нафиг не нужна безопасность, как в линуксе, если при этом доля рынка будет такой же, как в линуксе.