Типичный ИБ-инцидент, ломающий корпоративную защиту, зачастую выглядит очень по-бытовому.

Конструктор решил взять работу на дом и скидывает на флешку всю необходимую ему для этого документацию. Дома он вставляет ее в компьютер, на который ранее скачал кучу торрентов, не подозревая, что примерно 99 % из них содержит в себе backdoor. И вот уже компания, использующая самые современные (как она думает) способы защиты, оказывается под ударом.

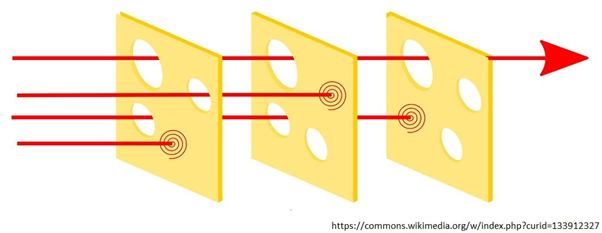

Есть ли реальный способ защиты от вольного или невольного инсайдера? Самым актуальным выглядит метод построения эшелонированной защиты. С ее помощью можно поднять планку гарантированной защиты очень высоко — почти до 99 %. Надо отдавать себе отчет, что 100-процентная защита недостижима в принципе: злоумышленники все время придумывают новые способы атак, и мы как будто играем с ними в шахматы, обмениваясь ходами.

Я Фёдор Трифонов, директор департамента развития решений в области информационной безопасности НОТА КУПОЛ. Расскажу про наши подходы в обеспечении кибербезопасности.

Что понимается под термином «эшелонированная защита»

Эшелонированная защита — это подход, который предполагает разделение информационной системы на несколько «эшелонов», каждый из которых имеет свои собственные меры безопасности. Если враг сумеет преодолеть один уровень, то он столкнется со следующим, и так далее. Цель проста — значительно затруднить проникновение злоумышленника через периметр сети в систему. Более примитивный вариант такой стратегии защиты называли «луковой».

Однако по мере того, как бизнес все активнее мигрировал в облака и переводил сотрудников на удаленку, менялся и ландшафт кибербезопасности. Сегодня мы видим эшелонированную защиту не просто техническим решением, каким бы масштабным оно ни было: это постоянный процесс, включающий в себя регулярный аудит и внедрение специализированных средств защиты.

Эшелонированная защита обеспечивает не только информационную безопасность организации, но и выполнение требований регулятора отрасли. То есть она гарантирует как реальную, так и «бумажную» защиту. Регулятор подробно описывает, какие технические, функциональные и организационные меры надо соблюдать, чтобы обеспечить необходимый уровень защиты компании или предприятия.

Давайте разберемся, из каких «эшелонов» строится эта защита:

- Защита сетевой инфраструктуры, включающая в себя системы защиты сетевого оборудования, межсетевые экраны и системы обнаружения вторжений. Межсетевые экраны позволят создать надежную защиту периметра предприятия, а также сегментировать и защищать его внутреннюю сетевую инфраструктуру. Как правило, современный межсетевой экран включает в себя целый ряд систем и модулей (например, пакетный фильтр, систему обнаружения вторжений, прокси-сервер, потоковый антивирус, шифрование данных), что значительно расширяет его возможности и варианты применения для глубокого анализа данных и создания сложных политик безопасности. Системы обнаружения вторжения могут входить в состав межсетевого экрана, а могут работать как отдельные устройства и применяться в наиболее критичных системах (например, системах реального времени) или промышленном производстве, проводить глубокий анализ данных, не оказывая при этом влияния на внутренние процессы.

- Защита рабочих станций и автоматизированных рабочих мест, основанная на целом ряде систем глубокого анализа данных. Сюда же для минимизации рисков включаются дополнительные средства защиты, например, системы контроля носителей, системы доверенной загрузки, системы шифрования данных. Одно из их назначений — отражение внутренних атак, связанных с кражей данных или загрузкой вредоносных составляющих с локальных носителей.

- Защита серверной инфраструктуры. В этот эшелон включены системы, обеспечивающие защиту аппаратной части, операционных систем, систем виртуализации или паравиртуализации, а также контейнеров и системы оркестрации.

- Централизованное управление, сбор данных и оповещение. Такой подход позволит быстро и эффективно управлять большим парком оборудования, проводить настройки, обновления и анализ политик безопасности, а также оперативно в режиме реального времени получать всю необходимую информацию о событиях и моментально реагировать на них. На этом этапе, кроме внутреннего мониторинга и реагирования для критически важных объектов, может быть настроено оповещение государственной системы мониторинга и реагирования (ГосСОПКА).

- Организационные меры и создание политик безопасности. Комплексная защита невозможна без того, чтобы каждое ответственное лицо знало свои обязанности и регулярно проходило повышение квалификации, а также профильные курсы по настройке и эксплуатации оборудования.

Возможно, все, что мы описали выше, является прописной истиной для любого сотрудника блока информационной безопасности (или всех связанных с защитой данных в компании), тем не менее опыт нашего общения показывает, что многие, к сожалению, не знают и некоторых базовых вещей.

Однажды мы проводили любопытный эксперимент: клали под щетку для лобового стекла автомобиля сотрудника ИТ-компании обычную флешку. Мы хотели понять, насколько естественное человеческое любопытство превалирует над соблюдением правил информационной безопасности, с которыми были знакомы все. В итоге около 86 % людей вставили флешку в рабочий компьютер.

Преимущество эшелонированной защиты

В эшелонированной обороне — несколько слоев защиты, и злоумышленнику в большинстве случаев просто невыгодно пробиваться через каждый такой «щит». Он может пройти первый слой, затем — второй, но сколько их там еще, он не знает. При этом он понимает, что в таком случае, кроме многослойной защиты, работают и многочисленные средства мониторинга, которые следят за его действиями. Злоумышленник чаще всего преследует свои, назовем их так, «бизнес-цели» и оценивает свои затраты на проникновение в систему, где может и не получить желаемой выгоды.

При этом каждый уровень защиты может выступать в качестве «учителя» для следующего уровня.

Если один из них был успешно преодолен, то можно проанализировать происходящее и применить полученные знания на более высоких уровнях: это позволяет постоянно улучшать систему безопасности.

Еще одно из достоинств эшелонированной защиты — легкость масштабирования: каждый «эшелон» может быть усилен в наиболее критический момент. Это экономит ресурсы и позволяет оптимально использовать существующие возможности.

Кому необходима эшелонированная защита

Ответ на этот вопрос уже дал регулятор. С точки зрения законодательных норм существуют различные типы организаций, которые попадают под специальные требования. Это предприятия и компании, являющиеся критически важными для государства (КИИ), предприятия и компании, собирающие, обрабатывающие и хранящие различные типы персональных данных (ИСПДн), государственные и муниципальные компании (ГИС), а также банки и финансовые организации.

Иногда определить, какие требования касаются вашей компании, непросто. В нашей практике мы встречали компании, которые, являясь субъектом КИИ, попадали также под «действия» ИСПДн и, сами не осознавая этого (либо отгоняя эти мысли, читая очередную статью ПоИБ), не соблюдали установленных законом требований при построении защиты.

Насколько важен аудит информационной безопасности

При построении эшелонированной системы защиты обязательно проводят аудит, когда производится оценка всей информационной среды организации. И, прежде чем предпринимать какие-либо действия по выстраиванию эшелонированной обороны, определяются векторы потенциальных атак на организацию.

В процессе аудита определяются модель угроз, потенциальные риски и возможные направления атак. Аудит может проводиться как вручную, так и с помощью специализированных систем, которые упрощают инвентаризацию, собирают и обрабатывают все данные в одной системе. Так выделяются наиболее важные подсистемы в организации, а также автоматически оцениваются и присваиваются категории значимости подсистемам. Кроме того, формируются пакеты документов для своевременного оповещения регуляторов в процессе аудита и по итогу категорирования.

Аудит может производиться и без дальнейшего построения системы информационной безопасности. В частности, банки, согласно требованиям 152-ФЗ и 187-ФЗ, а также в рамках международного стандарта PCI DSS, обязаны каждый год проводить переаттестацию своей системы информационной безопасности, которая включает в себя и аудит.

Иногда такой аудит проходят и организации, у которых уже построена мощная система информационной безопасности. Они делают это, чтобы понять, где у них сейчас проблемы.

Впрочем, многие крупные и технологически продвинутые организации иногда запускают программы по поиску уязвимостей в своей защите типа Security Bug Bounty. Это предлагаемая всем потенциальным участникам сделка, в рамках которой люди могут получить признание и вознаграждение за сообщения об ошибках и уязвимостях. Эффективность такой программы очень высока, поскольку взломать информационную систему пытается сразу много людей, а обходится она дешевле, чем аудит. Причем белые хакеры не могут нанести реального ущерба, поскольку они ломают цифровой двойник информационной системы.

Экосистема продуктов и услуг информационной безопасности

Экосистема информационной безопасности, разработанная вендором НОТА (Холдинг Т1), упрощает эксплуатацию эшелонированной системы защиты предприятия. Зачастую такая система включает в себя продукты разных вендоров, и при возникновении проблем приходится обращаться в несколько служб поддержки, которые могут быть расположены в разных странах.

Удобнее управлять ими через единое окно.

Вендор создал решение, которое способно закрыть вопросы «бумажной» безопасности. Это очень серьезный блок в информационной безопасности. Оно позволяет в автоматическом режиме формировать пакеты документов по формам государственного образца, а значит, упростить взаимодействие с регулятором и освободить время ИБ-специалистов для занятий практической безопасностью.

Обычно в сети любой крупной компании есть множество устройств, которые необходимо периодически настраивать, каждым из них надо управлять поодиночке, и этим занимается множество специалистов. Чтобы упростить управление, мы придумали интегрированное решение, в которое входят межсетевой экран, обеспечивающий защиту сети, и система управления, управляющая большим количеством межсетевых экранов: в одно окно выводятся интерфейсы всех экранов предприятия. Таким образом создается единая точка входа для настройки, что дает значительную экономию времени.

В эту экосистему информационной безопасности входят также более традиционные инструменты, имеющие все необходимые сертификаты государственного образца. Это, естественно, SIEM (Security Information And Event Management) — система мониторинга и управления событиями безопасности, сердце корпоративной системы информационной безопасности для компаний любого масштаба. Это и DLP (Data Leak Protection), применяемая для предотвращения утечки и несанкционированного распространения конфиденциальной информации, и системы класса EDR (Endpoint Detection & Response) для защиты рабочих станций. Для обеспечения безопасности веб-серверов и мобильных приложений применяется Web Application Firewall. Есть и система для защиты от DDoS-атак, которую мы предлагаем в формате услуги, и антивирусное решение. Кроме того, мы используем системы класса Continuous Penetration Testing для организации непрерывного тестирования всей инфраструктуры ИБ.

Конечно, построение эшелонированной защиты требует обязательной работы с людьми, чтобы они не стали «самым слабым звеном». Вот реальный пример, с которым мы столкнулись: у кого-то из работающих на предприятии людей срабатывает антивирусная программа.

Сотрудник, разумеется, обращается к ИТ-поддержке, а пришедший ему на помощь сотрудник блока ИТ просто отключает антивирус, чтобы не разбираться потом с представителями ИБ, которые, вероятно, будут иметь к нему претензии. При этом для отключения антивируса на рабочих станциях надо ввести данные системного администратора, а эти данные уже предоставляют злоумышленнику все возможности по уничтожению системы или краже информации.

Причины подобных инцидентов связаны с недоработками в части соблюдения внутренних политик безопасности. Внедрить их в умы сотрудников сложно: это длительный и трудоемкий процесс, особенно если это длинные и скучные тренинги-лекции, которые в большинстве случаев усыпляют даже самых ответственных. Лучше, если это будут киберигры или тренинги с помощью программы Security Awareness. Тогда при наличии остальных эшелонов киберзащиты можно будет говорить о том, что защищенность действительно высокая.