Консервативность государственных органов исполнительной власти в своей деятельности носит прямо-таки характер Закона, именно так, с большой буквы. Но, тем не менее, современные технологии добрались и в это традиционно сложившееся сообщество. В начале 2017 года президент подписал указ «О Стратегии развития информационного общества в Российской Федерации на 2017 – 2030 годы», который стал логичным продолжением развития предыдущей стратегии от 2008 года. Так, а что же может предложить современное IT-сообщество для развития информационного общества РФ?

Отвечая на этот вопрос, можно перечислить множество современных технологий, методов и средств автоматизации, обеспечивающих выполнение государственных задач. Мы же, со своей стороны, как основу для их реализации, предлагаем рассмотреть облака и вопрос размещения в них информационных систем государственных органов. Красной линией в вопросе размещения ГИС в облаке сервис-провайдера проходит вопрос безопасности информации и соответствия законодательству РФ, поэтому и мы коснемся ближе этой темы.

Размещение ГИС в облаке IaaS провайдера

Размещение в облаке информационных систем, относимых законодательством РФ к государственным информационным системам (ГИС) требует как от собственника информационных систем (ИС) так и от сервис-провайдера выполнения ряда организационно-технических мер по соблюдению требований безопасности информации, определенных законодательством РФ.

Что требует законодательство в части безопасности ГИС?

Пожалуй, начнем с Федеральных законов, которые для нас имеют наибольшее практическое применение. Итак, приступим.

Отправной точкой для нас будет ФЗ-149 «Об информации, информационных технологиях и о защите информации», в нем прописано следующее положение:

Государственные органы, определенные в соответствии с нормативным правовым актом, регламентирующим функционирование государственной информационной системы, обязаны обеспечить достоверность и актуальность информации, содержащейся в данной информационной системе, доступ к указанной информации в случаях и в порядке, предусмотренных законодательством, а также защиту указанной информации от неправомерных доступа, уничтожения, модифицирования, блокирования, копирования, предоставления, распространения и иных неправомерных действий.

Во исполнение требований данного закона был принят Приказ ФСТЭК России от 11.02.2013 N 17 «Об утверждении Требований о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах». Последние изменения в данный приказ были внесены 15.02.2017. Данным изменением, в том числе, была модифицированна классификация ГИС, и на данный момент у нас остается 3 класса защищенности ГИС. Самый низкий класс — третий, самый высокий — первый.

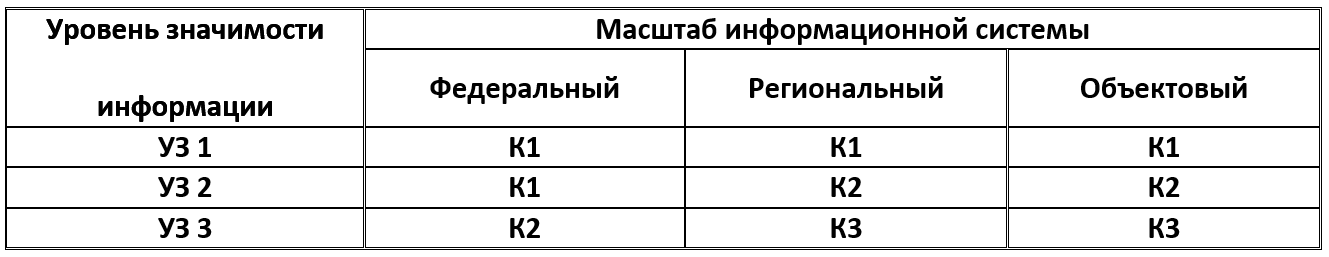

Класс защищенности информационной системы (первый класс (К1), второй класс (К2), третий класс (К3)) определяется в зависимости от уровня значимости информации (УЗ), обрабатываемой в этой информационной системе, и масштаба информационной системы (федеральный, региональный, объектовый).

При обработке в информационной системе двух и более видов информации (служебная тайна, налоговая тайна и иные установленные законодательством Российской Федерации виды информации ограниченного доступа) уровень значимости информации (УЗ) определятся отдельно для каждого вида информации. Итоговый уровень значимости информации, обрабатываемой в информационной системе, устанавливается по наивысшим значениям степени возможного ущерба, определенным для конфиденциальности, целостности, доступности информации каждого вида информации. (Подробнее см. Приказ ФСТЭК России от 11.02.2013 N 17)

Масштабы государственных информационных систем

Информационная система имеет федеральный масштаб, если она функционирует на территории Российской Федерации (в пределах федерального округа) и имеет сегменты в субъектах Российской Федерации, муниципальных образованиях и (или) организациях.

Информационная система имеет региональный масштаб, если она функционирует на территории субъекта Российской Федерации и имеет сегменты в одном или нескольких муниципальных образованиях и (или) подведомственных и иных организациях.

Информационная система имеет объектовый масштаб, если она функционирует на объектах одного федерального органа государственной власти, органа государственной власти субъекта Российской Федерации, муниципального образования и (или) организации и не имеет сегментов в территориальных органах, представительствах, филиалах, подведомственных и иных организациях.

Информационная система имеет региональный масштаб, если она функционирует на территории субъекта Российской Федерации и имеет сегменты в одном или нескольких муниципальных образованиях и (или) подведомственных и иных организациях.

Информационная система имеет объектовый масштаб, если она функционирует на объектах одного федерального органа государственной власти, органа государственной власти субъекта Российской Федерации, муниципального образования и (или) организации и не имеет сегментов в территориальных органах, представительствах, филиалах, подведомственных и иных организациях.

Класс защищенности информационной системы определяется в соответствии с таблицей:

Для реализации мер по защите информации, необходимых для обеспечения безопасности обрабатываемой информации, необходимо провести ряд организационно-технических мероприятий. В общем виде, можно выделить следующие этапы, реализация которых нам предписана приказом №17:

- формирование требований к защите информации, содержащейся в информационной системе;

- разработка системы защиты информации информационной системы;

- внедрение системы защиты информации информационной системы;

- аттестация информационной системы по требованиям защиты информации (далее — аттестация информационной системы) и ввод ее в действие;

- обеспечение защиты информации в ходе эксплуатации аттестованной информационной системы;

- обеспечение защиты информации при выводе из эксплуатации аттестованной информационной системы или после принятия решения об окончании обработки информации.

Немного особенностей

Во многих случаях, в ГИС обрабатываются персональные данные, защита которых должна обеспечиваться согласно ФЗ-152 «О персональных данных». Как же поступать в таких случаях и что ставить во главу угла?

На этот вопрос нам отвечает ФСТЭК в своем информационном сообщении по вопросам защиты информации и обеспечения безопасности персональных данных при их обработке в информационных системах в связи с изданием приказа ФСТЭК России от 11 февраля 2013 г. №17 «Об утверждении Требований о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах» и приказа ФСТЭК России от 18 февраля 2013 г. №21 «Об утверждении Состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных» от 15 июля 2013 г. № 240/22/2637. В этом информационном сообщении, ввиду схожести мер, ФСТЭК рекомендует комбинировать и применять меры, содержащиеся в обоих приказах. Очевидно, что данная процедура должна быть проведена на этапе разработки системы защиты информации информационной системы.

А что же на практике? Задача и решение

Для примера рассмотрим кейс из нашей практики по размещению ГИС в облаке. Итак, у нас есть задача, необходимо повысить эффективность информационного обмена без снижения уровня безопасности и роста непрофильных кадров регионального сегмента инфраструктуры электронного правительства (РИЭП) одной из областей нашей могучей и необъятной.

Типовой региональный сегмент инфраструктуры электронного правительства включает в себя систему регионального межведомственного электронного взаимодействия, автоматизированную систему исполнения регламентов оказания услуг, региональный портал и реестр государственных услуг, системы идентификации и аутентификации, информационно-платежные шлюзы и другие элементы.

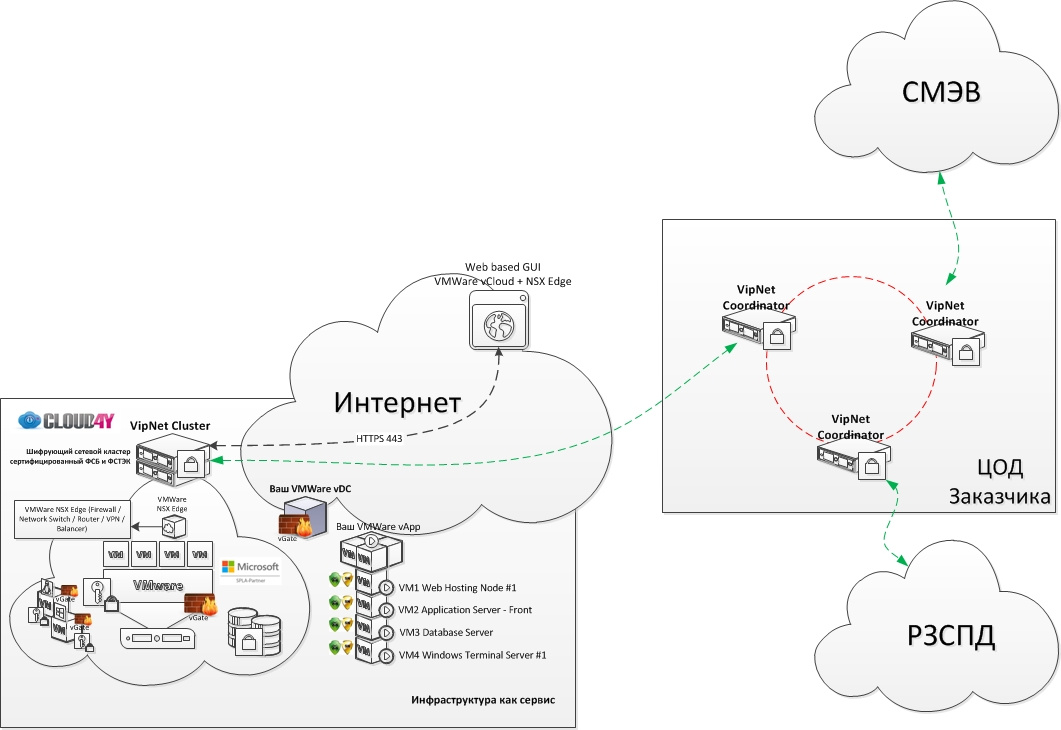

Ввиду особенностей функционирования СМЭВ (система межведомственного электронного взаимодействия), непосредственно взаимосвязанной с РИЭП, было принято решение оставить уже сложившуюся структуру организации связи со СМЭВ без изменений. А для сокращения издержек на модернизацию серверного оборудования, необходимого для функционирования сервисов РИЭП, их решили разместить в облачной инфраструктуре IaaS провайдера.

Одна из проблем при этом – доступ сервисов РИЭП из ЦОД провайдера к СМЭВ. Защита каналов связи между ЦОД, в котором развернута облачная инфраструктура и ЦОД с развернутым шлюзом доступа в СМЭВ должна была соответствовать уровню, предъявляемому документами, регламентирующими доступ к СМЭВ. В данном конкретном случае, изобретать велосипед не пришлось и, опираясь на «Регламент 3.5 Приложение 4 Требования к сети передачи данных участников информационного обмена», опубликованном на технологическом портале СМЭВ, было принято удовлетворяющее требованиям решение.

В качестве средств криптографической защиты каналов связи была выбрана линейка продуктов компании Infotecs. В конечных точках были установлены программно-аппаратные комплексы ViPNet Coordinator HW1000. ViPNet Coordinator HW1000 — это шлюз безопасности для защиты компьютерных сетей масштаба предприятия, который позволяет организовать защищенный доступ как в ЦОДы, так и в корпоративную облачную инфраструктуру, и поддерживает защиту скоростных каналов связи до 1 Гбит/сек. Данные комплексы имеют сертификаты ФСТЭК как средство межсетевого экранирования и сертификат ФСБ, как средство криптографической защиты уровня КС3. Основные возможности и преимущества можно изучить на сайте производителя.

Исполненный в форм-факторе 1U, потребляет низкое количество электроэнергии, обладает невысоким уровнем тепловыделения и не требует каких-либо особых условий для размещения и эксплуатации.

Для организации защищенных каналов связи в ЦОД сервис-провайдера был размещен отказоустойчивый кластер координаторов HW1000. Для увеличения пропускной способности канала связи и в качестве дополнительного механизма резервирования была настроена агрегация каналов связи. На территории ЦОД заказчика размещен единственный координатор HW1000, включенный в оптическое кольцо провайдера.

Для удобства администрирования и разграничения зон ответственности, трехстороннее взаимодействие между защищаемыми сетями передачи данных (ЗСПД) реализовали без организации межсетевого взаимодействия. Т.е. в пределах контролируемой зоны обмен трафиком между криптошлюзами СМЭВ, канала ЦОД-ЦОД и областной ЗСПД происходит в открытом режиме.

В общем виде схема системы защиты представлена на рисунке.

Защита среды виртуализации, строится на основе ГОСТ Р 56938-2016 «Защита информации. Защита информации при использовании технологий виртуализации. Общие положения.» В виртуальной инфраструктуре помимо объектов защиты, присущих любой автоматизированной системе, так же присутствуют специфические объекты, характерные для среды виртуализации.

К ним относятся:

- средства создания и управления виртуальной инфраструктурой;

- виртуальная вычислительная система;

- виртуальная система хранения данных;

- виртуальный канал передачи данных;

- отдельные виртуальные устройства обработки, хранения и передачи данных;

- виртуальное средство ЗИ и средство ЗИ предназначенное для использования в среде виртуализации.

При предоставлении услуг, основанных на технологиях виртуализации, существует так же сугубо человеческая проблема под названием «суперпользователь». Администратору виртуальной инфраструктуры, по факту, доступно всё.

Уязвимость виртуальной инфраструктуры. Слайд из презентации о vGate R2

Исходя из этих предпосылок, для защиты среды виртуализации, был выбран продукт компании Код Безопасности — vGate R2. В vGate реализована полнофункциональная работа продукта на платформе виртуализации VMware vSphere, применяемой в нашем облаке.

Продукт активно развивается и имеет множество удобных в использовании шаблонов. Кроме наличия сертификатов, данный продукт примечателен рядом удобных функций и возможностей, на которые хотелось бы обратить внимание, так как они существенно облегчают работу по приведению системы в соответствие:

- встроенные шаблоны для настройки политик при защите ПДн и ГИС;

- возможность сегментации инфраструктуры по типам защищаемых данных, границам информационных систем, группам пользователей без необходимости внесения изменений в саму инфраструктуру;

- контроль доступа к элементам инфраструктуры (дискреционное и мандатное управление доступом);

- дополнительные лог-файлы событий информационной безопасности;

- автоматическое приведение конфигурации виртуальной инфраструктуры в соответствие положениям PCI DSS, VMware Security Hardening Best Practice и CIS VMware ESX Server 3.5 Benchmark;

- согласование готовой виртуальной машины у администратора информационной безопасности;

- запрет доступа администраторов виртуальных инфраструктур к данным виртуальных машин;

- создание отчетов о произошедших событиях информационной безопасности и внесенных изменениях в конфигурацию;

- регистрация попыток доступа к инфраструктуре;

- контроль целостности и доверенная загрузка виртуальных машин;

Для решения проблемы «суперпользователя» в vGate реализовано разделение ролей пользователей. Управление виртуальной инфраструктурой закреплено за администраторами ВМ, а управление безопасностью — за администратором безопасности.

А еще, что для нас немаловажно, разработчики в новой версии обещают добавление нового шаблона безопасности в соответствии с ГОСТ Р 56938-2016, упоминаемым ранее.

Архитектура vGate изображена на рисунке ниже.

Помимо средств защиты от НСД, весь разрешенный трафик, направляемый к виртуальным машинам проходит инспекцию на наличие сигнатур атак системой обнаружения вторжений. В качестве IDS применяется так же продукт компании Infotecs. Программно-аппаратный комплекс (ПАК) ViPNet IDS — эффективная и надежная система обнаружения компьютерных атак (вторжений) в корпоративные информационные системы. Работа системы строится на основе динамического анализа сетевого трафика, начиная с канального уровня и заканчивая прикладным уровнем модели взаимодействия открытых систем. В данном случае выбор был обусловлен единообразием применяемых решений и совместимостью средств управления.

Из различных вариантов средств резервирования, сертифицированных ФСТЭК, выбор пал на проверенный Veeam. Veeam Backup & Replication обеспечивает эффективное резервное копирование, репликацию и восстановление виртуализованных приложений и данных. Решение выполняет быстрое и надежное резервное копирование виртуальных машин VMware без использования агентов внутри виртуальных машин. Veeam Backup & Replication ускоряет процесс создания резервных копий и позволяет снизить издержки на хранение данных.

Естественно, защита облаков не ограничивается перечисленными средствами. Но в свете заявленной темы статьи, применяемые несертифицированные решения большой роли при оценке соответствия требованиям законодательства по защите ГИС не играют. Но, конечно, наверняка будет важно для конечного заказчика. Как пример, никак пока не регулируемый сервис — защита от DDoS.

Естественно, в данном кейсе опущены так же вопросы организационных мер и меры по защите, реализуемые непосредственно внутри виртуальных машин. Тем не менее, данное решение построено на основе сертифицированных средств защиты информации, как того требует законодательство, и позволяет в полной мере решить проблему защиты ГИС в облачной инфраструктуре сервис-провайдера. В этом примере: решение даёт возможность передавать конфиденциальные данные по каналу связи, защищённому с помощью СКЗИ, соответствующему требованиям ФСБ России к классу КС3, и защитить виртуальные машины от несанкционированного доступа с помощью сертифицированного средства защиты виртуальных сред vGate, решив проблему супер-пользователя и приведя виртуальную инфраструктуру в соответствие требованиям приказов ФСТЭК России.

Почему же Облако?

Помимо классических плюсов облачных технологий, размещение ГИС на площадке облачного сервис-провайдера позволяет заказчикам избавится от головной боли по реализации требований безопасности в среде виртуализации. Сервис-провайдер полностью берет на себя реализацию защитных мер всей облачной инфраструктуры. Кроме того, серьезные и ответственные сервис-провайдеры, такие как Cloud4Y ;) готовы предоставить необходимые средства защиты, оказать консультативную помощь и выдать рекомендации по соблюдению требований безопасности информации внутри виртуальных машин заказчика. Наиболее подходящим готовым продуктом в нашем портфеле является "Облако ФЗ 152", конечно, существует возможность разработать решение именно под требования клиента.

Что необходимо учесть при выборе сервис-провайдера для размещения ГИС?

Для размещения ГИС на площадке провайдера, облачная инфраструктура провайдера должна соответствовать требованиям, предъявляемым к ИС не ниже, чем класс ИС у заказчика. Данные о соответствии подтверждаются Аттестатом соответствия ИС провайдера требованиям безопасности информации, выданным лицензиатом ФСТЭК по результатам проведения аттестационных испытаний.

На сервис-провайдера накладываются дополнительные обязательства в части организации защиты информации, в отличие от традиционного облака. К таким обязательствам относится применение средств защиты информации, сертифицированных ФСТЭК и/или ФСБ России, наличие лицензии ФСТЭК на деятельность по технической защите информации. А в случае применения средств криптографической защиты информации, сервис-провайдеру так же необходима лицензия ФСБ на распространение средств криптографической защиты информации.

Как видим, размещение ГИС в облаке стороннего сервис-провайдера вполне возможно и так же вполне укладывается в рамки Российского законодательства. Хотя данная услуга и достаточно нова на рынке, но успешно реализованные проекты говорят о том, что ГИС в облаке – это несомненный плюс для Заказчика в плане удобства и стоимости.