Несколько лет назад государство решило, что направленные атаки — это угроза государственной безопасности. На базе Минобороны в этом году были созданы специальные ИБ-войска для защиты военно-информационных систем и систем связи. При этом банки, крупная розница, предприятия нефтегазовой сферы и другие крупные компании находятся в гражданском секторе. Их защищаем мы и другие гражданские команды.

Характеристики направленной атаки обычно такие:

- Работает профессиональная группа, как правило, мотивированная финансово или по приказу. Случайные цели редки, чаще всего выбираются сегменты отраслей или отдельные предприятия.

- Наиболее частые векторы — сочетание 0-day и социнжиниринга. 0-day уязвимости часто закупаются у специальных «разведчиков» под крупные атаки.

- Если атака была обнаружена и пресечена, то высока вероятность скорого возврата по другому вектору. Атака идёт до результата.

- Основная цель — корпоративные секреты, исходники кода, переписка топ-менеджмента.

- Возможен возврат после первичной атаки. Был пример Nortel с атакой, когда группа пришла назад через 10 лет.

- Атаки скрытые, обычно тут не бывает никаких понтов. Приоритет — максимально зачистить логи и другие следы.

У нас на защите есть банки, розница, страховые и много кто ещё. Расскажу о практике и решениях.

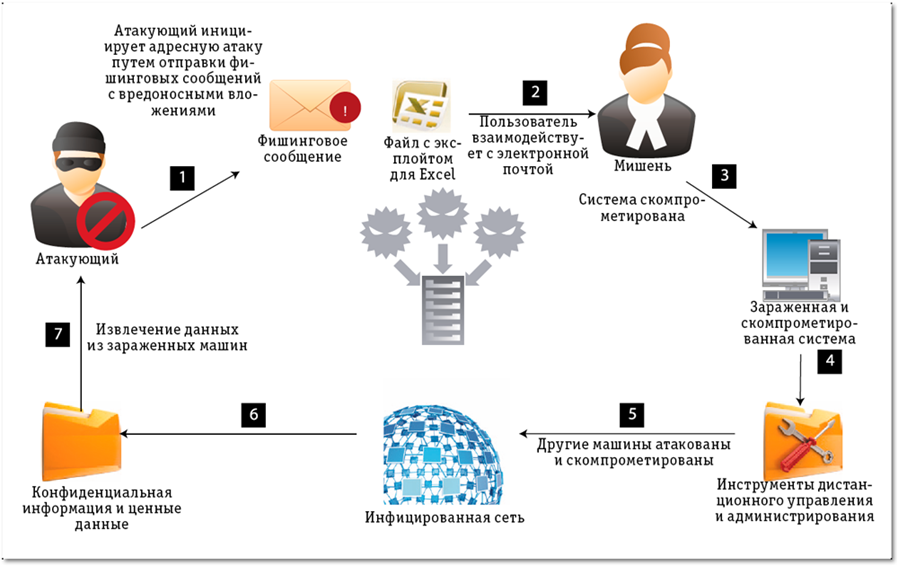

Ход атаки

RSA, атака Red October

Как правило, атака развивается по стандартным принципам:

- Разведка и сбор данных. Сканируются соцсети, особенно LinkedIn, получается иерархия сотрудников и их имена, связи. Техническими способами исследуется архитектура сетей, собираются IP-адреса сервисов, информация об оборудовании и софтверных решениях, а также об используемых средствах защиты.

- Подбирается вектор атаки, как правило, главный вопрос — способ доставки зловреда за DMZ. Это может быть что угодно: от road apple (флешки в подсобке) до заражения сайтов, которые посещают юзеры компании. Часто защита компании настолько хороша, что требуется другая направленная атака на кого-то из поставщиков безопасности, чтобы получить вектор доставки внутрь конечной цели. При взломе RSA были украдены мастер-ключи, которые использовались для атаки других компаний.

- Выполняется непосредственно вторжение, как правило, захватывается контроль над одним из узлов сети. Зловред догружает или дособирает основные модули и начинает распространение с этого узла, постепенно повышая влияние и привилегии в сети.

- Происходит закрепление влияния. На этом шаге подавляется деятельность защитных средств, зловред получает почти полный контроль, необходимый для решения задачи.

- Поиск информации. Как правило, заражается некий промежуточный сервер для хранения данных, к примеру, сервер обновлений. На него группа собирает всё интересное, что требуется извлечь из сети. Часто на процесс поиска данных уходят дни и недели.

- Извлечение. Промежуточный сервер сегментирует данные, архивирует их, скрывает (шифрует или использует стеганографию), затем отправляет наружу. Методы — вплоть до экзотических, например, замешивание важных данных в технический трафик.

- Скрытие следов.

- Минимизация влияния. Обычно все активные компоненты зловреда удаляются, и остаётся только небольшая закладка, способная воссоздать или загрузить код на случай будущих встреч.

Отвлечение

По мировой практике очень часто подобные атаки требуют маскировки, так как могут быть обнаружены ещё на ранних стадиях сканирования в виде нетипичной активности внутри сети. Для этого очень часто запускается мощная DDoS-атака на цель. Это отвлекает специалистов по безопасности со стороны цели и помогает скрыть хирургические движения по настоящему вектору атаки.

Примеры защитных средств:

- системы класса NG FW (Check Point, Stonesoft, HP Tipping Point);

- система обнаружения потенциально опасных файлов (песочница) (Check Point, McAfee, FireEye);

- специализированные средства защиты web-приложений (WAF) (Imperva SecureSphere WAF, Radware AppWall, Fortinet Fortiweb);

- системы обнаружения аномалий в сетевом трафике (StealthWatch, RSA NetWitness, Solera Networks);

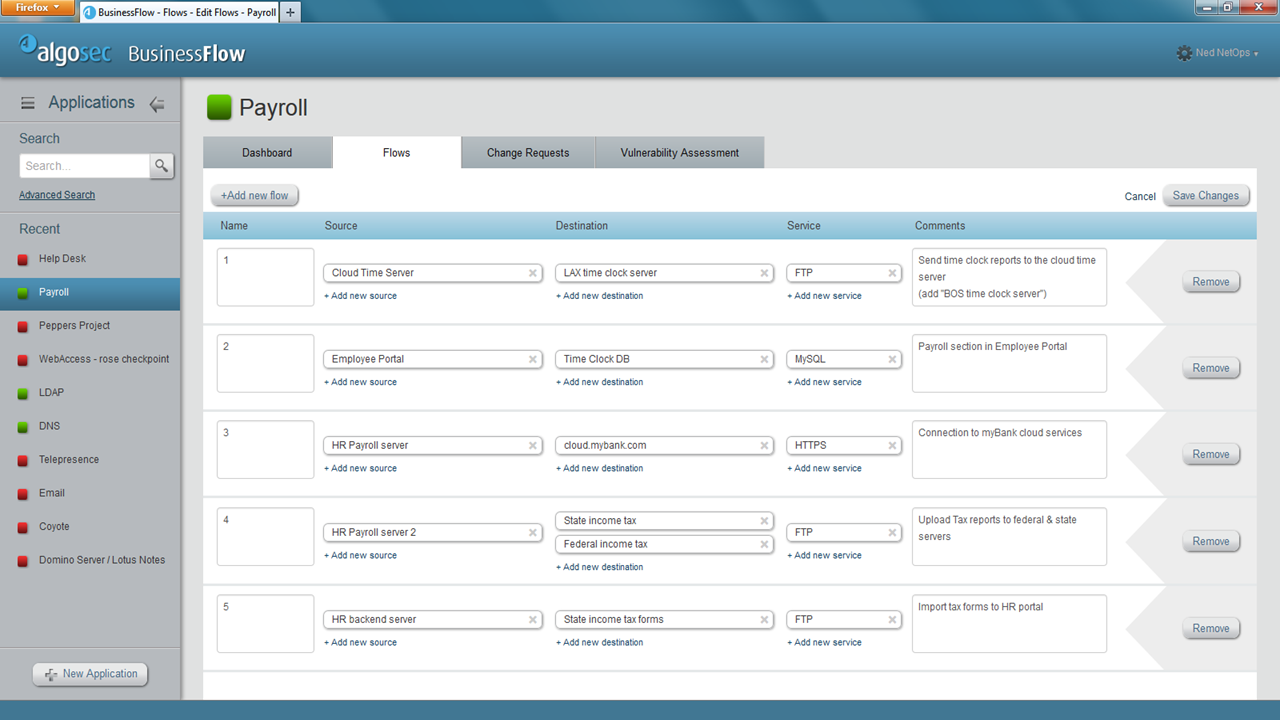

- системы анализа и оптимизации настроек МЭ инфраструктуры (Algosec, Tufin, RedSeal, SkyBox);

- аудит безопасности кода (HP Fortify, Digital Security ERPScan CheckCode, IBM AppScan Source);

- защита от мошенничества при доступе к системам интернет-банкинга (Versafe);

- цифровое расследование инцидентов ИБ (Forensic Analysis and Incident Response) (AccessData);

- система защиты от DDoS (железо — Radware DefensePRO, ARBOR PRAVAIL, Check Point DDoS Protector; сервис — Kaspersky DDoS Prevention, QRATOR HLL).

Противодействие (теория)

- На этапе сбора данных традиционно используются межсетевые экраны и системы обнаружения и предотвращения сетевых атак. Главная проблема — они, как правило, не определяют медленное сканирование. NG FW (файрволлы нового поколения) позволяют коррелировать события в сети, сопоставлять части атак и видеть полную картину. К примеру, исследуются аномалии по времени суток, трафик по новым портам и так далее.

- На этапе вторжения сейчас применяются традиционная фильтрация запросов, системы предотвращения вторжений, антивирусы, в том числе «тяжёлые» на шлюзах. Кроме систем NG FW применяются ещё два метода — ловушки и песочницы. Ловушки — это псевдоуязвимые сервисы внутри сети, единственная цель которых — принять на себя атаку и поднять тревогу. Песочницы работают для блокировки вторжений следующим образом. Предположим, пользователь получает почту с архивом. В течение трёх минут до доставки пользователю песочница «раскачивает» этот архив. Для начала выясняется, что внутри три файла, один — исполняемый, он собирает свой кусок из двух других, а затем создаёт процесс и пишет ключ в реестре. Задача — смоделировать обычную машину, потому что многие зловреды прекрасно обнаруживают режим гипервизора и не активируются. В современных песочницах есть симулятор сетевой активности (даже позволяющий зловреду получать «ответы» от командного центра), используется как статический с дизассемблированием, так и динамический анализ кода, зловреду предлагаются разные окружения — серверное, пользовательское и так далее, причём прямо из стандартных образов текущей сети. Есть GUI, позволяющий видеть, какой код что делает.

- Если вторжение уже прошло, необходимо локализовать угрозу и предотвратить извлечение данных. Для этого используются системы расследования инцидентов, анализирующие логи и трассирующие пути распространения зловреда по сети. Если извлечение всё же было — эти же системы помогают понять, что именно было унесено. Например, Sony заблокировали первую атаку на свою инфраструктуру до извлечения и начали праздновать, но, как вы знаете, потом были ещё вектора.

- На этом следующем этапе уже нужно начинать официальное расследование и обращаться в суд. Для суда нужны доказательства атаки. Пробовали когда-нибудь их собирать по сети? Так вот, та же Forensic Analysis может сделать слепок инфраструктуры и создать подробный отчёт на текущее число, а потом закрыть его цифровой подписью. И американские суды уже принимают такие мегатяжёлые файлы со всеми слепками памяти, списком процессов, логами и так далее в качестве доказательства. Их можно медленно и спокойно ковырять.

Противодействие (практика)

У нас есть заказчик — крупная розничная сеть — инфраструктура которого уже несколько месяцев находится под постоянными направленными атаками. Работает большой ботнет с широким диапазоном IP, используются как попытки пронести эксплоиты, так и старые добрые брутфорсы. Всё это сопровождается волнами DDoS. Конкретику по этому случаю я не могу рассказывать, пока не будет видно конца атаки (и ещё года два так), поэтому покажу, что бы я в теории сделал для защиты такой системы. Кроме того, что подставил бы заведомо невскрываемый сервис под брутфорс.

- Обновил бы сетевые средства защиты до нового поколения, чтобы анализировать медленные события, видеть нестандартные алгоритмы сбора данных и дешифровать каналы зловредов.

- Запрофилировал бы потоки данных между хостами и установил бы контроль за этим.

- Прописал бы ограничения в сетевых правилах.

- Запустил бы на регулярной основе систему поиска уязвимостей изнутри — это наборы утилит, которые бегают по сети и пытаются атаковать всё, что плохо лежит. Получил бы стандартный список незакрытых эксплоитов железа и недообновлённого софта.

- Раз в неделю смотрел бы на оптимизацию настроек — это утилиты, которые анализируют сетевые правила на узлах (включая промежуточное оборудование), распределяют их по приоритетам для быстродействия, ищут явные детские косяки и помогают установить best practice. Очень полезные, хоть и довольно дорогие, решения. Помогают, кстати, закрывать дыры снятых с поддержки приложений на промежуточных устройствах благодаря фильтрации.

- Подключил бы центр очистки данных, стоящий на магистральном канале (в России таких пара штук), на случай мощного DDoS, чтобы перебросить трафик на него максимум за 30 секунд.

- Подключился бы к базе знаний о действиях хакерских групп. Есть специальные команды, которые читают хакерские форумы, сливают мелкие уязвимости и так далее, добиваясь авторитета в этой среде. Они сигнализируют о новых методах и средствах.

Algosec, пример GUI настройки базовых правил для руководителя ИT-отдела (не безопасника)

Защита кода

Если компания занимается разработкой кода, то часто сам код становится целью для атак и внедрения закладок. Для таких ситуаций используются системы проверки целостности кода, анализа обращений к нему, карты модификации исходников и так далее. В общем случае они позволяют понять, кто и когда не должен был обратиться к конкретному участку, но обратился и что-то дописал. Параллельно выполняется статический анализ на предмет уязвимостей.

Защита пользователей

Один из частых современных векторов в банковской сфере — атака не на серверную часть, а на оборудование пользователей. Частый пример — троян, который умеет при нажатии на кнопку отправки данных формы подменять счёт для перевода средств и сумму платежа. Некоторые банки в своей ИБ исходят из того, что оборудование пользователя заведомо ненадёжное, и имеют защиты от таких атак на своей стороне.

Кейсы

Проблема кейсов в безопасности — это считать ли за успех факт не случившейся атаки. Например, есть ситуация с Infostruktura (Литва) — аналог RSNet в России, у неё пример показателен. Компания предоставляет услуги связи правительству Литвы. Использует весь комплекс AMS для защиты сайтов правительства и некоторых коммерческих структур (более 200 сайтов). Использует AppWall, DP, Alteon, более 2 лет отражая атаки на всех уровнях. Единственный провайдер, выстоявший при массированной атаке на Литву при проведении там Европейского форума в прошлом году. Но, конечно, лучшая защита — это когда атака даже не происходит, потому что слишком дорого. Если интересно, предоставлю больше кейсов по вашей сфере при запросе на plutsik@croc.ru.

Резюме

Атаки на крупные компании — не мифы. Прямо сейчас один наш заказчик испытывает несколько десятков разных атак в день, другой защищается от уже недельного DDoS, ещё несколько с завидным постоянством вылавливают интересные файлы из песочниц. Теоретически, при должном внимании, гонка щита и меча в сфере ИБ продолжается постоянно, и баланс соблюдается. Единственная эффективная уязвимость — это люди. Социнжиниринг оказывается самой действенной и неустаревающей методикой. И задача обучения пользователей, плюс регулярных учений лежит не только на нашей технической стороне, но и на стороне персонала заказчика.