Наш прошлогодний опыт стажировки оказался удачным, поэтому, как и обещали, мы решили повторить. В этот раз мы набрали стажеров в два технических отдела: исследований и анализа защищенности. Этим летом мы постарались усовершенствовать нашу программу стажировки, и в целом выйти на новый уровень в этом нелегком, но приятном деле.

В нынешнем году было гораздо больше желающих попасть в нашу компанию, критерии отбора были жестче, поэтому пришлось поднапрячься и отобрать лучших из лучших. Как показало дальнейшее развитие событий, мы не ошиблись в своем выборе. Но обо всем по порядку.

Краткая информация

В компании Digital Security существует отдел анализа защищенности, чьи сотрудники ломают все подряд (с). А если конкретно, то в число наших задач входит проведение пентестов, анализ защищенности и анализ кода мобильных и web-приложений и корпоративного ПО, а также оценка осведомленности сотрудников компаний о мерах безопасности с помощью методов социальной инженерии и проверка устойчивости к D/DoS-атакам. Мы ждали близких нам по духу энтузиастов, готовых разбираться в интересных задачах и не отступающих перед трудностями.

Введение

Заявки на стажировку прилетели как от студентов, так и от уже вполне состоявшихся специалистов в смежных с ИБ-областях, решивших поднять свой профессиональный уровень. Как и в прошлом году, была возможность стажироваться удаленно: если вы не могли присутствовать у нас в офисе, работать над рядом задач вполне можно было из дома или даже из другого города. Но все-таки присутствовать лично оказалось гораздо приятнее: офисные стажеры получали не только знания и опыт, но и фирменные ништяки от Dsec :)

Фирменные кружки и секретный конверт

Как же проходил процесс отбора? Все желающие могли заполнить электронную анкету на нашем сайте или прислать свои ответы на traineeship@dsec.ru. Удаленных стажеров отбирали, в основном, по результатам опроса в в анкете, а также на основании их ответов на некоторые дополнительные вопросы, заданные по электронной почте. С офисными стажерами мы проводили собеседования, чтобы оценить их уровень подготовки, а также предлагали им список тем, которые мы составили предварительно. Стажеры могли выбрать до трех позиций из списка. Если у кого-то из ребят была своя интересная тема, в которой он хотел бы разобраться, мы, конечно, со вниманием относились к каждому предложению.

Из нового: в этом году мы развернули лабораторную среду, в которой все желающие могли попрактиковаться в эксплуатации уязвимостей, поиске флагов, и в целом проверить свои силы и навыки.

Также мы проводили разные лекции, стараясь, чтобы всем было полезно их послушать, невзирая на уровень подготовки в ИБ. Например, темы были такими:

- Over the Garden Wall: Что интересного можно встретить в WEB (Денис Рыбин)

- Введение в WEB, SOP (Алексей Тюрин)

- Разведка в сетях (Алексей Перцев)

- NFC, платежные карты, атаки на них (Егор Салтыков, Илья Булатов)

- Лекции от коллег-реверсеров

Но стажеры у нас не только слушали, но и говорили — по итогам стажировки ребята провели встречу в подобном формате уже для нас, где поделились своими результатами исследований. Некоторые работали командами по 2-3 человека, и нам было очень любопытно, будет ли продуктивной такая групповая работа. По секрету скажем, что да… но следите за новостями :)

В качестве наставников удалось поучаствовать в проекте почти всему отделу анализа защищенности. У каждого было по 2-3 стажера, а у некоторых даже и больше. Удар на себя приняли, например:

Также, как и в прошлом году, мы попросили рассказать о своих впечатлениях наших стажеров, а теперь с удовольствием делимся честными откликами с вами.

Вопросы для мини-интервью были такими:

- Почему решили стажироваться именно в Digital Security? Чем привлекла вас компания?

- Понравилась ли стажировка? Что особенно запомнилось? Насколько реальность совпала с вашими ожиданиями?

- Расскажите о своей задаче/задачах.

- Показались ли интересными задачи, над которыми вы работали в процессе стажировки? Было ли что-то, чем вы хотели заняться, но не удалось?

- Готовы ли вернуться в компанию на стажировку или на работу?

Ниже представлены ответы некоторых (не все дошли до конца и проработали свои темы) стажеров.

Александр Романов, тема “WAF Bypass”:

- Меня уже достаточно давно интересует тема практической безопасности. Возможность находить уязвимости раньше, чем ими воспользуются преступные элементы, для меня кажется очень важной задачей. Компания Digital Security имеет большой опыт в проведении пентестов и исследований в области практической ИБ. Также мне очень нравится активность компании в жизни российской ИБ, в частности, организация ZeroNights.

- Стажировка очень понравилась своей разноплановостью. Это и создание своего проекта, и интересные лекции из всех областей практической ИБ, и практический опыт при прохождении лабораторий. Также немаловажным моментом я считаю возможность живого общения. Иногда из обычного общения о технологиях может родиться интересная идея или найтись ответ на вопрос.

- В мои задачи входило создание алгоритма и написание приложения для нахождения байпасов в WAF.

- На данный момент моя тема ещё не закончена, т.к. она оказалась обширнее, чем выглядела на первый взгляд. Я планирую значительно расширить возможности приложения. В области практической ИБ есть ещё очень много тем, которыми я бы хотел заниматься. Так что моя “стажировка” не закончится никогда.

- В какой-то момент прохождения стажировки я решился отправить резюме в Digital Security. И сейчас являюсь сотрудником. Отдельно хотел бы отметить прохождение собеседования. Никогда не думал, что на собеседовании можно получать новые знания или структурировать имеющиеся. За это отдельное спасибо тем, кто тогда присутствовал )

С результатом работ можно ознакомиться здесь: https://github.com/SndVul/WAF_Bypass_Helper

Игорь Фисенко, тема “GSM Rouge BS”:

- Достаточно известная компания в России с именем, проектами и специалистами, выступающими на топовых конференциях по ИБ. Думаю, выбор моей первой стажировки в жизни на данный момент очевиден.

- В компании дружелюбный и отзывчивый коллектив, я всегда был услышан и получал ответы на любые свои вопросы. Были созданы все условия для удобной работы стажёрам, все это подкрепили различными лекциями. Отдельное спасибо за терпение и ответы на мои глупые вопросы кураторам Илье и Глебу из отдела анализа защищенности.

- Так сложилось, что я работал над задачей не один, а с другим человеком. Мы пытались создать фальшивую базовую GSM станцию на BladeRF(YateBTS) и OsmocomBB для перехвата различных данных у клиентов нашей подставной сети.

- Поставленные задачи были очень интересны, но лично я переоценил свои возможности и не смог до конца раскрыть тему данной работы. Я выполнил определенную часть, но не смог подвести итог по реализации выполненной работы из-за недостатка времени из-за своей же ошибки. Также была тема «Социальная инженерия» с очень интересными задачами, которые для себя сохранил, хотелось бы заняться этим в ближайшем будущем.

- Если снова возьмут, то конечно да. Для себя нужно подтянуть свои скиллы, создать портфолио и снова вернуться к работе с новыми знаниями и силами. Компании большое спасибо.

Надстройка над базовой станцией YateBTS

Информация о вышке, к которой удалось подключиться

Лырчиков Игорь, тема “Уязвимости в NagiosXI”:

- В DSec работали и стажировались мои друзья, слышал от них только положительные отзывы, поэтому когда увидел отбор на стажировку — пошел, не задумываясь.

- Все было на уровне! Понравились лекции и качественный фидбек от кураторов.

- До стажировки имел по большей части только теоретические и поверхностные знания в области поиска web-уязвимостей, хотел зайти дальше банального поиска XSS, за которые на bb платят в среднем по 500$, и в конечном итоге не прогадал)

- Мы с коллегой занимались поиском уязвимостей в системе мониторинга Nagios. Поначалу была разведка и осознание бизнес-логики приложения, также анализ уже закрытых уязвимостей, а после этого стремительный прорыв: нашли несколько XSS, доработали вектор с RCE и объединили уязвимости в один вектор атаки. После этого основная задача была выполнена, отрепортили разработчикам об уязвимостях и немного позанимались задачами, изначально не входившими в наш scope. Было круто)

- Задания были интересными, понравился формат работы, в котором отсутствовало какое-либо давление или контроль — так что задачи решались в часы максимальной продуктивности. Даже после завершения стажировки мы продолжаем заниматься другими системами мониторинга (zabbix, prtg) и готовим по всему этому материалы для статей и конференции ZeroNights (надеюсь, нашу заявку одобрят). Так что задачи еще есть, и работы много)

- Странный вопрос)Конечно готовы и с большим удовольствием! Спасибо руководству, организаторам и кураторам за этот движ!

Вывод через php шелл содержимого /etc/passwd

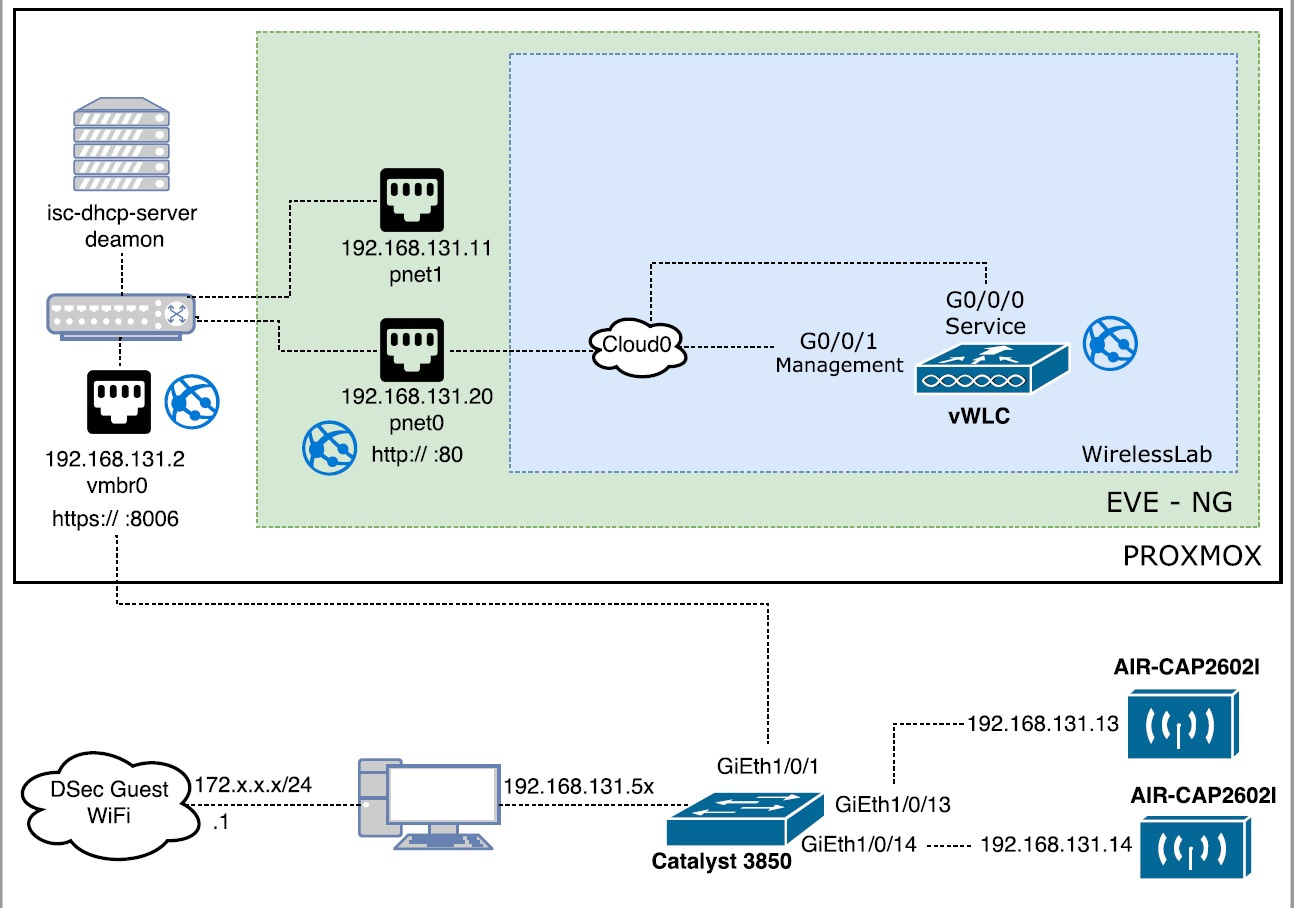

Следующие 2 человека работали в одной команде и занимались общей темой - Cisco wireless technology.

Юлия Шарафитдинова:

- О компании DSec я узнала больше года назад. Тогда ещё хотела попробовать пойти на стажировку, но со временем не получилось. А в этом году, когда я узнала, что можно поехать, надеялась, что возьмут именно меня)

- Привлекло то, что компания занимается информационной безопасностью во всех областях (как мне показалось)), а не только в одной, например, reverse инжинирингом.

- Стажировка очень понравилась. Ребята представили множество тем на выбор на любой вкус, как говорится. Было приятно работать со специалистами и такими же ребятами, как я. Безусловно, я получила много новой практики. Важный момент — ооочень понравилось, что проводились лекции: можно было заниматься своей темой и параллельно пробовать что-то другое.

- Тема стажировки у меня была — «Cisco Wireless технологии». Изначально планировалось построить сеть и изучать технологии, такие, как 802.11w, Clear Air. Но много времени ушло на администрирование (что тоже для меня интересный опыт). Был настроен wifi и получилось «поиграться» с оборудованием Cisco (реальным и виртуальным).

- Это был очень полезный опыт для меня. С удовольствием вернулась бы в DSec :)

Cisco Catalyst Switch 3850

Николай Дурникин:

- DSec — одна из немногих российских компаний, занимающихся информационной безопасностью. В отличие от Лаборатории Касперского является не империей-гигантом, а уютной маленькой республикой. Среди тем для стажировки я обнаружил одну, которой уже больше года интересуюсь. Собственно, два месяца стажировки я ей и посвятил.

- Стажировка очень понравилась. Я получил опыт работы с промышленным оборудованием, развил навыки администрирования сетей, порезвился в лабе, поиграл в настольный футбол. Один раз даже удалось попробовать неспелый грецкий орех. Стажировка превзошла все ожидания. До неё я предполагал, что куратор будет давать рутинные задания, а я слепо буду их выполнять. А вышло всё иначе — от предложенного плана можно отступать, был большой простор для самостоятельного решения нетривиальных задач.

- Мне нужно было изучить на предмет уязвимостей продукты, предлагаемые Cisco для администрирования больших корпоративных сетей. Для этого нужно было сначала развернуть такую сеть, потом разобраться с настройками, поиграть с ними, найти ошибки.

- По ходу решения задач выявилось очень много подводных камней, о которых я раньше никогда не задумывался. Каждый раз было очень интересно при решении таких проблем ставить костыли и изобретать очередной велосипед. Я остановился на установке Cisco ISE. Очень интересная система, хотелось бы её лучше изучить. Но поставить её мы так и не успели (опять-таки из-за непредвиденных проблем с образами/железом/виртуализацией).

- Если у меня появится свободное время, я с удовольствием вернусь в DSec.

Общая схема стенда

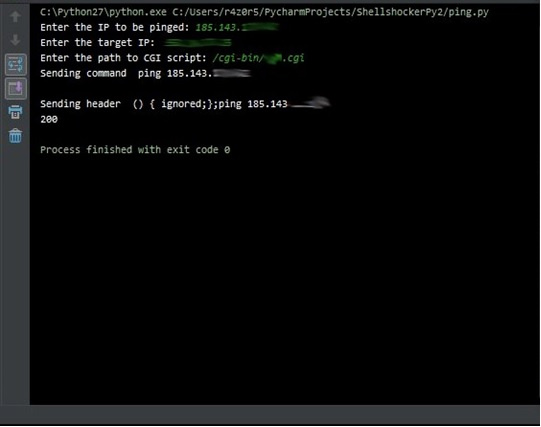

Арсений Синёв, тема “Shellshock checker tool”:

- DSec меня привлекла по описанию друга, который сказал, что я буду жалеть, если не зарегистрируюсь на участие в стажировке. Он знал, что мне будет интересно, и поэтому предложил.

- Стажировка очень понравилась, очень интересные задачи, крутой коллектив, как в самом DSec, так и среди стажеров. Особенно запомнились презентации и доклады, конечно же. Реальность совпала с ожиданиями, моя предыдущая практика была намного хуже, т.к. приходилось приходить в «офис» в 8:30 и сидеть до 5 вечера без права выходить с территории :D

- Тут всё просто. Программирование и Research в области уязвимости Shellshock, только и всего. Пришлось конвертировать большое количество материала и кока-колы в несколько небольших скриптов на питоне.

- Задачи — одни из самых интересных, какие мне только приходилось решать. Хотелось ещё заняться реверсом, но между делом я решал Crackme от FantOm, поэтому с этим проблем не было. Разработка эксплойтов и утилит для проверки уязвимостей, наверное, одна из областей в которых я мог бы преуспеть, только надо просто больше и чаще этим заниматься, а не скакать между различными областями в поисках подходящей.

- С радостью вернулся бы и на стажировку, и на работу, вид информационной безопасности в DSec показался мне намного интересней, чем ИБ в государственном и оборонном секторе.

Отправка команды Ping IP-адреса, откуда был послан вредоносный запрос

Прослушивание ответа от уязвимого хоста с помощью tcpdump

Вывод

Мы учли прошлогодние результаты, изменили и усовершенствовали некоторые моменты в нашей программе, кое-что поправили уже в процессе… В итоге, можем сказать, что все прошло хорошо — ребята-стажеры остались довольны, да и нам самим было приятно работать с ними.

Скоро выйдет еще одна интересная статья, уже от коллег из отдела исследований. Они подведут итоги своей стажировки и расскажут много интересного.

Ждем всех на новую стажировку!