Comments 11

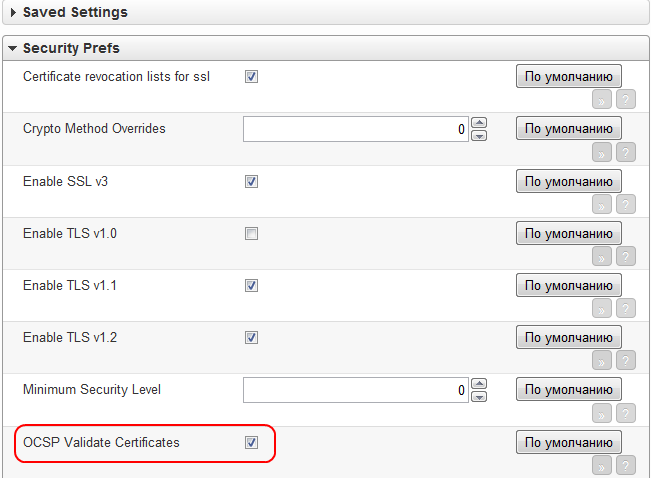

opera:config

По умолчанию включено.

«Online revocation checking is useless — because it doesn't stop attacks. Turning it on does nothing but slow things down» — пишет нам криптограф Адам Лэнгли из Google

А вот здесь www.imperialviolet.org/2014/04/19/revchecking.html умный товарищ из Гугла доходчиво объясняет, почему включение этой опции абсолютно бесполезно для вашей безопасности.

Основной его довод:

Что делать, если от OCSP не придет ответ? Режектить по умолчанию — режим hard-fail — или пропускать — режим soft-fail? Hard-fail неюзабелен. Тут я с автором согласен: прожив с hard-fail режимом пару дней, я убедился, что интернет становится абсолютно непригодным к использованию, т.к. постоянно то для одного, то для другого сертификата проверка не проходит и может не проходить часам. Жить без Гугла или Википедии по полдня жутко неудобно.

В режиме Soft-fail эти проверки также абсолютно бесполезны. Чтобы воспользоваться украденным сертификатом, злоумышленнику придется перенаправлять ваш трафик на его сервер. Значит, трафик он контролирует, и значит, все запросы по OCSP он может блокировать. Браузер такие блокировки в режиме soft-fail проигнорирует и пустит вас на сайт злоумышленника. В своем посте автор описывает еще возможные варианты обхода злоумышленником проверок вплоть до того, что он может зарегистрировать свой сервер у CA и тогда CA будет отдавать валидный OSCP-ответ для этого сервера.

Самое главное: чтобы провести на вас атаку, злоумышленник должен работать на довольно высоком уровне — уровне государств и крупных провайдеров. Как всегда, правильным решением для вашей защиты — для тех, кто рискует жизнью (вы дисидент или революционер, или еще что-то в том же духе) — может быть VPN-сервер с сертификатом, который вы проверили сами и сами добавили себе в список доверенных. Если вы просто ходите в Гугл и платите в интернете картой, то вам это в целом не нужно.

Основной его довод:

Что делать, если от OCSP не придет ответ? Режектить по умолчанию — режим hard-fail — или пропускать — режим soft-fail? Hard-fail неюзабелен. Тут я с автором согласен: прожив с hard-fail режимом пару дней, я убедился, что интернет становится абсолютно непригодным к использованию, т.к. постоянно то для одного, то для другого сертификата проверка не проходит и может не проходить часам. Жить без Гугла или Википедии по полдня жутко неудобно.

В режиме Soft-fail эти проверки также абсолютно бесполезны. Чтобы воспользоваться украденным сертификатом, злоумышленнику придется перенаправлять ваш трафик на его сервер. Значит, трафик он контролирует, и значит, все запросы по OCSP он может блокировать. Браузер такие блокировки в режиме soft-fail проигнорирует и пустит вас на сайт злоумышленника. В своем посте автор описывает еще возможные варианты обхода злоумышленником проверок вплоть до того, что он может зарегистрировать свой сервер у CA и тогда CA будет отдавать валидный OSCP-ответ для этого сервера.

Самое главное: чтобы провести на вас атаку, злоумышленник должен работать на довольно высоком уровне — уровне государств и крупных провайдеров. Как всегда, правильным решением для вашей защиты — для тех, кто рискует жизнью (вы дисидент или революционер, или еще что-то в том же духе) — может быть VPN-сервер с сертификатом, который вы проверили сами и сами добавили себе в список доверенных. Если вы просто ходите в Гугл и платите в интернете картой, то вам это в целом не нужно.

Ок, что с вероятно похищенными с помощью heartbleed сертификатами?

Если не ошибаюсь, то победитель конкурса на утаскивание сертификата у CloudFlare мог продемонстрировать поддельный сайт.

Т.е.

Не совсем верно?

Если не ошибаюсь, то победитель конкурса на утаскивание сертификата у CloudFlare мог продемонстрировать поддельный сайт.

Т.е.

чтобы провести на вас атаку, злоумышленник должен работать на довольно высоком уровне — уровне государств и крупных провайдеров.

Не совсем верно?

Он имел закрытый ключ, но для того, чтобы им воспользоваться, ему надо успешно провести mitm-атаку

У Федора нужно было IP поддельного сайта себе в hosts прописать. Без этого браузер спрашивал DNS, а тот направлял его на настоящий сайт CloudFlare.

Также стоит заметить, что при использовании OCSP браузер кому-то сообщает о каждом посещенном https-сайте.

Почему бы не проверять раз в день, а не при каждом соединении?

Sign up to leave a comment.

Как браузеры реализуют отзыв цифровых сертификатов