Все началось с того, что специалисты белорусской антивирусной компании «ВирусБлокада» 9 июля обнаружили интересную вредоносную программу, драйвера которой имели легальную цифровую подпись от Realtek. На этом сюрпризы не закончились, так как эта вредоносная программа использовала ранее неизвестную уязвимость в обработке LNK-файлов (Shell Link) для не санкционированного распространения с различных USB-накопителей. Увидев это информационное сообщение мы тоже обратили внимание на эту угрозу, и заметили у нее достаточно интересный ландшафт распространения (данные получены через нашу систему раннего обнаружения угроз ThreatSense.Net).

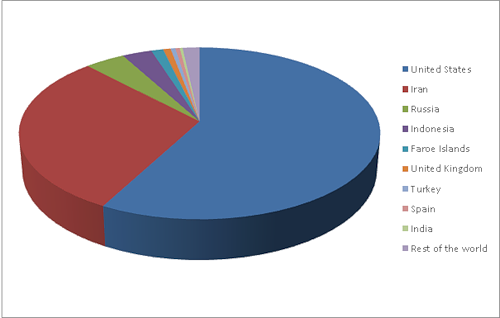

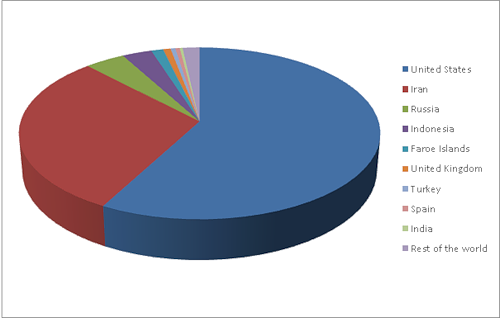

По полученным нами статистическим данным видно, что явно лидирующим по числу заражений регионом являются США. Далее почти с двукратным отрывом идет Иран, а за ним Россия.

Частично это распределение данных подтверждает статистика от Microsoft, но возможно в ней умышленно опустили данные по США, так как на данный момент проводится активное расследование, связанное с появлением этой угрозы. MS только в субботу 16 июля MS выпустила Security Advisory, который официально подтверждал наличие этой уязвимости. Итак, давайте поговорим теперь на технические детали этой угрозы.

Способ распространения: 0-day или фича?

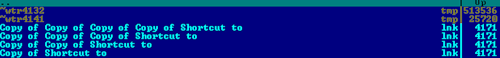

Единственный выявленный способ распространения этой вредоносной программы – это заражение USB-накопителей. Интересно, что способ запуска вредоносной программы использует ранее неизвестную уязвимость в обработке LNK-файлов содержащихся на USB-накопителе. Выполнение вредоносного кода происходит по причине наличия уязвимости в Windows Shell, связанной с отображением специально подготовленных LNK-файлов. Во так выглядит содержимое зараженного накопителя:

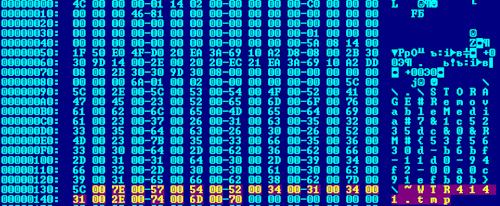

Видно, что в корневом каталоге находятся два скрытых файла, инсталляция которых осуществляется в процессе заражения системы. В самих LNK-файлах содержится следующие:

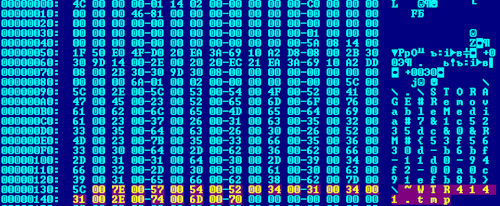

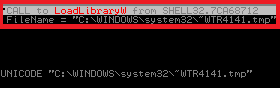

На рисунке преведена та часть, которая собственно и содержит те данные, которые позволяют

несанкционированно выполнить исполняемый файл. При просмотре содержимого USB-носителя в Windows Explorer или любом другом файловом менеджере, LNK-файлы автоматически загружаются в память. Уязвимость позволяет выполнить произвольную динамическую библиотеку, в нашем случае это ~WTR4141.tmp.

Уязвимыми являются все операционные системы начиная от Windows XP и включая Windows 7. LNK-файлы эксплуатирующие эту уязвимость мы обнаруживаем как LNK/Autostart. А теперь давайте поговорим собственно о вредоносных компонентах, которые устанавливаются в систему.

Win32/Stuxnet

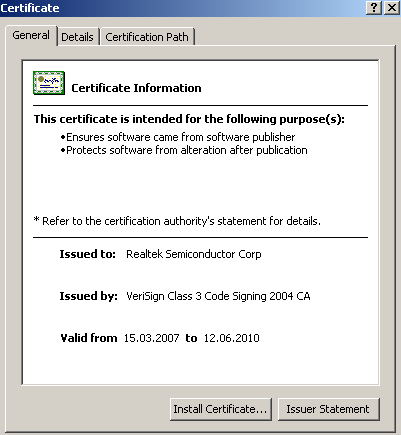

Самое коварное и неожиданное для антивирусной индустрии оказалось то, что некоторые компоненты этой вредоносной программы имеют легитимную цифровую подпись (на данный момент этот сертификат уже отозван). А еще более интересно оказалось то, что сертификат выдан компании Realtek.

В частности подписана им и та библиотека, которая выполняется в связи с уязвимостью обработки LNK-файлов. Так же подписи имеют и два драйвера устанавливающиеся в систему. Все это дает возможность обхода большинства HIPS систем, так как наличие цифровой подписи у многих систем считается признаком легальной программы.

В процессе анализа этой вредоносной программы не было выявлено явных способов кибепреступной монетизации. Зато были найдены возможности сбора информации из SCADA систем, которые, как правило, используются на крупных промышленных предприятиях. А скрытые возможности сетевого взаимодействия, дают все основания полагать о целевой направленности Win32/Stuxnet на промышленный шпионаж. Пока идет расследование нам запретили обнародовать некоторые подробности связанные с этой вредоносной программой, поэтому мы ограничимся пока только этой информацией.

А пока рекомендуем вам ознакомиться с информацией по предотвращению заражения с использованием этого 0-day, опубликованной независимым исследователем Didier Stevens.

| United States | 57,71% |

| Iran | 30,00% |

| Russia | 4,09% |

| Indonesia | 3,04% |

| Faore Islands | 1,22% |

| United Kingdom | 0,77% |

| Turkey | 0,49% |

| Spain | 0,44% |

| India | 0,29% |

| Rest of the world | 1,73% |

По полученным нами статистическим данным видно, что явно лидирующим по числу заражений регионом являются США. Далее почти с двукратным отрывом идет Иран, а за ним Россия.

Частично это распределение данных подтверждает статистика от Microsoft, но возможно в ней умышленно опустили данные по США, так как на данный момент проводится активное расследование, связанное с появлением этой угрозы. MS только в субботу 16 июля MS выпустила Security Advisory, который официально подтверждал наличие этой уязвимости. Итак, давайте поговорим теперь на технические детали этой угрозы.

Способ распространения: 0-day или фича?

Единственный выявленный способ распространения этой вредоносной программы – это заражение USB-накопителей. Интересно, что способ запуска вредоносной программы использует ранее неизвестную уязвимость в обработке LNK-файлов содержащихся на USB-накопителе. Выполнение вредоносного кода происходит по причине наличия уязвимости в Windows Shell, связанной с отображением специально подготовленных LNK-файлов. Во так выглядит содержимое зараженного накопителя:

Видно, что в корневом каталоге находятся два скрытых файла, инсталляция которых осуществляется в процессе заражения системы. В самих LNK-файлах содержится следующие:

На рисунке преведена та часть, которая собственно и содержит те данные, которые позволяют

несанкционированно выполнить исполняемый файл. При просмотре содержимого USB-носителя в Windows Explorer или любом другом файловом менеджере, LNK-файлы автоматически загружаются в память. Уязвимость позволяет выполнить произвольную динамическую библиотеку, в нашем случае это ~WTR4141.tmp.

Уязвимыми являются все операционные системы начиная от Windows XP и включая Windows 7. LNK-файлы эксплуатирующие эту уязвимость мы обнаруживаем как LNK/Autostart. А теперь давайте поговорим собственно о вредоносных компонентах, которые устанавливаются в систему.

Win32/Stuxnet

Самое коварное и неожиданное для антивирусной индустрии оказалось то, что некоторые компоненты этой вредоносной программы имеют легитимную цифровую подпись (на данный момент этот сертификат уже отозван). А еще более интересно оказалось то, что сертификат выдан компании Realtek.

В частности подписана им и та библиотека, которая выполняется в связи с уязвимостью обработки LNK-файлов. Так же подписи имеют и два драйвера устанавливающиеся в систему. Все это дает возможность обхода большинства HIPS систем, так как наличие цифровой подписи у многих систем считается признаком легальной программы.

В процессе анализа этой вредоносной программы не было выявлено явных способов кибепреступной монетизации. Зато были найдены возможности сбора информации из SCADA систем, которые, как правило, используются на крупных промышленных предприятиях. А скрытые возможности сетевого взаимодействия, дают все основания полагать о целевой направленности Win32/Stuxnet на промышленный шпионаж. Пока идет расследование нам запретили обнародовать некоторые подробности связанные с этой вредоносной программой, поэтому мы ограничимся пока только этой информацией.

А пока рекомендуем вам ознакомиться с информацией по предотвращению заражения с использованием этого 0-day, опубликованной независимым исследователем Didier Stevens.