Приветствуем читателей блога iCover! Интернациональная команда хакеров AnonSec заявила, что им удалось взломать систему безопасности Национального управления по воздухоплаванию и исследованию космического пространства (NASA). В качестве доказательств хакеры опубликовали позаимствованный с серверов агентства фото-видео архив объемом 276 Гб. Как утверждают в AnonSec доступ был получен также и к системе управления программой полета дрона Global Hawk стоимостью $222.7 млн., после чего последний был направлен в воды Тихого океана.

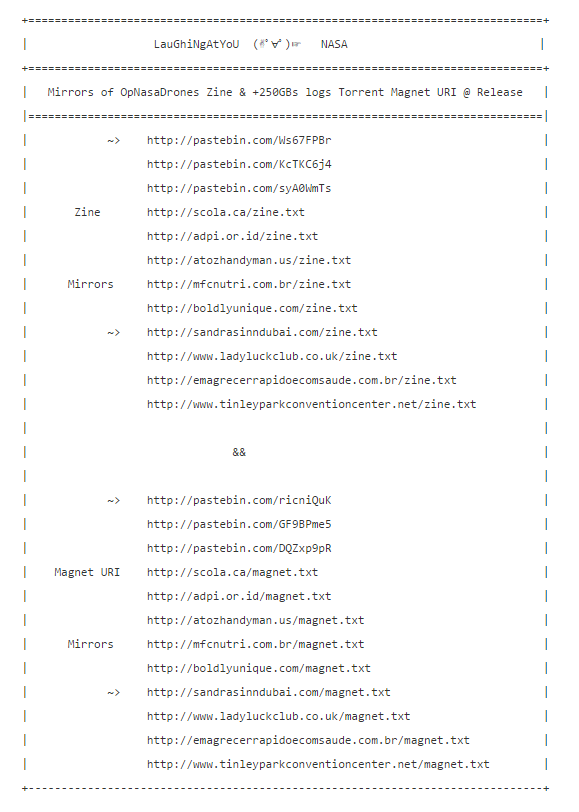

“OpNasaDrones” – так был озаглавлен новый выпуск собственного езина, опубликованный хакерами на PasteBin. На страницах журнала AnonSec подробно рассказала о мотивах взлома и о том, как именно им удалось в очередной раз взломать систему безопасности НАСА.

“НАСА было взломано уже много раз, большинство из нас даже точно не скажут сколько, — пишут хакеры. — Изначально мы не фокусировались на данных беспилотников и химических образцах верхних слоев атмосферы. Мы даже не планировали проникать в системы НАСА, это они еще в 2013 году подцепили троян Gozi”. Таким образом, как отмечается в публикации представителем интернациональной «бригады» AnonSec, объединяющей хакеров Великобритании, Германии, Японии, Малайзии, Марокко, Индонезии, Индии, Пакистана, Ирака, Италии, Румынии и Латвии, последняя к создателям трояна, заразившего в свое время более 1 млн. компьютеров, никакого отношения не имела. Доступ к инфицированным серверам НАСА у его разработчика был куплен и стал основной точкой входа, позволившей продвигаться в нужном направлении.

Следующим шагом стало установление числа таких серверов в сети НАСА, которые можно взломать с последующим получением root-прав доступа. “Вы были бы удивлены, узнав, насколько не профессиональны правительственные стандарты безопасности, низок бюджет, выделяемый на эти цели и бестолковы работники, которым поручен контроль компьютерной сети …” – отмечает автор публикации AnonSec, сопровождая свои слова в чате с журналистом интернет-издания забавным потешающимся “фирменным” смайликом.

Со слов AnonSec безопасность серверов НАСА действительно оставляла желать лучшего: запустив брутфорс, хакеры обнаружили первую комбинацию логина и пароля root через 0.32 секунды. На следующих этапах им удалось без труда пробраться во внутреннюю сеть ведомства, получив root-доступ, в том числе, и к сетевым хранилищам данных. После перехвата пароля системного администратора, по утверждению хакеров, они смогли получить полный доступ к трем сетевым устройствам хранения данных (NAS), которые компилировали резервные копии журналов полетов воздушных судов. Достоянием хакеров стали и материалы Исследовательского центра имени Джона Гленна, Центра космических полетов им. Р. Годдарда и Летно-исследовательского центра им. Драйдена. Таким образом, среди информации, к которой был получен неограниченный доступ оказались данные, доставленные с воздушного транспорта ведомства за несколько лет.

Как описывают цели и миссию этого взлома хакеры: “Одна из основных целей нашей операции – внесение ясности в вопросы, связанные с исследованиями НАСА по засеву облаков, геоинжинирингу и управлению погодой. Вы можете назвать это как хотите, по сути, это одно и то же. До этого момента у НАСА уже было проведена серия испытаний по изучению аэрозолей и их влиянию на погоду и окружающую среду. И мы посчитали, что стоит сконцентрировать усилия в этом направлении … ” — повествует AnonSec.

Метод коррекции погоды c использованием йодида серебра, с целью провоцирования осадков в облаках, был использован военными США в рамках операции “Operation Popeye” во времена Вьетнамской войны. Тогда после посева облаков в северной части страны, приведших к интенсивным ливням, подразделения США N смогли заблокировать поставки продовольствия и боеприпасов отчаянно сопротивлявшимся вьетконговцам. Согласно информации, предоставленной специалистом НАСА Эриком Конвеем (Erik Conway), один из вариантов применения технологии предполагает “инжекцию частиц сульфата в верхние слои атмосферы, что, по сути, имитирует масштабное извержение вулкана и создает барьер для отражения солнечного света от планеты”.

Опрос, проведенный специалистами НАСА среди ведущих климатологов планеты косвенно обозначил приоритеты в развитии этого направления, но несколько под совершенно другим углом зрения: “Чуть более половины — 54 % — из 80 международных специалистов-климатологов, принимающих участие в нашем опросе согласились, что положение в настоящее время настолько тяжелое, что нам бы не помешал резервный план, включающий в себя искусственное манипулирование глобальным климатом для борьбы с последствиями техногенных выбросов парниковых газов” – говорится в статье Climate scientists: it's time for 'Plan B', опубликованной в Independent еще в январе 2009 года.

“Мы уверены, что множество людей все еще даже не подозревает, что исследования на самом деле ведутся от имени федерального правительства, хотя общеизвестно, что ЦРУ финансирует исследования, ведущиеся уже несколько лет и направленные на изучение последствий изменений климата на территории целых государств”, — говорится в публикации от имени AnonSec.

По мнению хакеров, правительство США активно поддерживает проекты НАСА, связанные с распылением в атмосфере тяжелых металлов для стимулирования дождя или, напротив, разгона облаков, что с большой долей вероятности может оказать крайне негативное влияние на здоровье населения целых регионов, качестве и безопасности зерновых культур. Поскольку растения, не подверженные специальной обработке в новых условиях развиваются с трудом, фермеры оказываются вынуждены закупать генетически модифицированные “семена –Терминаторы” (термин AnonSec), что стимулирует монополию производителей ГМО-семян на рынке. Эта и другая приведенная аргументация объясняет мотивы AnonSec, ссылающейся на несколько докладов и патентов в качестве подтверждения разработки агентством программ по искусственной коррекции погоды на планете.

Хотя по полученной ранее информации, НАСА действительно работало с проектами по засеванию верхних слоев атмосферы и изучению последствий такой “культивации”, никаких новых доказательств того, что на момент взлома агентство действительно отрабатывает некую единую и скоординированную глобальную программу и ведет активные исследования в этом направлении хакерами получено и предоставлено не было.

В ходе эксперимента, как утверждают представители AnonSec, им удалось получить также и доступ к информации, связанной с амбициозными проектами беспилотников Global Hawk, стоимостью более $220 млн. и миссией OIB (Operation Ice Bridge).

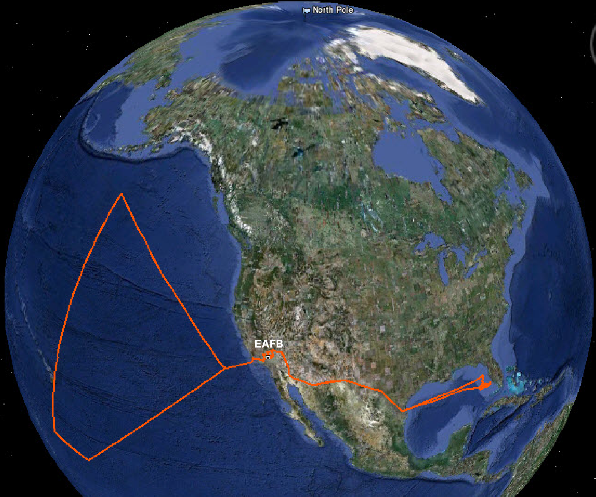

Несмотря на впечатляющие летные и технические характеристики (разведывательный БПЛА Global Hawk способен провести в воздухе до 24 часов), с уровнем защиты конфиденциальных данных у дрона, по мнению хакеров из AnonSec, дела обстоят хуже некуда. Хакеры обратили внимание на тот факт, что инженеры НАСА для выполнения большинства миссий, как правило, загружают в бортовой компьютер БПЛА заранее просчитанные планы полетов в формате .gpx – файлов. Используя полученную информацию хакеры провели man-in-the-middle атаку, позволившую, по их утверждению, перепрограммировать план полета Global Hawk на новый маршрут, направив дрон прямиком в воды Тихого океана. С большой долей вероятности ситуация развивалась бы по сценарию, предложенному AnonSec и Global Hawk так и не отправился бы в свой очередной полет с новой миссией, но на странное поведение дрона обратил внимание один из инженеров НАСА, который и перевел его в режим ручного управления.

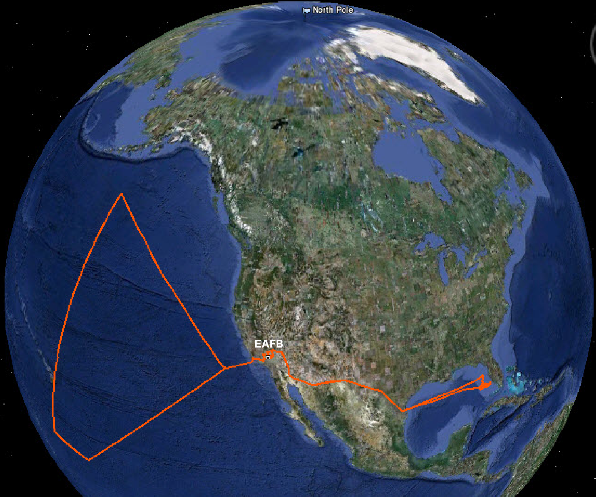

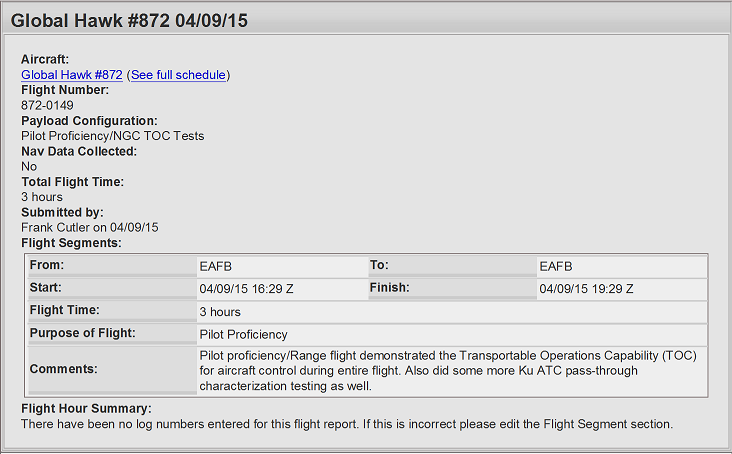

Скрин-шот ниже демонстрирует перспективную траекторию полета дрона по маршруту, скорректированному хакерами (по версии AnonSec).

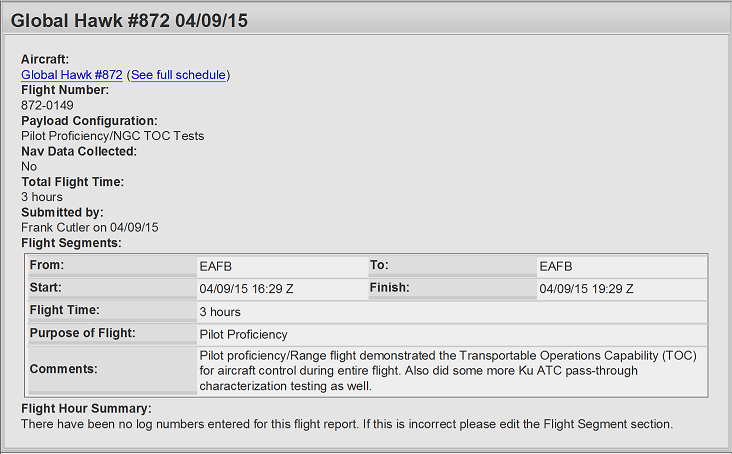

Только после случившегося сотрудники НАСА заподозрили, что контроль над их сетями есть у кого-то еще. Хотя описываемая ситуация и произошла весной 2015 года (скрин-шот ниже), никаких официальных комментариев от агентства по понятным причинам до сих пор не поступало.

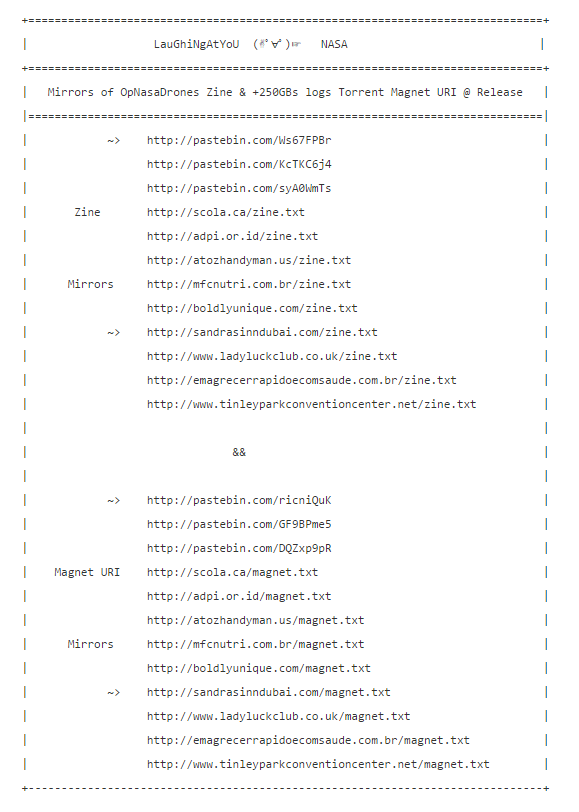

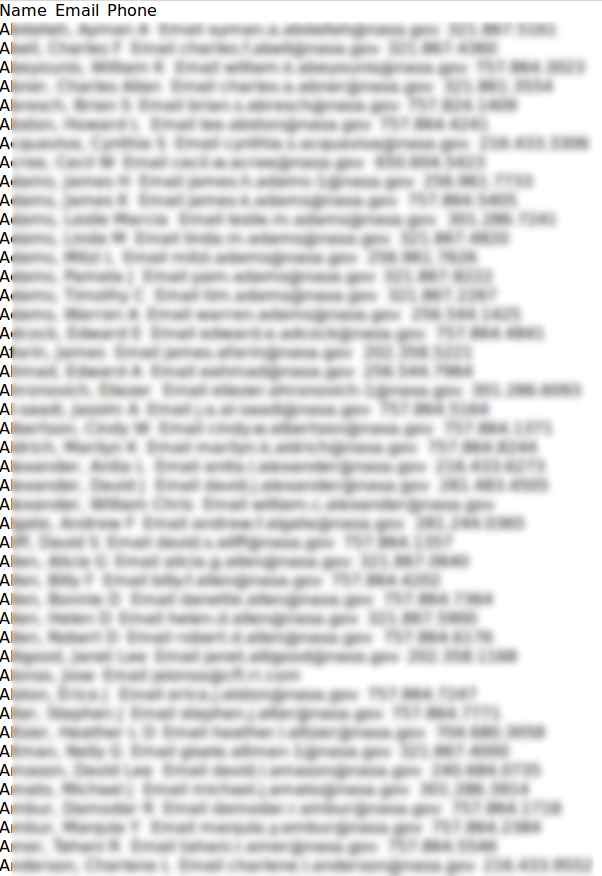

Отказались публиковать информацию о происшествии и в изданиях Wikileaks и The Guardian, с которыми AnonSec выходили на контакт. И вот относительно недавно, 31 января 2016 года достаточно исчерпывающий “отчет” о проделанной работе, проведенной командой AnonSec, освещающий утечку согласились опубликовать на страницах издания InfoWars. Хакеры настаивают, что информация, представленная в 276 – гигабайтном архиве и раздающаяся сейчас через торренты подлинная. А это, без малого, 631 видео с БПЛА и метеорологических радиолокаторов, 2143 бортовых журнала, подлинные имена, email-адреса и телефоны 2414 сотрудников ведомства. Хотя есть и скептики, убежденные, что рейд AnonSec — не более чем талантливо организованная пиар-кампания, вышеупомянутый дрон все время полета находился под контролем ЦУПа НАСА, а все данные собранные в архиве, включая личные данные сотрудников агенства можно легко отыскать в открытом доступе.

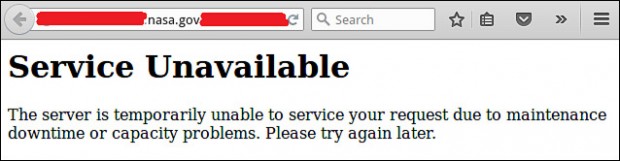

Развивая версию AnonSec: “Вскоре после предполагаемого эпизода уязвимость была устранена. Побудил ли специалистов НАСА к активным действиям эпизод с БПЛА, или же подозрительно высокий объем трафика через скомпилированные сети при сборе информации о журналах полетов сказать сложно”- отмечают хакеры. Так или иначе, попытки проникнуть в систему по проторенному пути спустя несколько дней после эпизода завершились неудачей.

Итак, если отбросить версию об искусственном повышении рейтинга популярности бригады из AnonSec таким нестандартным способом, то огромный объем конфиденциальной информации NASA все же было утрачен. И, в первую очередь, это летные журналы с видео файлами, маршрутами полета, моделями самолетов, названиями миссий, показаниями датчиков и координатами GPS.

Как отмечается на странице интернет-издания InfoWars, его сотрудники выходили на контакт с представителями отдела ИТ Безопасности НАСА, но заинтересованности в подробном комментировании ситуации в связи с утечкой не встретили. Отказались комментировать обращение интернет-журналистов по телефону или на e-mail и в ФБР. Интересна ситуация с опубликованными номерами телефонов сотрудников агентства, по которым выборочно дозванивались журналисты InfoWars. И хотя пообщаться ни с одним из абонентов на том конце провода не удалось, автоответчик подтвердил соответствие номеров их владельцам, числящимся в списке AnonSec — отмечает издание.

Источник 1

Источник 2

Уважаемые читатели, мы всегда с удовольствием встречаем и ждем вас на страницах нашего блога. Мы готовы и дальше делиться с вами актуальными новостями, обзорными материалами и другими публикациями, и постараемся сделать все возможное для того, чтобы проведенное с нами время было для вас полезным. И, конечно, не забывайте подписываться на наши рубрики.

Другие наши статьи и события

“OpNasaDrones” – так был озаглавлен новый выпуск собственного езина, опубликованный хакерами на PasteBin. На страницах журнала AnonSec подробно рассказала о мотивах взлома и о том, как именно им удалось в очередной раз взломать систему безопасности НАСА.

“НАСА было взломано уже много раз, большинство из нас даже точно не скажут сколько, — пишут хакеры. — Изначально мы не фокусировались на данных беспилотников и химических образцах верхних слоев атмосферы. Мы даже не планировали проникать в системы НАСА, это они еще в 2013 году подцепили троян Gozi”. Таким образом, как отмечается в публикации представителем интернациональной «бригады» AnonSec, объединяющей хакеров Великобритании, Германии, Японии, Малайзии, Марокко, Индонезии, Индии, Пакистана, Ирака, Италии, Румынии и Латвии, последняя к создателям трояна, заразившего в свое время более 1 млн. компьютеров, никакого отношения не имела. Доступ к инфицированным серверам НАСА у его разработчика был куплен и стал основной точкой входа, позволившей продвигаться в нужном направлении.

Следующим шагом стало установление числа таких серверов в сети НАСА, которые можно взломать с последующим получением root-прав доступа. “Вы были бы удивлены, узнав, насколько не профессиональны правительственные стандарты безопасности, низок бюджет, выделяемый на эти цели и бестолковы работники, которым поручен контроль компьютерной сети …” – отмечает автор публикации AnonSec, сопровождая свои слова в чате с журналистом интернет-издания забавным потешающимся “фирменным” смайликом.

Со слов AnonSec безопасность серверов НАСА действительно оставляла желать лучшего: запустив брутфорс, хакеры обнаружили первую комбинацию логина и пароля root через 0.32 секунды. На следующих этапах им удалось без труда пробраться во внутреннюю сеть ведомства, получив root-доступ, в том числе, и к сетевым хранилищам данных. После перехвата пароля системного администратора, по утверждению хакеров, они смогли получить полный доступ к трем сетевым устройствам хранения данных (NAS), которые компилировали резервные копии журналов полетов воздушных судов. Достоянием хакеров стали и материалы Исследовательского центра имени Джона Гленна, Центра космических полетов им. Р. Годдарда и Летно-исследовательского центра им. Драйдена. Таким образом, среди информации, к которой был получен неограниченный доступ оказались данные, доставленные с воздушного транспорта ведомства за несколько лет.

Мотивация

Как описывают цели и миссию этого взлома хакеры: “Одна из основных целей нашей операции – внесение ясности в вопросы, связанные с исследованиями НАСА по засеву облаков, геоинжинирингу и управлению погодой. Вы можете назвать это как хотите, по сути, это одно и то же. До этого момента у НАСА уже было проведена серия испытаний по изучению аэрозолей и их влиянию на погоду и окружающую среду. И мы посчитали, что стоит сконцентрировать усилия в этом направлении … ” — повествует AnonSec.

Метод коррекции погоды c использованием йодида серебра, с целью провоцирования осадков в облаках, был использован военными США в рамках операции “Operation Popeye” во времена Вьетнамской войны. Тогда после посева облаков в северной части страны, приведших к интенсивным ливням, подразделения США N смогли заблокировать поставки продовольствия и боеприпасов отчаянно сопротивлявшимся вьетконговцам. Согласно информации, предоставленной специалистом НАСА Эриком Конвеем (Erik Conway), один из вариантов применения технологии предполагает “инжекцию частиц сульфата в верхние слои атмосферы, что, по сути, имитирует масштабное извержение вулкана и создает барьер для отражения солнечного света от планеты”.

Опрос, проведенный специалистами НАСА среди ведущих климатологов планеты косвенно обозначил приоритеты в развитии этого направления, но несколько под совершенно другим углом зрения: “Чуть более половины — 54 % — из 80 международных специалистов-климатологов, принимающих участие в нашем опросе согласились, что положение в настоящее время настолько тяжелое, что нам бы не помешал резервный план, включающий в себя искусственное манипулирование глобальным климатом для борьбы с последствиями техногенных выбросов парниковых газов” – говорится в статье Climate scientists: it's time for 'Plan B', опубликованной в Independent еще в январе 2009 года.

“Мы уверены, что множество людей все еще даже не подозревает, что исследования на самом деле ведутся от имени федерального правительства, хотя общеизвестно, что ЦРУ финансирует исследования, ведущиеся уже несколько лет и направленные на изучение последствий изменений климата на территории целых государств”, — говорится в публикации от имени AnonSec.

По мнению хакеров, правительство США активно поддерживает проекты НАСА, связанные с распылением в атмосфере тяжелых металлов для стимулирования дождя или, напротив, разгона облаков, что с большой долей вероятности может оказать крайне негативное влияние на здоровье населения целых регионов, качестве и безопасности зерновых культур. Поскольку растения, не подверженные специальной обработке в новых условиях развиваются с трудом, фермеры оказываются вынуждены закупать генетически модифицированные “семена –Терминаторы” (термин AnonSec), что стимулирует монополию производителей ГМО-семян на рынке. Эта и другая приведенная аргументация объясняет мотивы AnonSec, ссылающейся на несколько докладов и патентов в качестве подтверждения разработки агентством программ по искусственной коррекции погоды на планете.

Хотя по полученной ранее информации, НАСА действительно работало с проектами по засеванию верхних слоев атмосферы и изучению последствий такой “культивации”, никаких новых доказательств того, что на момент взлома агентство действительно отрабатывает некую единую и скоординированную глобальную программу и ведет активные исследования в этом направлении хакерами получено и предоставлено не было.

Global Hawk за $222.7 млн. переходит под контроль AnonSec

В ходе эксперимента, как утверждают представители AnonSec, им удалось получить также и доступ к информации, связанной с амбициозными проектами беспилотников Global Hawk, стоимостью более $220 млн. и миссией OIB (Operation Ice Bridge).

Несмотря на впечатляющие летные и технические характеристики (разведывательный БПЛА Global Hawk способен провести в воздухе до 24 часов), с уровнем защиты конфиденциальных данных у дрона, по мнению хакеров из AnonSec, дела обстоят хуже некуда. Хакеры обратили внимание на тот факт, что инженеры НАСА для выполнения большинства миссий, как правило, загружают в бортовой компьютер БПЛА заранее просчитанные планы полетов в формате .gpx – файлов. Используя полученную информацию хакеры провели man-in-the-middle атаку, позволившую, по их утверждению, перепрограммировать план полета Global Hawk на новый маршрут, направив дрон прямиком в воды Тихого океана. С большой долей вероятности ситуация развивалась бы по сценарию, предложенному AnonSec и Global Hawk так и не отправился бы в свой очередной полет с новой миссией, но на странное поведение дрона обратил внимание один из инженеров НАСА, который и перевел его в режим ручного управления.

Скрин-шот ниже демонстрирует перспективную траекторию полета дрона по маршруту, скорректированному хакерами (по версии AnonSec).

Только после случившегося сотрудники НАСА заподозрили, что контроль над их сетями есть у кого-то еще. Хотя описываемая ситуация и произошла весной 2015 года (скрин-шот ниже), никаких официальных комментариев от агентства по понятным причинам до сих пор не поступало.

Отказались публиковать информацию о происшествии и в изданиях Wikileaks и The Guardian, с которыми AnonSec выходили на контакт. И вот относительно недавно, 31 января 2016 года достаточно исчерпывающий “отчет” о проделанной работе, проведенной командой AnonSec, освещающий утечку согласились опубликовать на страницах издания InfoWars. Хакеры настаивают, что информация, представленная в 276 – гигабайтном архиве и раздающаяся сейчас через торренты подлинная. А это, без малого, 631 видео с БПЛА и метеорологических радиолокаторов, 2143 бортовых журнала, подлинные имена, email-адреса и телефоны 2414 сотрудников ведомства. Хотя есть и скептики, убежденные, что рейд AnonSec — не более чем талантливо организованная пиар-кампания, вышеупомянутый дрон все время полета находился под контролем ЦУПа НАСА, а все данные собранные в архиве, включая личные данные сотрудников агенства можно легко отыскать в открытом доступе.

Развивая версию AnonSec: “Вскоре после предполагаемого эпизода уязвимость была устранена. Побудил ли специалистов НАСА к активным действиям эпизод с БПЛА, или же подозрительно высокий объем трафика через скомпилированные сети при сборе информации о журналах полетов сказать сложно”- отмечают хакеры. Так или иначе, попытки проникнуть в систему по проторенному пути спустя несколько дней после эпизода завершились неудачей.

Итак, если отбросить версию об искусственном повышении рейтинга популярности бригады из AnonSec таким нестандартным способом, то огромный объем конфиденциальной информации NASA все же было утрачен. И, в первую очередь, это летные журналы с видео файлами, маршрутами полета, моделями самолетов, названиями миссий, показаниями датчиков и координатами GPS.

Как отмечается на странице интернет-издания InfoWars, его сотрудники выходили на контакт с представителями отдела ИТ Безопасности НАСА, но заинтересованности в подробном комментировании ситуации в связи с утечкой не встретили. Отказались комментировать обращение интернет-журналистов по телефону или на e-mail и в ФБР. Интересна ситуация с опубликованными номерами телефонов сотрудников агентства, по которым выборочно дозванивались журналисты InfoWars. И хотя пообщаться ни с одним из абонентов на том конце провода не удалось, автоответчик подтвердил соответствие номеров их владельцам, числящимся в списке AnonSec — отмечает издание.

Источник 1

Источник 2

Уважаемые читатели, мы всегда с удовольствием встречаем и ждем вас на страницах нашего блога. Мы готовы и дальше делиться с вами актуальными новостями, обзорными материалами и другими публикациями, и постараемся сделать все возможное для того, чтобы проведенное с нами время было для вас полезным. И, конечно, не забывайте подписываться на наши рубрики.

Другие наши статьи и события