Очень часто ответ на вопрос «А каким образом была скомпрометирована доменная учетная запись?» находится на Github, в репозитории подрядчика, или, как в случае с нашумевшей атакой на Colonial Pipeline, в даркнет-утечке. С мошенническими действиями или репутационными атаками сталкивалась любая компания. Всё это — цифровые угрозы, возникшие в результате цифровизации, развития Интернета. Это реальность, с которой необходимо либо смириться, утверждая, что проблем нет, либо бороться. Как справиться с цифровыми угрозами и где в свободном доступе могут лежать ваши данные, расскажем далее.

Цифровые угрозы нельзя назвать принципиально новым вызовом для служб информационной безопасности: жить в парадигме «мой периметр — моя крепость» уже давно неактуально. Ландшафт угроз автоматически расширился с появлением сети Интернет: мошенничество, утечки, фишинг — это только капля в море потенциальных угроз, негативно сказывающихся на репутации и «стоимости» бренда компании. Встретить цифровые угрозы во всеоружии помогает Digital Risk Protection (DRP). По сути, Digital Risk Protection — это процесс обнаружения цифровых угроз и противодействия им.

DRP идет рука об руку с Threat Intelligence (TI). В некоторых организациях процесс DRP частично или полностью реализуется как часть TI-стратегии. При этом DRP имеет более бизнесовую направленность. Опасность, исходящая от фишингового сайта или мошеннического рекламного объявления, более наглядна, чем вредоносные хешы или IP-адреса. В любом случае не столь важно, в какой парадигме реализуется DRP. Главным критерием успешности будет именно качество его выполнения.

Выделяют три направления деятельности, где применение DRP позволяет принести максимальную отдачу от её использования.

Защита бренда. Развитие социальных сетей, рекламных платформ, появление личных кабинетов создало огромное поле для мошенничества, где злоумышленники пытаются найти лёгкие источники дохода, выдавая себя за известные бренды. Киберпреступники делают это, регистрируя поддельные домены, учетные записи в социальных сетях и мобильных приложениях, зарабатывая на этом от десятков тысяч до миллионов рублей. Для бизнеса в первую очередь это — потеря денег, поэтому необходимо максимально оперативно выявлять мошеннические кампании и пытаться пресечь их при зарождении.

Мониторинг утечек данных. Вы внезапно обнаружили, что подрядчик опубликовал на Github бэкап сайта с валидными учетными данными к вашей СУБД? Или сотрудник зарегистрировался под корпоративной почтой в сервисе службы доставки, парольная база которой была выложена в свободный доступ? Необходимо постараться обнаружить утечку данных до того, как это будет использовано злоумышленником. Требуется постоянно отслеживать опубликованные данные, чтобы минимизировать риск их использования третьими лицами.

Мониторинг активов. По мере того, как ИТ-инфраструктура расширяется, продолжает расти и поверхность атаки. Злоумышленники отлеживают некорректно настроенные и уязвимые активы, чтобы провести целенаправленные атаки в рамках своих кампаний. Команды безопасности должны быть в курсе наличия актуальных уязвимостей на внешнем периметре инфраструктуры, обнаруживать появление новых активов и устранять ошибки в их конфигурациях.

В поисках цифровых угроз

DRP включает в себя две основные процедуры: мониторинг (обнаружение) и реагирование (смягчение). Обнаружение — это основа всего процесса, именно на этом этапе необходимо определиться с ответами на три ключевых вопроса: что, где и как искать?

Что искать: примеры цифровых активов

Для начала стоит создать список информации или цифровых активов, подверженных наибольшему риску. Это могут быть любые объекты в цифровой форме, принадлежащие или относящиеся к организации. Универсального списка такой информации нет. Его каждая компания составляет самостоятельно, учитывая сферу своей деятельности, основные бизнес-функции и используемые технологии.

Для большей структурированности удобно разделить активы на три типа:

ИТ-активы | Маркетинговые активы | Отраслевые активы |

IP-адреса, домены, мобильные приложения, используемые технологии и т. п. | Наименование организации (официальное и неформальные), аккаунты в социальных сетях, наименования производимой продукции (услуги) и т. п. | Эти активы различаются в зависимости от специфики бизнеса организации. Для компаний финсектора это могут быть BIN-коды, фармкомпаниям будет интересно следить за названиями запатентованных или производимых лекарств и т. п. |

Где искать: список ключевых источников

После составления списка критичных цифровых активов необходимо определиться с тем, какие упоминания активов и связанная с ними активность будет считаться подозрительной (аномальной). Если с внешним сетевым периметром всё более-менее понятно: необходимо быть в курсе каждого изменения, будь то открытие нового порта или истечение срока действия сертификата, то с мониторингом Интернет-пространства не всё так однозначно. Искать упоминания доменного имени компании в поисковой выдаче в большинстве случаев бессмысленно — на выходе вы получите десятки тысяч, если не миллионы, страниц. А вот если вам удастся найти его в сторонних репозиториях Github или в DarkWeb-маркетплейсах, это будет говорить о потенциальном факте компрометации.

Так каким образом лучше подойти к реализации процесса мониторинга? По нашему опыту, невозможно охватить все области Интернет-пространства. Необходимо выбрать максимально релевантные площадки, учитывающие вашу сферу деятельности. Например, если ваш бизнес не распространяется за пределы РФ, стоит ли вам тратить силы и деньги на мониторинг международных форумов и блогов? В качестве источника для поиска нужно обязательно рассматривать все три части Интернет-пространства (Open/Deep/Dark Web).

Итак, вот как может выглядеть универсальный список источников информации:

Типы платформ

Примеры | |

Глобальные социальные сети | Facebook, Instagram, LinkedIn, Twitter, YouTube |

Региональные социальные сети | Вконтакте, Одноклассники |

Форумы/Блоги | Reddit, Medium |

Магазины мобильных приложений | Apple App Store, Google Play |

Репозитории кода | GitHub, Ghostbin |

Доски объявлений | Юла, Авито |

Deep/ Dark Web | Tor, Zeronet, I2P, IRC, Telegram |

Сервисы рекламы | Яндекс директ, Google Ads |

Поисковые системы | Google, Яндекс |

Как искать: вручную и с помощью технологий

Самое простое и доступное — искать цифровые следы компании вручную в поисковой выдаче, в социальных сетях, на специализированных ресурсах и пр. «Ручной» мониторинг не означает, что необходимо выделить человека, который будет просматривать выбранные источники данных. Можно попробовать выстроить процесс так, чтобы сотрудники, которые напрямую взаимодействуют с «внешним миром», оповещали ИБ-службу о своих находках. Например, маркетологи могут помочь обнаружить мошеннические копии корпоративного сайта. Также стоит максимально привлечь клиентов, ведь именно они могут больше всего пострадать от злоумышленников. Создайте отдельную форму для оповещения о мошеннических действиях на своём веб-сайте или в мобильном приложении. Это поможет сэкономить ресурсы компании и создать её положительный образ, показав её зрелость с точки зрения заинтересованности в клиентах.

Оптимально, если такие процессы мониторинга уже реализованы. Но, несмотря на это, построить эффективный DRP-процесс без использования средств автоматизации сложно: невозможно отслеживать подозрительную активность с помощью обычного гугл-поиска, даже с большим штатом обученных аналитиков. Нужны специализированные инструменты, чтобы выстроить непрерывный сбор разведывательной информации и иметь возможность смотреть на организацию со стороны злоумышленников не от случая к случаю, а в режиме 24x7 (рекомендуем изучить матрицу MITRE ATT&CK, а именно части Reconnaissance (Разведка) и Resource Development (Разработка ресурсов), чтобы понять техники и приёмы атакующих).

Если хотите собрать всю информацию о цифровом присутствии организации в одном месте, можно использовать решение класса Digital Risk Protection. Целевая аудитория таких решений, говорят в Gartner, в ближайшие пять лет составит до 10% всех организаций (в 2020 году это был всего 1%). К достоинствам таких платформ можно отнести:

Возможность мониторинга большого количества интернет-платформ (сайты, социальные сети, репозитории кода и т.п.) и Deep/Dark Web-сегментов сети Интернет.

Предоставление контекстной информации об участниках угроз, а также о тактике и процессах, используемых для проведения злонамеренных действий.

Технологии ИИ позволяют обнаруживать вредоносный контент в изображениях или видеофайлах.

Возможность автоматизации процесса реагирования на инциденты.

Решения класса Digital Risk Protection позволяют экономить на аналитике цифровых следов и реагировании на их появление. Полноценное DRP-решение нужно для осуществления комплексных задач мониторинга. А вот для небольших компаний или узконаправленных задач можно использовать общедоступные инструменты (в отдельных случаях условно бесплатные).

Обзор общедоступных инструментов

Мониторинг социальных сетей

Социальные сети мошенники используют уже давно. Изначально все силы злоумышленников были направлены на взлом аккаунтов и попытки выдавать себя за людей, попавших в беду. Со временем мошенники переключились на массовую продажу контрафакта, предоставление несуществующих или незаконных услуг, сбор персональных данных. Вы, скорее всего, сами видели посты формата «Суперакция от онлайн-магазина «Известный бренд», выиграй 100 тысяч рублей» или «Платная государственная выписка онлайн без регистраций».

Массовое распространение мошеннических постов и групп влечет за собой как финансовые потери для компаний, так и огромные репутационные риски. Поэтому мониторинг социальных сетей, особенно если компания работает в сфере B2C, — вынужденная необходимость.

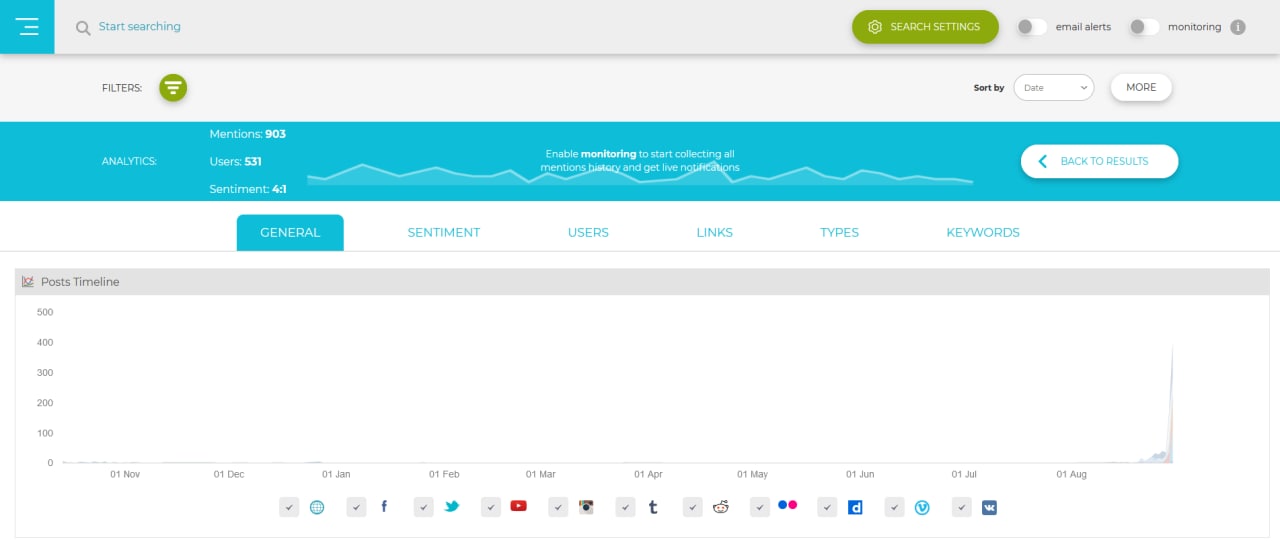

Все общедоступные инструменты имеют ограничения на количество запросов и на число организаций, которые там можно поставить на мониторинг. Если говорить об условно бесплатных продуктах, советуем обратить свое внимание на такой инструмент, как Social Searcher (https://www.social-searcher.com/). Помимо большого количества подключенных источников, продукт имеет гибкую систему фильтрации и дашборды с базовой аналитикой. И все это без необходимости покупки платной версии.

Возможно, ваши маркетологи уже используют что-то подобное, поэтому оптимальным решением видится шаринг инструмента между ИБ-отделом и маркетинговой службой компании.

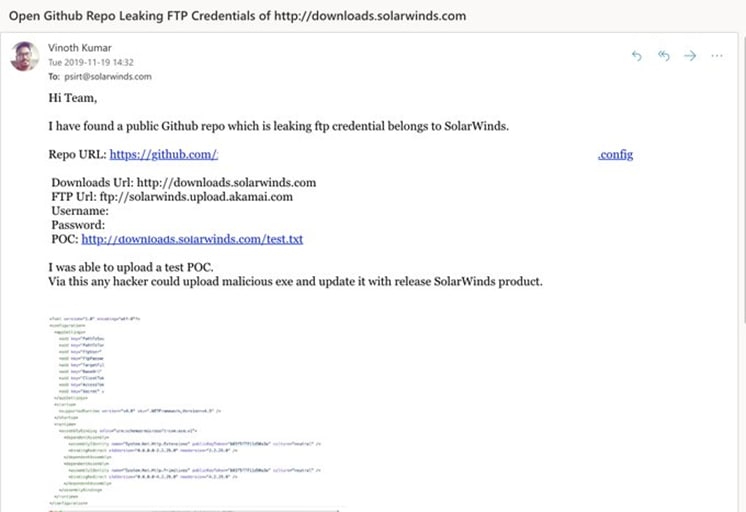

Поиск в репозиториях кода

В результате расследования инцидента с SolarWinds в открытом Github-репозитории были обнаружены учетные данные от сервера обновлений, которые могли быть использованы при компрометации программного обеспечения производителя этого сервера. В апреле 2021 года голландский исследователь Джелле Урсем на Github нашёл медицинскую информацию, связанную с утечкой данных компании Medtada .

Подобные кейсы заставляют многие организации пересмотреть свои и сторонние репозитории, и не зря. Сервис GitHub пользуется огромной популярностью не только у разработчиков, но и у злоумышленников, целью которых является поиск паролей, ключей API или иной конфиденциальной информации.

Нельзя быть уверенным в том, что организация, выигравшая конкурс на разработку технического решения, или сотрудник-«передовик разработки» не заливают закрытые данные в публичные репозитории. Поэтому необходимо выполнять не просто периодический поиск, а ставить на мониторинг отслеживание публикаций с упоминаниями активов компании. Для реализации данного механизма отлично подойдут готовые инструменты мониторинга GitHub: GitGraber (https://github.com/hisxo/gitGraber) или GitDorker (https://github.com/obheda12/GitDorker).

Мониторим факты компрометации учетных записей

Специалисты в области информационной безопасности постоянно предупреждают, что нельзя регистрироваться под корпоративными учетными данными на внешних ресурсах (Linkedin, VK, доски объявлений, тематические форумы и т.п.). Однако постоянно в открытых утечках кто-то находит учетные данные сотрудников.

Показательный пример — нашумевший взлом Colonial Pipeline. На текущий момент удалось выяснить, что хакеры получили доступ к сети компании через корпоративный VPN с помощью скомпрометированных учетных данных одного из уволенных сотрудников. Пароль от учетки в ходе расследования был обнаружен в одной из утечек в даркнете.

Несмотря на то, что получать актуальные данные о фактах компрометации оперативно достаточно сложно (обычно в открытый доступ вываливают уже отработанные или неактуальные учетные записи), существует ряд инструментов, агрегирующих эту информацию (Have I Been Pwned, LeakCheck, DeHashed и более специализированный SpyCloud), использование которых в существующих реалиях является must have.

Мониторим доменные имена

Несмотря на то, что киберсквоттинг появился в начале 90-х годов, он до сих пор остается одним из любимых приемов злоумышленников как с целью прямого мошенничества (продажа товаров и осуществление услуг от имени известных брендов), так и фишинга.

Последней из громких целей злоумышленников был NFT-маркетплейс Rarible (rarible.com). Зарегистрировав множество поддельных доменов, похожих на оригинальный сайт компании, злоумышленники направляли пользователей как на просто мошеннические сайты (полностью копирующие основную страницу площадки), так и на зараженные страницы с рекламным или майнерским ПО.

Отслеживать факты киберсквоттинга/тайпсквоттинга могут помочь такие инструменты, как https://github.com/elceef/dnstwist, https://dnstwist.it/.

Фреймворки для парсинга

Краеугольным камнем процесса мониторинга цифровых рисков является парсинг — автоматизированный сбор общедоступной информации из Интернета. Не углубляясь в теорию, давайте рассмотрим понятный для всех пример с ресурсом trello.com. В конце апреля 2021 года корпоративные данные нескольких тысяч российских компаний оказались в открытом доступе. Все стали вспоминать Google Dork, а в поисковой выдаче Google каждая компания нашла что-то, относящееся к себе.

Кейс с Trello не является чем-то новым и шокирующим для ИБ-общественности. Буквально в 2017 году данные из своих досок на Trello находили многие российские компании.

Trello — всего лишь одна из множества площадок, где может находиться конфиденциальная информация, которая при этом парсится поисковиками.

Для более общего поиска конфиденциальной информации можно выполнять запрос по конкретным активам, связанным с компанией: например, многие для организации проектной деятельности используют Jira или Сonfluence. Обычный запрос в гугл «jira.domain_name.ru» может выдать множество результатов, связанных с неосторожными публикациями сотрудников компании на специализированных форумах или даже в социальных сетях.

Чтобы не собирать данные со всего Интернета вручную, необходимо использовать целенаправленный парсинг по значимым активам или ресурсам, например, торговым площадкам, для выявления мошеннических схем с продажей товаров или предложением услуг. Можно написать собственное решение на базе общедоступных фреймворков, таких как PySpider, Grab, Scrapy, или использовать готовые SaaS-сервисы и программы (но это уже про «заплатить деньги»). Подробнее про популярные SaaS-сервисы можно узнать из этой статьи.

Проводим Osint-расследование

В результате мониторинга цифрового следа нередко возникает необходимость получить дополнительную информацию о связанных объектах или выполнить работы по дианонимизации злоумышленника. Данную задачу успешно решают специализированные Osint-инструменты с возможностью выполнения графового анализа. На российском рынке популярными решениями данного класса являются Maltego и Lampyre. Данные инструменты позволяют агрегировать, анализировать и визуализировать данные, собранные из открытых источников, что значительно упрощает работу с большими объемами информации. К сожалению, на текущий момент приобрести коммерческую версию Maltego непросто. Из-за санкций создатели Maltego с неохотой продают свой продукт российским компаниям. Lampyre, несмотря на то, что не обладает таким количеством подключенных источников, как Maltego, на «отлично» справляется с задачами по сбору разведывательной информации.

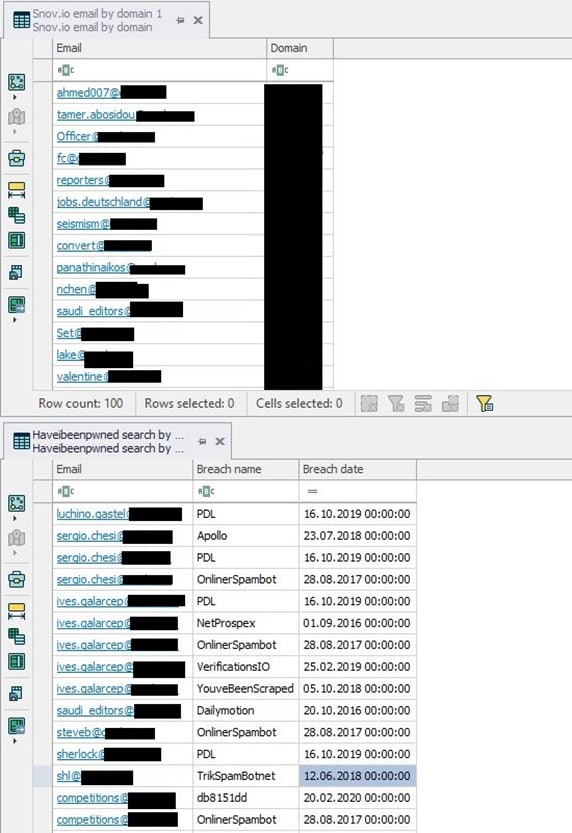

Например, для того, чтобы проверить скомпрометированные учетные записи сотрудников, email-адреса которых находятся в публичном доступе, необходимо просто собрать email-адреса с помощью snov.io и проверить их в сервисе Have I Been Pwned.

Отличительной особенностью продукта является то, что он не требует установки дополнительных пакетов, подключения источников, заведения учетных записей для социальных сетей — всё работает из коробки, в максимально понятном и дружественном исполнении для конечного пользователя.

Конечно, это не является окончательным списком всевозможных инструментов для организации отдельных частей процесса DRP. Для поиска бесплатных инструментов мониторинга рекомендуем обратиться к многочисленным статьям на тему инструментов OSINT. Ещё полезными могут быть множество телеграм-каналов, в которых обсуждаются различные приемы и техники получения информации об организации. Одним из вариантов поиска бесплатных инструментов является обращение к онлайн-репозиторию GitHub. Выполнив поиск в топиках по ключевым словам «typosquatting», «Osint» и т.п., можно найти большое количество полезных инструментов.

Также обязательно рекомендуем ознакомиться с замечательным «Справочником по инструментам и ресурсам OSINT», расположенным по адресу https://i-intelligence.eu/uploads/public-documents/OSINT_Handbook_2020.pdf, в котором вы с большой вероятностью найдете подходящий инструмент для реализации своей конкретной задачи.

Игорь Фиц, аналитик центра мониторинга и реагирования на инциденты ИБ Jet CSIRT компании «Инфосистемы Джет»