Comments 9

«95% угроз информационной безопасности являются известными» — как считали?

0

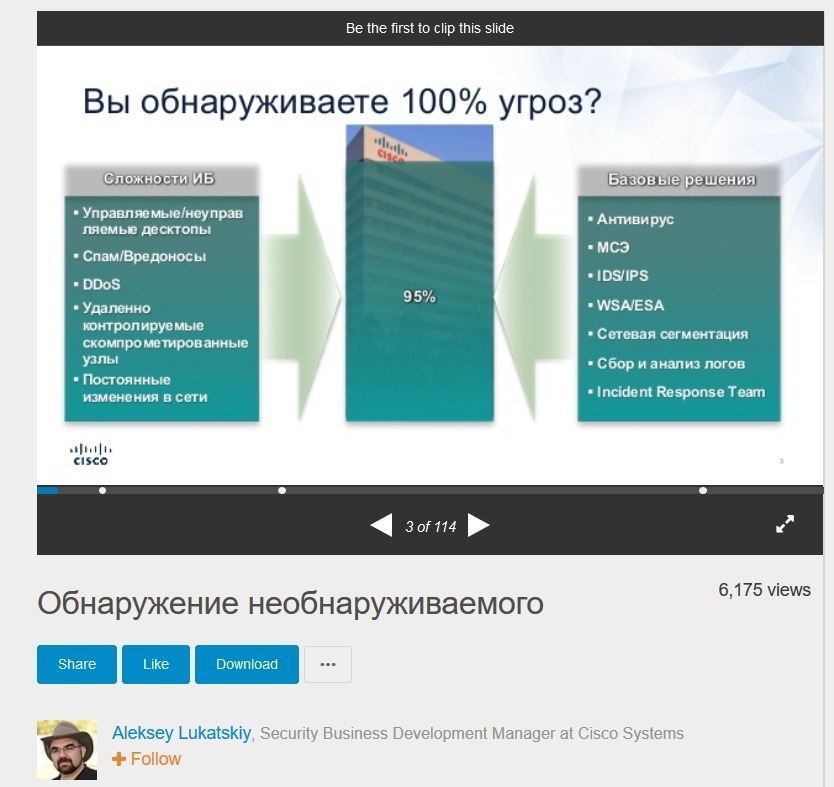

Эту статистику мы взяли из внешних источников. По ссылке в статье она есть, но т.к. SlideShare — без VPN'а не откроется. Так же эти цифры мы видели и в других исследованиях, но к сожалению сейчас ссылок на эти исследования у нас нет под рукой.

Скрытый текст

+2

WannaCry, NotPetya/ExPetr

Плохие примеры. Скажем Касперский ловил WannaCry облаком — но облако заказчики не включали. NotPetya во многом так широко разошелся, что компания производитель рекомендовала отключать антивирус на компьютерах со своим ПО. И так делали, но не отделяли незащищенные машины в отдельную подсеть

По факту эти примеры не неизвестных угроз, а нарушения правил ИБ.

+1

Data collection, Big Data Analysis, Threat Intelligence по другую сторону от SIEM. С каких пор это всё не относится к SIEM, если это его стандартные составные части?

+1

Первые шаги, которые, на наш взгляд, нужно сделать, чтобы положить начало процессу TH у себя в организации.

Позаботиться о защите конечных точек и сетевой инфраструктуры. Позаботиться о видимости (NetFlow) и контроле (firewall, IDS, IPS, DLP) всех процессов в вашей сети. Знать свою сеть от граничного маршрутизатора до самого последнего хоста.

Изучить MITRE ATT&CK.

Проводить регулярный пентест хотя бы ключевых внешних ресурсов, анализировать его результаты, выделять основные цели для атаки и закрывать их уязвимости.

Внедрить систему Threat Intelligence с открытым исходным кодом (например, MISP, Yeti) и проводить анализ логов совместно с ней.

Внедрить платформу реагирования на инциденты (IRP): R-Vision IRP, The Hive, песочницу для анализа подозрительных файлов (FortiSandbox, Cuckoo).

Автоматизировать рутинные процессы. Анализ логов, заведение инцидентов, информирование персонала – огромное поле для автоматизации.

Научиться эффективно взаимодействовать с инженерами, разработчиками, технической поддержкой для совместной работы над инцидентами.

Документировать весь процесс, ключевые точки, достигнутые результаты, чтобы вернуться к ним потом или поделиться этими данными с коллегами;

Помнить о социальной стороне: будьте в курсе, что происходит с вашими сотрудниками, кого вы принимаете на работу и кому даете доступ к информационным ресурсам организации.

Быть в курсе трендов в области новых угроз и способов защиты, повышать свой уровень технической грамотности (в том числе и в работе IT-сервисов и подсистем), посещать конференции и общаться с коллегами.

Это о каком масштабе организации идет речь — о Газпроме, РЖД, Аэрофлоте?

А простым смертным, малому бизнесу что делать?

0

Sign up to leave a comment.

Threat Hunting, или Как защититься от 5% угроз