4 декабря 2011 года в Российской Федерации прошли выборы в Государственную Думу. Одновременно с этим были зарегистрированы крупные атаки на ряд популярных Интернет-СМИ. Сервис Qrator компании Highload Lab осуществлял фильтрацию большинства этих атак. Ниже приводится хронология событий с нашей точки зрения.

Disclaimer: компания Highload Lab никак не связана ни с одной политической партией и готова предложить свои услуги любым организациям, чья деятельность не нарушает законов Российской Федерации. Данный обзор публикуется на специализированном IT-ресурсе, сфокусирован на технических подробностях событий и ни в коей мере не ставит своей целью определение причин и виновников описываемого в статье.

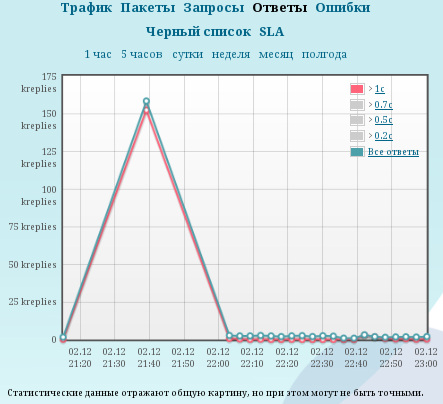

02 декабря 2011. На qrator.net регистрируются сайты zaks.ru и novayagazeta.spb.ru. Активная фаза атаки продлилась до вечера 04 декабря, в пике было зарегистировано около 3400 запросов/с суммарно на оба ресурса, что на порядки превышало обычную нагрузку. При этом большинство запросов составляли тяжёлые POST'ы по различным URL. До начала фильтрации время ответа на запрос составляло до 60 с, после подключения эта цифра быстро выправилась.

В этот момент ещё была мысль, что этой атакой всё ограничится. Как ни странно, в основном DDoS-атаки начались не за неделю до выборов, не в период агитации, а непосредственно в сам день народного голосования. Возможно, расчёт злоумышленников был на то, что владельцы атакуемых сайтов будут не готовы к угрозе и потратят существенное время на выбор поставщика услуг фильтрации трафика и сетап. Частично этот расчёт оправдался.

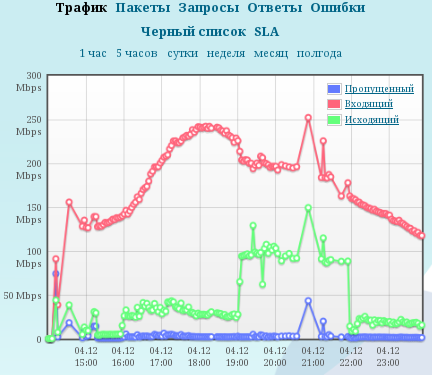

04 декабря 2011. В 14:00 к Qrator подключается slon.ru. Фактически атака на ресурс имела две фазы:

— с 14:00 до 19:20 длилась атака на уровень приложения, HTTP-запросы типа GET и POST, плюс UDP-флуд. 250 Мбит/с (плюс доля в блекхоле), 2,5 тыс. запросов/с, 50-60 тыс. ботов

— с 19:20 до конца дня атака на уровень приложения изменила тактику, к ней также добавился SYN-flood. Суммарно было зарегистировано 200-250 тыс. ботов, преимущественно из Индии и Пакистана. Ряд ботов передавал в HTTP-заголовке X-Forwarded-For адреса локальных сетей наподобие «10.94.3.16». В связи с недостатком времени на обучение фильтров перемена стратегии принесла пользу атакующим, и с 19:24 до 21:12 slon.ru снова был недоступен, после чего уже работал непрерывно.

К сожалению, данный график не очень точно представляет реальное положение дел, поскольку трафик, фильтруемый непосредственно «на железе», не учитывается модулем сбора статистики. Ну, в общем, на то она и статистика, чтобы быть неточной.

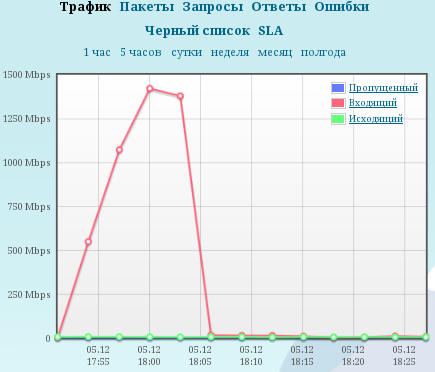

В 19:40 подключается echo.msk.ru. Регистрируем в среднем 3,5 тыс. HTTP GET-запросов с примерно 3000 IP-адресов, а также SYN-флуд суммарным объёмом около 1 Гбита/с. 5 декабря SYN-флуд неоднократно возвращался, но мощность уже не превышала 100 Мбит/с.

20:20: kartanarusheniy.ru. В процессе обучения фильтров из-за возникшего недопонимания (накал страстей можете себе представить сами) администраторы сайта переключили DNS обратно напрямую, но вернулись на следующий день в 14:30 и успели вовремя — спустя 3 часа на сайт прилетел SYN flood мощностью 1,5 Гбит/с. После его окончания атака на сайт практически спала.

5 декабря 2011. В середине дня возвращается Карта нарушений, а в 18:40 на защиту становятся bg.ru и tvrain.ru. Имеют место быть HTTP-запросы, нацеленные на вывод из строя базы данных сайта. Суммарно 8 тыс. уникальных IP-адресов.

В данный момент активная фаза большинства описанных атак завершилась, однако ряд из них (например, DDoS на «Эхо Москвы») перешли в стадию ожидания: около сотни ботов пытается отправлять «тяжёлые» запросы на сервер, чтобы обнаружить момент, когда сайт начнёт «сдавать» — например, выйдет из-под защиты. Другой пример: атака на Слон.ру сейчас спала и в ней принимает участие на постоянной основе всего лишь 60000 ботов.

Какую мысль хотелось бы донести? Практика показывает, что DDoS-атаки в Рунете — впереди планеты всей. Ряд европейских хостингов в принципе оказывается не готов даже к средним атакам на российские сайты, не говоря уже о действительно серьёзных прецедентах. При этом переключение под фильтрацию занимает ощутимое время. Так что, если вы планируете серьёзное мероприятие в Рунете, стоит озаботиться страховкой до того, как ваш дом начнёт гореть.

Disclaimer: компания Highload Lab никак не связана ни с одной политической партией и готова предложить свои услуги любым организациям, чья деятельность не нарушает законов Российской Федерации. Данный обзор публикуется на специализированном IT-ресурсе, сфокусирован на технических подробностях событий и ни в коей мере не ставит своей целью определение причин и виновников описываемого в статье.

02 декабря 2011. На qrator.net регистрируются сайты zaks.ru и novayagazeta.spb.ru. Активная фаза атаки продлилась до вечера 04 декабря, в пике было зарегистировано около 3400 запросов/с суммарно на оба ресурса, что на порядки превышало обычную нагрузку. При этом большинство запросов составляли тяжёлые POST'ы по различным URL. До начала фильтрации время ответа на запрос составляло до 60 с, после подключения эта цифра быстро выправилась.

В этот момент ещё была мысль, что этой атакой всё ограничится. Как ни странно, в основном DDoS-атаки начались не за неделю до выборов, не в период агитации, а непосредственно в сам день народного голосования. Возможно, расчёт злоумышленников был на то, что владельцы атакуемых сайтов будут не готовы к угрозе и потратят существенное время на выбор поставщика услуг фильтрации трафика и сетап. Частично этот расчёт оправдался.

04 декабря 2011. В 14:00 к Qrator подключается slon.ru. Фактически атака на ресурс имела две фазы:

— с 14:00 до 19:20 длилась атака на уровень приложения, HTTP-запросы типа GET и POST, плюс UDP-флуд. 250 Мбит/с (плюс доля в блекхоле), 2,5 тыс. запросов/с, 50-60 тыс. ботов

— с 19:20 до конца дня атака на уровень приложения изменила тактику, к ней также добавился SYN-flood. Суммарно было зарегистировано 200-250 тыс. ботов, преимущественно из Индии и Пакистана. Ряд ботов передавал в HTTP-заголовке X-Forwarded-For адреса локальных сетей наподобие «10.94.3.16». В связи с недостатком времени на обучение фильтров перемена стратегии принесла пользу атакующим, и с 19:24 до 21:12 slon.ru снова был недоступен, после чего уже работал непрерывно.

К сожалению, данный график не очень точно представляет реальное положение дел, поскольку трафик, фильтруемый непосредственно «на железе», не учитывается модулем сбора статистики. Ну, в общем, на то она и статистика, чтобы быть неточной.

В 19:40 подключается echo.msk.ru. Регистрируем в среднем 3,5 тыс. HTTP GET-запросов с примерно 3000 IP-адресов, а также SYN-флуд суммарным объёмом около 1 Гбита/с. 5 декабря SYN-флуд неоднократно возвращался, но мощность уже не превышала 100 Мбит/с.

20:20: kartanarusheniy.ru. В процессе обучения фильтров из-за возникшего недопонимания (накал страстей можете себе представить сами) администраторы сайта переключили DNS обратно напрямую, но вернулись на следующий день в 14:30 и успели вовремя — спустя 3 часа на сайт прилетел SYN flood мощностью 1,5 Гбит/с. После его окончания атака на сайт практически спала.

5 декабря 2011. В середине дня возвращается Карта нарушений, а в 18:40 на защиту становятся bg.ru и tvrain.ru. Имеют место быть HTTP-запросы, нацеленные на вывод из строя базы данных сайта. Суммарно 8 тыс. уникальных IP-адресов.

В данный момент активная фаза большинства описанных атак завершилась, однако ряд из них (например, DDoS на «Эхо Москвы») перешли в стадию ожидания: около сотни ботов пытается отправлять «тяжёлые» запросы на сервер, чтобы обнаружить момент, когда сайт начнёт «сдавать» — например, выйдет из-под защиты. Другой пример: атака на Слон.ру сейчас спала и в ней принимает участие на постоянной основе всего лишь 60000 ботов.

Какую мысль хотелось бы донести? Практика показывает, что DDoS-атаки в Рунете — впереди планеты всей. Ряд европейских хостингов в принципе оказывается не готов даже к средним атакам на российские сайты, не говоря уже о действительно серьёзных прецедентах. При этом переключение под фильтрацию занимает ощутимое время. Так что, если вы планируете серьёзное мероприятие в Рунете, стоит озаботиться страховкой до того, как ваш дом начнёт гореть.