Это не выставка гигантских шаров для гольфа, а база Menwith Hill в Северном Йоркшире. Какая связь с криптографией? Об этом расскажем под катом

Когда речь заходит о криптографии, обычно говорят о нематериальных объектах: математические алгоритмы, хеш-функции, программы, теория вероятности. Это реальная, но не единственная основа методов шифрования. Кроме математики существуют крайне интересные объекты мира криптологии. Некоторые из них (но не все), занимающиеся разложением целых чисел на простые множители, поиском дискретных логарифмов, генерацией случайных чисел, называют криптомашинами. Другие же к криптографии имеют значимое, но косвенное отношение — квантовые компьютеры. И, наконец, третьи представляют собой загадку в чистом виде.

Пора рассказать о криптообъектах, которые можно потрогать руками. Но далеко не каждому.

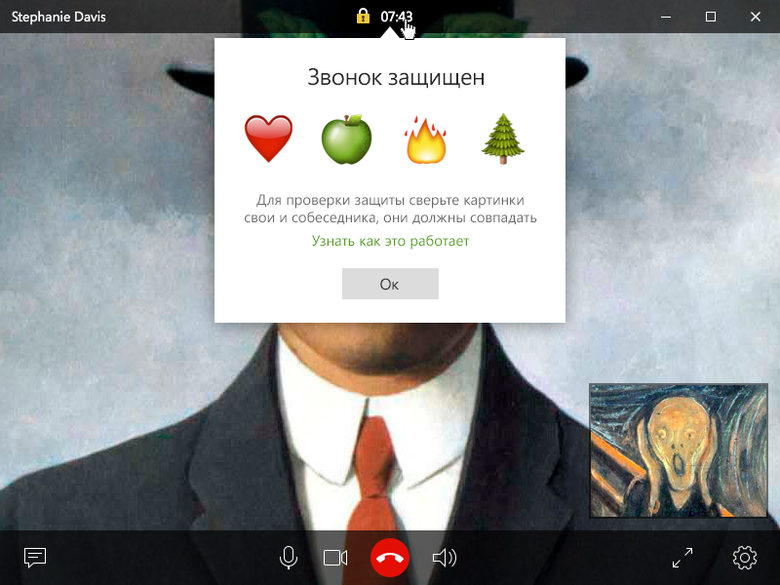

Написать большой пост о криптографии мы хотели с тех пор, как в ICQ запустили шифрование видеозвонков по всему миру. End-to-end шифрование в аське означает, что ключи, используемые для шифровки и расшифровки, генерируются и сохраняются только на конечных устройствах передачи-получения — серверная сторона не принимает участия в создании ключей и не имеет к ним доступа. Шифрование в ICQ базируется на открытом протоколе ZRTP.

Протокол передачи голосовых сообщений RTP (Real-time Transport Protocol), работающий на уровне приложений, появился в далеком 1996 году. Десять лет спустя был создан уже защищенный криптографический протокол ZRTP, который предлагался как способ согласования ключей шифрования с использованием метода Диффи-Хеллмана через тот же медиапоток, в котором установлена связь по протоколу RTP.

Название протокола — отсылка к имени создателя Фила Циммерманна (Phil Zimmermann): Zimmermann + RTP = ZRTP. Циммерман создал и другую надежную систему — самый популярный в мире метод шифрования писем и документов Pretty Good Privacy (PGP).

Название протокола — отсылка к имени создателя Фила Циммерманна (Phil Zimmermann): Zimmermann + RTP = ZRTP. Циммерман создал и другую надежную систему — самый популярный в мире метод шифрования писем и документов Pretty Good Privacy (PGP). Метод Диффи-Хеллмана, используемый в ZRTP на самом деле тоже называют криптографическим протоколом (вот такая получается «матрешка»). В общем случае он описывает возможность получения секретного ключа по незащищенным каналам связи с помощью симметричного шифрования.

ZRTP умеет определять наличие «man in the middle» атаки, да и вообще считается очень надежным, что подтвердили документы Сноудена, в которых ZRTP упоминается применительно к деятельности АНБ. Точно известно, что несколько лет назад связка из Tor, дополнительного сервиса анонимизации, системы мгновенных сообщений CSpace и ZRTP считалась абсолютно не взламываемой. При этом страдающий уязвимостями Tor в этой цепочке самым сильным звеном не был. К слову, PGP также считается для АНБ нерешаемой задачей.

Таким образом, современная криптография показала стойкость в борьбе с самым мощным ресурсом в истории криптографических войн… Но так ли это на самом деле?

Есть одна интересная криптоистория, показывающая, что не всегда стоит верить общеизвестным фактам.

АНБ умеет хранить секреты

Источник

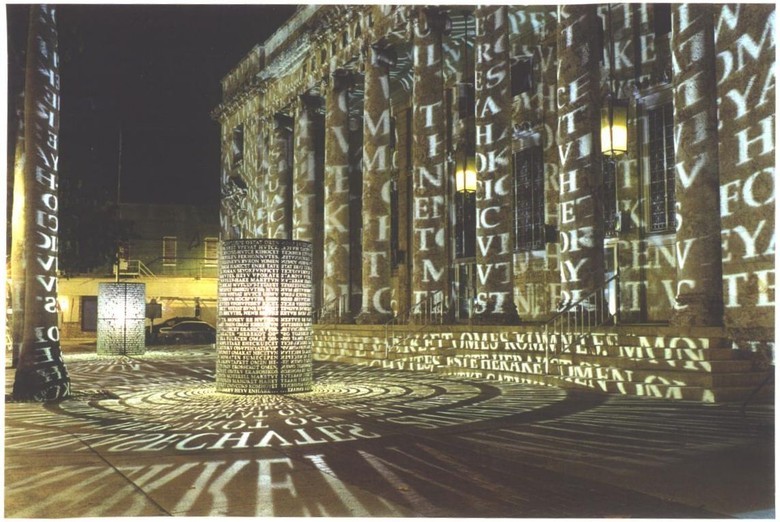

Про Агентство и его тайны ходят легенды, но один из самых забавных случаев связан с главным памятником современной криптографии (и ее надежности) — скульптурой Криптос. Огромная металлическая панель с множеством букв появилась по заказу ЦРУ перед офисом в Лэнгли 3 ноября 1990 года и с тех пор стала настоящим символом загадок и тайн.

Создатель Криптоса Джеймс Санборн подошел к делу творчески и решил, что скульптура во внутреннем дворике одной из самых закрытых организаций в мире не может быть банальной. Хотя первоначальный план ЦРУ не предусматривал строительства ничего примечательного, Санборн самостоятельно предложил создать металлическую аллюзию на скрытность, тайность и загадочность людей, которые видели бы ее из окон своих офисов.

Скульптор ничего не знал о методах шифрования, поэтому за 4 месяца изучил техники криптографии периода от конца XIX века до Второй мировой войны, а помог ему бывший глава криптографического центра Лэнгли Эдвард Штейдт. Джеймс Санборн сознательно не стал изучать современные на тот момент методы, а план скульптуры делал карандашом на бумаге — машинные методы лишь усложнили и запутали бы его работу. Не оперируя сложными математическими алгоритмами и не делая расчетов на вычислительных машинах, он зашифровал свое послание миру в четырех частях (сегментах) скульптуры.

Возможно, вы слышали, что четвертая, она же последняя, часть головоломки не разгадана до сих пор. Но сейчас интересно не это, а история разгадки предыдущих трех секций. Сам Санборн полагал, что на это уйдет несколько дней (и несколько месяцев для расшифровки последней сложной части), но только в 1999 году кроптоаналитик Джеймс Гиллогли, используя свою собственную программу, предоставил решение.

Однако после этого ЦРУ опубликовало документы, из которых стало известно, что сотрудник разведки Дэвид Стейн, потратив 400 часов личного времени, решил все те же три секции за 16 месяцев до Гиллогли. Тут можно было бы удивиться выжидательной тактике ЦРУ, но подождите. В 2013 году АНБ официально заявило (с подтверждающими фактами), что справилось с задачей на пять лет раньше ЦРУ. Три сотрудника Агентства расшифровали три секции Криптоса за несколько месяцев в 1992–93 годах. По поводу четвертой секции был сделан вывод, что ее расшифровка займет слишком много ценного времени сотрудников.

Итак, АНБ молчали об успехе 10 лет, из которых 5 лет ответ на загадку знали во всем мире. Сейчас официально считается, что четвертая часть Криптоса не расшифрована. С учетом терпения и выдержки АНБ не будет странным думать, что ответ они уже знают (или знают, что ответа не существует). И касается это не только разгадки тайны скульптуры, но и многих других криптографических тайн. Об этом вы еще прочитаете дальше, а тему с Криптосом завершим упоминанием другого важного проекта его автора.

Источник

Санборн был явно впечатлен вниманием, полученным за годы существования Криптоса, и сделал еще несколько проектов на стыке криптографии и искусства. Монумент «Антиподы» объединяет в себе фрагменты текстов на латинице из Криптоса и кириллицы из проекта «Кириллический проектор». Проектор, наделенный источником света, представлял собой трехметровый полый цилиндр, вся поверхность которого покрыта прорезанными буквами русского алфавита, в которых зашифрованы секретные послания КГБ. Кириллическую часть, в отличие от Криптоса, решить удалось.

Все ради взлома

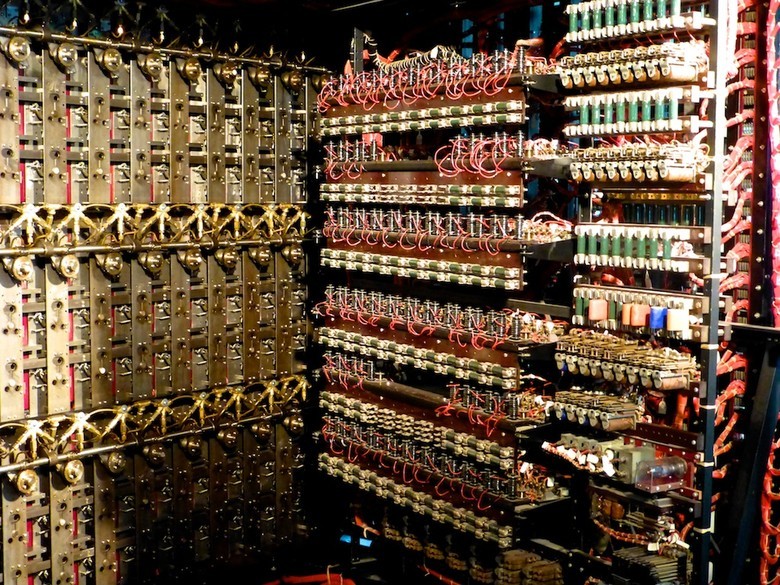

Современная реконструкция «Колосса», первого «суперкомпьютера», использовавшегося для взлома шифров

Источник

История криптографии насчитывает около 4 тысяч лет, но до начала 20 века большая часть шифров, за редким исключением, не представляли собой серьезного математического вызова человеческим способностям. В конечном счете, вы всегда могли поймать шифровальщика, распять на дыбе, и получить ценную информацию. Все изменилось перед началом Второй мировой войны, когда в мире появились электромеханические шифрующие устройства, результат работы которых считался не вскрываемым (и дыба не всегда помогала). Началась эра машин, которая не закончилась до сих пор.

Да, есть мнение, что в области дешифровки мы находимся в тупике технологических возможностей, и борьба проходит в области изучения алгоритмов. Однако не стоит списывать со счетов действие закона Мура и неизбежное появление квантовых компьютеров. Дешифровальные машины не всегда были самыми производительными, что хорошо видно на примере Turing Bombe, участвовавшей во взломе знаменитой «Энигмы», но все криптомашины всегда оставались на пике технологического прогресса.

«Убийца» «Энигмы». Современная реконструкция (все модели в целях секретности были уничтожены после войны)

Turing Bombe — электронно-механическая дешифровальная машина, созданная в годы Второй мировой войны при участии Алана Тьюринга. Принцип работы заключался в переборе возможных вариантов ключа шифра и попыток расшифровки текста с помощью известной структуры дешифруемого сообщения. Одна машина Bombe одновременно эмулировала действия нескольких десятков машин Enigma. 212 таких машин расшифровывали до 3 тыс. сообщений в день.

В дальнейшем для дешифровки сообщений использовались ЭВМ. Крупнейший в мире — на момент постройки — компьютер «Колосс» использовался для взлома шифровальной машины «Лоренц», служившей для коммуникации высшего немецкого командования.

Розеттский камень, клинопись, язык навахо, сложнейшие немецкие шифры — оказалось, что с использованием компьютерной техники взломать можно все. Со времен создания дискового шифратора Хепберна не прекращались попытки создать реальную шифромашину, но каждый раз любой устойчивый шифр был уязвим.

Криптогаджеты

Криптомашины всегда отличались определенной сложностью в использовании, в то время как пользователю чаще всего нужна была волшебная палочка, одного взмаха которой хватило бы, что спрятать важную информацию от любопытной третьей стороны.

Такой волшебной палочкой мог стать криптотелефон, «на лету» шифрующий передачу голосового сигнала. В 1978 году, за десятки лет до того, как звонки в ICQ был зашифрованы, появилось устройство «Phaserphone», позволяющее шифровать голос. Предполагалось, что устройство можно пустить в свободную коммерческую продажу по цене $100. Однако под давлением АНБ проект был засекречен.

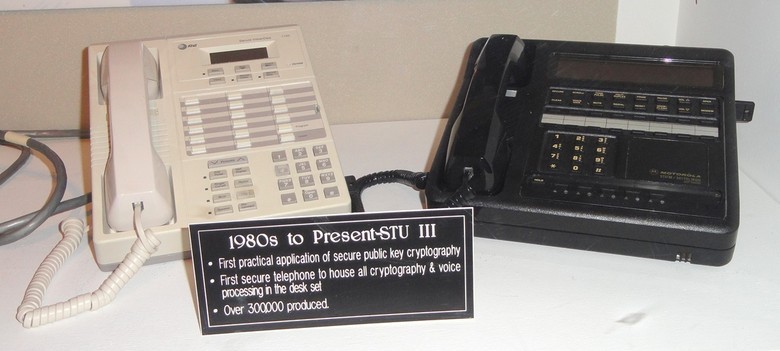

С конца 70-х годов АНБ начинает производство телефонов для секретной правительственной связи — STU. Это были не первые телефоны, как минимум известно о моделях KY-3 (TSEC/KY-3) из 60-х годов, но они стали самыми популярными и надежными. По некоторым данным STU-3, произведенные в 1987 году, использовались до 2009 года, после чего их заменили на Secure Terminal Equipment и другое более совершенное оборудование.

Источник

STU-III выглядели так же, как обычные офисные телефоны, подключались к стандартной телефонной розетке и звонки с них можно было делать на любой обычный телефон (но такие вызовы не получали специальной защиты). Однако при звонке с одного STU-III на другой при нажатии специальной кнопки активировался защищенный режим связи. Существовали как портативные, так военные версии таких телефонов. Большинство из них имели внутренний модем и порт RS-232 для передачи данных и факсов. Производились телефоны телекоммуникационными компаниями AT&T, RCA (L-3 Communications) и Motorola.

Источник

В 1993 году AT&T разработала модель TSD-3600 — первого криптотелефона, на котором применяли Clipper Chip. Чип для передачи информации использовал алгоритм шифрования Skipjack, разработанный АНБ. Само АНБ, конечно же, имело декодирующий ключ, который позволял читать сообщения, зашифрованные с помощью Clipper.

В дальнейшем АНБ запустило отдельный проект SME-PED (Secure Mobile Environment Portable Electronic Device), в котором продолжало эксперименты по созданию телефонов, предназначенных для сверхсекретной связи.

Телефон на скриншоте выше — один из самых дорогих в мире. В 2009 году он стоил $ 4750 — и это только «железо», без учета стоимости софта и лицензий. В нем нет кожи носорога, бриллиантов и каких-то украшений, это просто высокофункциональное устройство Sectéra Edge, предназначенное для защищенных коммуникаций высшего уровня.

Защищенная голосовая часть — лишь малая часть современной криптографии. Чтобы узнать больше, нужно отправиться по месту прописки организации, сделавшей для криптологии очень много: как пользы, так и вреда.

Штаб-квартира криптографии

Самое известное изображение офиса АНБ, сделанное и распространенное самим АНБ где-то в 1970-е годы. Однако с тех пор территория комплекса была значительно увеличена и застроена

На картинке выше — главный центр мировой криптографии, штаб-квартира Агентства национальной безопасности США. Что именно расположено в этом офисе, кроме командного центра, точно не известно. Да, в самой штаб-квартире сейчас ведется строительство суперкомпьютера стоимостью $ 896 млн. Здесь также находится аналитический центр, имеющий доступ к облачному хранилищу АНБ в нескольких дата-центрах, расположенных в США и Великобритании. Но сюда не водят экскурсии и близко подобраться к территории комплекса нельзя.

Фотография офиса, сделанная в 2013 году. Найдите 10 отличий между снимками

Вокруг 26-этажного комплекса расположена самая большая в мире автомобильная парковка на 18 000 мест для сотрудников агентства. Весь комплекс окружен забором с колючей проволокой и находится под охраной 400 человек, имеющих разнообразное вооружение: от бойцовских собак до бронетранспортеров. Но буквально в двух шагах от офиса находится открытый для посещений с 1993 года Национальный музей криптографии, содержащий тысячи экспонатов, отображающих историю американской криптографии со времен войны за независимость до настоящего времени. Музеем и центральным офисом территория АНБ не ограничивается. Точно известно о десятках объектов по всему миру, ассоциируемых с деятельностью Агентства.

На картинке выше — крупнейший дата-центр АНБ (и третий по размеру среди всех дата-центров в мире), строительство которого началось в 2012 году в штате Юта. Под серверы выделены четыре помещения общей площадью 9290 м2, площадь всех административных и технических зданий — 83 613 м2. Центр предназначен для взлома закодированных данных: в первую очередь всей информации в deepnet, а затем финансовой информации, операций с ценными бумагами, коммерческих сделок, иностранных военных и дипломатических тайн, юридических документов, конфиденциальной личной информации. Потенциальный объем информации, который может быть размещен в этом дата-центре, ошеломляет. По оценке экспертов, центр строится для обработки в будущем йоттабайт (!) данных. Другое мнение высказал инженер Internet Archive Paul Vixie: суммарная емкость носителей информации в дата-центре на первом этапе развития займет 3–12 эксабайт.

Еще одна причина строительства этого дата-центра — AES (Advanced Encryption Standard), симметричный алгоритм блочного шифрования (размер блока 128 бит, ключ 128/192/256 бит), принятый в качестве стандарта шифрования правительством США. Большинство экспертов говорили о том, что атака методом перебора для разблокировки этого шифра займет больше времени, чем возраст Вселенной. Взлом AES для АНБ — это современный Манхэттенский проект. Для этих же целей был построен суперкомпьютерный центр Р. Коттера, где компьютеры были специальным образом модифицированы для проведения криптоанализа, направленного против определенных алгоритмов, таких как AES.

Menwith Hill, главный «мозг» АНБ за пределами США и источник важнейшей зашифрованной информации

Если информацию нельзя взломать прямо сейчас, то ее можно расшифровать в будущем — например, с помощью квантовых компьютеров или силами искусственного интеллекта. Но для этого нужно выполнить ряд условий. Сначала информацию нужно где-то хранить и для этого строятся новые дата-центры (как минимум те, о которых мы знаем). Затем нужно настроить способ получения информации. И в этом немалую роль играет Menwith Hill, секретная база, построенная в середине 20 века для слежки за СССР. Сейчас же основная задача станции заключается в перехвате телефонных разговоров и других коммуникаций жителей Европы, России и Ближнего Востока. Согласно документам, обнародованным бывшим сотрудником АНБ Эдвардом Сноуденом, ежедневно на базе обрабатывается более 300 млн телефонных звонков, звонков из мессенджеров и электронных сообщений.

Массивные белые «мячи для гольфа», которые вы видите на горизонте, это 30 мощных антенн проекта FORNSAT (Foreign Satellite interception), предназначенные для перехвата сигналов иностранных спутников связи. На территории имеются и другие объекты и антенны, использующие правительственные спутники США для контроля беспроводной связи на земле — включая мобильные звонки и Wi-Fi трафик. Menwith Hill также позволяет контролировать практически все малые спутниковые земные станции, то есть терминалы с маленькой антенной (VSAT, Very Small Aperture Terminal), используемые в спутниковой связи с начала 90-х годов.

Кроме собственной группировки спутников и станций связи, разбросанных по скрытым и явным базам во всем мире (через которые, по всей вероятности, фильтруется весь мировой трафик), у АНБ есть собственное управление IAD (Information Assurance Directorate), специализирующееся на разработке криптоалгоритмов и защите информации. Они же выступают спонсорами различных научных исследований в области теории квантово-криптографических атак.

Напомним, что под квантовой криптографией подразумевается в первую очередь квантовое распределение ключей, основанное на законах физики. Все классические методы распределения ключа изначально небезопасны, поскольку ничто не мешает третьему лицу просто скопировать ключ во время процесса распределения. Однако законы квантовой физики запрещают копирование неизвестного квантового состояния. Квантовая запутанность позволяет точно определить, когда кто-то третий хочет подключиться к каналу связи.

Эти явления хорошо известны, а квантовое распределение ключей сейчас присутствует в отдельных коммерческих продуктах для банковской сферы. Но квантовая криптография — это еще и алгоритмы, те классические алгоритмы, которые при адаптации к вероятностному результату работы, дают на квантовых компьютерах поразительный выигрыш во времени. Большинство из них требует для своего осуществления полноценного квантового компьютера, но ничто не мешает разрабатывать такие алгоритмы в теории. В 1994 году создание квантового алгоритма для эффективной факторизации позволило взламывать стандартные схемы шифрования, включая RSA.

Как считалось, до создания полноценных квантовых компьютеров нам нужно еще минимум десять лет, но благодаря деятельности Information Assurance Directorate стало известно, что современная квантовая криптография уже устарела, и нужно разрабатывать стандарты постквантовой безопасности (т.е. криптографии, не поддающейся эффективному взлому с помощью квантовых компьютеров). В прошлом году АНБ открыто заявило о необходимости разработки новых стандартов для постквантовой эры — и случилось это за несколько месяцев до анонса открытого доступа к облачному сервису квантовых вычислений IBM.

IBM Quantum Experience

«Квантовое железо» — часть системы охлаждения квантового компьютера, которая понижает температуру кубитов до -272 °С

Существуют три точки зрения, почему АНБ форсирует исследования в области постквантовой криптографии:

- Готовь сани летом. Отсутствие реального квантового компьютера не мешало строить теоретические модели работы таких машин, основанные на принципах квантовой механики, известные нам уже десятки лет. Чистой математикой (и немного физикой) удалось выяснить, что квантовый компьютер уничтожит большинство традиционных алгоритмов еще до появления этих компьютеров. Таким образом, лучше быть готовым сейчас, чем через 5–10 лет остаться вообще без шифрования.

- Квантовый компьютер уже создан. Само АНБ либо какое-то научное / коммерческое предприятие теоретически могло построить квантовый компьютер, ломающий асимметричные криптосистемы, основанные на эллиптических кривых, как белка орехи. Проблема в том, что мы никак не можем это проверить. Точно известно, что в обнародованных документах Сноудена ни словом не упоминается подобная система у разведывательных служб США, а построить ее за несколько лет с пустого места невозможно. Диалектика подсказывает, что Сноуден мог и не иметь доступа к такой информации. Но все же вызывает большое сомнение, что факт работы настоящей квантовой системы можно скрыть.

- Возможно, что исследование квантовых алгоритмов в определенных научных кругах, контролируемых АНБ, подсказало исследователям путь к существенно более мощным атакам с помощью традиционных классических компьютеров. То есть, если у нас есть метод теоретической атаки с участием квантового компьютера, то он может быть настолько хорош, что воспроизводится и на «обычном» суперкомпьютере. Это утверждение снова имеет один недостаток — его крайне сложно проверить на практике.

Итак, из всех вариантов прямо сейчас вы можете проверить только один — взглянув на список действующих в мире квантовых компьютеров и оценив их возможности. Список короткий, по состоянию на 2016 год построены только ограниченные варианты в нескольких лабораториях, либо специфические (D-Wave), решающие крайне ограниченный подкласс задач. Время от времени на регистрах из нескольких кубитов запускаются простые квантовые алгоритмы и решаются простые задачи. Но наука не стоит на месте и движение в сторону квантовой эры есть.

«Квантовое программирование»

В этом году IBM запустила собственный облачный сервис вычислений на основе пятибитного квантового компьютера, бесплатный для исследователей. IBM Quantum Experience, спонсируемый DARPA, позволяет, например, оценить скорость работы квантового алгоритма решения задачи перебора (алгоритм Гроувера), и она будет выше по сравнению со скоростью классического компьютера. C облачным доступом к кубитам больше людей начнут изучать программирование квантовых компьютеров. А это значит, что мир получит больше возможностей для изучения атак, способных уничтожить некоторые ассиметричные криптоалгоритмы.

Будущее: сейчас, тогда, потом

Домашняя ферма для майнинга биткоинов на основе FPGA

Источник

В случае с криптографией невозможно точно определить, что является будущим и следующим шагом развития. Вполне может быть, что мы уже живем в прошлом, а будущее в отдельных секретных местах давно наступило (и успело состариться).

Очевидно, можно выделить несколько направлений, в которых криптография будет стремительно развиваться. Увы, это не телефонные звонки. Блокчейн, основанный на современной криптографии, это одна из самых перспективных точек роста. Сам биткоин использует алгоритм цифровой подписи эллиптических кривых (ECDSA) для подписи транзакций и хеш-функции SHA-256 и RIPEMD160. Квантовый компьютер смог бы взломать ECDSA, однако SHA-256 и RIPEMD160 на данный момент не взламываются даже теоретически. Впрочем, это не значит, что через год-другой способ не появится. Для мира, в котором миллиарды долларов были потрачены на компьютерные чипы, которые не выполняют ничего другого, кроме вычислений SHA-256, это будет тяжелый удар.

Защищенные каналы связи для банков на основе квантовой запутанности уже сейчас подвергаются серьезному риску. Были опубликованы несколько способов получения доступа к ключам. Они сложны в реализации, но возможны. Быть может, следующим шагом в области защиты данных станут нейросети. Да, всем уже надоели новости про нейросети, которые в очередной раз что-то рисуют, но исследователи из Google Brain принесли во многих смыслах необычные новости: две нейросети «договорились» обмениваться друг с другом зашифрованными сообщениями так, что третья сетка не смогла взломать их и дешифровать.

Первый звонок о том, что мир ждут тысячи новых Криптосов — не железной, а нейрокриптографии.