Иранский исследователь Mohammad Reza Espargham обнаружил уязвимость RCE (remote code execution) в одной из популярнейших утилит для создания архивов — WinRAR. Данной утилитой пользуются порядка 500 миллионов пользователей по всему миру, что делает уязвимость достаточно распространенной.

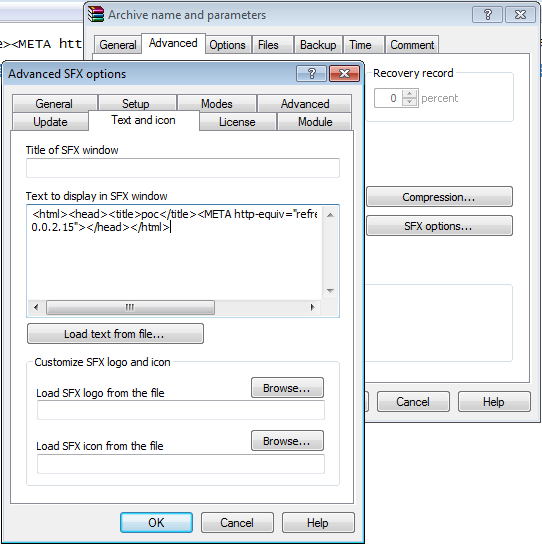

Уязвимость содержится в недостаточной обработке данных из панели модуля «Text», вкладки «Text to display in SFX window». Атакующий может снабдить sfx архив дополнительной полезной нагрузкой (payload) для атаки на целевую систему. Опасность состоит в том, что пользователь, даже заподозрив и проверив файл антивирусом скорее всего не сможет обнаружить «скрытый сюрприз» во вложении архива.

Уязвимость связана с возможностью модификации самораспаковывающихся архивов (SFX) WinRAR таким образом, чтобы в момент запуска они запускали исполняемый код.

Описание уязвимости достаточно простое: http://seclists.org/fulldisclosure/2015/Sep/106

- Run perl code: perl poc.pl

- Right Click on any file and select «add to archive...»

- Select «Create SFX archive»

- Go to the Advanced Menu and select «SFX options...»

- Go to the «Text and icon» Menu

- Copy this perl output (HTML) and past on «Text to display in SFX window»

- Click OK — OK

- Your SFX file Created

- Just open sfx file

- Your Link Download/Execute on your target

- Successful reproduce of the code execution vulnerability!

Хотя архивы в настоящее время и так являются одним из популярных средств доставки вредоносного кода, и представители WinRAR указали на то, что самораспаковывающийся SFX архив сам по себе достаточно опасен, тем не менее уязвимость такого рода открывает злоумышленникам дополнительные возможности для компрометации информационных систем.

«We can say that limiting SFX module HTML functionality would hurt only those legitimate users, who need all HTML features, making absolutely no problem for a malicious person, who can use previous version SFX modules, custom modules built from UnRAR source code, their own code or archived executables for their purpose. We can only remind users once again to run .exe files, either SFX archives or not, only if they are received from a trustworthy source.»

Пример демонстрации атаки: