В пятницу прошлой недели существенная часть глобальной сети Интернет работала с перебоями или была недоступна вовсе на несколько часов. У пользователей наблюдались проблемы с доступом к таким сервисам как Twitter, Amazon, Tumblr, Reddit, Spotify, а также Netflix. Возникает вопрос, кем была реализована столь масштабная DDoS-атака, на кого и кто за ней стоял. Одним из первых информацию об инциденте опубликовал известный security-журналист Brian Krebs, указав, что причиной столь масштабного сбоя послужила организованная DDoS-атака на известную американскую компанию Dyn, которая предоставляет сетевую инфраструктуру и обслуживание DNS для ключевых американских организаций.

Несколько позже специалисты компании Flashpoint выяснили, что DDoS-атака была организована с использованием IoT-устройств, которые были скомпрометированы злоумышленниками. Кроме этого, они были включены в ботнет Mirai, исходные тексты которого не так давно утекли в сеть.

Ботнет Mirai использовался перед этим для осуществления мощнейшей кибератаки на веб-сайт Brian Krebs, которая достигала интенсивности 620 Гб/с и была осуществлена с IoT-устройств.

Основным методом компрометации устройств со стороны вредоносного ПО является подбор паролей среди стандартного списка. Таким образом, если к роутеру или цифровой камере разрешен доступ через SSH и там установлен стандартный пароль, например, admin:admin, устройство заражается вредоносным ПО и становится частью ботнета Mirai.

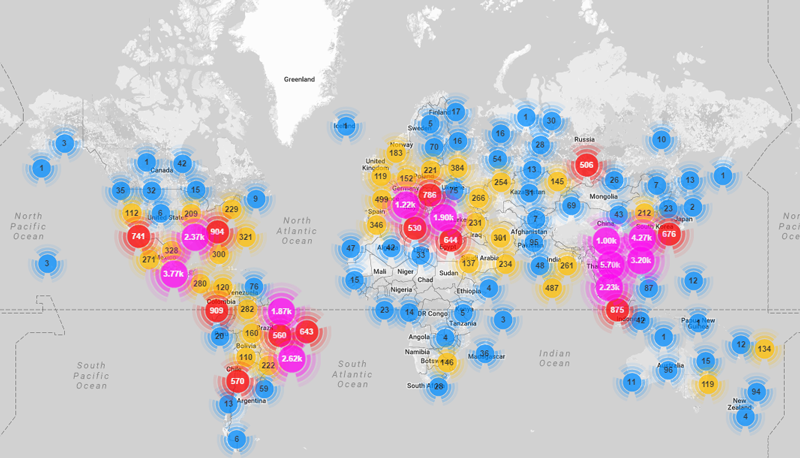

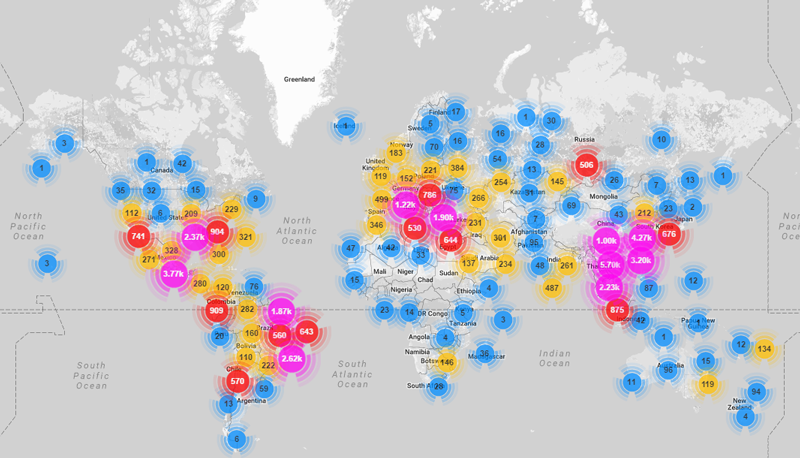

Рис. Карта расположения скомпрометированных устройств, которые участвовали в DDoS-атаке (данные Incapsula).

Позже китайская компания-производитель IP-камер и DVR XiongMai Technologies подтвердила, что в кибератаке могли участвовать ее устройства, поскольку они уязвимы для используемого Mirai методам, т. е. поставляются со слабыми паролями. Следующие слабые пароли входят в список Mirai.

Ботнет умеет организовывать DDoS на основе HTTP-flood, при этом используются следующие строки User Agent.

Mirai способен организовывать DDoS и на уровне сетевого IP-протокола, а также TCP и UDP.

Dyn Statement on 10/21/2016 DDoS Attack

Специалисты Dyn отмечают, что для кибератаки на сервера компании использовались десятки миллионов различных IP-адресов.

Несколько позже специалисты компании Flashpoint выяснили, что DDoS-атака была организована с использованием IoT-устройств, которые были скомпрометированы злоумышленниками. Кроме этого, они были включены в ботнет Mirai, исходные тексты которого не так давно утекли в сеть.

Flashpoint has confirmed that some of the infrastructure responsible for the distributed denial-of-service (DDoS) attacks against Dyn DNS were botnets compromised by Mirai malware. Mirai botnets were previously used in DDoS attacks against security researcher Brian Krebs’ blog «Krebs On Security» and French internet service and hosting provider OVH. Mirai malware targets Internet of Things (IoT) devices like routers, digital video records (DVRs), and webcams/security cameras, enslaving vast numbers of these devices into a botnet, which is then used to conduct DDoS attacks.

Ботнет Mirai использовался перед этим для осуществления мощнейшей кибератаки на веб-сайт Brian Krebs, которая достигала интенсивности 620 Гб/с и была осуществлена с IoT-устройств.

Основным методом компрометации устройств со стороны вредоносного ПО является подбор паролей среди стандартного списка. Таким образом, если к роутеру или цифровой камере разрешен доступ через SSH и там установлен стандартный пароль, например, admin:admin, устройство заражается вредоносным ПО и становится частью ботнета Mirai.

Рис. Карта расположения скомпрометированных устройств, которые участвовали в DDoS-атаке (данные Incapsula).

Позже китайская компания-производитель IP-камер и DVR XiongMai Technologies подтвердила, что в кибератаке могли участвовать ее устройства, поскольку они уязвимы для используемого Mirai методам, т. е. поставляются со слабыми паролями. Следующие слабые пароли входят в список Mirai.

root xc3511

root vizxv

root admin

admin admin

root 888888

root xmhdipc

root default

root juantech

root 123456

Ботнет умеет организовывать DDoS на основе HTTP-flood, при этом используются следующие строки User Agent.

Mozilla/5.0 (Windows NT 10.0; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/51.0.2704.103 Safari/537.36

Mozilla/5.0 (Windows NT 10.0; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/52.0.2743.116 Safari/537.36

Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/51.0.2704.103 Safari/537.36

Mirai способен организовывать DDoS и на уровне сетевого IP-протокола, а также TCP и UDP.

At this point we know this was a sophisticated, highly distributed attack involving 10s of millions of IP addresses. We are conducting a thorough root cause and forensic analysis, and will report what we know in a responsible fashion. The nature and source of the attack is under investigation, but it was a sophisticated attack across multiple attack vectors and internet locations. We can confirm, with the help of analysis from Flashpoint and Akamai, that one source of the traffic for the attacks were devices infected by the Mirai botnet. We observed 10s of millions of discrete IP addresses associated with the Mirai botnet that were part of the attack.

Dyn Statement on 10/21/2016 DDoS Attack

Специалисты Dyn отмечают, что для кибератаки на сервера компании использовались десятки миллионов различных IP-адресов.