Современные автомобили всё больше напоминают высокотехнологичные гаджеты. Они напичканы компьютерами и мультимедийными системами, интенсивно обмениваются данными с облачными сервисами, другими автомобилями и дорожной инфраструктурой. Цифровизация транспорта добавляет к привычным опасностям ещё и риски, связанные с киберугрозами. В этом посте подробно рассмотрим настоящее и будущее кибербезопасности автомобильного транспорта.

Что такое подключенные автомобили

Мы уже говорили, что все новые автомобили оснащаются множеством цифровых устройств. Электронные блоки управления (ЭБУ) заменили механические и аналоговые модули. Даже самые простые автомобили имеют не менее 30 ЭБУ, а более дорогие модели содержат более 100 ЭБУ, соединённых между собой лабиринтом разнообразных цифровых шин — Controller Area Network (CAN), FlexRay, Local Interconnect Network (LIN), Media Oriented Systems Transport (MOST), Ethernet.

Многие автомобили уже получают данные со спутников, а в будущем ожидается, что в регионах с плохим покрытием сотовой связи спутники будут использоваться для передачи данных.

Большинство новых моделей автомобилей имеют поддержку eSIM, что позволяет передавать телематические данные, взаимодействать с облачными серверами, создавать точки доступа Wi-Fi, получать информацию о дорожной обстановке в режиме реального времени, отправлять местоположение для аварийных служб.

Tesla и другие продвинутые автомобили, могут подключаться к Wi-Fi для загрузки обновлений программного обеспечения по воздуху (On-The-Air updates). Фактически это реализация концепции V2X (Vehicle to everything, Vehicle to X) — подключение транспортных средств к чему угодно:

к другим автомобилям,

к инфраструктуре,

к пешеходам,

к другим устройствам.

В будущем автономные транспортные средства будут в значительной степени полагаться на V2X-инструменты для безопасного движения по дорогам.

Подключенные автомобили и 5G

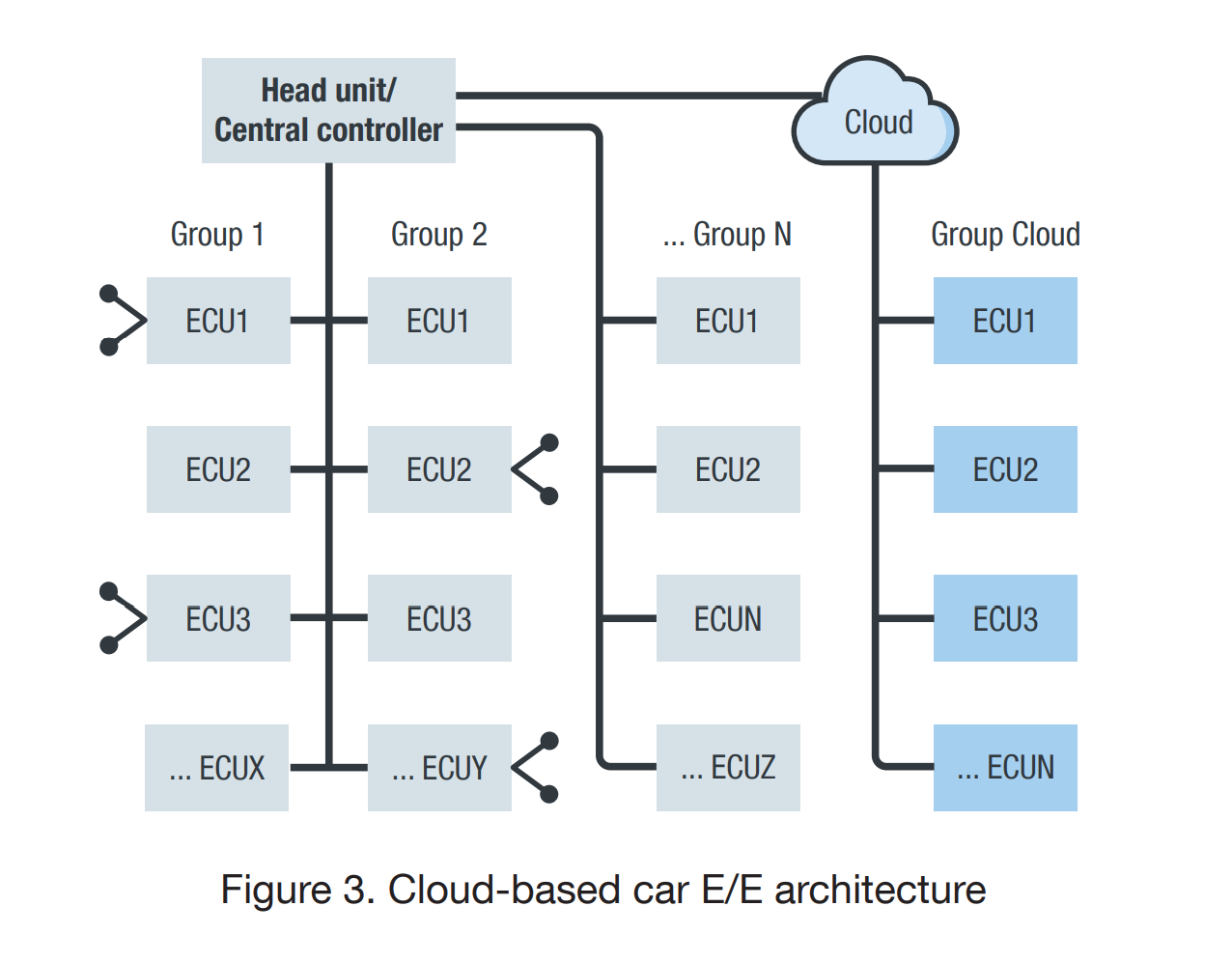

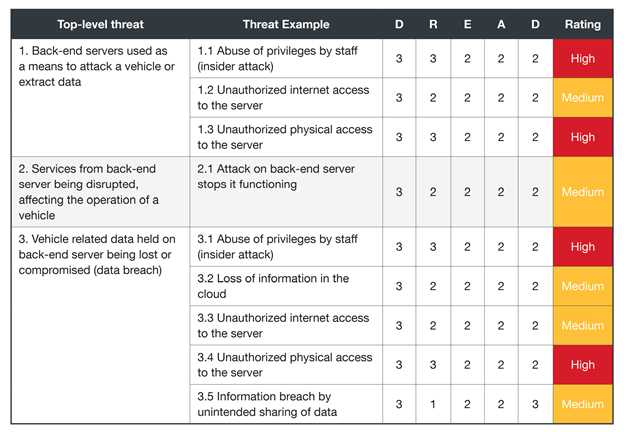

Появление автономных сетей 5G (SA), которые больше не зависят от существующей инфраструктуры LTE, сыграет большую роль в экосистеме подключённых автомобилей. Таким образом, вполне реально ожидать, что архитектура E/E (Electric/Electronic architecture — электрическая/электронная архитектура) будет развиваться и использовать преимущества сетей следующего поколения 5G.

Под архитектурой E/E понимается объединение электронного оборудования, сетевых коммуникаций, программных приложений и электрической проводки в единую интегрированную систему, которая контролирует практически все функции и элементы транспортного средства — управление, кузов и безопасность, информационно-развлекательная система, активная безопасность и другие функции комфорта, сетевые подключения.

Ключевые технологии 5G для подключённых автомобилей включают:

программно-определяемые сети (SDN);

сегментацию сети для разделения приложений и управления качеством обслуживания (QoS);

фокусировку (beamforming) для быстрой связи;

приложения 5G для машинного обучения (ML) и искусственного интеллекта (AI);

множественный ввод-вывод (MIMO);

высокую доступность (99,999%) и низкую задержку (1 миллисекунда);

поддержку высокой плотности подключённых устройств и сверхвысоких скоростей;

низкое энергопотребление.

Облачная E/E архитектура подключённых автомобилей в сетях 5G

Подключенные автомобили будут нуждаться в очень низкой задержке и высокой скорости передачи данных в большой полосе пропускания. Сегментация сети и SDN поможет отделить приложения с высокой скоростью передачи данных в автомобиле от приложений со сверхнизкой задержкой.

В будущем OEM-производители смогут перенести некоторые функции ЭБУ автомобиля в облако. Перенос ЭБУ в облако даёт такие преимущества, как упрощение архитектуры E/E с меньшим количеством ЭБУ для управления внутри автомобиля и значительное увеличение вычислительной мощности с помощью облачных вычислений.

Угрозы подключенных автомобилей

На 181-й сессии Всемирного форума для согласования правил в области транспортных средств (World Forum for Harmonization of Vehicle Regulations) в прошлом году был принят документ ECE/TRANS/WP.29/2020/79 «Предложение по новым правилам ООН, касающимся единообразных предписаний для транспортных средств в отношении кибербезопасности и систем управления кибербезопасностью», который стал обязательным к исполнению 22 января 2021 года. Это предложение было официально опубликовано в качестве правил ООН № 155 (также называемых UN R155) «Единообразные предписания, касающиеся официального утверждения транспортных средств в отношении кибербезопасности и систем управления кибербезопасностью» в марте 2021 года.

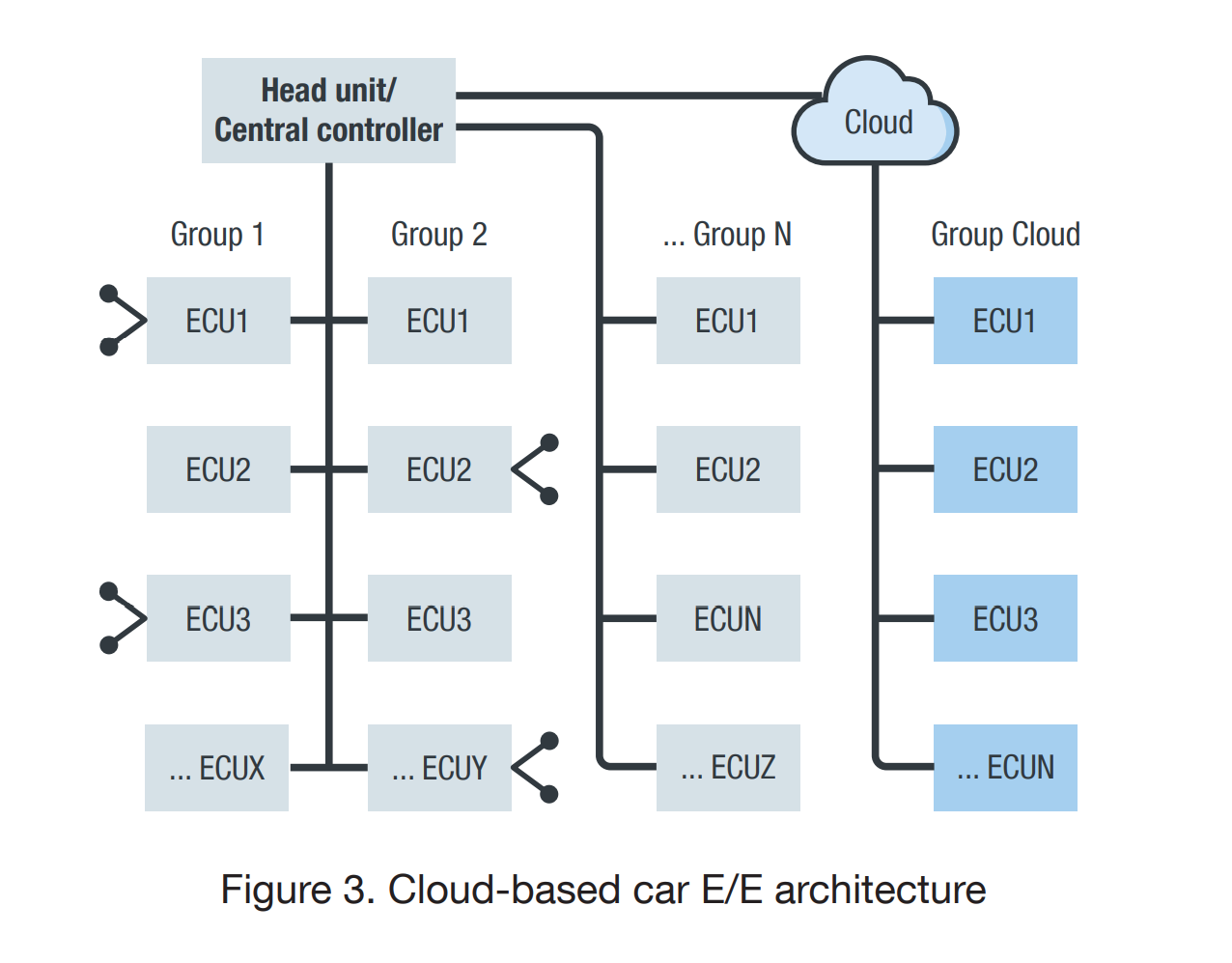

Приложение № 5 Правил ООН № 155 содержит семь высокоуровневых и 30 подуровневых описаний уязвимостей и угроз, которые включают 69 векторов атак, непосредственно влияющих на кибербезопасность транспортных средств. Эти векторы атак включают угрозы против внутренних серверов, каналов связи автомобиля, внешних соединений и подключений, а также процедур обновления программного обеспечения.

Рассмотрим основные виды угроз, перечисленные в документе.

Угрозы в отношении бэкенд-серверов, обслуживающих автомобили во время движения

Наши выводы относительно этих угроз таковы:

когда злоумышленники получают привилегированный или физический доступ к внутренним серверам, защитить эти системы оказывается крайне сложно — по сути, это шах и мат для защитных систем.

Не все серверы будут уязвимы из-за разницы в установленных исправлениях — также известны случаи, когда чувствительные внутренние серверы оказывались доступны для любого желающего через интернет;

даже если в облаке произойдёт утечка данных, использовать их в своих целях может быть непросто, а потенциал ущерба зависит от похищенных данных и вероятности их нецелевого использования;

даже если внутренний сервер будет взломан, кибератака на всю сеть будет крайне маловероятной, но, опять же, не невозможной.

Угрозы в отношении каналов связи автомобилей

Атаки Сивиллы, когда транспортное средство имитирует несколько других автомобилей на дороге, имеют ограниченный радиус угрозы.

Подделка сообщений путём выдачи себя за другого (например, сообщений 802.11P, V2X или GNSS) должна быть очень целенаправленной атакой, чтобы стать успешной.

Для атаки на каналы связи требуются высококвалифицированные хакеры, а атаковать автопарки очень сложно. Опубликованные тематические исследования удалённых атак на Jeep, Tesla и Mercedes показали, что такая атака весьма трудоёмка.

Взломанные или скомпрометированные маршрутизаторы Wi-Fi или фемтосоты могут быть использованы для атак типа «человек посередине».

Перехват информации, вмешательство в передачу, мониторинг коммуникаций, получение несанкционированного доступа к файлам или данным как правило, представляют собой пассивные атаки, не влияющие на безопасность дорожного движения.

Атаки типа «отказ в обслуживании» (DoS) или «распределённый отказ в обслуживании» (DDoS) могут нанести широкомасштабный неконтролируемый ущерб экосистеме подключённых автомобилей.

Атаки типа «чёрная дыра» (blackhole), которые блокируют сообщения между автомобилями, становятся особенно разрушительными в автономных автомобилях, где водители не контролируют ситуацию.

Атаки вредоносного ПО могут стать реальной угрозой только при наличии промежуточного ПО, взаимодействующего с системами автомобиля.

Взломанная инфраструктура может быть использована для распространения вредоносных сообщений от инфраструктуры к транспортному средству (I2V) или V2X. По сути это атака на экосистему по цепочке поставок данных. Это может иметь критическое значение.

Угрозы для процедуры обновления прошивок подключенных автомобилей

Компрометация процедуры обновления программного обеспечения OTA — это атака на цепочку поставок данных.

Компрометация локальной и/или физической процедуры обновления ПО может быть делом рук недобросовестного дилера или инсайдера, работающего в дилерском центре.

Если транспортные средства не обновятся, большого вреда не будет. Как правило, новая прошивка не будет загружена в память и процесс обновления не начнётся, пока не будет завершена полная загрузка и не будет рассчитана и проверена контрольная сумма.

Угрозы, связанные с человеческим фактором

Невинные жертвы, которых обманом заставляют непреднамеренно загрузить вредоносное ПО, — это классическая фишинговая атака. Скомпрометировать головное устройство руками водителя проще, чем переписать прошивку или установить вредоносное ПО. Любая небрежность в соблюдении установленных производителем процедур безопасности при эксплуатации или обслуживании автомобиля может привести к его компрометации.

В этом посте мы рассмотрели лишь часть угроз подключённым автомобилям. Полную версию модели угроз DREAD мы опубликовали в нашем исследовании «Identifying Cybersecurity Focus Areas in Connected Cars Based on WP.29 UN R155. Attack Vectors and Beyond».

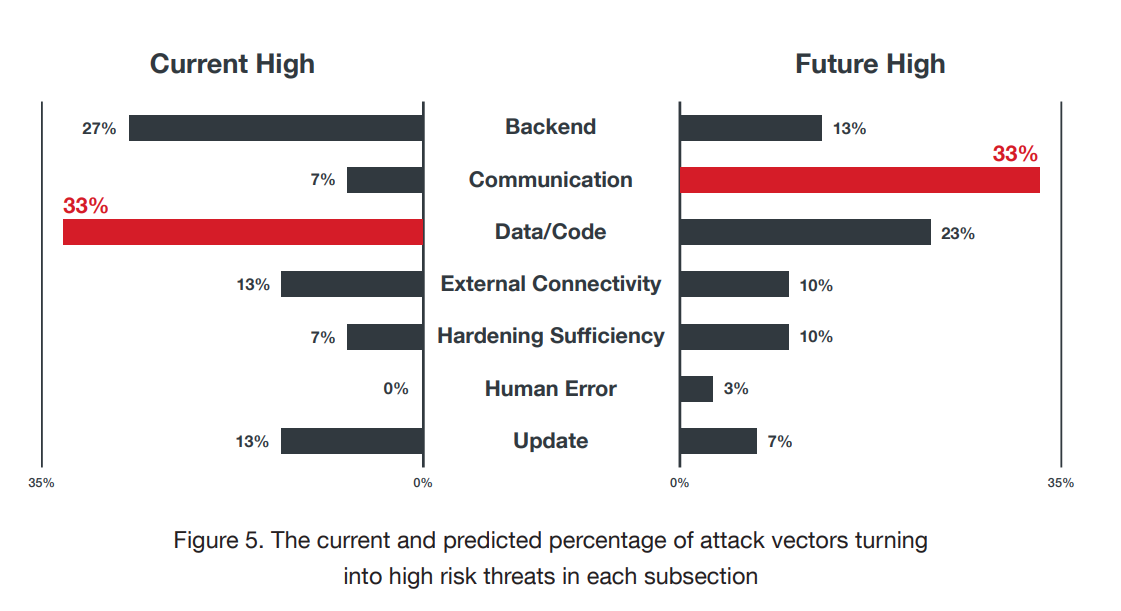

Будущие угрозы для подключенных автомобилей

В следующем десятилетии, особенно после глобального развёртывания сетей 5G, значительно изменится доступный технологический стек, а вместе с ним и хакерские техники и тактики. Это неизбежно изменит профили угроз. Мы сделали прогноз развития экосистемы подключённых автомобилей, а затем изучили, как изменится модель угроз DREAD. Основываясь на результатах прошлых исследований, мы считаем, что в следующем десятилетии произойдёт следующее:

связь V2X станет основной и будет использоваться автономными автомобилями уровней L3–L5;

цепочка передачи данных станет критически важным компонентом в работе и безопасности подключённых автомобилей и будет опираться на быстрые и надёжные сети;

количество автономных автомобилей L3 и L4 на дорогах резко возрастёт; мы также ожидаем, что в течение десятилетия на дорогах появятся автомобили L5.

благодаря надёжным сетям 5G, некоторые функции ЭБУ систем E/E автомобиля будут перенесены в облако для повышения эффективности и упрощения архитектуры бортовых систем E/E;

головное устройство будет поддерживать большую экосистему приложений сторонних производителей подобно мобильным телефонам и обеспечивать промежуточный доступ к системам E/E автомобиля;

промежуточный доступ приложений к системам E/E автомобиля позволит подключённым автомобилям предлагать инновационные дополнительные функции, такие как автономные совместные поездки и скоординированная доставка продуктов;

приложения ML и AI, размещённые на облачных серверах, будут широко использоваться для формирования трафика и прогнозирования пропускной способности дорог;

используя растущую библиотеку приложений сторонних разработчиков, подключённый автомобиль будет полностью интегрирован в цифровую жизнь пользователей вместе с банковскими услугами, офисными приложениями и развлечениями;

по мере того, как полностью цифровой многофункциональный подключённый автомобиль будет становиться реальностью, преступники будут изобретать инновационные способы монетизации его физических и цифровых ресурсов.

Заключение

Если подвести краткий итог, то прямо сейчас нужно обратить внимание на бэкенд и безопасность данных. В будущем резко возрастут риски на каналах связи. Это произойдёт из-за того, что транспортные средства будут лучше связаны через API как внутри, так и снаружи. Учитывая это, мы рекомендуем разрабатывать систему безопасности с учётом особенностей бэкендов и API, с самого начала уделяя приоритетное внимание безопасности данных.

Вот пять основных векторов атак, которым необходимо уделить самое пристальное внимание:

внутренние серверы, используемые в качестве средства для атаки на транспортное средство или извлечения данных;

атаки типа «отказ в обслуживании» по каналам связи для нарушения функционирования транспортного средства;

программное обеспечение сторонних производителей, например, развлекательные приложения, используемое в качестве средства атаки на системы транспортного средства;

извлечение данных/кода транспортного средства;

уязвимое программное или аппаратное обеспечение.