Компания по обеспечению безопасности Proofpoint и ее дочерняя структура Wombat Security Technologies подали в суд на Facebook и Instagram. Они требуют вернуть доменные имена, используемые для тестирования безопасности.

Proofpoint организует тренинги по кибербезопасности для организаций, в частности, тестирования на осведомленность о фишинге. Исследователи отправляют участвующим в тренировке сотрудникам фишинговые сообщения с похожих на известные доменов.

Для этих целей компанией было зарегистрировано несколько доменов: facbook-login.com, facbook-login.net, instagrarn.ai, instagrarn.net и instagrarn.org.

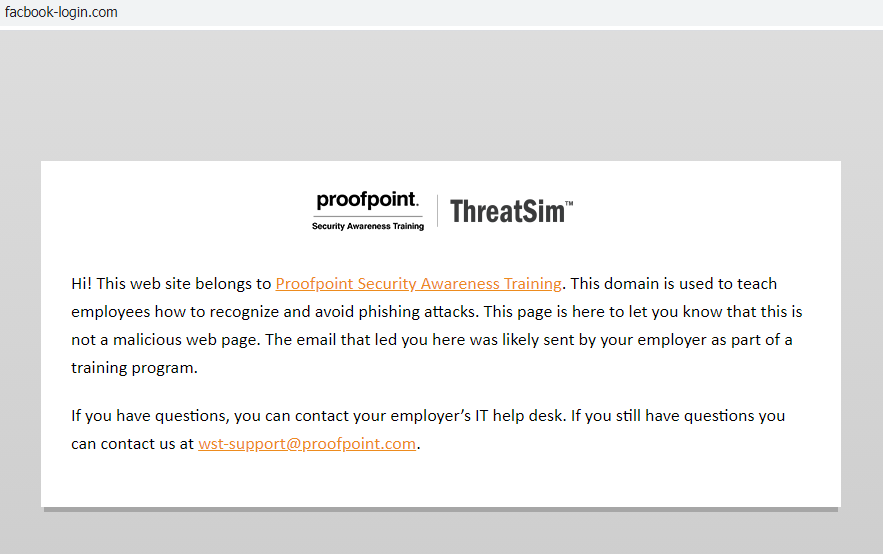

В иске, который Proofpoint подала в окружной суд США в Аризоне, говорится, что такие тесты помогают защитить как работодателя, так и владельцев законных доменных имен. Компания размещала на своих доменах плашку: «Этот веб-сайт принадлежит программе Proofpoint Security Awareness Training».

Однако Facebook придерживается иной позиции. В ноябре прошлого года компания подала жалобу в соответствии с Единой политикой разрешения споров о доменных именах (UDRP) ICANN. В этой жалобе IT-гигант заявлял, что доменные имена Proofpoint сходны до степени смешения с собственными доменами компании, таким образом, они подпадают под действие закона о товарных знаках.

Управление по товарным знакам США, на документы которого ссылается Facebook, разъясняло, что «владельцы товарных знаков в течение всего срока их регистрации должны контролировать и обеспечивать соблюдение своих прав».

Арбитр UDRP встал на сторону Facebook и поручил регистратору этих доменных имен Namecheap из Аризоны передать контроль над ними соцсети.

Теперь Proofpoint требует предотвратить передачу доменов и признать то, что они использовались компанией на законных основаниях. Компания утверждает, что аргументы Facebook являются неточными. Специалисты по безопасности отмечают, что перепутать зарегистрированные компанией домены с Facebook.com или Instagram.com невозможно.

Facebook пока не комментирует ситуацию.

В период пандемии, когда сотрудники переходили на удаленку, фишинговых атак стало значительно больше. Причем, на уловки хакеров попадались даже сотрудники известных IT-компаний. К примеру, внутренняя проверка на фишинг в GitLab показала, что каждый пятый ее участник согласился ввести свои учетные данные на поддельной странице. Специалисты компании тоже зарегистрировали поддельное доменное имя gitlab.company и рассылали с него письма от имени IT-отдела.