Центр интернет-безопасности (CIS) является некоммерческой организацией, которая разрабатывает собственные контрольные показатели и рекомендации, которые позволяют организациям совершенствовать свои программы обеспечения безопасности и соответствия требованиям. Эта инициатива направлена на создание базовых уровней конфигурации безопасности систем, которые обычно встречаются во всех организациях.

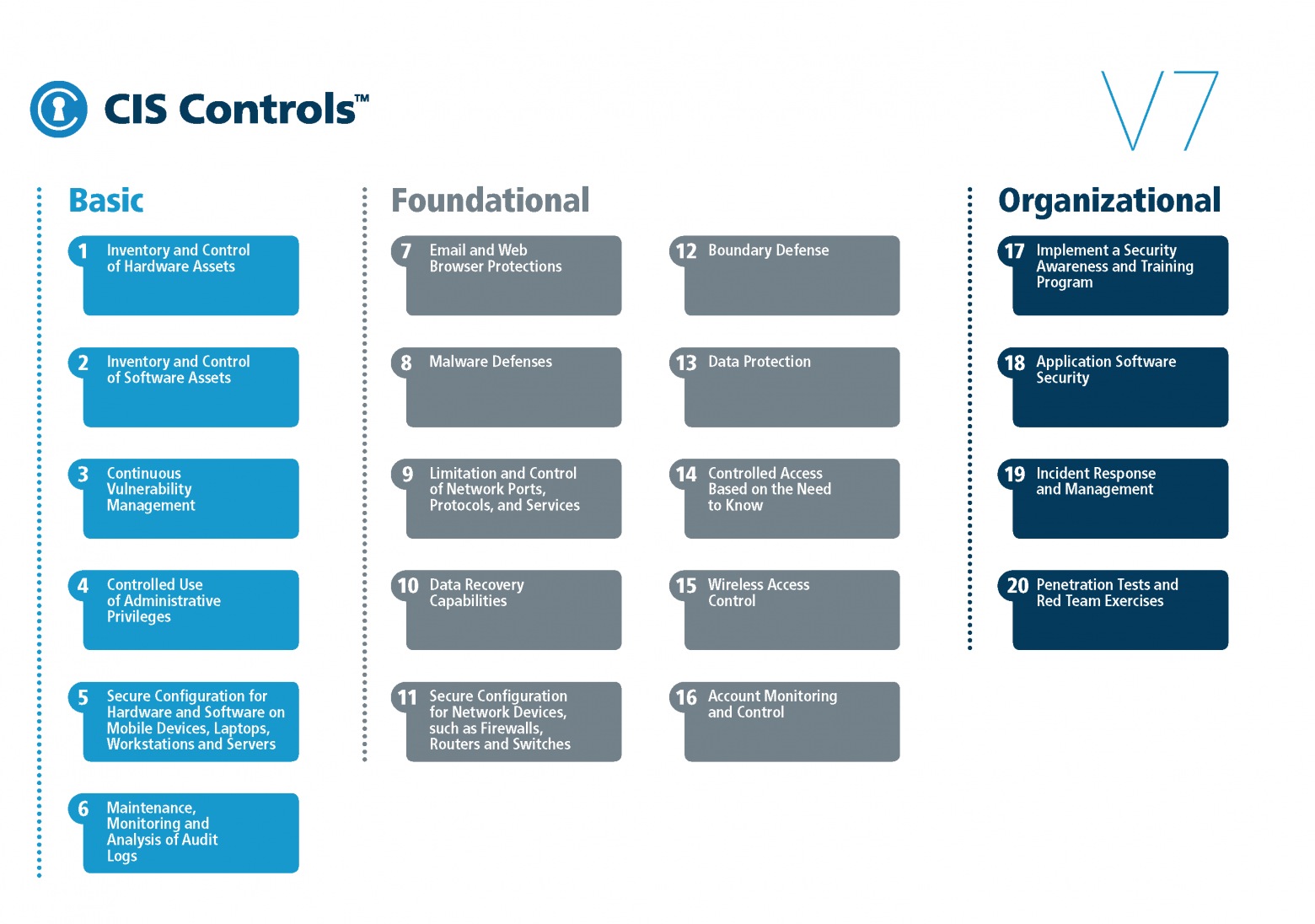

Центром представлена новая версия руководства по информационной безопасности CIS Controls Version 7, в которое входит 20 рекомендаций по защите ИТ-инфраструктуры.

Ключевые принципы

Развитие рекомендаций основано на 7 ключевых принципах, позволяющих обеспечить надежный результат, использующих лучшие практики мирового ИТ-сообщества и рекомендации методологий PCI, NIST, ISO и HIPAA:

- анализ текущих атак, развития технологий и требований к ИТ-технологиям;

- фокусирование на аутентификации, шифровании и создании белых списков приложений;

- сопоставление с другими методологиями и руководствами;

- улучшение формулировок и упрощение понятий проверок;

- установление основы для разработки и применения продуктов обеспечения информационной безопасности;

- внесение изменение в формат для более гибкого применения (рассчитанного на различные организации);

- использование отзывов и рекомендаций волонтеров и сторонников.

Описание CIS Controls

Описание критических элементов управления безопасностью включает в себя всесторонние проверки элементов ИТ-инфраструктуры, конфигураций, прав доступа, привилегий, системных журналов, мер и средств реагирования на инциденты и инициирование проверок.

В 7 редакции руководства элементы распределены на три категории, учитывающие современный ландшафт киберугроз.

Базовые

В этой категории содержатся рекомендации, необходимые для обеспечения информационной безопасности организации. В эту категорию входят следующие пункты:

- инвентаризация авторизированных и неавторизованных устройств;

- инвентаризация авторизированного и неавторизованного программного обеспечения;

- средства управления уязвимостями;

- использование административных привилегий;

- защищенные конфигурации для мобильных устройств, ноутбуков, АРМ и серверов;

- обслуживание, мониторинг и анализ журналов аудита.

Фундаментальные

В эту категорию входят рекомендации, необходимые для применения лучших практик для обеспечения преимуществ и использования передовых технологий кибер-безопасности. В эту категорию входят следующие пункты:

- защита электронной почты и веб-браузера;

- защита от вредоносных программ;

- ограничение и контроль сетевых портов;

- возможность восстановления данных;

- защищенные конфигурации для сетевых устройств;

- защита периметра;

- защита данных;

- контроль доступа;

- контроль доступа беспроводных сетей;

- контроль учетных записей.

Организационные

В эту категорию входят рекомендации, ориентированные на организационные процессы и административные меры, связанные с обеспечением информационной безопасности, с целью повышения осведомленности персонала и проведения Red Team/Blue Team операций. В эту категорию входят следующие пункты:

- контроль уровня осведомленности персонала;

- контроль прикладного программного обеспечения;

- реагирование на инциденты;

- тестирование на проникновение/Red Team.

Эти рекомендации позволяют составить четкие и приоритетные руководства для решения задач по обеспечению информационной безопасности организации и могут быть использованы как основа политик информационной безопасности.