Так как приходиться уже не первый раз объяснять как это делается, решил оформить в виде How-To в картинках

Скачиваем архив putty отсюда putty.zip

1. Распаковываем и запускаем ssh-keygen

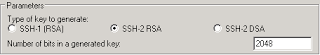

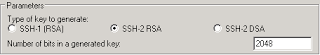

Выбираем ключ ssh-rsa и длину 2048 бит. Жмем «Generate».

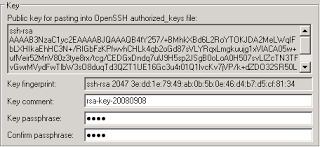

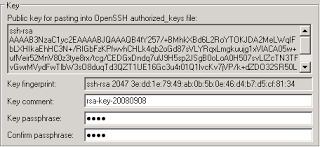

Ключ готов, заполняем кодовую фразу и комментарий к нему. Сохраняем приватный ключ как mykey.ppk и публичный как id_rsa.pub

2. Далее необходимо скопировать наш публичный ключ на сервер. Для этого запускаем psftp.

psftp: no hostname specified; use «open host.name» to connect

psftp> open myserver

The server's host key is not cached in the registry. You

have no guarantee that the server is the computer you

think it is.

The server's rsa2 key fingerprint is:

ssh-rsa 2048 XX:XX:XX:XX:XX:XX:XX:XX:XX:XX:XX:XX:XX:XX:XX:XX

If you trust this host, enter «y» to add the key to

PuTTY's cache and carry on connecting.

If you want to carry on connecting just once, without

adding the key to the cache, enter «n».

If you do not trust this host, press Return to abandon the

connection.

Store key in cache? (y/n) y

login as: root

root@myserver's password:

Remote working directory is /root

psftp>put id_rsa.pub /tmp/id_rsa.pub

local:id_rsa.pub => remote:/tmp/id_rsa.pub

psftp>

3. Ключ скопировался, теперь нужно добавить его в /root/.ssh/authorized_keys

Для этого логинимся еще раз по паролю, через putty и выполняем

ssh-keygen -i -f /tmp/id_rsa.pub >> /root/.ssh/authorized_keys

Теперь осталось добавить наш ключ в ssh-agent'a. После запуска он сидит в трее, чтобы добавить ключ кликаем правой кнопкой на «Add Key»

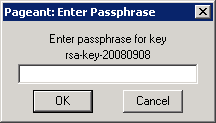

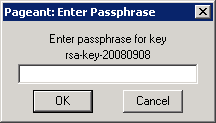

Вводим кодовую фразу:

Теперь логинимся в putty:

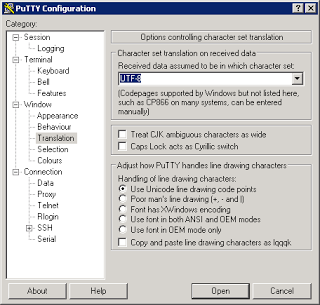

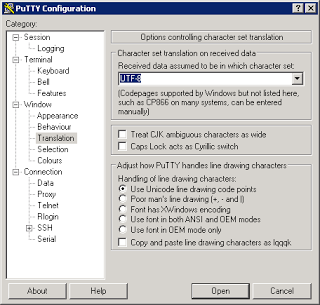

Практически все, чтобы устранить проблемы с кодировками, с кривым отображением mc в путти, исправляем локаль в настроках:

Скачиваем архив putty отсюда putty.zip

1. Распаковываем и запускаем ssh-keygen

Выбираем ключ ssh-rsa и длину 2048 бит. Жмем «Generate».

Ключ готов, заполняем кодовую фразу и комментарий к нему. Сохраняем приватный ключ как mykey.ppk и публичный как id_rsa.pub

2. Далее необходимо скопировать наш публичный ключ на сервер. Для этого запускаем psftp.

psftp: no hostname specified; use «open host.name» to connect

psftp> open myserver

The server's host key is not cached in the registry. You

have no guarantee that the server is the computer you

think it is.

The server's rsa2 key fingerprint is:

ssh-rsa 2048 XX:XX:XX:XX:XX:XX:XX:XX:XX:XX:XX:XX:XX:XX:XX:XX

If you trust this host, enter «y» to add the key to

PuTTY's cache and carry on connecting.

If you want to carry on connecting just once, without

adding the key to the cache, enter «n».

If you do not trust this host, press Return to abandon the

connection.

Store key in cache? (y/n) y

login as: root

root@myserver's password:

Remote working directory is /root

psftp>put id_rsa.pub /tmp/id_rsa.pub

local:id_rsa.pub => remote:/tmp/id_rsa.pub

psftp>

3. Ключ скопировался, теперь нужно добавить его в /root/.ssh/authorized_keys

Для этого логинимся еще раз по паролю, через putty и выполняем

ssh-keygen -i -f /tmp/id_rsa.pub >> /root/.ssh/authorized_keys

Теперь осталось добавить наш ключ в ssh-agent'a. После запуска он сидит в трее, чтобы добавить ключ кликаем правой кнопкой на «Add Key»

Вводим кодовую фразу:

Теперь логинимся в putty:

login as: root Authenticating with public key "rsa-key-20080908" from agent

Практически все, чтобы устранить проблемы с кодировками, с кривым отображением mc в путти, исправляем локаль в настроках: