Когда мы писали про уязвимости в драйверах NVIDIA, стоило упомянуть, что чаще всего дополнительный вектор атаки в вашу систему добавляют не видеокарты, а беспроводные клавиатуры и мыши. Недавно исследователи из немецкой команды SySS обнаружили проблему в комплекте Fujitsu LX901 (новость, оригинальный отчет).

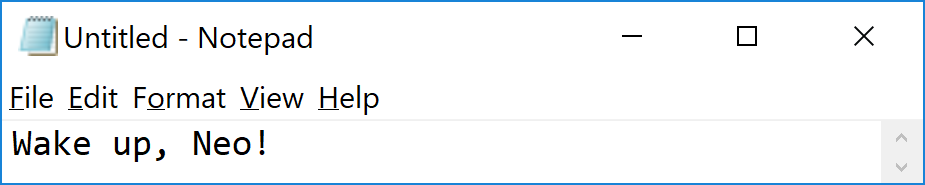

Эксперты выяснили, что USB-ресивер общается с клавиатурой по зашифрованному каналу связи, но помимо этого способен принимать незашифрованные данные, и в таком режиме передает на компьютер нажатия клавиш так, как будто они выполняются на оригинальной клавиатуре. Это далеко не единственная уязвимость подобного плана, ранее их находили в устройствах Microsoft, Logitech и многих других. Решения для проблемы с комплектом Fujitsu пока не существует.

Эксперты выяснили, что USB-ресивер общается с клавиатурой по зашифрованному каналу связи, но помимо этого способен принимать незашифрованные данные, и в таком режиме передает на компьютер нажатия клавиш так, как будто они выполняются на оригинальной клавиатуре. Это далеко не единственная уязвимость подобного плана, ранее их находили в устройствах Microsoft, Logitech и многих других. Решения для проблемы с комплектом Fujitsu пока не существует.

К теме уязвимости в сетевых роутерах мы обращаемся далеко

К теме уязвимости в сетевых роутерах мы обращаемся далеко

За неделю подобралось сразу несколько новостей на тему «что еще не так с IoT» (предыдущие выпуски:

За неделю подобралось сразу несколько новостей на тему «что еще не так с IoT» (предыдущие выпуски:

12 июля в прессе появились пока не подтвержденные официально сообщения о том, что Facebook

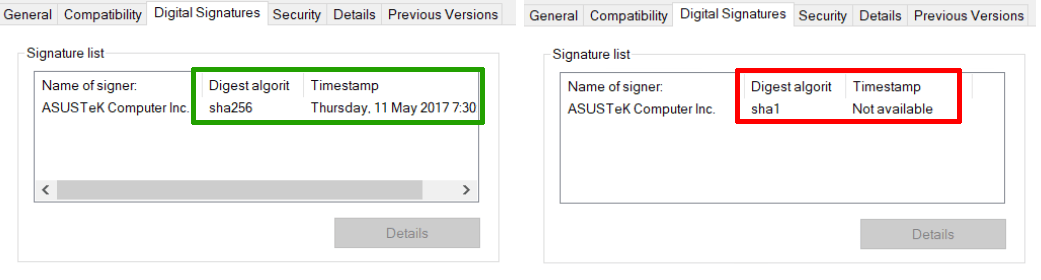

12 июля в прессе появились пока не подтвержденные официально сообщения о том, что Facebook  13 августа компания Microsoft выпустила очередной апдейт безопасности (обзорная

13 августа компания Microsoft выпустила очередной апдейт безопасности (обзорная  Когда мы говорим об уязвимостях в мобильных устройствах, речь идет обычно о проблемах в Android или iOS. Но не стоит забывать о радиомодуле и SIM-карте, которые являются по сути отдельными вычислительными устройствами со своим софтом и большими привилегиями. Последние пять лет широко

Когда мы говорим об уязвимостях в мобильных устройствах, речь идет обычно о проблемах в Android или iOS. Но не стоит забывать о радиомодуле и SIM-карте, которые являются по сути отдельными вычислительными устройствами со своим софтом и большими привилегиями. Последние пять лет широко