Установка сертификата на HTTP сервер Apache

3 min

Tutorial

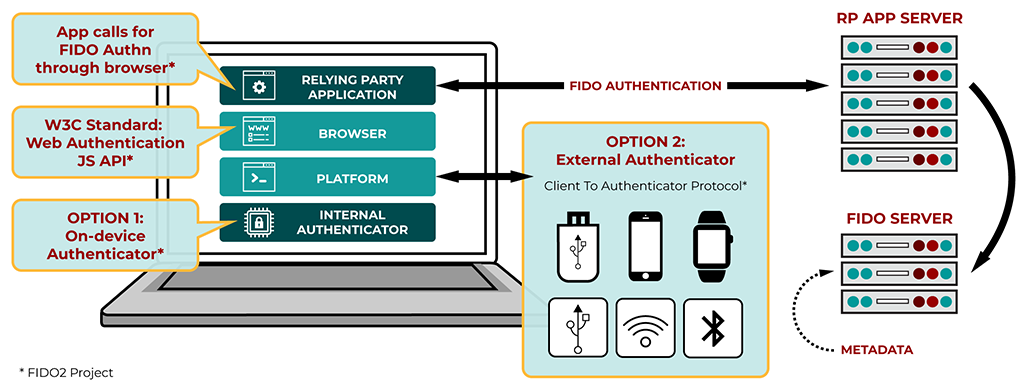

Данная статья предлагает пошаговую инструкцию по установке сертификата на HTTP сервер Apache. Обратите внимание, что с версии 2.4.8 Apache параметры конфигурации сервера были изменены.

информационная безопасность

Активисты Tor объявили о начале проекта FUSION (переводится как «слияние», но одновременно представляет собой аббревиатуру Firefox USIng Onions). Это проект по интеграции функций Tor Browser непосредственно в Firefox.

Активисты Tor объявили о начале проекта FUSION (переводится как «слияние», но одновременно представляет собой аббревиатуру Firefox USIng Onions). Это проект по интеграции функций Tor Browser непосредственно в Firefox.privacy.firstparty.isolate в Firefox 52+, она же часть ключевой системы Cross-Origin Identifier Unlinkable, которая обеспечивает анонимность в Tor Browser), система противодействия фингерпринтингу, в том числе фингерпринтингу по установленным шрифтам, противодействие фингерпринтингу по HTML5 canvas, новая настройка privacy.resistFingerprinting в Firefox 59+ и т. д.

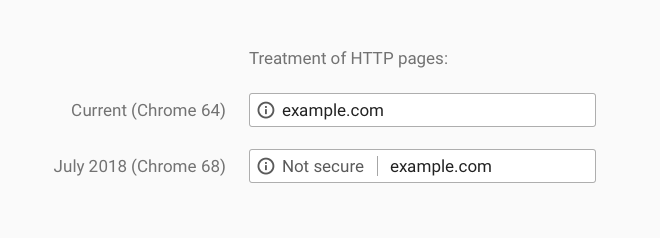

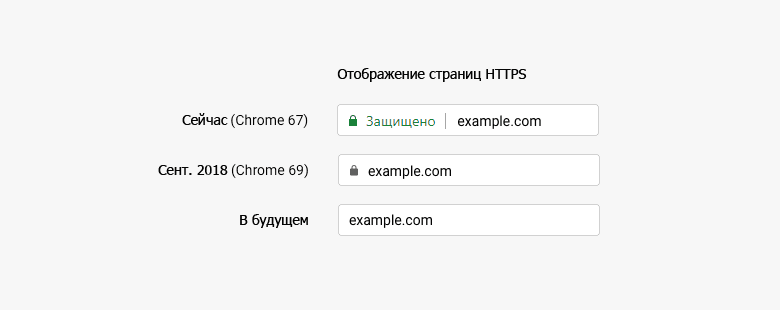

Продолжает расти популярность решений на основе PKI — всё больше сайтов переходят на HTTPS, предприятия внедряют цифровые сертификаты для аутентификации пользователей и компьютеров, S/MIME доказывает свою состоятельность и для шифрования электронной почты, и как способ проверки источника сообщений для противодействия фишингу. Но шифрование и аутентификация в этих приложениях практически бессмысленны без правильного управления ключами.

Продолжает расти популярность решений на основе PKI — всё больше сайтов переходят на HTTPS, предприятия внедряют цифровые сертификаты для аутентификации пользователей и компьютеров, S/MIME доказывает свою состоятельность и для шифрования электронной почты, и как способ проверки источника сообщений для противодействия фишингу. Но шифрование и аутентификация в этих приложениях практически бессмысленны без правильного управления ключами.

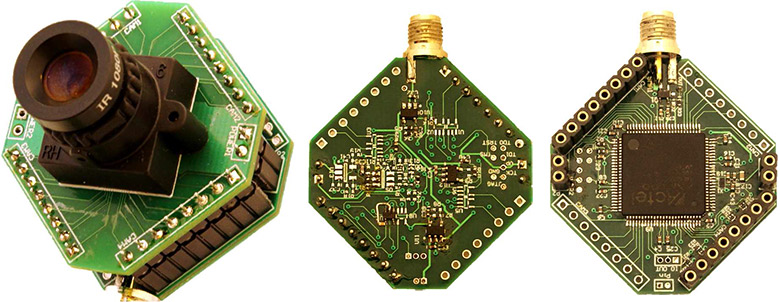

Valid to: Wednesday, March 7, 2018 01:00:00 PM Интернет постоянно растёт и улучшается, благодаря этому мы теперь можем свободно общаться с людьми во всем мире. С распространением Wi-Fi мы начали создавать устройства, которые тоже подключаются к интернету, передавая данные по сети. Это замечательно, но обратная сторона медали в том, что у каждого подключенного к интернету человека на планете теперь есть собственные сети и собственные данные, которые могут стать жертвой кражи.

Интернет постоянно растёт и улучшается, благодаря этому мы теперь можем свободно общаться с людьми во всем мире. С распространением Wi-Fi мы начали создавать устройства, которые тоже подключаются к интернету, передавая данные по сети. Это замечательно, но обратная сторона медали в том, что у каждого подключенного к интернету человека на планете теперь есть собственные сети и собственные данные, которые могут стать жертвой кражи.