WiFi-маршрутизаторы — это трекеры для массовой слежки

4 min

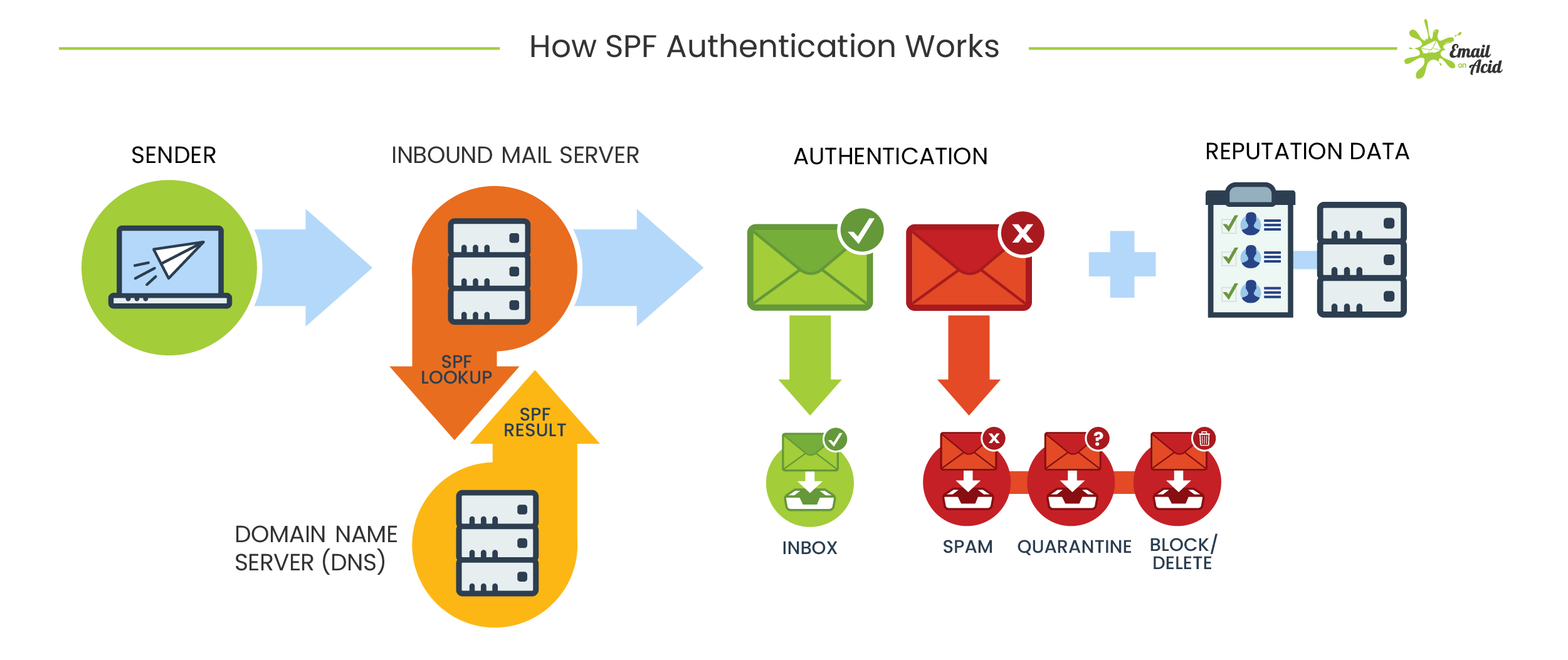

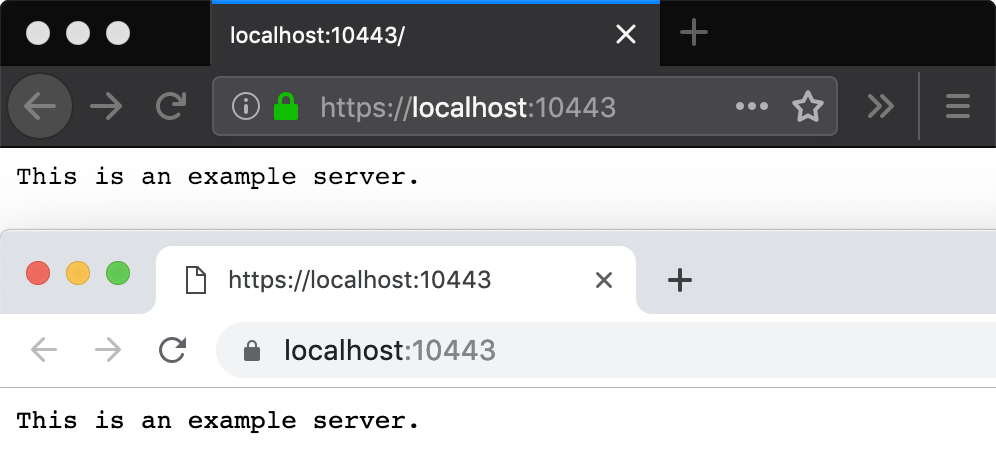

Как известно, Android и iOS активно используют для позиционирования своих смартфонов информацию об окружающих точках доступа Wi-Fi. Периодически смартфон сканирует окружающее пространство на предмет окружающих BSSID (уникальные идентификаторы маршрутизаторов WiFi), также регистрирует свои координаты GPS — и отправляет информацию производителю операционной системы.

В свою очередь, Google и Apple предоставляют геопозиционную информацию всем желающим через открытые API.

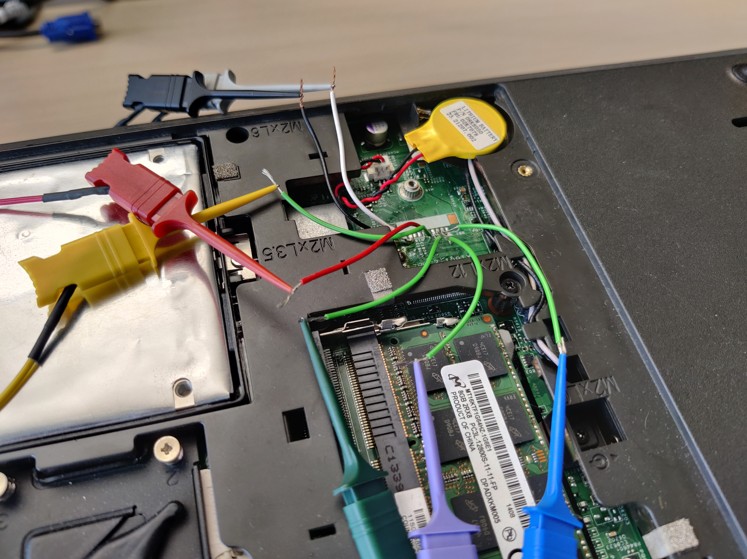

Но исследователи из Мэрилендского университета (США) доказали, что детали реализации API позволяют отслеживать перемещение маршрутизаторов по миру, то есть следить за людьми.

В 2018 году

В 2018 году