Я всегда поражаюсь количеству присутствующих здесь людей, особенно учитывая, кто я по сравнению с Филом Циммерманом, так что спасибо, что потешили моё эго. Я Рендермен, и если хотя бы трое из вас меня не знают, скажу, что выступаю здесь на DefCon уже 10 лет. Я люблю это место, этих ребят, это наша семья, и это единственное место, где я чувствую себя нормально.

Моя сегодняшняя презентация называется «Как я могу завладеть вами? Позвольте мне перечислить способы». Эта тема родилась на конференции SECTOR в Торонто. Вы знаете, что рабочее пространство становится всё более мобильным и беспроводным. Вы видите это везде – в аэропортах, в гостиницах, здесь в Вегасе. Люди постоянно набирают что то на экранах смартфонов, разговаривают и это обычная картина для нашего времени, в каждой компании есть что-то вроде этого.

Мобильные пользователи находятся вдали от зоркого ока BOFH, оператора компьютерных сетей (и от наказания), так что если они делают что-то глупое, что нарушает вашу безопасность, вы не можете добраться до них. Они могут находиться на другом конце земли, но при этом причинять вред вашим сетям, потому этому вопросу нужно уделить внимание, чтобы защитить свою компанию и самого себя.

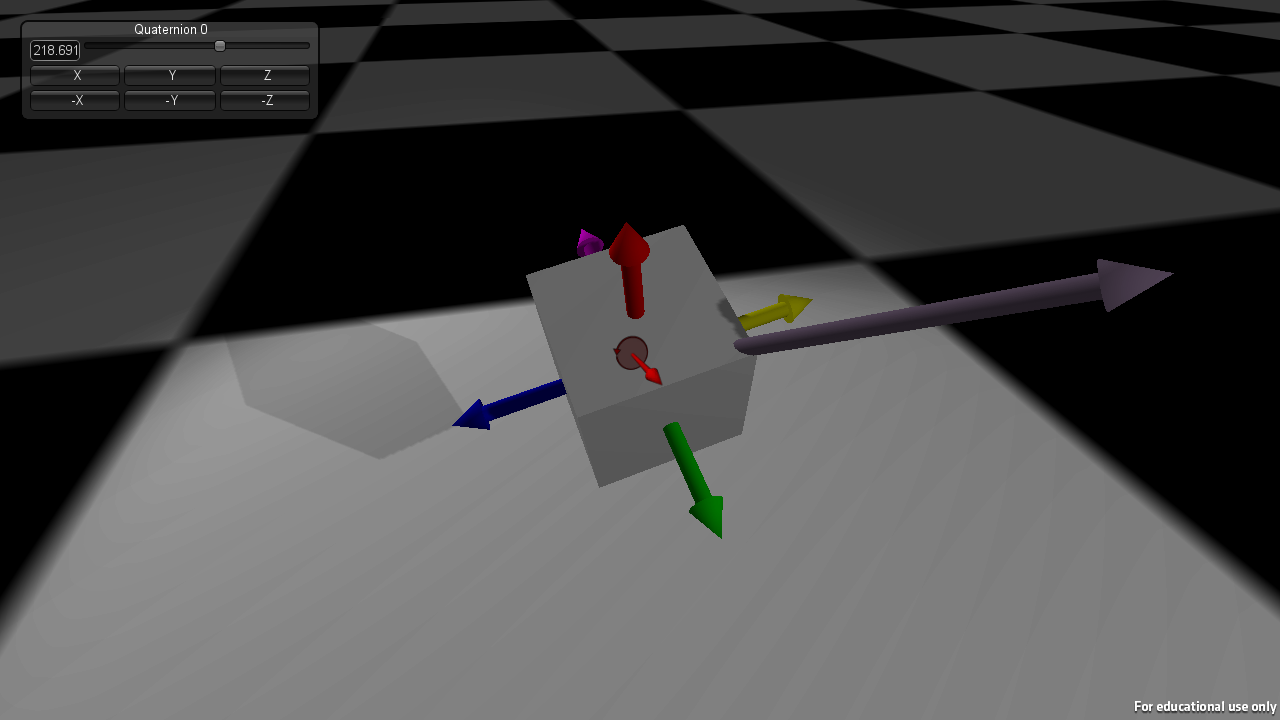

Начнём с традиционного «Этот материал представлен только в образовательных целях». Если вы используете эту информацию для взлома HBO и выпуска следующего сезона «Игры престолов» бесплатно на YouTube, ну… здорово. В том смысле, что я никак не поощряю подобное поведение.

Начнём с традиционного «Этот материал представлен только в образовательных целях». Если вы используете эту информацию для взлома HBO и выпуска следующего сезона «Игры престолов» бесплатно на YouTube, ну… здорово. В том смысле, что я никак не поощряю подобное поведение.