Just a few months ago there were a lot of buzz because IETF in expedited time frame (about one year) accepted DNS over HTTPS (DoH) as a standard (RFC-8484). The discussions about that are still going on because of its controversy. My personal opinion is that DoH is good for personal privacy (if you know how to use it and trust your DNS provider) but it is a security risk for enterprises. DNS over TLS (DoT) is a better alternative for enterprise customers only because it uses a well-defined TCP port but for personal privacy it is not good because of the same reason (easy to block).

User

Вебинар Крикета Ли и Пола Викси о методах защиты сети с использованием DNS RPZ

1 min

2.6K20-го июня 2017 в 20:30 по московскому времени, Крикет Ли (Infoblox Chief DNS Architect, соавтор книг о DNS и Bind) и Пол Викси (CEO of Farsight Security, один из пионеров современного интернета и изобретатель RPZ) проведут совместный вебинар, на котором расскажут:

- О последних атаках Wannacry, Jeff и других кибер-угрозах;

- Как защититься от известных и новых угроз с использованием DNS RPZ;

- Как интегрировать DNS RPZ в существующие системы защиты.

+5

Случайные и фантомные домены (random subdomain, phantom domain), DDoS атака на кэширующий DNS

5 min

10K Начиная с января месяца многие провайдеры в РФ подверглись/подвергаются атакам на DNS инфраструктуру, помимо Amplification/Reflection атаки активно использовалась/используется атака Random subdomain/Phantom Domain (атака случайными или фантомными доменами). Информация по атакам была получена мной от нескольких провайдеров в европейской части России и в западной Сибири (крупные региональные и московские провайдеры). При этом кто-то просто подтверждал наличие подобных проблем, а кто-то предоставлял записанный трафик к серверу DNS для анализа (ниже я расскажу о том, как проводился анализ). Про Amplification/Reflection атаки написано достаточно много, поэтому остановимся только на атаке случайными/фантомными доменами.

+4

Открытый рекурсивный DNS-сервер. Часть 2

4 min

20K

Практически 4 месяца назад я открыл свой рекурсивный DNS-сервер для всех пользователей интернет (см. предыдущую статью). Накопленный объем данных на первом этапе теста был достаточно большим, для его визуализации я загнал данные в БД и построил динамические изменяющиеся графики и карту. Записанное видео можно посмотреть под катом. Результат получился достаточно интересным, поэтому полностью закрывать DNS-сервер я не стал, а ограничился включением зон (используемых для атак) в списки RPZ (что такое RPZ можно прочитать в этой статье). «Расслабившись» на «небольших» атаках (не более 100 запросов в секунду), я не заблокировал ответы по двум DNS-зонам и получил первый abuse-репорт. Abuse-репорт был отправлен в дата-центр моего провайдера от «робота». Нагрузка на его сеть с моего сервера была небольшой и периодически доходила до 100 запросов в секунду. С учетом того, что могли использоваться миллионы открытых ресолверов, то максимальная нагрузка на его сеть могла быть значительной. Abuse-репорт и замотивировал меня перейти к второй части теста. Отключив открытый рекурсивный DNS и продолжил наблюдать за поведением атакующих.

+15

VmWare Hands-on Labs 2014

1 min

1.9K  |

Во время ежегодной конференции VmWare World компанией VmWare и её партнерами создается виртуальная лаборатория для демонстрации и тестирования новых продуктов. Недавно в открытом доступе появились Hands-on Labs созданные для VmWare World 2014. Для прохождения открыты 48 лабораторий, из которых 11 представлены партнерами: EMC, Palo Alto, Blue Medora, Symantec, Atlantis, AVNET, Dell, Infoblox, Puppet Labs, HP, Juniper. Лабы доступны по этой ссылке. |

-3

Подарок от VmWare или как заблокировать свой сервер на хостинге

3 min

28K  |

Вернувшись в субботу вечером с увеселительной прогулки за грибами, я обнаружил странное состояние ноутбука: — интернет не работает; — VPN с сервером установлен и работает. Отключив VPN, я немедленно получил «письмо счастья» от Hetzner: Dear Sir or Madam |

На сайте robot.your-server.de было указано, что был заблокирован только один IP из трех, и основной функционал сервера работает, что немного облегчало задачу.

Что это? Сервер поломали? Неожиданный эффект моего теста с открытым ресолвером? Мой ноутбук подцепил malware или botnet?

+26

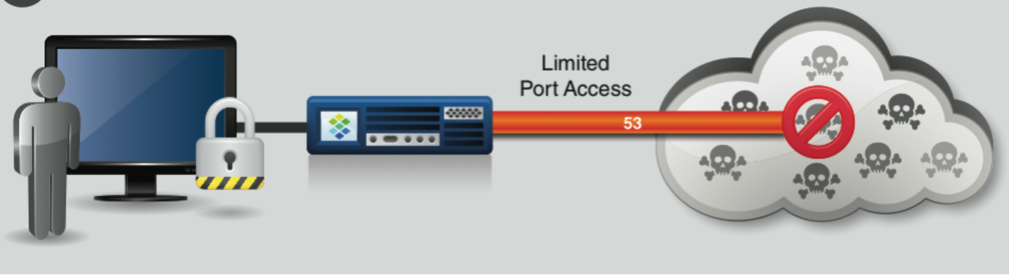

Response Policy Zones (RPZ) на страже сети

7 min

28K

Мой эксперимент с открытием рекурсивного DNS сервера для всех желающих получился настолько успешным, что срочно пришлось менять правила игры. Вместо полного закрытия рекурсивного DNS я решил ограничить доступ к наиболее популярным у атакующих доменам с помощью механизма RPZ (Response Policy Zone).

RPZ – это функционал DNS-сервера Bind, грамотное использование которого позволяет решить следующие проблемы:

- блокировать коммуникации botnet и malware с управляющими центрами (C&C);

- снизить нагрузку на кэширующий DNS и канал связи;

- блокировать доступ по списку «запрещенных» сайтов (как для предприятий, так и для провайдеров);

- перенаправлять пользователей на локальные ресурсы.

+12

Насколько опасен открытый рекурсивный DNS-сервер?

6 min

58K

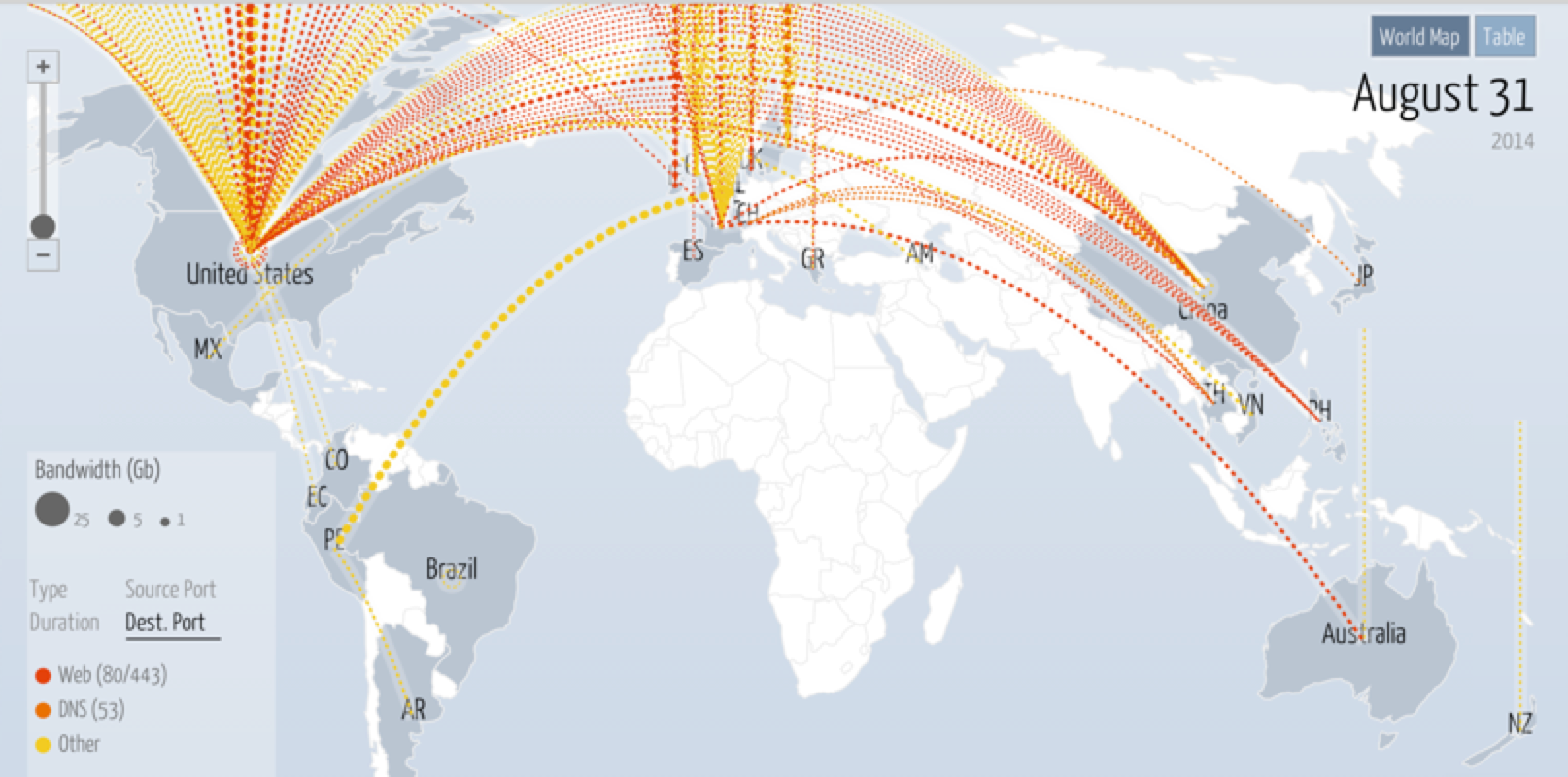

Неоспоримо, что «выставляя сервер» в интернет необходимо позаботиться о его безопасности и максимально ограничить доступ к нему. Протокол DNS может использоваться как для атак на инфраструктуру (DNS сервер, канал) жертвы, так и для атаки на другие компании. За последний год количество таких атак увеличилось как минимум в 2 раза. На сайте digitalattackmap.com, который визуализирует DDoS атаки, DNS выделен из общего списка наравне с атаками на Web(80/443).

Сервис DNS работает (в основном) по протоколу UDP, который не предполагает предварительной установки соединения, поэтому его без проблем можно использовать для атак на другие серверы (spoofing) без специальной подготовки. По информации из разных источников1,2 на текущий момент от 8 до 20 миллионов DNS серверов отвечают на рекурсивные запросы. Это могут быть как неправильно настроенные авторитативные и кэширующие DNS-серверы, так и простые CPE.

Меня заинтересовало, насколько опасно (для себя и окружающих) держать открытый рекурсивный DNS сервер, поэтому я решил провести небольшое исследование.

+39

Вебинар Крикета Ли — (со)автора книг о DNS и Bind. Безопасность DNS: угрозы и решения, Best Practices

1 min

7.4K |

DNS — один из важнейших сетевых сервисов, о безопасности, надежности и производительности которого часто забывают. По количеству атак DNS находится на втором месте после HTTP/HTTPS, и только за последний год число атак возросло на 216%. Крикет Ли — автор и соавтор книг о DNS и Bind — проведет вебинар о безопасности DNS. Будут рассмотрены основные угрозы сервису (DDoS, cache poisoning, tunneling, amplification и т.д.) и предложены рекомендации по защите. Вебинар пройдет 28 Августа 2014г. в 20:00 по московскому времени. Зарегистрироваться можно тут. |

+22

Миграция виртуальных машин с Xen 3.2 на XenServer 6.2 в Hetzner

4 min

8.5KНемного предыстории

В 2010 году для частного проекта я завел себе небольшой выделенный сервер на hezner.de. Время шло, железо совершенствовалось, дистрибутивы Linux снимались с тех. поддержки, появлялись новые задачи и возможности, а ресурсов для полного апгрейда софта на сервере катастрофически не хватало.

В 2010 году для частного проекта я завел себе небольшой выделенный сервер на hezner.de. Время шло, железо совершенствовалось, дистрибутивы Linux снимались с тех. поддержки, появлялись новые задачи и возможности, а ресурсов для полного апгрейда софта на сервере катастрофически не хватало. Так как старый сервер был виртуализован, появилась мысль взять новый сервер и смигрировать всё старое хозяйство на него, тем более, что у hetzner появился сервер EX40 по интересной цене. По сравнению со старым X3 стоимость аренды вырастала незначительно (около 8 евро, если платить без VAT), но в плане производительности это был огромный прорыв. Заняться миграцией мешало отсутствие большого кол-ва свободного времени и немного стоимость инсталляции (Setup fee) за сервер.

Пару недель назад я случайно обнаружил, что Hetzner в июле проводит акцию и отдает данные железки без Setup fee. Лень и жаба были побеждены, да и появилось немного свободного времени, чтобы осуществить сабжевый процесс.

Акция проводится только в июле, так что, кому нужно — налетай, не скупись, покупай живопись!

+5

Information

- Rating

- Does not participate

- Registered

- Activity