User

Дом, который построил Клоз или Leaf-Spine архитектура: меняем L2 на L3

Долгое время все большие проекты, связанные с сетью, будь то web-проект или ДЦ крупного предприятия представляли собой одну и ту же структуру. Это была характерная древовидная архитектура, различающаяся лишь размером дерева и плотностью «ветвей», обусловленных разными требованиями к надежности и производительности. Но цифровой мир не стоит на месте, а стремительно растет и развивается, при чем не только в увеличиваясь объемах и скоростях, но и меняя свою структуру. Всевозможные Big Data, облака и распределенные вычисления привели к тому, что по сети стало необходимым передавать огромные объемы данных между большим количеством конечных узлов, причем, желательно, с минимальной задержкой.

Долгое время все большие проекты, связанные с сетью, будь то web-проект или ДЦ крупного предприятия представляли собой одну и ту же структуру. Это была характерная древовидная архитектура, различающаяся лишь размером дерева и плотностью «ветвей», обусловленных разными требованиями к надежности и производительности. Но цифровой мир не стоит на месте, а стремительно растет и развивается, при чем не только в увеличиваясь объемах и скоростях, но и меняя свою структуру. Всевозможные Big Data, облака и распределенные вычисления привели к тому, что по сети стало необходимым передавать огромные объемы данных между большим количеством конечных узлов, причем, желательно, с минимальной задержкой.Все это привело к тому, что традиционная древовидная архитектура, состоящая из уровней доступа, агрегации трафика и ядра, стала откровенно буксовать и давать сбои. Назрела необходимость ее заменить. На что?

Список ноотропов, покупка которых не окажется пустой тратой денег

Небольшая подборка веществ помогающих нашим мозгам работать чуточку лучше. Большинство из них продается в ближайшей аптеке, отпускается без рецепта, имеют доказательную базу и плюс-минус универсальны, так как «качают» самое важное — мотивацию, энергию и память.

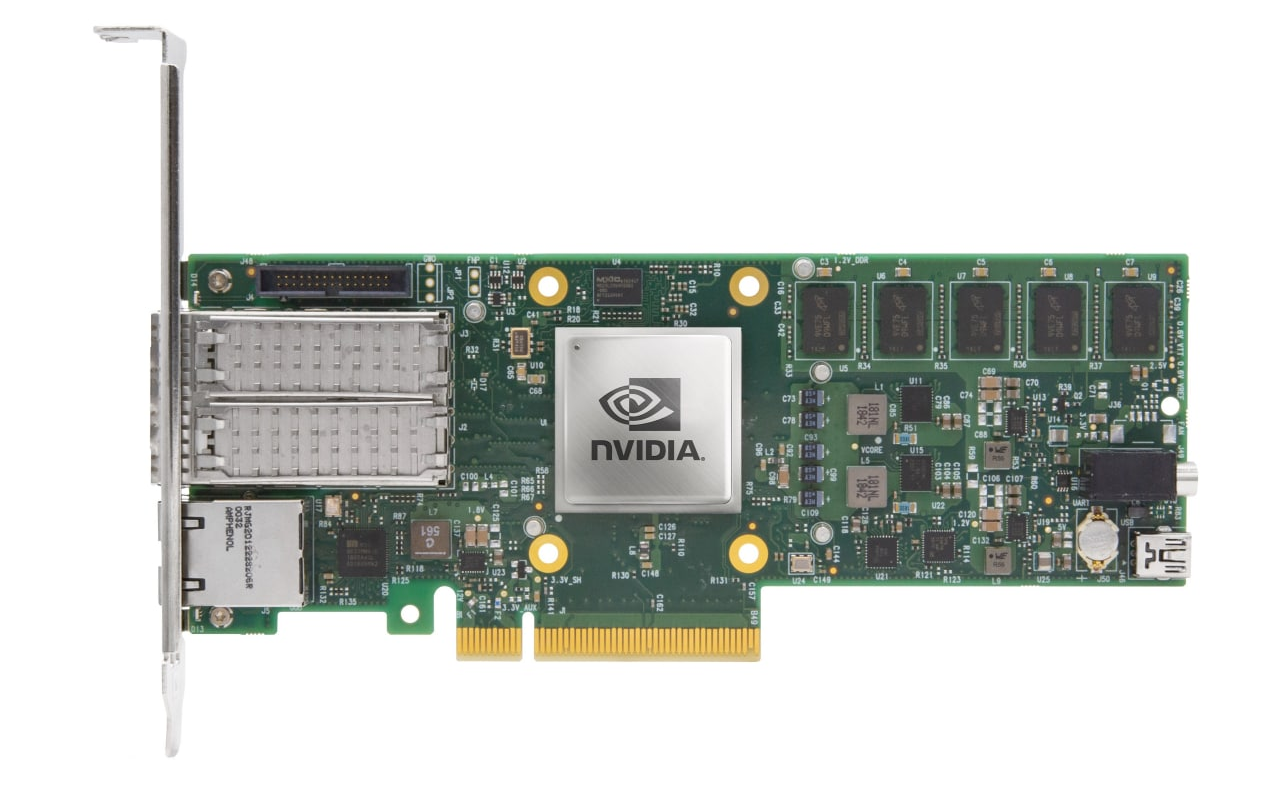

NVIDIA BlueField 2: Эмуляция NVMe

Крупнейшие облачные провайдеры подключают виртуальные накопители к выделенным физическим серверам. Но если заглянуть в ОС сервера, то там будет физический диск с именем провайдера в поле «производитель». Сегодня мы разберем, как это возможно.

Cети 10 GBE без синяков и шишек

В статье разбираются часто встречающиеся вопросы построения сетей 10 Gigabit Ethernet, в частности: выбор среды для передачи данных с учётом известных преимуществ и недостатков, некоторые нюансы по поводу монтажа, прокладки и мониторинга.

Статья построена по принципу «от общего к частному» — вначале рассматриваются общие вопросы, в конце перейдём к конкретным примерам оборудования для 10G.

Мониторим парк ИБП. Ч.3, заключительная

Или что пригодится знать и уметь, если замена ИБП после поломки – урон профессиональной гордости.

И вновь приветствую, уважаемые коллеги и читатели. За пару лет достаточно плотной работы с бесперебойниками я совершил для себя много "открытий чудных".

Как работает Team Viewer

В текущей экономической ситуации мы все чаще обращаемся к средствам удаленного управления для доступа к рабочему месту сотрудника или заказчика. Еще не так давно, при словах «удаленный доступ» и «проброс портов» системные администраторы заметно грустнели. Сейчас уже не нужно искать совместимые продукты для подключения разных типов операционных систем, достаточно поставить Team Viewer (TV), элементарно запустить его, можно даже не устанавливать. Более того, в TV – можно еще и позвонить, увидеть собеседника, услышать его удивленный голос и вот ты уже «возишь» мышкой по чужому рабочему столу. Но как же он все-таки работает? Какие подводные камни тут могут грозить сисадминам? В статье я хочу рассмотреть принцип работы этого популярнейшего ПО, а также сравнить с аналогами – Anydesk, Ammyy Admin, Radmin, Google remote desktop, Dameware и Lite Manager.

Asterisk. И снова AMI Originate

Ранее я уже писал "AMI. Разносторонний Originate. Применение в CTI приложении". На тот момент мне казалось, что тема раскрыта, исчерпана. Но оказалось, есть куда стремиться.

Прерывается голос, слышу эхо… Плохое качество связи ip-телефонии. Как можно решить самостоятельно?

В 90% случаев, при обращении к провайдеру ip-телефонии о проблемах качества связи, техподдержка сообщает, что у них все хорошо и нужно разбираться с нашей стороны. В итоге, мы остаемся один на один с проблемой. А сотрудники продолжают жаловаться и руководство теряет терпение!

Что делать в такой ситуации?

Менять провайдера? Искать специалиста телефонии? Или есть более консервативные варианты решения?

Подробности под капотом.

Архитектура в Django проектах — как выжить

Думаю, ни для кого не секрет, что в разговорах опытных разработчиков Python, и не только, часто проскальзывают фразы о том, что Django это зло, что в Django плохая архитектура и на ней невозможно написать большой проект без боли. Часто даже средний Django проект сложно поддерживать и расширять. Предлагаю разобраться, почему так происходит и что с Django проектами не так.

Настраиваем домашний почтовый сервер и уходим с «бесплатной» почты

С каждым годом рекламы в интернете становится все больше, а подают ее с каждым разом все навязчивее. Дошло уже до почты: реклама в интерфейсе почтового ящика выглядит как первое непрочитанное письмо, которое машинально хочется открыть. Я не против рекламы, особенно когда она в тему и не сбивает с толку. Но маскировать её под непрочитанное письмо ‒ это перебор. Чувствуется, что следующим шагом рекламу начнут вставлять прямо в тело письма.

Самый беззащитный — уже не Сапсан. Всё оказалось куда хуже…

Под катом мои комментарии на некоторые тезисы.

{/UPD}

Больше года назад хабравчанин keklick1337 опубликовал свой единственный пост «Самый беззащитный — это Сапсан» в котором рассказывает как он без серьёзных ухищрений получил доступ ко внутренней сети РЖД через WiFi Сапсана.

В ОАО «РЖД» прокомментировали результаты этого расследования. «Есть результаты проверки. Почему удалось взломать? Наверное, потому, что злоумышленник. Наверное, из-за этого… Ну, он из „фана“. Юный натуралист. Там уязвимостей, которые бы влияли на утечку каких-то критических данных, нет. Мультимедийный портал „Сапсанов“ функционирует как положено и не нуждается в доработке», — заявил Евгений Чаркин.

То есть вместо того, чтобы выразить благодарность за обнаруженную уязвимость, автора обозвали «злоумышленником» и «Юным натуралистом».

К сожалению, но специалисты РЖД, начиная с директора по информационным технологиям, отнеслись к статье очень пренебрежительно, проигнорировав важное указание автора:

Также оттуда в сеть РЖД есть впн. Если захотите — найдёте её там сами.

И вот, год спустя я попал в сеть РЖД даже не садясь в Сапсан.

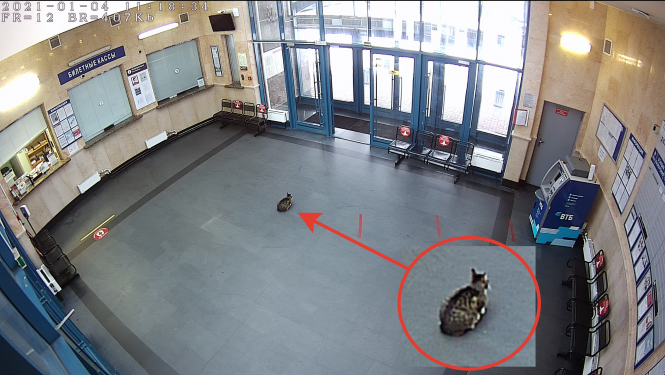

Видимо, только этот котэ добросовестно охраняет вокзал.

Как именно я попал в сеть РЖД с пруфами, чего не сделал директор по информационным технологиям ОАО «РЖД» Чаркин Евгений Игоревич и возможные последствия — под катом.

Шпоры по сертификатам X.509

Чудище обло, озорно, огромно, стозевно и лаяй.

Набор технологий, который мы по привычке именуем сертификатами SSL, представляет из себя здоровенный айсберг, на вершине которого зеленый замочек слева от доменного имени в адресной строке вашего браузера. Правильное название X.509 сертификат, который восходит к X.500 стандарту ITU-T DAP (Directory Access Protocol). DAP не взлетел, в IETF его посчитали неудобным для использования со всеми этими OSI нагромождениями и вместо него придумали LDAP, Lightweight DAP где первая буква обозначает «легковесный». Те, кому пришлось настраивать, или что хуже производить его отладку могут оценить иронию в полной мере. Никогда еще первая буква аббревиатуры так не лгала, не считая SNMP.

Кстати что общего между LDAP, SNMP и X.509 ну кроме того, что им еще не скоро предстоит собрать стадионы фанатов? Их объединяет ASN.1 — мета-язык описания объектов древности. Если бы эти технологии создавали сейчас, в ход бы пошли XML, DTD или какой-нибудь другой ML. Но в то время стандарты создавались титанами, для которых даже SNMP был простым делом.

OpenVPN, о котором вы так мало знали

OpenVPN, как много в этом слове. Мультиплатформенный, гибко настраиваемый, бесплатный VPN сервер с открытым исходным кодом, являющийся фактически стандартом "defacto" для организации доступа к внутренним корпоративным сетям. Большинство администраторов используют его с настройками по умолчанию или с типовыми конфигурациями широко описанными в разных HOW-TO. Но так ли прост OpenVPN, как он кажется на первый взгляд? В данной статье мы рассмотрим скрытые от глаз внутренние механизмы OpenVPN, которые кардинально меняют представление о его возможностях.

RADIUS — немного о Mikrotik, NPS и не только

Цель данной статьи - объяснить логику работы радиуса в примерах, избавить от боязни и иллюзии сложности использования.

Аутентификация в OpenVPN c помощью Рутокен ЭЦП

OpenVPN — кроссплатформенное, гибкое и удобное решение для организации VPN. Для допуска в виртуальную сеть, построенную на базе OpenVPN, клиент должен авторизоваться. В OpenVPN это можно сделать 3 способами:

- по логину и паролю

- по ключу и сертификату в файлах

- по ключу и сертификату на «борту» криптографического USB-токена или смарт-карты

В топике будет показано, как развернуть тестовый VPN, а также корпоративный УЦ на базе open source приложения XCA. С помощью УЦ будет создан ключ и сертификат сервера OpenVPN и произведена инициализация токена клиента. Затем настроим клиент OpenVPN таким образом, чтобы пользователь мог авторизоваться в OpenVPN с помощью Рутокен ЭЦП.

Блокировка учетных записей Active Directory: руководство по инструментам и диагностике

Блокировка учетных записей доставляет системным администраторам много хлопот, в Active Directory (AD) это частое явление. Согласно рeзультатам исследований, блокировка учетных записей является наиболее распространенной причиной звонков в службу ИТ-поддержки.

А основной причиной блокировки учетных записей Active Directory (помимо случаев, когда пользователи забывают свой пароль) является работающее приложение или фоновая служба на устройстве, которое аутентифицируется с устаревшими учетными данными. Поскольку пользователям требуется использовать больше устройств, эта проблема усугубляется. Для решения этой проблемы системным администраторам нужно найти приложение, которое работает с устаревшими учетными данными, а затем либо остановить его, либо попросить пользователя обновить учетные данные.

Способ обработки блокировок учетных записей в Active Directory не адаптирован к современным условиям. Раньше, когда большинство пользователей Office входили в систему с одного устройства, им было легко отслеживать свои учетные данные. Но теперь ситуация изменилась.

В этой статье мы более подробно объясним, как происходят блокировки учетных записей Active Directory, как их устранять и как создать политику, которая сократит время и ресурсы, затрачиваемые на разблокировку учетных записей.

Mikrotik split-dns: они это сделали

/ip dns static

add forward-to=192.168.88.3 regexp=".*\\.test1\\.localdomain" type=FWD

add forward-to=192.168.88.56 regexp=".*\\.test2\\.localdomain" type=FWD

Моему счастью нет предела!

Решаем, нужен ли вам личный почтовый сервер

Большинство из нас бесит то, что владелец сервера читает нашу почту. Конечно, делают это алгоритмы, а не живые люди, но от этого не легче: мутная контекстная реклама, собранная из обрывков фраз, недостаточная безопасность, да и просто осознание того, что твою переписку может просматривать условный товарищ майор — бесят. Кого-то бесят в большей, кого-то в меньшей степени.

Еще у части специалистов есть пунктик на тему красоты почты. Хочется красивый, короткий, запоминающийся адрес, который бы показывал, что вы

У многих IT-специалистов существует запрос, который публичный почтовый сервис удовлетворить не способен. Вот только не все отдают себе отчет, чего им это будет стоить. Так что давайте разберемся, на самом ли деле вам нужен почтовый сервер или стоит приложить свою энергию в каком-то более перспективном направлении.

Код Рида-Соломона

Важной задачей кодологии при обработке информационных потоков кодированных сообщений в каналах систем связи и компьютерных является разделение потоков и селектирование их по заданным признакам. Выделенный поток расчленяется на отдельные сообщения и для каждого из них выполняется углубленный анализ с целью установления кода и его характеристик с последующим декодированием и доступом к семантике сообщения.

Так, например, для определенного Рида-Соломона кода (РС-кода) необходимо установить:

- длину n кодового слова (блока);

- количество k информационных и N-k проверочных символов;

- неприводимый многочлен р(х), задающий конечное поле GF(2r);

- примитивный элемент α конечного поля;

- порождающий многочлен g(x);

- параметр j кода;

- используемое перемежение;

- последовательность передачи кодовых слов или символов в канал и еще некоторые другие.

Здесь в работе рассматривается несколько другая частная задача — моделирование собственно РС-кода, являющаяся центральной основной частью названной выше задачи анализа кода.

Information

- Rating

- Does not participate

- Location

- Серов, Свердловская обл., Россия

- Registered

- Activity