Comments 990

Это было круто! Читается как детектив. Неужели они не проводили никакой аудит?

«Наверное потому что так делается (почти) везде» — моя вторая мысль

Если есть какой-то конкретный проект, то достаточно просто отправки заявки на оценку в pt/dsec/onsec/etc и по ответам будет понятно, какие сроки и за какие деньги можно такое исполнить. Ну а если вопрос был относительно попильных схем с бумажными интеграторами, то кажется логичным, что при наличии очень большого скоупа и большой стоимости контракта есть возможно разбить его на более мелкие подзадачи и делегировать их различным компаниям, которые занимаются аудитами, а не перепродажей аудитов.

Ну а когда денег прям совсем некуда девать и своя команда безопасников и нанятые аудиторы ничего не нашли и сдают пустые отчёты — значит пора выходит на bugbounty платформы.

Добро пожаловать в корпорации — где нет не то что списка хостов, а даже списка подсетей; где подсети порой пересекаются; где у каждого филиала свой департамент IT с кучей отделов и свой доступ в интернет; где современные системы соседствуют с бородатыми разработками двухтысячных годов и часто выполняют одни и те же функции.

Помножьте это всё на то, что каждый ИТ- и ИБ-отдел и так уже затрахан по самое не хочу постоянными запросами по всем возможным линиям руководства (вопросы бюро пропусков о списках сотрудников, СРОЧНЫЕ вопросы аудиторов из PCI DSS и внутреннего аудита, запросы из бухгалтерии о текущих остатках серверов, жёстких дисков, кресел и канцтоваров, СРОЧНЫЕ запросы из руководства департамента, СВЕРХРОЧНЫЕ — из аппарата директора филиала, СВЕРХСВЕРХСРОЧНЫЕ — из аппарата генерального директора, а также СРОЧНЫЕ, СВЕРХРОЧНЫЕ и СВЕРХСВЕРХСРОЧНЫЕ требования внедрить новую фичу, которую уже рекомендовали предыдущие аудиторы, новый продукт, новый функционал и так далее.

Учитывая вышесказанное, никто информацию вам не предоставит даже не потому, что все такие ленивые и безответственные, а потому что на это тупо нет времени.

покрупнее системы проверяли, с нормальным отчётом на выходеЧто-то я в это не верю, простите. Каким образом вы всё это делаете?

Из моей практики, обычно идут по двум путям: либо запрашивают информацию в IT-департаменте (и получают хрень, которая соответствует действительности хорошо если процентов на 70 — и то это прям чудо будет), либо (если аудитор пытается сделать вид, что он прям дохрена ответственный) пытаются ставить какой-то свой софт для получения карты сети (и на выходе получают хрень из-за корпоративных файрволов или даже, как вариант, отсутствия сетевой связности).

Так что пока что я склонен думать, что и ваш отчёт спокойно бы прошёл мимо той же проблемы с видеонаблюдением.

Отсутствие информации — не проблема. Проблема — когда намерено мешают процессу аудита, вмешиваясь в него, блокируя сканирования, ограничивая время работы определёнными часами по будням дням, отключая сервера, которые «давно уже хотели отключить, но никак не решались» или ограничивая скоуп лендингом или отключая полученный доступ к внутренним сервисам со словами «а вам сюда нельзя смотреть». И это здорово, когда на время аудита из компании выделяется хотя бы один технических грамотный человек, который способен отвечать на появляющиеся вопросы и предоставлять необходимую информацию — но это редкость. Чаще это либо менеджер, либо отношение клиента в духе «вы же хакеры, вот и ломайте, ничего вам не скажем».

Обеспечить полное покрытие при аудите инфраструктуры неизвестной конфигурации и объёма — сложная задача и нормально это получается сделать только при тесном контакте с клиентом, когда после каждой итерации разведки и сканирования найденное согласовывается с клиентом и в ответ прилетают уточнения в духе «а мы ещё вот про это вспомнили». В случае с крупными корпоративными сетями, там где нет своей команды адекватных (не бумажных) безопасников, вся безопасность строится на изоляции внутренней сети от периметра, после пробива которого начинает всё сыпаться. И зачастую более полную информацию о конфигурации сети, изолированных сегментах, которые сходу не обнаружились удаётся получить уже после пробива, самостоятельно читая документацию в wiki, таск-трекере или AD.

Сложно пройти мимо открытого прокси, который не блокирует исходящие пакеты к приватным сетям. А уж когда наружу выставляют NVR/NAS, у которых аппаратные возможности повеселее, чем у камеры — то там и зиродей грех не поискать.

Бывают сложные проекты. Невозможных пока не встречалЯ считаю, что если за адекватные сроки и бюджет нельзя проект сделать с достаточным качеством — то он невозможен. Понятно, что технически можно и полный реверс-инжиниринг MS Windows выполнить из ассемблерных кодов — но очевидно, что никто этим заниматься не будет, потому что задача слишком титаническая и никто в реальности на это не пойдёт.

Обеспечить полное покрытие при аудите инфраструктуры неизвестной конфигурации и объёма — сложная задача и нормально это получается сделать только при тесном контакте с клиентом

Вот этого контакта у Вас и не будет, потому что никто и никогда не скажет IT-подразделениям «бросайте все ваши дела и отвечайте этим чувакам на все вопросы, которые они зададут». От них будут требовать, чтобы они работали как раньше, с прежней производительностью, а вдобавок ещё и на вопросы отвечали — что с текущей загрузкой просто нереально. А если мы сюда добавим ещё и удалённые площадки, удалённые команды, разные часовые пояса — то гарантированно получим то самое «невозможно».

Вообще, меня очень смутило слово «пробив». Я как бы не о пентесте говорю, где задача — как-то получить доступ и эффектно продемонстрировать, как можно всё положить. С этим большинство высококвалифицированных команд пентестеров успешно справляются для сети любой мало-мальски крупной организации. Я говорю о том, как обнаружить все (или хотя бы большинство) подобных векторов — тут пентестерская тактика не очень годится, ИМХО.

Сложно пройти мимо открытого прокси, который не блокирует исходящие пакеты к приватным сетямСклонен не согласиться. Вы откуда знаете, какие у заказчика сети? Не будете же Вы весь Интернет сканировать. Вам выдадут список сетей: 11.11.0.0/16, 22.22.22.0/24, 33.0.0.0/8. Вы их честно просканите, ничего не найдёте. А в итоге у заказчика будет видеонаблюдение в сети 44.44.44.0/24 жить (в сети какого-нибудь VPS), просто потому что админ филиала, который этим занимался, всё так настроил пять лет назад.

Очень просто пройти мимо, по-моему. Более того — я даже представить не могу, как это Вы мимо НЕ пройдёте.

Я считаю, что если за адекватные сроки и бюджет нельзя проект сделать с достаточным качеством — то он невозможен.

Адекватность сроков и бюджета по мнению заказчика и исполнителей может не совпадать. Я честно говоря в подробностях не в курсе, каким образом продажники договариваются с клиентом на этот счёт, но мы со своей стороны даём оценку сроков, на основе которой считается бюджет и если клиенту кажется, что слишком дорого — то можно попробовать поменять условия, либо просто отказаться. Если это считать невозможностью выполнить проект — то да, такое случается, но чаще с небольшими компаниями.

Вот этого контакта у Вас и не будет, потому что никто и никогда не скажет IT-подразделениям «бросайте все ваши дела и отвечайте этим чувакам на все вопросы, которые они зададут»

Так и есть. Очень редки ситуации, когда удаётся наладить оперативную коммуникацию. Повезёт если вообще получится создать чатик или раздобыть email людей, которых можно беспокоить вопросами, в противном случае все вопросы будут проходить через цепочку менеджеров. Но даже в случае с чатиком вопросы могут днями оставаться без ответа. Это не хорошо, но не критично.

Я говорю о том, как обнаружить все (или хотя бы большинство) подобных векторов — тут пентестерская тактика не очень годится, ИМХО.

Не вижу проблемы в том, чтобы при аудите периметра (без внутренних сетей) воспользоваться найденной уязвимостью и со внутренних ресурсов получить информацию о инфраструктуре. Мне в принципе кажется странным вводить какие-либо искусственные ограничения во время аудита, которые будут не актуальны для реального злоумышленника.

Склонен не согласится. Вы откуда знаете, какие у заказчика сети? Не будете же Вы весь Интернет сканировать.

Поиск сетей принадлежащих заказчику как раз и входит в этап разведки. Кроме банального просмотра whois и dns (а так же в историю их изменения), можно и в shodan заглянуть, а если там не окажется нужного порта, то и просканировать весь интернет (скан одного порта по ipv4 занимает всего пару часов с моего рабочего пк).

Извините что не вижу в этом rocket science — для меня это рутина. И именно как вы и описали — так и происходит. Всеми забытый сервер, на котором лежит ключ админа, который забыли снесли с продовых серверов после увольнения того админа.

Не вижу проблемы в том, чтобы при аудите периметра (без внутренних сетей) воспользоваться найденной уязвимостью и со внутренних ресурсов получить информацию о инфраструктуреЯ немного не о том) Поломать сеть и показать это заказчику — это одна задача. Постараться найти все возможные векторы — это другая задача, на порядки сложнее первой. Вы имеете в виду первое или второе?

Кроме банального просмотра whois и dns (а так же в историю их изменения), можно и в shodan заглянуть, а если там не окажется нужного портаВ это я охотно готов поверить)

Меня интересует другое: вот есть у вам rzd.ru. Вы посмотрели whois, посмотрели dns, проверили ASN и так далее (можете даже порты посмотреть, хотя должен признаться, я не очень понимаю, как тут могут помочь порты). Нашли все-все-все ресурсы, которые были на этих доменах и в этих ASN.

Между тем, где-то существует сайт вокзала г. Неурожайка, который хостится на сайте neurozhayka-vokzal.ru. Ну вот сложилось так, исторически. И сервер вокзала обслуживает местное IT, и этот сервер находится в сети местной IT-площадки РЖД. Как вы это найдёте?

Можно сказать «мы ссылки с сайта rzd.ru найдём» — ну, допустим, хотя и не факт: это уже человеческий ручной поиск, хоть и автоматизированный, а люди лажают и будут лажать, так мы устроены.

Что, если в Урюпинске админы самовольно открыли доступ в Интернет из их подсети? Как вы это обнаружите? Будет просто какой-то левый VPS-сервер, с которого будет поднят VPN до площадки (только с этого адреса, остальное блокирует файрвол). Или у нас Шодан уже достиг таких высот, что он и такое подсветит? Сомнительно)

В целом, я всё это писал с единственной целью: что даже если бы они провели аудит, о котором спрашивал ramilexe — не факт, ой не факт, что это бы выловилось.

Вы имеете в виду первое или второе?

Второе через первое :)

Как вы это найдёте?

neurozhayka-vokzal.ru: Non-existent domain — простите, но пример неудачный. Но возвращаясь к «аудит через пентест» (если так вообще можно выражаться) — попадаем во внутреннюю сеть условного ржд и проводя разведку изнутри находим сервер, обслуживающий данный домен или информацию о нём в документации.

В целом, я всё это писал с единственной целью: что даже если бы они провели аудит, о котором спрашивал ramilexe — не факт, ой не факт, что это бы выловилось.

Тогда я тоже подведу итог всему выше написанному: безопасность инфраструктуры не должна обеспечиваться только лишь за счёт периметра и веры в то, что WAF и IDS обнаружат и заблокируют все попытки вторжения. Во внутренних сетях всё должно быть не менее безопасно, чем во внешних — чтобы ошибка в настройке изоляции между внутренними сегментами и дыра одного вокзала не приводила к компрометации всей сети компании. При этом пробив периметра и попытка развития атаки путём сканирования сети должны обнаруживаться быстрее, чем сканирование будет завершено и последуют какие-либо действия по развитию атаки.

И случае с тем же РЖД одного аудита будет не достаточно, так как он не даёт гарантии того, что админ Вася завтра не накосячит, не говоря уже о том, что банально могут не исправить все выявленные уязвимости. Можно долго фантазировать о том, как и что они могли бы сделать лучше, но боюсь что в итоге всё это разобьётся о банальный распил и что-нибудь в духе: «камеры сломали? ipmi без паролей? данные пользователей украли? а деньги не украли же? и в чём тогда проблема?»

Тогда я тоже подведу итог всему выше написанному: безопасность инфраструктуры не должна обеспечиваться только лишь за счёт периметра и веры в то, что WAF и IDS обнаружат и заблокируют все попытки вторжения. Во внутренних сетях всё должно быть не менее безопасно, чем во внешних — чтобы ошибка в настройке изоляции между внутренними сегментами и дыра одного вокзала не приводила к компрометации всей сети компании. При этом пробив периметра и попытка развития атаки путём сканирования сети должны обнаруживаться быстрее, чем сканирование будет завершено и последуют какие-либо действия по развитию атаки.

С этим полностью согласен. Более того — это очевидно и лежит на поверхности. И это есть прич, почему внутри периметра должен быть 0trust и условно (минимально) полный tls. А то вся эта периметрическая защита из 90-х — фуфел. Любая дыра и мы приплыли.

Касательно того, что говорит коллега — я с ним полностью согласен. Полный аудит возможен только лишь при полной инвентаризации всех ресурсов айти и содействии со стороны айти департамента. Иначе это фуфел. Аудит может что-то пропустить (такое уже было и неоднократно).

Простых рекомендаций по архитектуре достаточно.

Утвердить основные принципы, по которым выделяем сегменты, как между ними трафик инспектируем, зоны ответственности в конце концов… Потом уже можно копать детальнее.

А в плоской сети нагенерить всяких CIS Linux Benchmark для каждой машины и выдать толстенную пачку рекомендаций — действительно толку не будет, и скепсис совершенно оправдан.

Та же фигня с рементом автодорог. Финальному исполнителю денег не то что на нормальный асфльт, на ГСМ и ЗП рабочим не хватает. Из каждого выделенного миллиона до дороги доходит в лучшем случае 100 тысяч. Чаще около 10 тыс. Причем "уровень вложенности" суб-подрядчиков достигает 7-9. Рекорд был - 12.

Документы у РЖД составлены наверняка правильно. А значит там есть «группа реагирования на инциденты ИБ», «ежемесячные журналы аудита» и ещё штук 10-15 разных журналов, которые нужны по требованиям ФСТЭК и ФСБ. И в которых оптом в конце года достаточно большие дяди не глядя расписались. А должности, ФИО и подписи на явной липе — это уже подлог.

А уже потом неустановленные лица подключили неизвестные роутеры, поставили левый софт и установили пароли admin:admin.

Однако ж, раз в месяц или типа того это всё должно повторно проверяться уже силами конторы, об чём должен составляться отчёт, вноситься изменения в схему сети и прочую документацию. С подписями ответственных лиц. Каковые (подписи) — есть, а аудита явно не было.

Этот ваш «занимавший хорошую должность» ни разу не попадал.как раз попадал, теперь, наверное, занимает хорошую должность в другом месте

Я вот много знаю главбухов (работал несколько лет по бухгалтериям), но ни одна из них не зарабатывала 2-3 миллиона в месяц.

На минуточку, главбух безо всяких допущений несёт личную ответственность, вплоть до уголовки.

Гораздо более интересная должность — и более «родственная» — это инженер по ТБ.

Вот где откровенно маленькая зарплата ходит рука об руку с довольно высоким шансом попасть под уголовное расследование.

откровенно маленькая зарплата

Зато там требуется относительно невысокая квалификация. К сожалению, довольно много людей не особо думают о будущем и готовы работать на опасных и вредных производствах за копейки (особенно в России).

Ну всё же руководство по головке не погладит за такое.

Ну у меня был случай в муниципальном предприятии. Потом все по новой ТБ сдавали. Везде висели листовки с описанием случившегося.

Естественно что виноватым будет работник. Но нарушение ТБ (особенно опытным специалистом) обычно не единоразовое. Это означает, что ТБ нарушалось планомерно и грубо. И в один "прекрасный" момент "все звёзды совпали".

Ясно что начальник за такое не лишится кресла. А вот премии — запросто.

Но такого нет. И не будет, так как эта система выстраивалась годами и другой у них нет.не в бровь, а в глаз!

Разница между "человеком занимающим должность" и работником в том, что первый занимает должность, а второй — работает. Ожидать от первого какой-либо работы было бы странно.

Да и математически Ваше утверждение неверно: любой работник организации занимает должность, а работу кто-то все-таки делает.

Речь о том, что есть люди, которые находясь на какой-то должности выполняют свою работу. А есть люди которые эту должность просто занимают и при этом ни сами не делают ничего в рамках своей позиции, ни дают попасть на эту должность тому кто что-то будет делать. И заявление вида "Служба ИБ должна заботится о правильности бумажек, а не о, собственно, информационной безопасности" — это как раз про людей которые занимают должность, а не работают.

1. ничего не поменяется

2. никто не понесет за это наказания

Тут я много чего написал. Потом стер. Потом опять написал. И снова стер. Любой админ любой дороги расскажет все подробности. Но он не найдет того, кому бы были интересны его рассказы…

У меня есть ощущение (возможно, предвзятое), что 90% аудиторов занимаются какой-то хернёй, не имеющей ничего общего с реальностью. Приходят, позадают идиотских вопросов (пример из жизни: «А сколько инцидентов у вас было связано с сетями?»), потом вносят полученные идиотские ответы в красивые таблички и навыдают красивых указаний, которые потом сверху требуют исполнять.

Уровень безопасности это, может, на сколько-то и повышает, но на эти аудиты тратится просто КУЧА времени, которое лучше бы направить на более важные задачи типа того же сегментирования сети и построения её карты.

В общем, если Вы считаете, что аудиторы могут как-то чем-то помочь — то я категорически не согласен. Я считаю, что в 90% случаев вы потратите деньги впустую. А как найти те 10% аудиторов, которые смогут действительно глубоко разобраться в сложной гетерогенной корпоративной сети на несколько десятков тысяч хостов, увидеть общую картину, понять наиболее серьёзные проблемы, расставить приоритеты и спланировать работу по исправлению этих проблем — я не знаю. Очень сильно сомневаюсь, что такие люди вообще существуют.

Тут за год работы внутри организации появляется какое-то смутное представление о том, как сеть устроена… А аудиторы редко больше пары месяцев проект ведут. Вот и думайте сами, что они там нааудируют.

но на эти аудиты тратится просто КУЧА времени, которое лучше бы направить на более важные задачи типа того же сегментирования сети и построения её карты.

только вы этим заниматься не будете, потому что у вас и так дел полно, чем карты рисовать.

А вот если аудит у вас ежегодный, а по результатом вас премии лишают или еще чё пострашнее (pcidss может контору без лицензии оставить)… то хочешь не хочешь а будешь хотябы ПЫТАТЬСЯ приводить систему к тому чтобы при следующем аудите не теряя тапки затыкать дыры с трясущимися руками чтобы к окончанию аудита проблем не было

Не все закроется, конечно. Что-то заметут под ковер. Но какие-то очевидные проблемы проще прикрыть, чем замаскировать.

Идеально не станет, но _очевидных_ проблем таки станет меньше, от злоумышленников потребуется больше усилий и квалификации.

В целом, я считаю, что аудит нужен, когда мы хотим ответить на вопрос «как нам стать лучше», причём сами никакого хорошего ответа найти не можем.

Мои мысли примерно следующие:

1. Можем ли мы доверять нашей службе ИТ/ИБ (в плане профессионализма и в плане честности)? Мне кажется, что ответ должен быть «да», иначе у нас какие-то офигеть глубокие проблемы в организации, которые аудитом точно не решатся.

2. Если можем, то мы идём к CIO и CISO и спрашиваем: ребята, а всё ли у нас нормально сейчас? Есть ли какие-то серьёзные проблемы, которые обязательно нужно решать?

3. Если ответ «да» — то на хрена нам аудит, когда люди честно говорят, что инфраструктуру ещё допиливать и допиливать? Обсуждаем приоритеты, сроки, даём дополнительные ресурсы на это всё — и собираемся на такой же разговор после намеченного срока (скажем, год).

4. Если ответ «проблем нет» — то в этом случае действительно можно пригласить аудиторов, чтобы те взглянули на происходящее под новым углом и, возможно, что-то порекомендовали. И рекомендации их можно будет воплотить в жизнь планово. Вот в этом случае аудит имеет шансы принести какую-то пользу — он понятен депаратментам ИТ/ИБ, у них есть пропускная способность (время) для ответов на вопросы аудиторов и, главное, для воплощения рекомендаций в жизнь. Но 90% компаний на этом уровне и близко не находятся. А туда же лезут — как говорится, со свиным рылом в калашный ряд.

Да, иногда мы можем даже пункт 1 поставить под сомнение — и иногда есть смысл заказать аудит, просто чтобы обозначить некую точку отсчёта. Но это должен быть редкий случай (раз в 5-10 лет).

Что мы имеем в реальности? Компании заказывают (я без понятия, почему) ежегодные (а то и квартальные) аудиты. Ресурсов ИТ/ИБ на полноценную поддержку аудитов нет. По итогам аудитов выдаётся портянка обнаруженных недостатков, из которых подавляющее большинство и так уже известны и задокументированы. Ресурсов моментально воплотить это всё в жизнь тоже ни у кого нет. Содержимое портянок подшивается в эксельку, вероятный срок исполнения рекомендаций — никогда.

Мне вот недавно понавыписали тоже интересных советов. Документации вот тут у вас маловато, надо разрабатывать. Штучки всякие называются некрасиво, надо фреймворк внедрить и всё по нему называть и классифицировать. И прочее, и прочее.

Что мне на это ответить? Спасибо, б****, большое, уважаемые аудиторы, что объяснили мне, что документация важна! Сам-то я и не догадывался. Правда, кто всё это будет писать и в какое время — почему-то не поясняется.

Зайцы, уставшие от постоянных нападений волков, пошли за советом к сове.

Сова:

— Зайцы, станьте ежиками, и тогда вас волки трогать прекратят.

— Мысль хорошая, но как, как стать ежиками? — спросили зайцы.

— Я стратег, — ответила сова. — Тактикой занимайтесь сами.

Скажем, мне не очень понятно, кто такие «мы» из «Если можем, то мы идём к CIO и CISO и спрашиваем: ребята, а всё ли у нас нормально сейчас?»

Не совет директоров же. Да и понятно, что «не все нормально, нужно больше золота».

В моем мире как один из вариантов — именно CIO/CISO заказывает аудит, с его результатами идет к руковдству, финансовому директору и т.п. и использует отчет как инструмент для обоснования дополнительного финансирование. Не он просто просит денег на невесть какую безопасность, а вот четко описано, где проблемы и к чему могут привести, если оставить все, как есть.

Но мир очень разный, я понимаю. Аудит ни разу не панацея :)

Кстати, и от софт-скиллз аудитора сильно зависит, будет ли он себя позиционировать как супер-пупер эксперат, который сейчас лохов научит, как жить правильно, или сможет установить контакт со специалистами, как человек, который понимает их тяжелую долю, постарается помочь, эскалируя сложности и проблемы высшему руководству, и убедить, что в их интересах выложить все, как на духу.

Разумеется, и в отчете для руководства должно быть не «вы набрали фофанов по объявлению, у вас все г...», а «мир изменился, то, что у вас было хорошо построено несколько лет назад, сейчас не дотягивает, опасно, надо адаптироваться»

Но опять же, если мы и так знаем наши проблемы — то что мешает пойти к руководству (CEO) и внятно их презентовать?

человек, который понимает их тяжелую долю, постарается помочь, эскалируя сложности и проблемы высшему руководству, и убедить, что в их интересах выложить все, как на духуПомочь тяжёлой доле может тот, кто мне даст ресурсов (хотя бы времени), чтобы эту долю облегчить. А в случае с аудитом на выходе будет только пачка рекомендаций, на которые ресурсов нет. Очень полезно, очень помогает.

Помочь тяжёлой доле может тот, кто мне даст ресурсов (хотя бы времени),есть и другие варианты помощи.

Например, в примере выше: тот, кто поможет выбить дополнительные бюджеты на закрытие дыр.

Если же такие бюджеты ни в коем случае не нужны, потому что это ж придется что-то в сети менять, пусть и на более удобное и безопасное, а у нас времени на это нет…

Ну тогда да, сорян.

За за всю свою карьеру видел только одну контору которая реально упоролась по ИБ из-за аудита. в остальных всем было плевать… ну прям вообще плевать.

Я повторюсь, я видел что было в финсекторе до обязательных аудитов и видел что стало потом. стало ЛУЧШЕ. тоесть с 91 года по 2008й(или когда там 09й) всем было плевать с высоченной колокольни на ИБ, никто ни карты сетей не рисовал, пароли у всех были админ/админ, даже у уборщицы был доступ админский на компе.

Все так

Бумажку о соответствии ФСТЕК или PCI DSS вы сами себе выдать не сможете. И, соответственно, аудит нужен. Хоть какой-нибудь. У верифицированного (сертифицированного) перечня аудиторов. Можете считать это мафией. В целом, так и есть. Но цель аудита — это получить бумажку. Чтобы пол учить возможность оказывать определенный набор услуг населению и на этом зарабатывать деньги.

Вот и подключайся теперь к открытой точке доступе, лучше без интернета посидеть для своей же безопасности.

а что такое ssl pinning в вашем понимании?

Если вы про установку CA, то для нее нужен пароль администратора и доступ к компьютеру жертвы. Если вы про SSL pinning как про встроенный CA в нативные приложения, он только наруку играет тк кроме своего сертификата приложение никому не доверяет.

Вот который раз убеждаюсь что лучше потратить 100 рублей на трафик в другом регионе и чтобы потом голова не болела за подмену сертификатов, просмотр какой-нибудь днс истории и прочего.

Ну я ездил недавно на кавказ, списалось дополнительно. Проверял баланс до выезда и после. Хотя, конечно, может и глюки.

Но вывод один: никаких "бесплатных вайфаев".

Если клиентская машина не умеет DNSSEC то возможно подсунуть ей левый ответ DNS и увести клиента на фишинговый сайт.

Если речь идет о людях менее компетентных в данном вопросе, которые могут упустить такой нюанс, то они и VPN использовать тоже не будут. Потому выгода от VPN для защищенных соединений, среди которых и https, выглядит довольно призрачной.

MithM может просто отдать клиенту вирус и после того, как она сработает, переадресовать клиента на настоящий сайт по самому настоящему HTTPS. Все замочки будут на месте. При таком сценарии развития событий ситуация визуально ничем не отличается от обычного редиректа http:// -> https://, просто перед редиректом клиент незаметно цепляет зловреда.

И тут есть нюансы, https в ряде случаев перехватывается, в комментариях уже написали.

Открываю консоль,

ssh username@servername.ru…

ssh-клиент ругается что не узнает сервер по отпечатку, а после и вообще требует пароль вместо авторизации по ключу.

И тогда до меня дошло, что там классический MITM.

С того момента, публичным WiFi, в принципе, перестал пользоваться

частично проблема решается если сидеть на таких публичных точках завернув 0.0.0.0/0 в wireguard или openvpn например, но только частично

Была бы MITM - авторизация бы сработала прозрачно и у вас сервер бы "угнали".

Скорее всего это последствия так называемой "регистрации в сети", которая делается через подмену DNS.

Интересно, а если я попробую провернуть тоже самое на ласточке, не попаду ли я под уголовную ответственность?

Прошу заметить, автор не писал по какому адресу открыто.

Онтнаписал, что прошёлся по всех дверях, среди найденных открытых выбрал одну и туда уже зашел

P.S. тут должен быть анекдот про конкурс лентяев :)

— человек зашел в открытую дверь, спросить: «У вас всё в порядке?»

И даже в этом случае он может получить иск за незаконное проникновение в жилище. А уж в случае с нашими гос. структурами, я бы точно не рисковал. Им же сейчас как воздух нужных «злоумышленники» которых можно будет публично рапсять.

«Неправомерный доступ к охраняемой законом компьютерной информации, если это деяние повлекло уничтожение, блокирование, модификацию либо копирование компьютерной информации»

Вы, проникнув в сеть РЖД, могли ведь переключить стрелки и пустить под откос поездВ общем, не обязательно. Управление стрелками, насколько я понял из статьи, никто пока не проверял. Равно как и возможность залить прошивку или изменить положение камеры или другие её параметры. Может оказаться, что всё открыто только на чтение.

(и это не я придумал как должно быть, именно так они изначально и делали, судя по рассказам участников). И раньше жестко следили за тем, чтобы доступ не протёк, у сотрудников по 2 ПК стояло на рабочем месте, например.

Ну разве что DNS должен разное отдавать ещё, но это мелочи.

Можно без умысла побродить по внутренней сети, потыкать ради интереса какие-то галочки. А потом поезд пойдет под откос.

Умысла не было, но люди пострадали.

а нет состава преступления — признать невиновным и отпустить прямо из зала суда.

Деяния, предусмотренные частями первой, второй или третьей настоящей статьи, если они повлекли тяжкие последствия или создали угрозу их наступления

нет деяний (а именно, копирования, модификации, удаления и т.п.) — нет состава преступления даже для первой части, не говоря уже о четвертой.

суд берет текст статьи, практику правоприменения данной статьи, а так же разъяснения верховного суда (если есть). и именно по ним и принимает решение.

а не вот эти все философские: «а если копнуть глубоко, то когда ты смотришь на объект, то ты создаешь в мозгу его копию в виде сигналов нейронов, а значит, если ты посмотрел, то ты скопировал» и т.п.

могли ведь переключить

«Ну тогда и за изнасилование сажайте, инструмент-то есть» — старый анегдот вспомнился. Вот я, теоретически, могу убить любого человека, к которому у меня есть физический доступ. И что теперь…

А скриншоты не являются копированием информации?

а вот тут уже надо смотреть юридическую практику.

сам не готов вот прямо сейчас дать готовый ответ: по остаточным знаниям от второго образования могу предположить, что зависит от того, какая информация есть на скриншоте.

это как с порно: замазал/замылил первичные и вторичные признаки и уже не попадаешь под определение порнографии. хотя суть-то осталась =)

Я вот думаю, не являемся ли мы тоже преступниками, посмотрев на скриншоты. Юридически же у нас не было права видеть интерфейс управления стрелками, верно? Для этого нужны соответствующие доступы, надо подписывать минимум трудовой договор с РЖД и чтобы управление этим интерфейсом входило в должностные обязанности.

А что до ч.4 – так мы все тут комментируем эту статью, наши комментарии могут прочитать и вдохновиться. Или мы в рабочем чате можем это распространить. И всё, сообщники. :D

ну пусть даже без юр. образования. просто лицом, даже не прочитавшего статью целиком и судящего о статье по ее названию.

что-то в духе:

— ага, в названии есть словосочетание «неправомерный доступ»! ой, а я видел скриншоты… меня посадят! как страшно жить в этой(tm) стране…

Полагаю, логи в большинстве своём не являются «охраняемой законом компьютерной информацией»

Запись в логе произведена не вами.

либо копирование компьютерной информации»

Скрин — копирование. Да еще и распространение.

В крупной полу-государственной конторе, где я работал, изображение в камер относилось к Коммерческой Тайне (КТ), например. Здесь — стратегический объект, скрины с камер. В общем ай-ай-ай.

изображение в камер относилось к Коммерческой Тайне (КТ)

А может не зря? Умный человек получит с камер кучу информации: расположение постов охраны, как какой охранник службу несёт, внутренний распорядок, планы помещений, правила приёма грузов\курьеров. Это то что в голову взбрело.

И устроить на основании этого проникновение и вынос тела будет ГОРАЗДО легче и безопаснее.

Автора не наказывать надо, а связаться и распросить что да как.

Забавное наблюдение. Когда речь в комментариях заходит о коррупции, нарушениях ПДД или чего-то ещё незаконного, то обычно в праведном гневе люди выступают за то, что важна неотвратимость наказания за преступление. А тут обратная ситуация, хотя такая же уголовная статья. Двойные стандарты во всем.

P.S. Это не лично к вам. Не оправдание коррупции и других нарушений, не претензия, не призыв к репрессиям :) Просто наблюдение, мысли вслух о том, что люди порой, сами того не замечая, предпочитают замечать законы и требовать их исполнения только когда для них это удобно и выгодно, и игнорировать, когда они с ними не согласны. Далеко нам ещё до правового государства (нам — всему человечеству) с таким самосознанием.

А коррпуционеры не просто смотрят, а действуют.

Так вот, «Когда речь в комментариях заходит о коррупции, нарушениях ПДД или чего-то ещё незаконного, то обычно в праведном гневе люди выступают за то, что важна неотвратимость наказания за преступление.» Потому что преступление есть нарушение справедливости. А справедливость связана с ущербом и нравственностью.

Автор своими действиями наоборот пытается избежать общественного ущерба (который неизбежно однажды возникнет, если сор из избы не вынести) и призвать ответственных за сложившуюся ситуацию к соблюдению нравственности. По этому и реакция в двух описанных вами случаях у общественности совершенно разная.

А вот то, что такое приходится объяснять…

В одних случаях формальное преступление людьми не оценивается как истинное преступление, если справедливость при этом не нарушена. Но то, что людьми оценивается как преступление, всегда будет нарушением справедливости.

Вот я не могу этого человека осуждать, хотя он убийца, по букве закона.

Вы правы. Я, если что, не призываю наказывать автора. Проблема в том, что дух и справедливость для каждого могут быть свои. И вы правильно сказали, что закон — это попытка формализовать что-то, с чем согласно большинство. И на то они и формальные правила, чтобы к ним формально относиться. Иначе это не закон, а "понятия" какие-то. Либо мы стремимся к правовому государству и соблюдаем законы все, а не только удобные, либо получаем то, что есть сейчас. Я намерено в целях демонстрации это несколько утрировал.

Признаю, я был неправ в том, что сравнил конкретно этот случай с преступлением. Сейчас перечитал статью УК, там есть слова "если это деяние повлекло уничтожение, блокирование, модификацию либо копирование компьютерной информации". Так что состава преступления здесь, конкретно, нет. Прошу прощения за это некорректное сравнение. Однако недавно была статья про, кажется, "mew" атаки, когда данные незащищенных баз массово удаляли. И там уже явно есть состав преступления, но меня в коментариях упорно убеждали, что хакеры молодцы и робингуды, а владельцы серверов сами виноваты, что не запаролили их. Просто сейчас сработала ассоциация с тем случаем, хоть это и не верно.

Ещё раз. Я не оспариваю моральную сторону. Я нисколько не осуждаю ни автора, ни комментаторов. Более того, по справделивости и по моему личному мнению автор молодец, не надо его наказывать, я полностью поддерживаю. Я лишь хотел обратить внимание реакцию общественности на формальную сторону вопроса, как раз ту, что должна по-идее отличать правовое общество от жизни "по справедливости" ("по понятиям"). Без каких-то оценочных суждений, просто забавный факт. Дальше пусть каждый делает свои выводы. Или не делает. К сожалению, люди несовершенны, и чувство справедливости может быть у каждого своё. Ведь какой-нибудь депутат может совершенно искренне считать справедливым, что он кому-то помог, а этот кто-то его отблагодарил. "Упорядочить и формализовать" — вы верно подметили. Мой посыл был лишь в этом.

Я не просто так начал со слов о букве и духе закона. Поскольку в правовых государствах судей обязывают руководствоваться не только лишь буквой закона, но как раз учитывать и его дух. И лишь после этого выносить вердикт, который может и не совпадать с буквой. Т.е. налицо механизм, который призван нивелировать несовершенство формализации, когда следование закону дословно повлечёт к созданию несправедливости, а не её охране и восстановлению.

Это я к тому, что из вашего ответа как-будто чувствуется готовность терпеть несправедливость, если это происходит по закону. И наоборот, противопоставление стремления к справедливости нормальному функционированию системы права. Хотя я не вижу причин, по которым правовая система, работа добросовестно, должна отвергать идею обеспечения справедливости и отказываться от механизмов, которые позволяли бы этим процессам сходиться.

Возможно этот пост, этот тред станут для вас поводом поразмыслить над этой темой и помогут лучше понимать происходящее вокруг.

Возможно этот пост, этот тред станут для вас поводом поразмыслить над этой темой и помогут лучше понимать происходящее вокруг.

Спасибо! Хочется надеяться и верить, что не только мне. Ради этого я и оставил тот комментарий, может кто-то ещё задумается и мир станет лучше :)

На мой взгляд, проблема вашего подхода в том, что он позволяет оправдывать коррупцию: зачем чиновнику терпеть "несправедливость" и отказываться от "благодарности" из-за того, что это не согласуется с каким-то там законом? Я бы не хотел жить в таком мире.

Но вы сами поставили " ", ведь понимаете/чувствуете, что коррупция есть преступление не просто так.

Проблема коррупции как раз в том, что она создаёт несправедливость (неравенство доступа, нанесение другому вреда руками государства и т.д.) и люди способны отличать одно от другого. И оправдывать коррупцию такой подход позволяет лишь коррупционерам (но они так поступают в любом случае, на то они и коррупционеры, дающие и берущие).

Вы исходите из предпосылки, что справедливость и несправедливость — понятия абсолютные и одинаковые для всех. Я же вам намерено привожу максимально яркие и, возможно, слегка преувеличенные контрпримеры, чтобы продемонстрировать, что это не так. Коррупционер может считать несправедливым запрет на взятки. Террорист может считать несправедливым, что в мире есть люди других вероисповеданий, цвета кожи, пола, ориентации, чего-то ещё. Мы с вами считаем несправедливостью "неравенство доступа, нанесение другому вреда руками государства и т.д.". Кто-то будет считать несправедливым, что к его интеллектуальной собственности есть доступ у других лиц, а кто-то будет считать справедливым сделать чужое народным достоянием. Сколько людей, столько и мнений. Именно поэтому я использовал кавычки, ведь справедливость или нет тут весьма условна и субъективна, в отличие от закона, который общий для всех и зафиксирован документально. Он приводит всех к общему знаменателю.

Да ладно? А что за случаи, не подскажете? А то что-то попахивает параноей, как если бы кто-то проходящий под камерой на Курском вокзале был обвинён в том, что он своей фигурой привёл к крушению электрички. Ладно ещё бы имя было бы drop database, а что-то уж совсем смех.

Постановление Пленума Верховного Суда РФ от 30.11.2017 N 48 «О судебной практике по делам о мошенничестве, присвоении и растрате»

21. В тех случаях, когда хищение совершается путем использования учетных данных собственника или иного владельца имущества независимо от способа получения доступа к таким данным (тайно либо путем обмана воспользовался телефоном потерпевшего, подключенным к услуге «мобильный банк», авторизовался в системе интернет-платежей под известными ему данными другого лица и т.п.), такие действия подлежат квалификации как кража, если виновным не было оказано незаконного воздействия на программное обеспечение серверов, компьютеров или на сами информационно-телекоммуникационные сети. При этом изменение данных о состоянии банковского счета и (или) о движении денежных средств, происшедшее в результате использования виновным учетных данных потерпевшего, не может признаваться таким воздействием.

Если хищение чужого имущества или приобретение права на чужое имущество осуществляется путем распространения заведомо ложных сведений в информационно-телекоммуникационных сетях, включая сеть «Интернет» (например, создание поддельных сайтов благотворительных организаций, интернет-магазинов, использование электронной почты), то такое мошенничество следует квалифицировать по статье 159, а не 159.6 УК РФ.

Тут всё логично: если украл деньги, используя только штатные средства (типа «подглядел пин-код, потом взял телефон жертвы, вошёл в банковское приложение с этим кодом, перевёл себе все деньги») — то это кража, а не взлом. А вот если пошёл подменять корневые сертификаты в хранилище телефона жертвы, чтобы провести mitm для разузнавания этого пин-кода (и потом взять телефон жертвы и перевести себе деньги) — это уже взлом с кражей.

Проведенным анализом сведений, размещенных в сети Интернет о фактах срыва дистанционного обучения школьников, установлено, что к ним может быть причастен пользователь социальной сети «ВКонтакте» под псевдонимом «Артур Амаев», который позиционирует себя как «стример», то есть человек, занимающийся потоковой трансляцией видео в режиме реального времени. Указанное лицо снимает прохождение видеоигр, а также розыгрыши (пранки), которые выкладывает на своем канале под названием «Russia Paver» на платформе YouTube.

Так, 27 марта и 6 апреля 2020 года были размещены видеозаписи, на которых блогер присоединялся к обучающим онлайн-трансляциям школьников, разыгрывал их, при этом вел себя вызывающе, хамил, фактически срывал проводимые дистанционным образом учебные занятия, в том числе представлялся сотрудником Министерства образования Российской Федерации. Факты срывов онлайн-уроков имелись на территории города Санкт-Петербурга.

В настоящее время проводятся необходимые следственные действия и оперативно-розыскные мероприятия, направленные на установление всех обстоятельств происшедшего, а также местонахождения лица, совершившего данное преступление и привлечение его к уголовной ответственности. Расследование уголовного дела продолжается.

TL;DR Получил в ссылку на конференцию в Zoom, постебался там, выложил запись на YouTube и получил уголовное дело за «неправомерный доступ». Причем «постебался» в состав преступления не входит. Так что любой родитель, выложивший фотку из Zoom ребёнка — рискует получить эту самую 272.

Почему это безграмотная практика (но, увы, практика) — читайте тут.

А вот про отключение обновлений windows, за которое тоже можно схлопать 272. Дела по 272 за перепрошивку телефонов по просьбе владельца и за копирование сим-карт (тоже по просьбе) — можете найти сами. Поиск можно начать тут.

Либо мы стремимся к правовому государству и соблюдаем законы все

Фраза немного не полная. Поробую так — Либо мы стремимся к правовому государству и все соблюдаем все законы. Это вроде полнее.

Но! В правовом государстве именно дух — на первом месте. Уголовный кодекс — информация для размышления для судьи, не более. Судья может назначить наказание которого в кодексе вообще нет.

Моё предположение такое, что люди предпочитают, чтобы среди них не было злоумышленников, творящих вред. Иногда эта задача решается неотвратимостью наказания за нарушения законов, но в некоторых случаях — нет. Из-за того, что вы неверно интерпретировали, к чему именно люди стремятся, вам и кажется, что они хотят то одного, то другого, хотя на самом деле они во всех случаях хотят одного.

Некоторые законы написаны откровенно плохо и многое не предусматривают. Их надо переписывать, а не прогибать людей под кривые правила.

Я к этой мысли и пытался подвести читателя: законы надо переписывать, а не нарушать. То есть если не согласны, то сначала меняем закон, а потом уже действуем.

"Справедливости" можно добиваться разными путями. Можно добиваться принятия и соблюдения "справедливых" законов и измения/отмены "несправедливых", а можно игнорировать и нарушать те законы, которые лично считаешь "несправедливыми". Коррумпированные чиновники, очевидно, идут вторым путём. Я лично за первый. Просто понятия справедливости у разных людей разные, чисто субъективные, а закон — это общая база для общества, она хоть как-то объективна, и логичнее отталкиваться от неё. Если смогли убедить большинство людей в том, что ваша "справедливость" хорошая и несёт добро, то есть смогли принять это как закон, то прекрасно.

«Дуракам закон не писан...»

«Законы пишутся для подчиненных, а не для начальства...»

«Не пойман — не вор»

Это не мои мысли и не мои взгляды, просто напоминаю, что они есть.

Мы уходим в философию. У меня достаточно давно и ясно сформировалась часть картины мира, касающаяся законов: они ничего не запрещают в полном смысле слова «запрет», они только обозначают возможное наказание. Факт наказания и его суровость зависит от живых людей, а не объективных фактов, это субъективные вещи. Аналогии с футболом вполне уместны, вспомните «руку Бога» и «подвиг Суареса».

Я Ваше мнение услышал, но не хочу вступать в полемику, предлагаю просто взглянуть на этот же вопрос под другим углом.

Одним из признаков состава в уголовном праве является объективная сторона преступления, часть которой — общественно опасные последствия, а также преступный умысел.

В данном случае ни того ни другого нет. Состав преступления отсутствует.

Когда мы говорим про нарушения ПДД и коррупции — объективная сторона на лицо.

Да, спасибо, я об этом уже написал в своём последующем комментарии и извинился. Был, правда, аналогичный спор под статьей про mew атаки недавно, и вот там уже был состав преступления, так как данные умышленно удалялись. Но реакция многих участников обсуждения была аналогичной: хакеры красавчики, научили нерадивых админов, что надо защищать базы. Невольно в голове сработал триггер и на эту статью.

Я на стороне автора и надеюсь, что моральный аспект перевесит в головах уполномоченных лиц, но даже просто проникнуть в чужую сеть без согласия владельца — нарушение.

Недавно кто-то там уголовно возбудился на "нарушение неприкосновенности жилища" какого-то любителя новичков и шпилей из ФСБ.

Статьей 25 Конституции Российской Федерации закреплено право каждого на неприкосновенность его жилища. Никто не вправе проникать в жилище против воли проживающих в нем лиц, иначе как в случаях, установленных федеральным законом, или на основании вынесенного в соответствии с ним судебного решения.

За нарушение неприкосновенности жилища установлена уголовная ответственность, предусмотренная статьей 139 УК РФ.Из интернета:

«В то же время использование обмана, злоупотребления доверием для проникновения в жилище не образует рассматриваемого состава преступления, поскольку в этих случаях лицо проникает в жилище по воле проживающего в нем лица, хотя оно и находилось в заблуждении относительно тех или иных обстоятельств.» Проникновение в незакрытую дверь, можно квалифицировать как злоупотребление доверием, всё зависит от того, что будет говорить подозреваемый.

А вот если напишет — это уже будет совсем другая квалификация.

не следует из-за слепого нарушения статьи УК

А вот автор (если он тот за кого себя выдает) прошлой статьи в чате пишет, что дело заводили (за доступ)

И, простите, «дело заводили РЖД» это как?

И, простите, «дело заводили РЖД» это как?

Может юзер запятую пропустил перед последним словом, но лучше уточнить у него самого.

Простите, но вы согласны не со мной. Я нигде не утверждал, что автор злодей, я не призывал его наказывать. Даже специально дисклеймер написал:

не претензия, не призыв к репрессиям :) Просто наблюдение, мысли вслух о том, что люди порой, сами того не замечая, предпочитают замечать законы и требовать их исполнения только когда для них это удобно и выгодно, и игнорировать, когда они с ними не согласны

Я вообще не про автора писал, а про нюансы формирования общественного мнения.

Надо было максимально анонимно и широко распространить материалы по уязвимостям в сети, дабы организация убеждалась сама.

Неправомерный доступ к охраняемой законом компьютерной информации, если это деяние повлекло уничтожение, блокирование, модификацию либо копирование компьютерной информации

мы же говорим о том, «попадает ли автор под действие статьи?», а не про то, считаю ли я преступлением то, что кто-то сумел подобрать пароль к моей почте?

Да-да, при этом лично проходил на вокзале двухэтапный контроль с интраскопами: проводили в спец комнату попросили включить и показать зеркалку. При этом в том же рюкзаке лежал пакет с десятком огневых фальшфаеров и цветных дымовых шашек.

Перечень организационных и технических мер по обеспечению безопасности для значимых объектов КИИ есть в приказе ФСТЭК России №239 от 25.12.2017 «Об утверждении Требований по обеспечению безопасности значимых объектов КИИ РФ». Приказ ФСТЭК России №235 от 21.12.2017 «Об утверждении Требований к созданию систем безопасности значимых объектов КИИ РФ и обеспечению их функционирования». Необходимо подключиться к ГОССОПКЕ.

Сроки да — точно не определены и зависят от сроков проведения категорирования.

Для вас «требование защитить», и «требования по/к обеспечению защиты» синонимы? Вы правильно заметили — сроков после подачи категорирвоания нет. И не будет в ближайшее время, прост опотому что это не возможно в ближайшие несколько лет по факту. ЭТо физические не возможно, нет ни оборудования, ни кадров, а там на минуточку от 5 лет светит минимум. Кто на это пойдет работать за копейки?

самописная древняя как *** мамонта система управления стрелками

Задача не из самых популярных, так-то говоря, чего бы системе и не быть заказной/самописной? Понятно, что она на деле дико корявая и далека от best practices, но самописность к этому же не обязательно приводит.

Поправьте меня, если я неправ, но когда оно все ляжет, то это никак не отразится на карманах тех, кто этим управляет. Зато когда это все надо будет восстанавливать значительная часть средств осядет в их карманах.

Так что получается они руководство напрямую финансово заинтересовано в наличии этих дыр и в действиях школьника.

Потом конечно скажут что он смотрел "берлинского пациента" и вобще завербован ЦРУ.

Так что глубоко в теории это не помеха

Ну предположу что человек который переключает стрелки слепо верит тому что ему компухтер напишет

Так что да, чужими руками переключая стрелки в неподходящий момент

а ручные стрелки переключаются стрелочником по указанию диспетчера (по рации, а не по буковкам в комьютере… стрелочники у нас еще не доросли до своего компьютера), а тот в свою очередь верит не компьютеру, а графику движения поездов, схеме станции (в своей голове в первую очередь) и фактическому расположению подвижного состава там (тоже по сочетанию графика, своей головы и самое главно — рации)

26 ноября лоб в лоб столкнулись два грузовых состава с углём. Удар был такой силы, что первый вагон «обнял» тепловоз. Интересно, что об этом ЧП не писали транспортные СМИ, хотя авария серьёзная. Гружёные вагоны раскидало на несколько десятков метров. Пострадали ли локомотивные бригады, неизвестно. Зато есть информация о виновнике происшествия. Оказалось, что столкновение произошло по вине пресловутого стрелочника. Дублёр дежурного по станции неверно перевёл стрелки, направив поезда навстречу друг другу.

Там же везде телематика стоит. Светофору никто красный не включает, он сам зажигается, когда поезд на конкретный участок пути въезжает.

И выключается сам, когда поезд покаидает этот участок.

Поэтому бывают переезды, которые подолгу стоят закрытыми в отсутствие поездов. Условно говоря, Состав заехал на перегон, и остановился. Может электричка, а может просто технические какие-то работы.

И сами поезда не должны на следующий перегон выезжать, пока он не освободился…

Со стрелкой надо, пожалуй, в рамках одного такого перегона столкнуть.

Так что, возможно, случаи перевода стрелок гораздо более часто встречаются, чем мы об этом знаем. Просто при достаточном расстоянии предотвращаются автоматически (остановкой и потерей времени).

Поэтому и полагаю, что такие инциденты на самом деле не так и редки.

Просто мы знаем о тех, когда звезды сошлись ну совсем уж неудачно.

Примерно как на дорогах — даже суперводители совершают ошибки. Но большинство из них корректируется другими. А ДТП происходят, когда несколько факторов сошлись.

А про встречное направление — при въезде на участок все светофоры во встречном направлении становятся красными до разъезда.

там тоже по разному бывает, есть вариант когда они вообще не горят если направление 'встречное' и у машиниста есть инструкция что делать если светофор не горит и не закрыт скрещенными планками

никто не ставит светофоры по три штуки у каждой стрелки, а вот это вот все разруливается более-менее руками

1) никто не ставит — да

2) разруливается всё автоматикой, 'враждебный маршрут' просто не соберется… на некоторых станциях пути не кодируются и светофоры на них не стоят маршрутные… максимум маневровые, ответственность за сборку маршрутов несет диспетчер вместе с автоматикой… машинисту стоит только доступные сигналы смотреть и то что стрелка правильно переведена

А «под поездом» переводят стрелки тупо потому что напутали.

не напутали, а чтото гдето глюкануло, реле залипло, не сработал концевик у стрелки… СЦБ очень сложная система и в ней как в любой сложной системе есть баги и всякие неявные глюки против которых есть костыльные обходы… и при нарушении регламентов (ремонта, обслуживания, сборки маршрутов) и происходят такие казусы

… гдето читал телеграмму… не сработал концевик у стрелки, ответственный не предупредил диспетчера, (надо закрывать перегон по регламенту — а это срыв графика, а срыв графика — прощай премия), сунул перемычку и пошел чинить, пока шел там уже поезд завалился.

Для таких «инцидентов» должно совпасть несколько факторов: неисправность + ошибка работника, или одновременная ошибка нескольких человек. При количестве инструкций на жд, ошибка человека — всегда нарушение чего-то должностного. Т.е. всегда есть крайние и не «назначенные», а действительно виноватые.

Поэтому работа в «поле» — сложна, ответственна и не благодарна.

А вот IT туда пришло сильно позже и не пропитано спецификой.

уж на таких критичных операциях — точно

А точно?

Если им вырубят камеры — они просто посадят того, кто это сделал и попросят много мильёнов из бюджета. А если вырубят из третьей страны — обвинят каких-нибудь американских хакеров, удобно же.

Так что скептически оцениваю возможность изменить к лучшему таким способом, слишком там сильно забюрократизированная структура.

(сарказм)

Доступ к видео — с натяжкой может быть трактован как незаконный сбор персональных данных, а сам факт доступа в сеть — несанкционированный доступ к информации с интересом со стороны МВД.

Несмотря на благородный поступок автору следует крепко задуматься о будущей линии защиты. Как минимум на ст. 272 УК РФ он тут точно написал, а при старании следователей, может быть и еще на парочку.

Очень печально, что сеть одной из ведущих Российских компаний находится в таком плачевном с точки зрения безопасности состоянии, об этом нельзя молчать.

С одной стороны весов — попасть под статью, а на второй — национальная безопасность всей страны.

Я хорошо подумал и решил, что безопасность граждан мой страны превыше даже моей свободы… Я дурак?

Что ж, остается пожелать вам удачи. Будем надеяться, что разум победит и все с вами будет в порядке.

Романтик. Да. Но уж точно, не дурак.

Отличный фильм, кстати — всех россиян приглашаю к просмотру ))) Будет актуально.

В фильме ГГ полный идиот, который вместо того, чтобы донести информацию начинает тупо истерить и выгонять людей на улицу.

Это как если бы автор статьи пришел на вокзал и начал орать, что все должны уйти, потому что сеть РЖД в любой момент может нагнуться. Согласитесь, совершенно идиотское поведение.

Так что, повторюсь, название фильма соответствует уровню интеллекта ГГ и не имеет отношения к автору этой статьи.

Россия начинается с себя.

Это не фильм. Это человеческие жизни.

Вы знаете что он там нашёл?

Если согласились что не дурак, то понимаете что козырь в рукаве припрятал.

Вот лично яб, не поехала сейчас даже на электричке.

Дети ломанулись проверять, что там интересного есть.

Неее, не смотрела. ))) Мне уже по названию, не очень нравится. ))))

Я смотрел, фильм хорош, правильный посыл, интересная история. Но, что касается действий и поведения власть имущих, то какая-то клюква. Складывается ощущение, что сценаристы насмотрелись американских фильмов и натягивают их реальность, где действительна сильна местная власть в штатах, полиция подчиняется мэрии и т.д., на российские реалии.

Мой комент не информативен.)

Оооо вы такой милый в этом ответе. (Смайлик с глазками из сердечек) )))

Вот настоящий рыцарь нашего времени, защищающий свою страну и обычных граждан.

(Смайлик с глазками из сердечек) )))

Власть будет иметь претензии, подумаем, поможем. Напишите на habr ;)

Я хорошо подумал и решил, что безопасность граждан мой страны превыше даже моей свободы…

К сожалению, тут уже вопрос не в том, накажут (не дай бог) вас или нет. А в том, заделают ли все дыры или ограничатся парой-тройкой указанных. И, к сожалению, при таком подходе к работе вполне вероятен второй вариант, то есть фактически безопасность никак не изменится.

Прямо говоря: да, вы дурак, могли бы сидеть и промочать в тряпочку. Когда за вами придут — опубликуйте кошелёк, куда можно перевести добровольные пожертвования на хорошего адвоката, попробуем отбить, как Голунова в своё время не дали посадить.

Всего лишь надо было пожертвовать пиаром и опубликовать статью с одноразового аккаунта. Скрывая свой IP как во время исследования сети, так и во время публикации статьи. Если там такие специалисты, то цепочку прокси им не раскрутить, даже с помощью Яровой.

Я надеюсь, что УЖЕ. ДО публикации статьи.

Удачи вам. Не пропадайте из информационного поля, пишите что как

А вам явно пора на воды на месячишко, другой.

Прекрасно понимаю эту боль и тягу к жертвенной справедливости, и, честно говоря, жертва абсолютно равноценная. Была бы если бы это на самом деле решило проблему.

Скорее всего, если это все до них дойдет, они спустят на тебя собак что бы замять эту тему под темой «УЖАСНЫХ ХАКЕРОВ С ИНТЕРНЕТОВ», потому что их основная задача не сделать хорошую систему, а прикрыть свои задницы.

И вот от этого еще грустнее, потому что поезда нужны не потому что они удобны и быстры, а потому что это критически важная инфраструктура в случае черезвычайных ситуаций и военных действий, и если эти ситуации возникнут по вине злоумышленников то им ничего не стоит и лишить нас этой инфраструктуры. Но это функционеры не видят за тенью своих годовых премий.

Я правда надеюсь с автором все будет хорошо, помню его еще по старым статьям про прошивки роутеров. Если мне не изменяет память то на хабре был прецедент преследования после какого-то пинтеста метрополитена.

УЖАСНЫХ ХАКЕРОВ С ИНТЕРНЕТОВ

До боли напомнило, когда нашли открытый ftp сервер МВД (?) Украины… и опубликовали это на Хабре.

ужасные, коварные, русские хакеры из интернетов, агась

А Хабр обозвали хакерским не то форумом, не то сайтом.

Буде посмотреть на развитие событий, как говорится.

Рекомендую проконсультироваться с адвокатом на предмет дальнейших действий, т.к. при контакте с РЖД или правоохранителями придется обьяснять как и чего было. А в этом случае могут быть классические истории по Достоевскому, типа «Вы и убили-с».

Надо было публиковать с фейка через тор.

Я дурак?

Вам виднее. ¯\_(ツ)_/¯

Надеюсь перед публикацией вы оценили юридические риски, посмотрели на всякий случай видео о жизни в тюрьме и точно понимаете чем рискуете.

Лично мне, оценка «безопасности граждан моей страны» выше своей свободы не очень понятна. Вроде бы у IT специалистов нет особых проблем с переездом, можно просто выбрать страну с более защищенными гражданами, если очень беспокоит этот вопрос.

Я дурак?Если честно? — необдуманно, если со своего акка…

upd: глянул — профайл обжитый, эх… Удачи Вам!

up2: и нам — в не меньшей степени как юзерам всего вот этого

Вы не дурак — вы журналист. Задача журналиста находить, проверять и распространять информацию. Вы это сделали, причем отлично и профессионально. К сожалению, в России журналистов преследуют. Как можно скорее свяжитесь с профессиональным журналистским сообществом — вас защитят, им не привыкать. Профессиональное айти сообщество пока так, к сожалению, не умеет.

Второй момент — наведенная вами прозрачность на качество работы ответственных за это людей позволяет привлечь их к ответственности. И это им нужно реально бояться, а не вам. Вы просто сказали — а король-то голый. Очень-очень круто!

Пока Интернет окончательно не разрезали на лоскутное одеяло в пределах стран, всегда есть шанс, что там поиграется кто-то из нерезидентов.

valerykomarov.blogspot.com/2020/11/2741.html

Если коротко — сотрудник сдавал экзамен для допуска к выезду и решил воспользоваться программой для обхода системы тестирования. Использование такой программы приравняли к «использованию компьютерных программ либо иной компьютерной информации, заведомо предназначенных для неправомерного воздействия на критическую информационную инфраструктуру Российской Федерации».

Так что, к сожалению, закон в этом случае может сработать, если применить аналогичную аргументацию. Но надеюсь, что предупрежден — значит вооружен, и автора это не коснется.

Конечно найдутся. Вот например, под новый год опубликовали новость, что два года официальные лица в МВД пользовались чатиком в ватсапе, где публиковались передвижения первых лиц в государстве. Двести человек знало, Карл! Ни один не догадался, что это прямой слив информации! И это может быть завтра объявят фейком, но видя такие дыры, как в статье, очень сложно не поверить, что у нас в безопасности всё хорошо.

Я много где на заводах работал, но такое впервые вижу. Обычно сеть проектируется разумно изолированной, а выходы в инет для сервисных целей защищаются несколькими замками.

А ещё лучше: физически чтобы не было входа в изолированную сеть. Бывало, по два компа ставили на рабочее место: один в заводскую офисную сеть имеет доступ, другой — в АСУТПшную.

Для защищенных сетей с уровня ДСП и выше только так.

Я когда услышал про это лет 20 назад смеялся — типа, вот чуваки даже про фаерволы не в курсе. Но на самом деле только так и можно. Кто знает какие есть дыры в самом фаерволе, его прошивке и т.п.? А они точно есть и только ждут своего часа.

Подтверждение — диверсии спецслужб против Иранской ядерной программы. Началось безобидно с возможности вставить флешку в USB, закончилось физическим распидорашиванием кучи ценнейшего оборудования, потерей наработанных веществ и нереальным убытком.

Когда РЖД внедряли портал, с которого утекли персональные данные, мы с коллегами докладывали начальству о том, что персональные данные всех сотрудников после авторизации фактически в открытом доступе. Но никто не воспринял разработчиков из региона всерьез и отмахнулся.

При этом нашим системам регулярно устраивали аудит.

Поэтому потребитель строить сеть либо чтобы соответствовало, либо чтобы была хоть какая-то защита, либо и то и то, но в 2 раза дороже. Если ты КИИ, то не соответствовать ты не можешь.

Хотя я подозреваю это проблемы роста — я каждый день удивляюсь как навнедряли технологий в РЖД — прям светлое киберпанк будущие. А по сути со всеми этими технологии — люди которые вот отличие от меня испытавают не радость, а раздражение «этими инновациями»

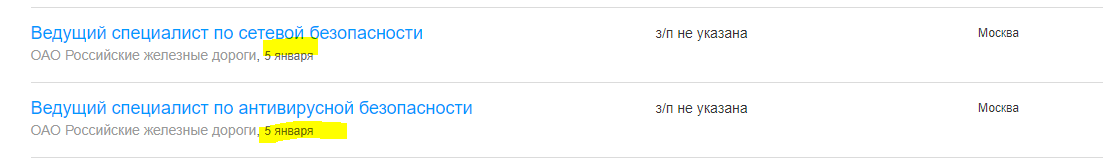

Они там выше медианы рынка, причём прилично.

ну там например 150-250/250-300 миддл/сеньор

а то может вы себе людей подбирали на 50-100к и вам РЖД дорогу перебегал (вообще мне сложно представить вменяемого ИТшника который туда пойдёт хотябы просто с резюме… туда ходят обычно потомственные железнодорожники… но там своя секта такая внутренняя)

2016 год.

Jun back — от 80 килорублей.

Senior back — 180 — 250 килоруб.

Собственно говоря уже отсылка к банковскому сектору осведомлённому человеку должна была всё сказать.

когда звали в Сочи — там лаборатория у РЖД — зарплаты были сильно ниже рынка… Но это возможно я испорчен столичными ожиданиями (Северная Столица и Москва)

Например, программист в Москве — от 60К, в Нижнем Новгороде — от 40К

team.rzd.ru/career/list/job/programmist

Логика топа скорее такая — то, что система не окружена рвом с крокодилами и не обнесена колючкой под напряжением, не означает, что можно легко залезть и открыть замок простой отмычкой.

Те кому надо инфой свободно пользуются, молча…

Кто навредит — легко найдут и покарают.

Имхо проще и дешевле ловить и наказывать, чем строить крепостные стены вокруг сарая.

Кто навредит — легко найдут и покарают.

С таким бардаком, который описан в статье, думаете, это возможно?

И при чем тут госзаказ!? Я привел лишь одну из причин, почему в ржд все так сложилось. Не нужно параноить.

Хотя на хабре это не пройдет-публика тут не проглотит «Наверное, потому, что злоумышленник. Наверное, из-за этого… Ну, он из „фана“. Юный натуралист. Там уязвимостей, которые бы влияли на утечку каких-то критических данных, нет.»

Которое почти всегда не совпадает с мнением борцов за всё хорошее и против всего плохого.

Логика примерно такая, что если инкассаторов всё-равно грабят и любой инкассаторский автомобиль всё-равано можно раздавить танком, это не повод возить деньги в такси в картонной коробке

Действует принцип целесообразности.

А аффтор как бы далеко не в системы управления ларьком влез

Там scada системы торчат, теоретически поезд под откос можно пустить.

Но очень надеюсь, что «поезд под откос» таким образом пустить невозможно.

Даже если пустить два поезда на встречу на одном пути — есть же механизмы принудительного торможения, если такое произошло, если я ничего не путаю.

Которые реализованы уже на базе семафорной сети на основе просто того что колесной парой замыкается контакт между рельсами.

То есть несмотря на всю серьезность найденных уязвимостей (оставить РЖД без камер видеонаблюдения – это действительно очень стремно) – кажется что настолько жесткий прямой ущерб все-таки невозможен.

Возможно я ошибаюсь, все-таки это совсем не моя сфера интересов и знаю я её в основном по статьям на хабре же :)

Нет. Системы СЦБ не дадут. Для опасных действий потребуется физическое участие ДСП либо старшего механика СЦБ.

Однако ж нарушить график движения поездов — легко.

А может это вовсе и не баг, а фича?))) А может даже перепись натуралистов…

Госструктура она как женщина — глупо искать в ее поступках и решениях прямую логику.

ПС. ох и заминусили ли то)))

Вы можете привести пример из «офлайна», где настолько значительный ущерб может нанести за несколько часов человек с улицы без каких-то изначальных доступов? Это не в солонки в кафе нассать, а поставить раком стратегическую транспортную систему самой большой страны на планете. Такое не компенсировать никаким штрафом и сроком.

Вы можете привести пример из «офлайна», где настолько значительный ущерб может нанести за несколько часов человек с улицы без каких-то изначальных доступов?

Водозабор для мегаполиса?

1. Нужен доступ к боевым отравляющим веществам в нужных количествах

2. Нужен физический доступ (из другой страны не провернуть, высоки шансы поимки на месте в процессе)

3. Пострадает много гражданских, но не военных и первых лиц государства (т. е. стратегическая безопасность страны вне угрозы)

1. Для злодеев, особенно с господпиткой от партнёров — вполне проходной вариант.

2. У нас нет железного занавеса. Да и местных исполнителей можно нанять.

3. Вполне объективная цель для террористов.

4. Без воды мегаполис на 11 млн. человек это техногенная катастрофа приличного масштаба, не так ли?

Понятно что там сложностей ну очень много, и служба «Водоканала» по плотным патронажем ФСБ и наверное ещё кого. Но чисто теоретически — вполне возможный вариант.

Вполне объективная цель для террористов.

Террорист — не человек с улицы.

levtsn.livejournal.com/323151.html

Свой экспириенс он публиковал на форуме. Пошагово.

По ссылке есть фото «гаража»: https://www.yaplakal.com/forum28/topic292999.html

Охраняется вооруженными людьми.

Собственно здание водозабора стоит еще на одной сигнализации.

Видеонаблюдение.

На всех емкостях стоят пломбы.

Почти все системы контролируются — вплоть до того, что открытие ёмкости вызывает состояние тревоги в scada системе.

Перепады давления (как следствие предыдущего пункта) — аналогично.

Не забывайте, что они там имеют дело с ядовитыми химикатами (хлоркой), а также имеют в части локаций прекурсоры (что тоже добавляет пару-тройку слоев «защиты»).

Имеют изолированную не-интернет сеть (радиорелейка + проводная сеть на каких-то лохматых стандартах).

Вроде ничего не забыл.

p.s.: бывший сотрудник водоканала.

Главное, чтобы это всё не было настроено так же, как на РЖД.

К примеру, водоканальские сети передачи данных обслуживаются поколением 55-65 лет.

2. Новые системы системы, которые строятся на современных стандартах, настроены примерно также как на РЖД, да.

Более того, в рамках разных инфраструктурных вливаний и всеобщей цифровизации происходит планомерное замещение старых систем новыми, и вот по поводу новых у меня тоже были определенные опасения.

Честно, пароли не проверял, надеюсь, что не по умолчанию :)

Сам работал с ERP системой и с биллингом; компьютерные системы, скады, аналоговые сети были в соседних отделах.

И да, зарплата курам на смех (как из анекдотов про «почему инженерам так мало платят?»), поэтому средний уровень специалистов и их мотивации тоже не фонтан.

К примеру, из недавних факапов, ставших публичным:

realt.onliner.by/2020/06/24/chto-sluchilos-s-vodoj

Можно «закидывать» то, что уже есть на станции.

Человек с улицы это не сделает.

Человек с улицы это не сделает.

Человек с доступом до Скада системы сможет отравить половину города.

И да, если раньше для этого нужно было иметь человека среди персонала, то теперь, в век всеобщего интернета вещей (IoT, где s значит безопасность), уже необязательно.

Достаточно вывести Скаду в общую сеть предприятия и иметь контур управления, доступный по локальной сети…

Человек с доступом до Скада системы сможет отравить половину города.

Это не совсем человек с улицы. И что он на самом деле может сделать? Отключить обеззараживание? Это быстро заметят, и воду набирают не из болота… Вряд ли. Отключить обеззараживание и добавить в воду ботулотоксина какого-нибудь? Это совсем не человек с улицы.

Налить очень много хлора? Заметят сразу.

Выпустить весь хлор в воздух? Не думаю, что тесть такая кнопка.

Но в солонку нагадить сможет без особого труда, конечно же.

Ситуация неприятная, но не смертельно опасная. Для реальной угрозы нужно подмешать то, что не меняет в значительной степени вкус и запах воды (есть ли такое на станции?). Плюс чтобы это сделать из злого умысла нужен физический или виртуальный доступ на станцию. В новости нет ни слова о взломе, а на Хабре не было ни одной публикации о столько больших отверстиях в очистных сооружениях РФ. То есть человек с улицы идёт мимо.

До станции водозабора

Гомеопатия тогда.

Давайте поясню, упрощенно.

Генерально, у нас есть два популярных варианта:

1) качаем воду со скважин — это наиболее предпочтительный вариант, даже если рядом течёт река или есть водоём. Земля выступает фильтром.

2) забираем воду с водоёма. Вода забирается не с поверхности, а на определенной глубине несколькими системами. Закинуть туда что-то вероятно, но обычно это место находится под наблюдением. Без акваланга и прочих шпионских штук, тупо загрязнив водоём, мы получим хорошо если, не знаю, лишь небольшую долю от загрязнения в системе. Считайте функцией кубически обратно пропорциональной от расстояния до заборной системы.

Дальше предстоит пройти систему фильтрации. С одной стороны — это довольно эффективная штука, с другой — она эффективна не для всего.

Имхо, сложно, и надо иметь представление о том, что будет отфильтровано, а что — нет.

И вот тут конечно вопрос в степени технической (и химической) подготовки злоумышленника.

Она питается с водохранилищаС водохранилищ (мн. ч.).

А учитывая, что это реки, тут вопрос не в технической или химической подготовке, а в немаленьких денежных и производственных ресурсах. Ну и сроках приличных за которое это можно хоть мало-мальски организовать.

Понимаете ли… если у злоумышленников есть возможность тормознуть перевозки на РЖД… это залет на уровне нац безопасности. Ибо по рельсам в том числе и войска перебрасывают.

Если вдруг кто-то перейдет границу, а у нас не будет возможности оперативно перебросить резервы — то уже будет пофигу кого искать и карать.

А если у этого кого-то такая возможность будет… то это в принципе полный провал.

Это всё по-настоящему пугает.

Либо просто кто надо уже давно там заложил "фугасы", подключил их к CnC и ждёт команды...

Подобный хаос скорее от размеров компании зависит и от количества филиалов / площадок, а не от государственная / частная / российская / зарубежная.

Товарищ майор наверно негодуйе.

После этого Чарина должны просто уволить.

Но не в этой стране.

Которая ответит отпиской "по произведённой проверке факты не подтвердились" и потом всю новость объявят фейком?

PS. Вы хоть представляете, сколько может стоить замять такое дело совсем без последствий?

Правда обратное достаточно просто доказываться (камеры конкретных вокзалов ж идентифицированы — пройтись под ними).

По такой же логике, за каждый крупный взлом нужно увольнять начальника ИБ. За каждый крупный простой — увольнять начальника IT. А лучше вообще всех топ-менеджеров, сразу, пачкой.

Только вот проблема в том, что в крупных корпоративных сетях такое положение вещей часто складывается. И если после каждого подобного факапа всех увольнять, то полные кадровые чистки будут происходить каждые полгода.

Как это исправить — сказать сложно, но увольнение директора IT точно не поможет.

С каждым прочитанным абзацем у меня челюсть отваливалась все ниже и ниже.

Потом я подумал — ну и что, навредить то все равно наверняка не получится. А нет, получится. Моя челюсть упала снова и уже не поднималась.

Автору детектива, конечно, благодарность. Надеюсь, скоро будет позитивное продолжение.

Сейчас срочно соберут совещание и будут думать, кого назначить виноватым. По результатам долгого и нудного совещания найдут кого-нибудь из ИВЦ, лишат премии, возможно уволят…

И спокойно разойдутся пить чай с лимончиком.

LMonoceros обзаведитесь телефонами правозащитников и адвокатов, предупредите близких и друзей, дайте им так же эти телефоны.

Насколько помню, специалист по интернетам — Дамир Гайнутдинов, чатик Агоры в телеге легко гуглится.

У меня не было проблем с законом, но был вопрос по о перс.данных, он достаточно быстро ответил в личке.

Но вы можете связаться с Павлом из Агоры: t.me/Initiator он сможет вас направить к нужным людям.

Так же напишете Плюшеву в телегу: t.me/PlushevRepBot

Это известный журналист которые освещает события из ИТ. У него наверняка есть контакты нужных людей. К тому же он поможет осветить в СМИ ситуацию.

Так что статья страшная по сути если задуматься, но меня не удивляет ни разу. Схемы понятны. И эти госзакупки, в таких вопросах это огромное зло. И никакой экономии в итоге не приносит. И это касается не только безопасности, но и вообще очень многих сфер.

с сисадмином, который когда то давно самостоятельно выучил что то в UNIX ещё древних времен

Эвон как. У нас везде админы, оказывается, повально обученные на спецкурсах UNIX, а вам не свезло.

Может и программисты там не все образование имеют в части Visual Studio?

Ну да не суть! В РЖД то поди и зарплаты совсем другие, и по идее элиту среди спецов могут себе позволить переманить, а подиж — такая ситуация! :(

В РЖД то поди и зарплаты совсем другие, и по идее элиту среди спецов могут себе позволить переманить

чёто у меня прям нервный смех начался ;)))

РЖД это фактически госконтора с соответствующим отношением и зарплатами.

мне помнится предлагали должность начальника ИТ отдела одного депо, и заниматься внедрением SAP которое тогда только началось… и зарплата была… космические 55тысяч рублей!!! (причем меня обязали немедленно устроится в институт (у меня нет вышки) и полностью соответствовать такой выской чести там работать)… я отказался… должность через полгода закрыли из-за превышения ФОТ… вместе с отделом (сократив тех двух несчастных которых успели набрать)

И откровенно говоря, большинство именно самостоятельно его «выучивают». Как и программисты Visual Studio. Поэтому претензия в данном моменте звучит несколько странно.

Человеческий фактор «я царек этого мирка» да, обычное дело, особенно в госструктурах.

(хотя делал вроде бы сертифицированный интегратор)А точно интегратор? Это обычная практика когда по бумагам делает интегратор, а по факту делает свой сотрудник, а потом откат наличной.

Позвонил, трубку не берёт

Профит.

По сути, пентест уже выполнен за бесплатно. Но вангую, что кардинально ничего не поменяется, максимум настроят микроты.

А в аэропорту такое может быть?

На атомных электростанциях?

Даже по предоставленной инфе. в статье, выглядит серьёзно.

Про что автор не написал, думать страшно.

В этом вопросе ламер, но если бекдор есть в управления стрелками…

Можно столкнуть два пассажирских на перегонах.

У АЭС обособленные физически сети, как я понимаю. Судя по видео urbanturizm (как он кстати? Совсем не слышно), туда даже цифровой носитель в любом виде не пронести.

Аэропорты не относятся к монополиям и госпредприятиям, представлены в виде отдельных компаний, со своим ИТ штатом.

Вроде у РЖД когда-то был свой изолированный интранет. В начале 2000-х общался с сотрудником.

Как мне казалось, ОАО «РЖД» Железнодорожный комплекс, который имеет особое стратегическое значение.

А тут такой бардак.

Судя по видео urbanturizm (как он кстати? Совсем не слышно)сидит он. Письма к нему передают — он ответы пишет, вот и вся коммуникация. На ютубе выкладывали инфу.

Для жизненно важных цепей есть аппаратные средства защиты. Гораздо сложнее защититься от инсайда (нашумевший stuxnet был таким), но и тут можно продумать сценарии и векторы возможных атак. А здесь всё просто «на блюдечке» лежит, судя по скриншотам.

Чарин этот, кстати, когда-то был главным по ИТ в Росатоме :-)

Интересно, успеют что-то предпринять, прежде чем всё начнет падать?

Возможно даже уже давно кто-то внутри сети и потихоньку продает оттуда информацию