ProLiant 100й серии – «потерянный младший брат»

Пользователь

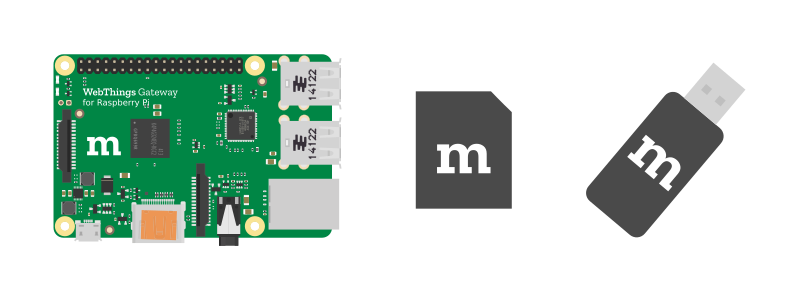

Mozilla сделала универсальный хаб для устройств умного дома, чтобы связать вместе устройства разных вендоров и протоколов (в т.ч. Zigbee и Z-Wave), и управлять ими без использования облаков и из одного места. Год назад была новость о первой версии, а сегодня я выкладываю перевод обновлённой на днях документации, которая отвечает на большинство базовых вопросов к проекту. Ожидаю дискуссии и обмена мнениями в комментариях.

Андрей Копылов, наш технический директор, любит, активно использует и пропагандирует Docker. В новой статье он рассказывает, как создать пользователей в Docker. Правильная работа с ними, почему пользователей нельзя оставлять с root правами и, как решить задачу несовпадения идентификаторов в Dockerfile.

pam_cracklib, чтобы усложнить пароли в системах Red Hat 6 или CentOS. В Red Hat 7 pam_pwquality заменила cracklib в качестве pam модуля по умолчанию для проверки паролей. Модуль pam_pwquality также поддерживается в Ubuntu и CentOS, а также во многих других ОС. Этот модуль упрощает создание политик паролей, чтобы удостовериться, что пользователи принимают ваши стандарты сложности паролей.

Бесперебойное электроснабжение важно для любого потребителя электроэнергии. Однако в одних случаях речь идет просто о временном неудобстве (например, при отсутствии электропитания для персонального ПК), а в других – о возможности крупных аварий и техногенных катастроф (например, при внезапной остановке производственных процессов на нефтеперерабатывающих или химических предприятиях). Для банковских и финансовых учреждений постоянное наличие электроэнергии – один из важнейших вопросов их нормального функционирования.