Как я писал в своей статье об ICO, технологии блокчейна, криптовалюты и распродажи токенов сейчас на пике популярности. Я работаю в венчурной отрасли уже более пяти лет и до сих пор не сталкивался с технологиями, которые бы с такой головокружительной скоростью развивались, порождая новые компании и проекты. Не так давно фаундеры и венчурные инвесторы имели дело преимущественно с централизованными биржами, частными блокчейн-решениями, кошельками и некоторыми другими стартап-идеями, которые доминировали на рынке в период с 2012 по 2016 год.

Однако, как я уже говорил несколько месяцев назад, растущая популярность Ethereum с его полным по Тьюрингу сценарным языком и возможностью для разработчиков прописывать состояние в каждом блоке, создала условия для разработки умных контрактов. Это привело к тому, что все больше команд берется за децентрализованные проекты в погоне за главным преимуществом, которое дает блокчейн — возможностью выработать единую истину, с которой все согласны, без помощи посредников или центральной власти.

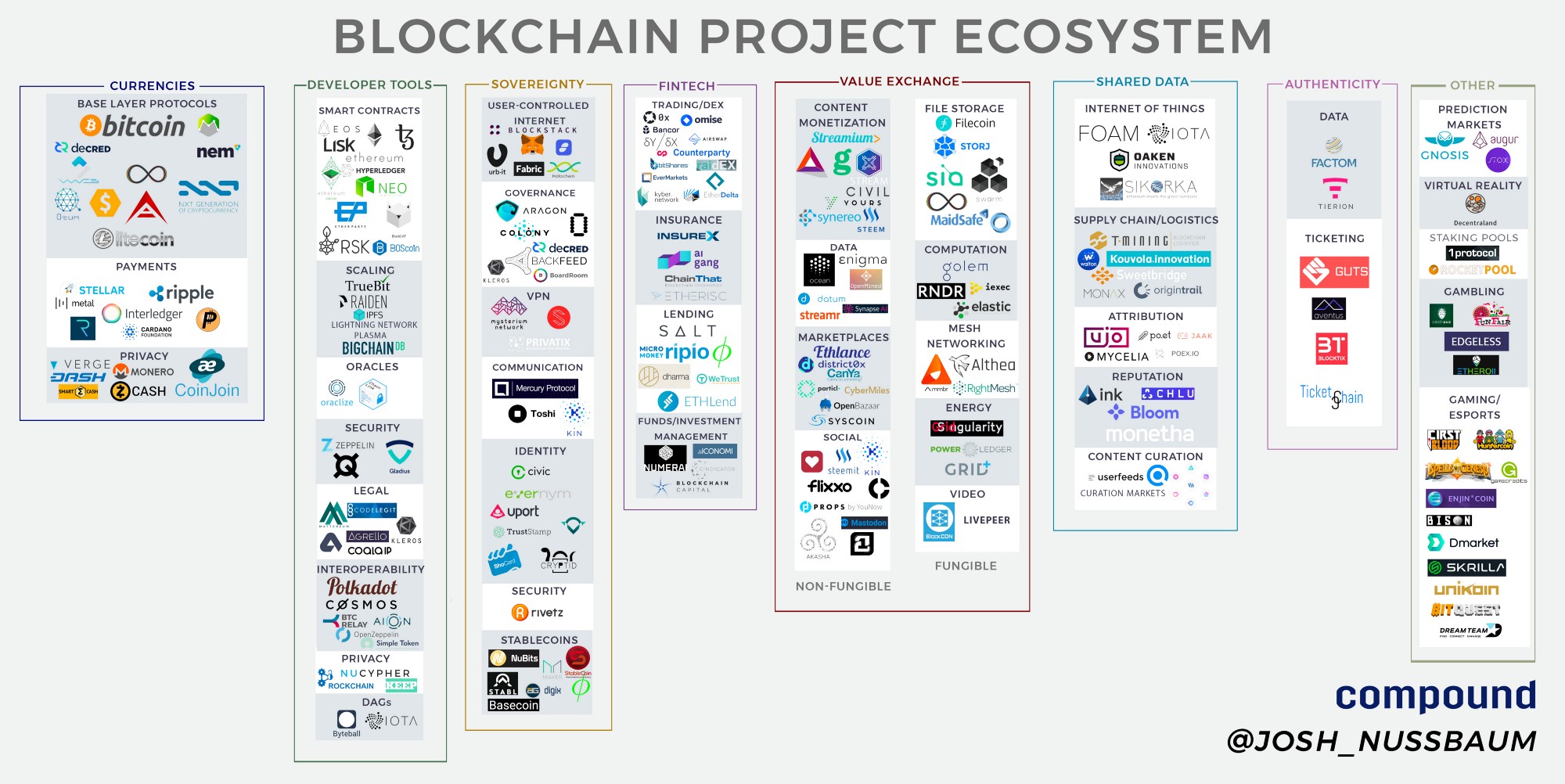

Сейчас на рынке появляется много интересных наработок, которые совершенствуют как функционал существующих блокчейн-решений, так и пользовательский опыт. Но учитывая, с какой частотой выходят новые новые проекты, мне становится все сложнее отслеживать каждый из них и разбираться, какое место он занимает в экосистеме. Кроме того, риск не увидеть за деревьями леса повышается, если у нас нет исчерпывающего представления о том, как выглядит этот самый лес. Такие рассуждения подтолкнули меня составить список всех децентрализованных блокчейн-проектов, которые я отслеживаю, включая также и те, информацию о которых я сумел найти сам или по наводке от друзей, хорошо знакомых с экосистемой. Данная карта экосистемы представляет итог этой работы.

Для меня, как аналитика, самые полезные и интересные доклады и статьи – те, которые освещают практические аспекты информационной безопасности и дают конкретные примеры инцидентов и методов их выявления и расследования. Поэтому сегодняшняя статья посвящена нескольким интересным кейсам, с которыми мы в Solar JSOC сталкивались за последнее время.

Для меня, как аналитика, самые полезные и интересные доклады и статьи – те, которые освещают практические аспекты информационной безопасности и дают конкретные примеры инцидентов и методов их выявления и расследования. Поэтому сегодняшняя статья посвящена нескольким интересным кейсам, с которыми мы в Solar JSOC сталкивались за последнее время.