В предыдущем уроке мы затронули проблему человеческого фактора в Информационной безопасности. В итоге мы сделали вывод, что не важно на сколько качественное и дорогое оборудование вы используете, т.к. все “упрется” в настройку, которая должна быть выполнена грамотно. В этом уроке мы рассмотрим https-инспекцию. Довольно многие недооценивают важность этой функции без которой немыслима современная защита сети. Но обо всем по порядку.

Защита веб-трафика

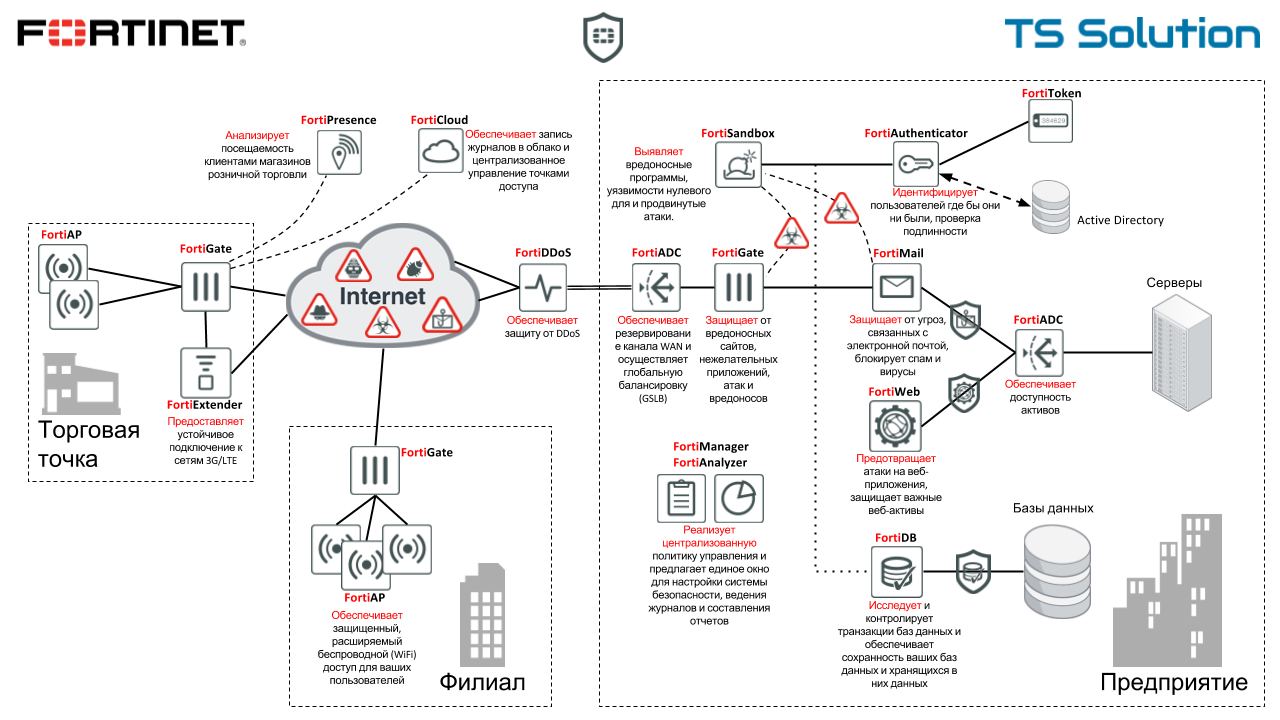

Практически все современные NGFW или UTM решения имеют функционал проверки веб-трафика. Это и категоризация сайтов и проверка скачиваемого контента и определение веб-приложений. Причем последний пункт (веб-приложения) очень важен, т.к. через один и тот же порт могут работать огромное кол-во сервисов. И если с проверкой HTTP-трафика практически у всех вендоров нет проблем, то HTTPS — настоящий вызов для современных средств защиты.