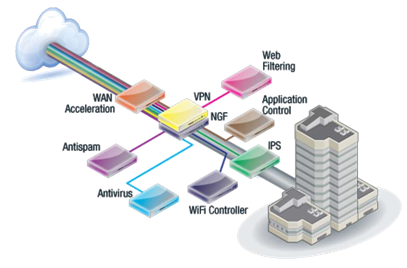

В зависимости от масштабов предприятий разделён и подход к защите от таких угроз, если крупные компании уделяют более пристальное внимание вопросам обеспечения сетевой безопасности своих ресурсов, то все большее количество угроз направлено на организации малого и среднего бизнеса. Предприятия этого сегмента — Small Office-Home Office (SOHO) могут не располагать обширной инфраструктурой, способной противостоять современным смешанным атакам, а филиалам/удаленным офисам крупных компаний (Remote Office/Branch Office, ROBO) не всегда хватает собственной квалификации для противостояния таким угрозам безопасности.