Сегодня трудно представить себе учёного или инженера, который не использует в работе сложное и дорогое оборудование и экзотические материалы, недоступные простым смертным. Но всё же иногда впечатляющие результаты достигаются самыми простыми средствами. Так, Гейм и Новосёлов получили Нобелевскую премию за исследования свойств графена, который они получали с помощью обычного скотча, многократно расслаивая крупинки графита липкой лентой — это способ до сих пор широко используется в лабораториях всего мира. Недавно обнаружилось, что графен можно получать из суспензии графита

с помощью бытового блендера и жидкости для мытья посуды. Или вот, например, способ изготовления искусственных «мышц»

из обычной рыболовной лески.

По мере того, как компоненты компьютеров становятся всё миниатюрнее, всё реальнее выглядит перспектива создания «умной одежды», медицинского оборудования, протезов, имплантатов со встроенными датчиками и процессорами. Близость этих предметов к человеческому телу диктует необходимость делать их мягкими и эластичными. Для электроники это большая проблема, ведь компьютеры делаются из кремния и металла. Одна из сторон этой проблемы — создание эластичных проводников, соединяющих компоненты. Предлагаются разные варианты — вплоть до полимерных капилляров,

заполненных жидким металлом. В Университете Пердью, который является традиционной «кузницей кадров» авиационной и космической промышленности США, разработали

технологию создания эластичных проводников с помощью швейной машины, тонкого медного обмоточного провода, нити PVA и силикона.

Так получилось, что какой бы ни был аккуратный микрорайон, он всегда с чем-нибудь соседствует, плюс всегда есть праздношатающиеся, непраздношатающиеся и «этождети». Это если забыть про наркоманов, целенаправленных воров и разбойников. Твой дом — твоя крепость. Подъезд твоего дома — тоже твой дом. (Да, этот пункт многие не понимают, но учиться никогда не поздно). Классические методы защиты подъезда — установка укреплённых дверей; установка домофона; инсталляция консьержки; организация видеонаблюдения над входами.

Так получилось, что какой бы ни был аккуратный микрорайон, он всегда с чем-нибудь соседствует, плюс всегда есть праздношатающиеся, непраздношатающиеся и «этождети». Это если забыть про наркоманов, целенаправленных воров и разбойников. Твой дом — твоя крепость. Подъезд твоего дома — тоже твой дом. (Да, этот пункт многие не понимают, но учиться никогда не поздно). Классические методы защиты подъезда — установка укреплённых дверей; установка домофона; инсталляция консьержки; организация видеонаблюдения над входами.

Добрый день, уважаемые читатели.

Добрый день, уважаемые читатели.

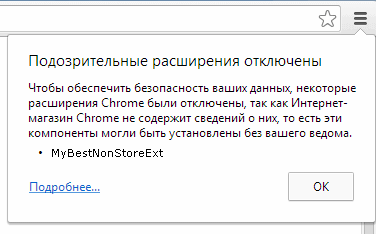

Несколько дней назад на хабре вышла статья

Несколько дней назад на хабре вышла статья