Вчера мы писали про утечку конфиденциальных данных кибергруппы Hacking Team, которая подверглась масштабному взлому. В архиве находились исходные тексты нескольких 0day эксплойтов, в т. ч. LPE sandbox-escape эксплойт для веб-браузера Internet Explorer и опасный RCE+LPE эксплойт для актуальной версии Flash Player. Рабочая версия последнего уже гуляет по сети и представляет для пользователей очень большую опасность, поскольку эксплойт является универсальным и позволяет удаленно исполнять код сразу в нескольких браузерах (актуальные версии), включая, Google Chrome, Opera, MS Internet Explorer, и, даже, MS Edge в составе Windows 10.

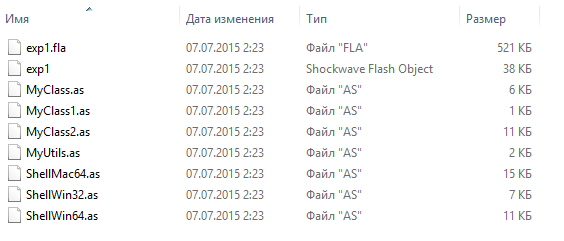

Рис. Исходные тексты эксплойта.

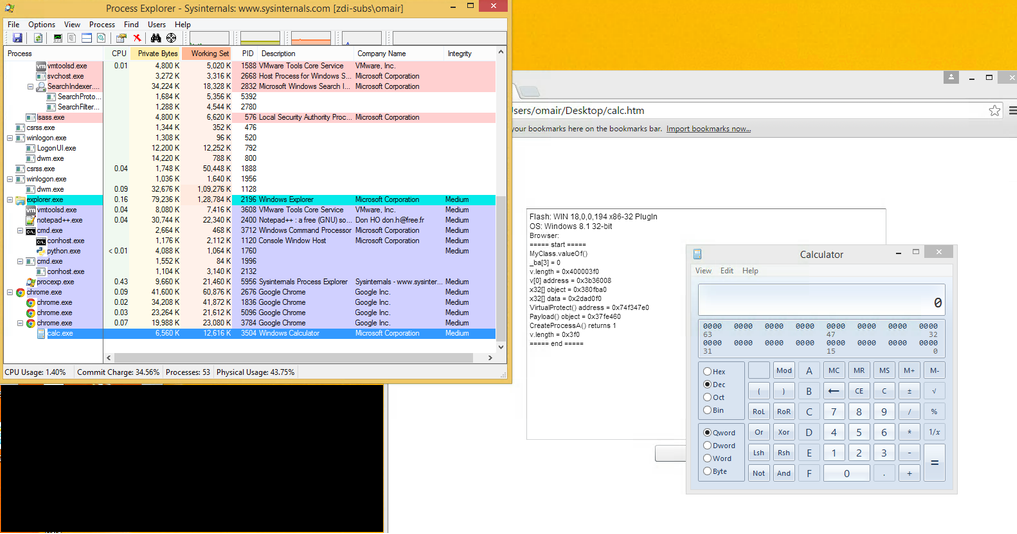

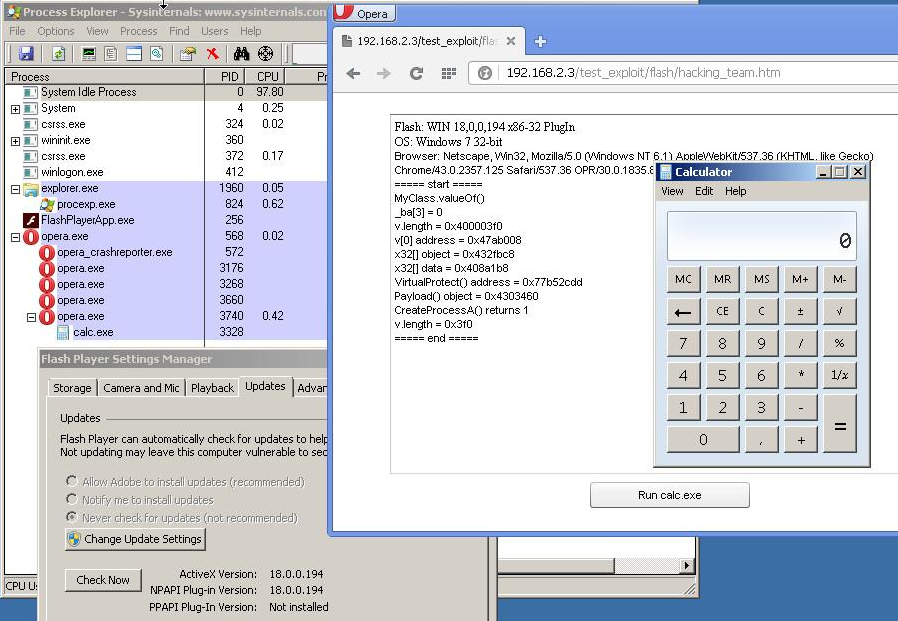

Рис. Демонстрация успешности работы эксплойта для веб-браузера Opera на 32-битной версии Windows 7.

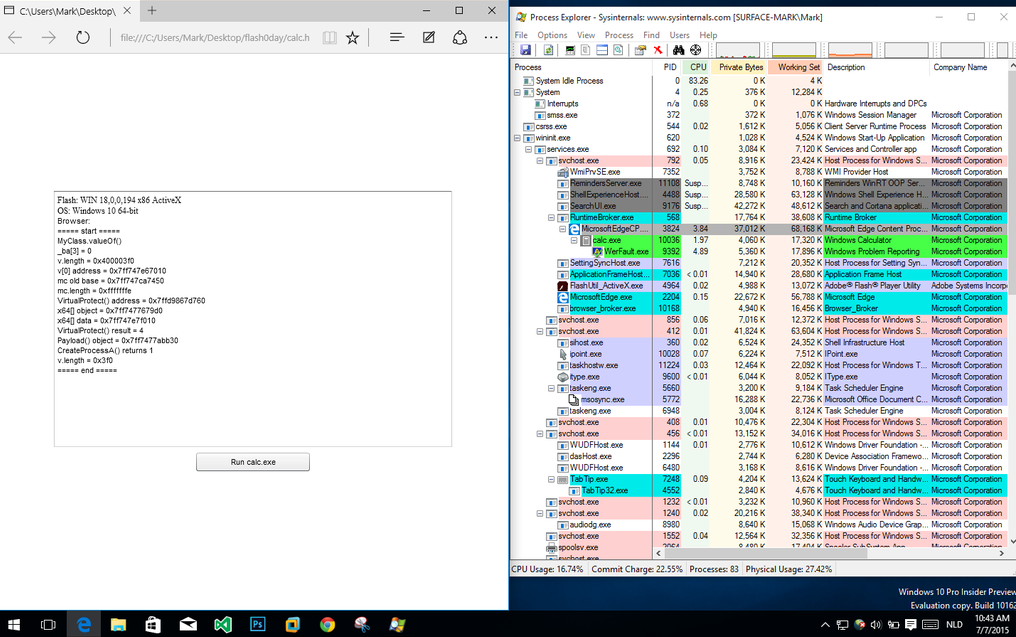

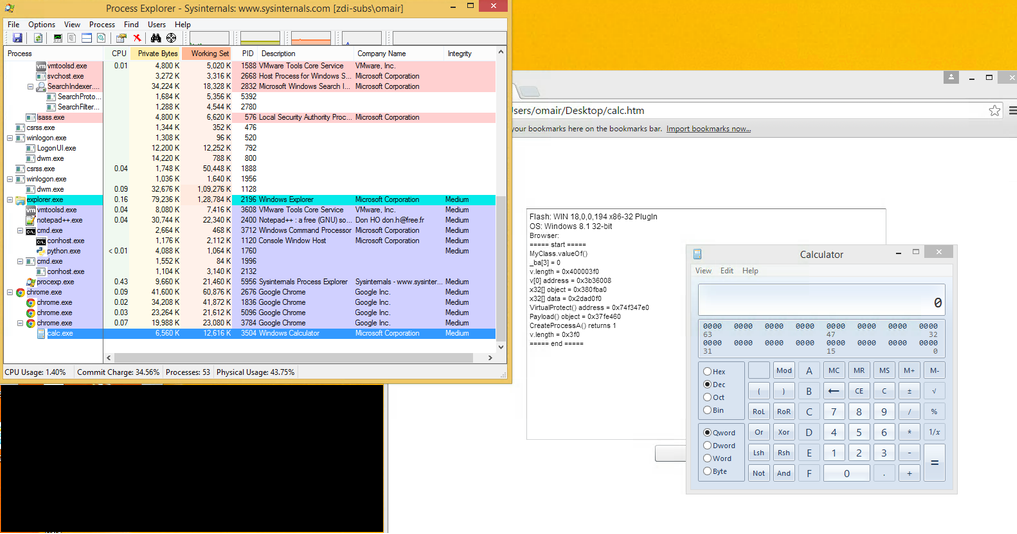

Рис. То же самое для Google Chrome. Источник здесь.

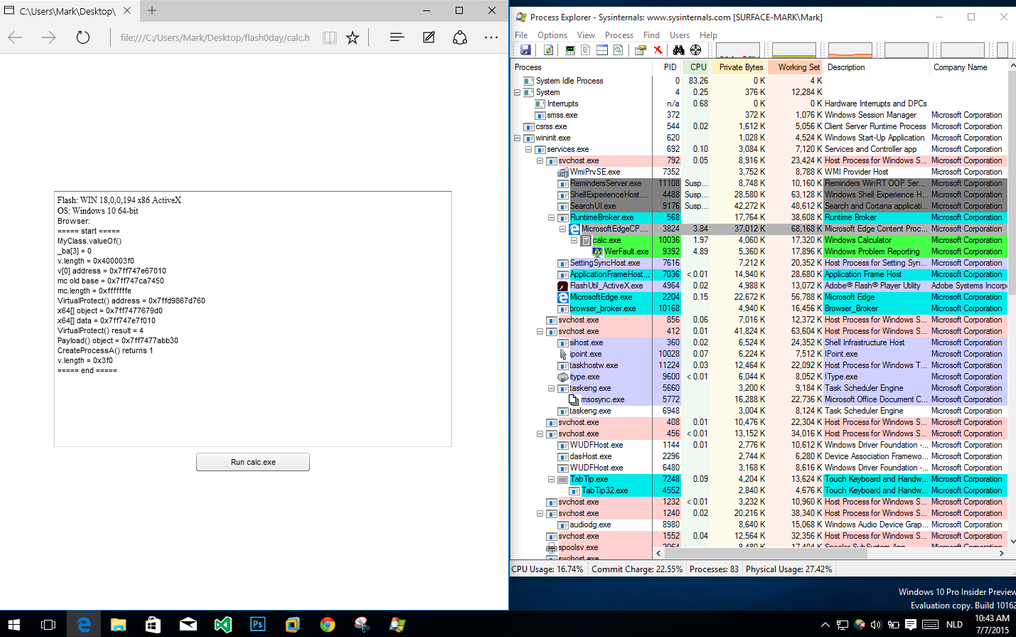

Рис. Эксплойт также прекрасно работает на новейшем веб-браузере MS Edge на Windows 10 (build 10162).

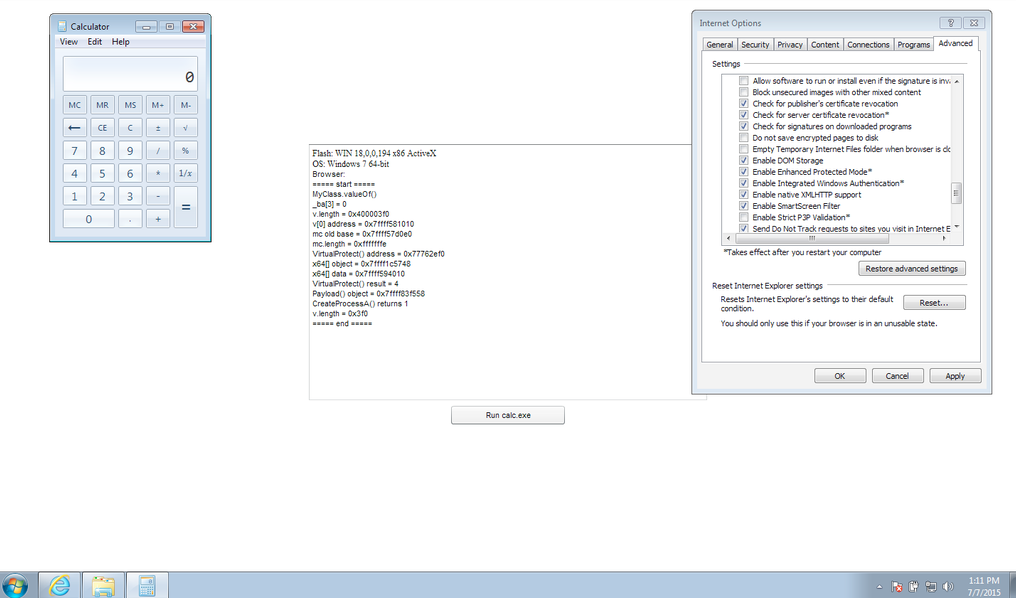

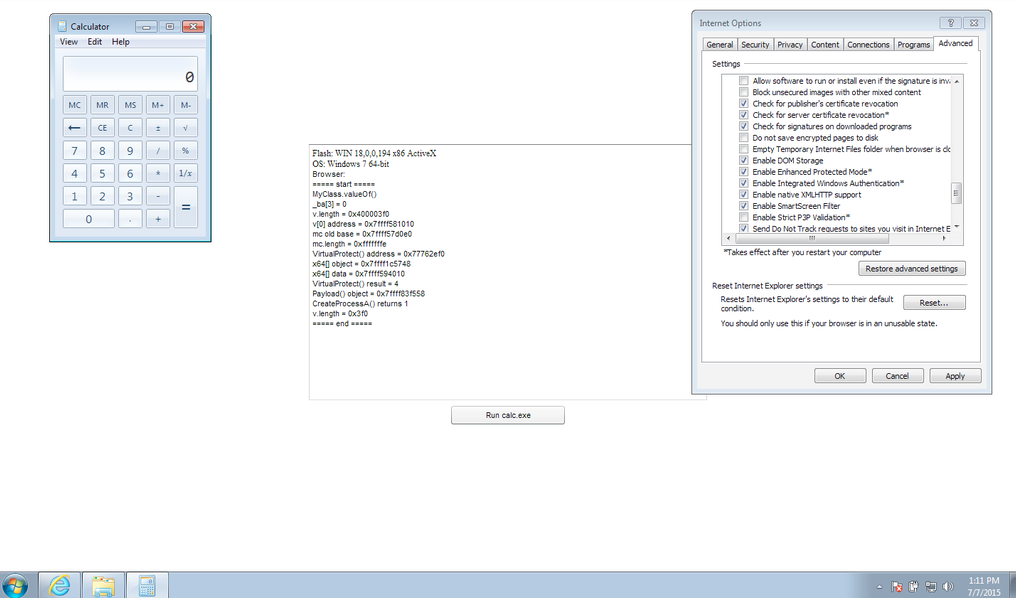

Рис. Эксплойт прекрасно работает для IE11 на 64-битной up-to-date версии Windows 7 с включенным EPM.

В данном случае наиболее опасное развитие ситуации будет заключаться в том, что этот эксплойт может попасть в состав одного или нескольких наборов эксплойтов и будет использован злоумышленниками для организации drive-by атак с автоматической установкой вредоносных программ.

Мы рекомендуем пользователям отключить Flash Player для используемого вами браузера до выхода соответствующего исправления со стороны Adobe. Инструкции по этому процессу можно найти здесь.

UPD: Компания Symantec также подтвердила актуальность этого 0day эксплойта.

Leaked Flash zero day likely to be exploited by attackers

www.symantec.com/connect/blogs/leaked-flash-zero-day-likely-be-exploited-attackers

Пользователи могут использовать EMET для блокирования активности этого эксплойта.

www.kb.cert.org/vuls/id/561288

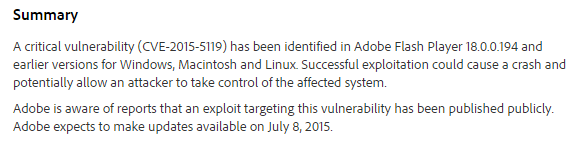

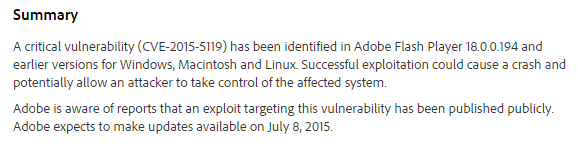

UPD1: Уязвимости присвоен идентификатор CVE-2015-5119 (Windows, Linux, OS X). См. Security Advisory for Adobe Flash Player (APSA15-03)

helpx.adobe.com/security/products/flash-player/apsa15-03.html

UPD2: Антивирусные продукты ESET обнаруживают эксплойт как SWF/Exploit.Agent.IG.

virusradar.com/en/update/info/11902

be secure.

Рис. Исходные тексты эксплойта.

Рис. Демонстрация успешности работы эксплойта для веб-браузера Opera на 32-битной версии Windows 7.

Рис. То же самое для Google Chrome. Источник здесь.

Рис. Эксплойт также прекрасно работает на новейшем веб-браузере MS Edge на Windows 10 (build 10162).

Рис. Эксплойт прекрасно работает для IE11 на 64-битной up-to-date версии Windows 7 с включенным EPM.

В данном случае наиболее опасное развитие ситуации будет заключаться в том, что этот эксплойт может попасть в состав одного или нескольких наборов эксплойтов и будет использован злоумышленниками для организации drive-by атак с автоматической установкой вредоносных программ.

Мы рекомендуем пользователям отключить Flash Player для используемого вами браузера до выхода соответствующего исправления со стороны Adobe. Инструкции по этому процессу можно найти здесь.

UPD: Компания Symantec также подтвердила актуальность этого 0day эксплойта.

Leaked Flash zero day likely to be exploited by attackers

www.symantec.com/connect/blogs/leaked-flash-zero-day-likely-be-exploited-attackers

Пользователи могут использовать EMET для блокирования активности этого эксплойта.

www.kb.cert.org/vuls/id/561288

UPD1: Уязвимости присвоен идентификатор CVE-2015-5119 (Windows, Linux, OS X). См. Security Advisory for Adobe Flash Player (APSA15-03)

helpx.adobe.com/security/products/flash-player/apsa15-03.html

UPD2: Антивирусные продукты ESET обнаруживают эксплойт как SWF/Exploit.Agent.IG.

virusradar.com/en/update/info/11902

be secure.