В облаке DataLine наш клиент получает не просто отдельные виртуальные машины, а виртуальный дата-центр с возможностью организовать сложную сетевую связность. А она часто требуется на клиентских проектах. Например, в одном случае виртуальной машине нужно сделать публичный доступ из интернета, в другом – организовать для отдельных сотрудников доступ к группе виртуальных машин через VPN, в третьем – объединить облако с физическим оборудованием на нашей площадке или в другом дата-центре. Сегодня расскажем про различные способы подключения к нашему облаку и когда какой использовать.

Как устроен интернет у вас дома? Интернет подается на граничное устройство, маршрутизатор, он же firewall, за которым находится ваша домашняя сеть. Примерно так же и в облаке. В качестве такого граничного устройства в облаке DataLine на базе VMware в 90% случаев используется виртуальный маршрутизатор NSX Edge. Вот способы организации связности с ресурсами в облаке DataLine с его помощью:

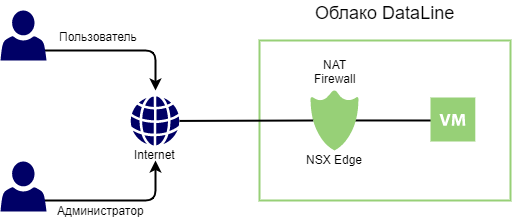

NAT. Если нужно, чтобы виртуальная машина была видна из интернета, создаем правила NAT для публикации портов, а на firewall ограничиваем доступ к ним: https – для всех, ssh/rdp – для ограниченного пула IP-адресов админов.

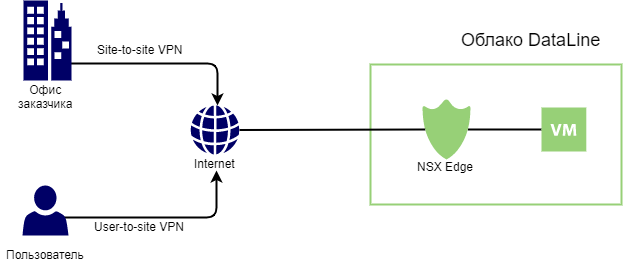

VPN. Если нужно связать защищенным каналом виртуальные машины в облаке DataLine с офисом или другим дата-центром, то это решается с помощью site-to-site VPN. Если доступ по зашифрованному каналу нужен конкретному пользователю и из любой точки мира, то настраиваем user-to-site VPN.

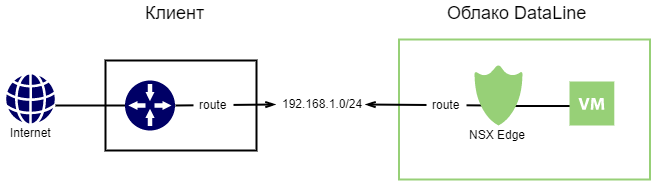

Стыковая сеть. Бывает, что клиенту нужно организовать сетевую связность между виртуальными машинами в облаке DataLine и физическим оборудованием или виртуальными машинами в приватном облаке на нашей площадке. В этом случае мы пробрасываем кроссировку и VLAN от нашего сетевого оборудования до клиентского, настраиваем маршрутизацию между NSX Edge со стороны облака DataLine и сетевым оборудованием (или другим виртуальным апплаенсом) со стороны клиента.

Все то же самое можно сделать, если клиентское оборудование размещается за пределами дата-центров DataLine. У нас есть своя оптоволоконная сеть, поэтому мы просто достраиваем канал от точки нашего ближайшего присутствия до площадки клиента.

Вместо NSX Edge можно использовать сторонние решения – ASAv или CSR от Сisco, FortiGate, виртуальный Check Point, MicroTik и другие. Апплаенсы, размещенные в облаке DataLine, будут подключаться по схеме direct-интернет. Интернет-канал подключается напрямую к клиентской организации в облаке.

Крайне редко клиенты используют эту схему без апплаенсов, чтобы напрямую подключить виртуальные машины в интернет. Виртуальные машины в этом случае получают белые IP-адреса.

Direct-LAN (L2 в облако). Этот способ используется, когда внутренняя сеть терминируется на стороне клиента – на физическом оборудовании или на виртуальном апплаенсе. Например, клиент устанавливает в стойку на нашей площадке физический межсетевой экран и подключает к нему наш интернет-канал. Далее схема аналогична стыковой сети, только здесь виртуальные машины подключаются во внутреннюю сеть напрямую, а не через апплаенс.

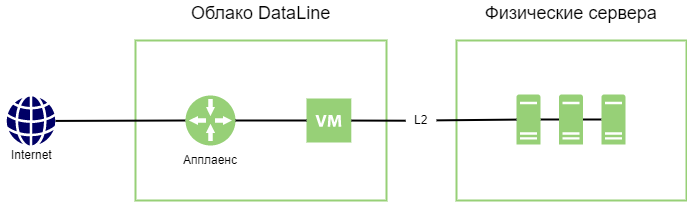

Direct-LAN (L2 из облака). Этот вариант для случаев, когда клиент, например, держит базы данных на физических серверах, а приложение – в облаке. Нужно, чтобы они оставались в одной сети. Для этого внутренняя сеть из облака пробрасывается до физического оборудования клиента.

В реальных проектах часто используется комбинация всех этих вариантов. Вот пара примеров.

Пример 1

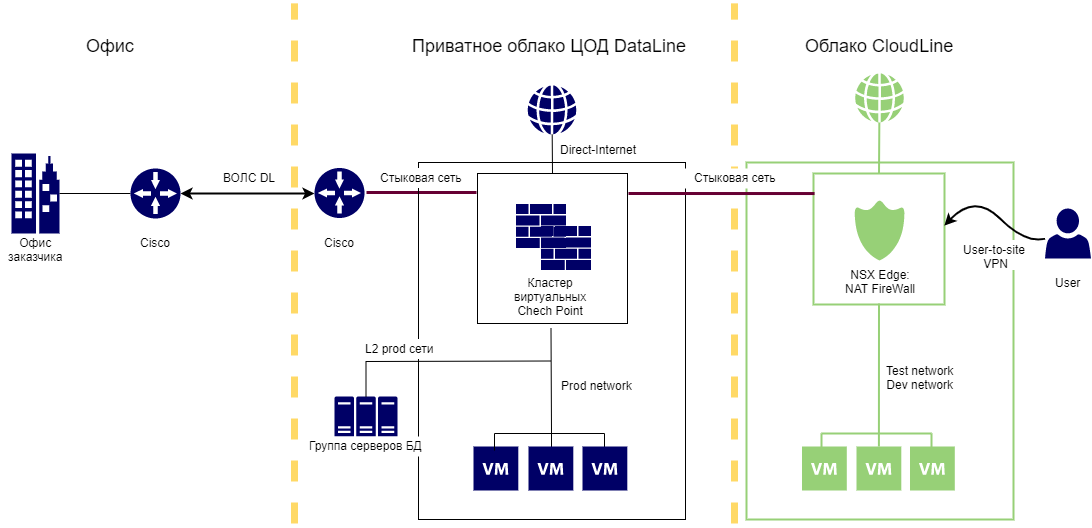

У клиента инфраструктура распределена между:

- офисом;

- приватным облаком и физическими серверами на площадке DataLine – в этом сегменте размещается продуктив;

- ресурсами в публичном облаке DataLine, в котором работают test- и dev-стенды.

От офиса клиента на площадку DataLinе проложена наша оптика.

Между NSX Edge в публичном облаке, виртуальными Check Point'ами в приватном сегменте и физическим маршрутизатором Cisco на канале до площадки клиента настроена стыковая сеть. Таким образом, клиент из офиса имеет доступы к своим prod-, test- и dev-стендам.

В приватном облаке виртуальные Check Point'ы подключены по схеме direct-интернет. На Check Point'ах настроены NAT-правила, и через них виртуальные машины опубликованы в интернете. Для связи виртуальных машин с физическими серверами организован стык на уровне L2.

В публичном облаке используется NSX Edge, на котором также настроены NAT-правила. К test- и dev-стендам дополнительно настроен user-to-site VPN для разработчиков.

Пример 2

Вся инфраструктура клиента расположена в публичном облаке. Внешний firewall подключен по схеме direct-интернет. На самом firewall заданы NAT-правила в сторону Web Application Firewall. С него запросы поступают на балансировщик, который раскидывает их по веб-серверам. Для доступа к инфраструктуре из офиса настроен site-to-site VPN.