В этом посте мы постараемся вывести наших читателей из распространённых заблуждений относительно безопасности виртуальных серверов и рассказать, как надо правильно защищать свои арендованные облака на исходе 2019 года. Статья рассчитана в основном на наших новых и потенциальных клиентов, конкретнее тех, кто только приобрёл или хочет приобрести виртуальные серверы RUVDS, но пока не очень разбираются в вопросах кибербезопасности и работе VPS. Надеемся, что и для знающих пользователей она окажется чем-то полезной.

Бытуют мнения, довольно распространённые среди владельцев и руководителей бизнеса (выделим их жирным шрифтом), что обеспечение кибербезопасности облачных сервисов — это либо априори не нужная вещь, так как облака безопасны (1), либо это задача облачного провайдера: заплатил за VPS — значит всё должно быть настроено, безопасно и работать без проблем (2). Есть ещё третье мнение, присущее как ИБ-специалистам, так и бизнесменам: облака опасны! Никакие известные инструменты безопасности не могут обеспечить нужную защиту виртуальных сред (3) — руководители бизнеса при таком подходе отказываются от облачных технологий в силу недоверия или непонимания разницы между традиционными и специализированными средствами защиты (о них ниже). Четвёртая категория граждан считает, что да, защитить свою облачную инфраструктуру надо бы, так ведь есть стандартные антивирусы (4).

Все эти четыре подхода неверные — они могут приносить убытки (разве что, кроме подхода совсем не использовать виртуальные серверы, но и здесь не стоит пренебрегать бизнес-постулатом «упущенная выгода — тоже убыток»). Для некоторой иллюстрации статистики приведем цитату из доклада эксперта поддержки корпоративных продаж «Лаборатории Касперского» Владимира Островерхова, который мы публиковали летом 2017. Тогда «Касперский» проводили опрос среди пяти тысяч компаний из 25 стран — это крупные компании, в которых работает не менее полутора тысяч сотрудников. 75% из них используют виртуализацию, но не вкладывают средства в защиту. Проблема не потеряла актуальности и сегодня:

«Порядка половины [крупных] компаний не используют никакой защиты для виртуальных машин, а вторая половина считает, что хватит любого стандартного антивируса. Все эти компании [каждая] в среднем тратят почти миллион долларов [в год] на восстановление после инцидентов: на расследование, на восстановление системы, на компенсацию затрат, на компенсацию потерь от одного единственного взлома… Какими будут их траты в случае, если они себя скомпрометируют? Прямые потери на восстановление, замену оборудования, софта… Косвенные потери — репутация… Потери на компенсацию для их клиентов, в том числе и репутации… А еще расследование инцидентов, частичная замена инфраструктуры, потому что она уже себя скомпрометировала, это диалоги с правительствами, это диалоги со страховыми компаниями, диалоги с заказчиками, которым приходится платить компенсации.»

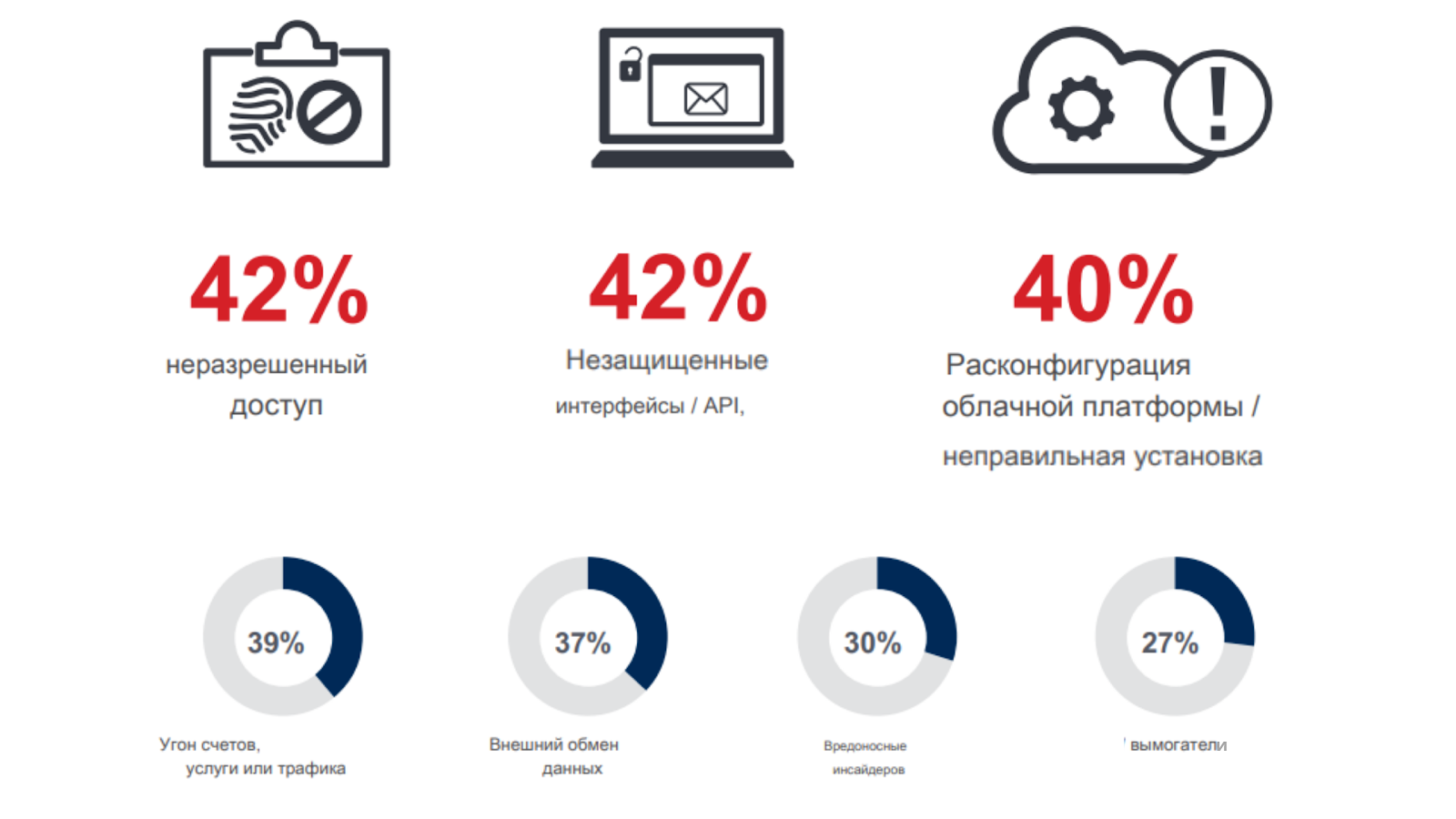

Подход 1: Облака безопасны, их не надо защищать. Порядка 240 тысяч единиц вредоносного ПО, появляющихся ежедневно, отлично «живут» внутри облаков: от простого кода, который написал школьник и выложил в интернет (а значит он потенциально может повредить данные) до сложных целенаправленных атак, разрабатываемых специально под конкретные организации, кейсы и ситуации, которые очень хорошо умеют не только ломать и воровать данные, но и «прятать» себя. Виртуальная инфраструктура интересна и хакерам: её намного проще взломать и получить доступ сразу ко всем вашим виртуальным машинам и данным, нежели пытаться взломать каждый физический сервер отдельно. Плюс стоит учитывать, что внутри виртуальной инфраструктуры зловредный код распространяется с огромной скоростью — десятки тысяч машин можно заразить за десяток минут, что равнозначно эпидемии (см. вышеупомянутый доклад). Вредоносные программы и действия вымогателей, способствующие утечке данных компании, составляют порядка 27% от общего числа облачных «опасностей». Самые же уязвимые места в облаке: незащищённые интерфейсы и несанкционированный доступ — около 80% в сумме (по данным исследования Cloud Security Report 2019 при поддержке Check Point Software Technologies Ltd. — ведущим поставщиком решений кибербезопасности для правительств и корпоративных предприятий по всему миру).

Cloud Security Report 2019

Подход 2: Защита облачной инфраструктуры — это задача провайдера VPS. Это отчасти верно, ведь поставщик виртуальных серверов заботится о стабильности работы своих систем, о достаточно высоком уровне защиты основных компонентов облака: серверы, накопители, сети, виртуализация (регулируется соглашением об уровне услуг, SLA). Но он не должен заботиться о предотвращении внутренних и внешних угроз, которые могут возникнуть в облачной инфраструктуре клиента. Позволим себе здесь стоматологическую аналогию. Заплатив за хороший имплантат даже немалые деньги, клиент стоматологической клиники понимает, что правильная работа протеза зависит во многом от него самого (клиента). Ортопед-стоматолог со своей стороны сделал всё, что нужно в плане безопасности: подобрал качественные материалы, надёжно «прикрепил» имплантат, не нарушил прикус, вылечил десну после операции и пр. И если пользователь в дальнейшем не будет соблюдать правила гигиены, станет, допустим, открывать зубами металлические пробки бутылок и совершать другие подобные небезопасные действия, то гарантировать хорошую работу нового зуба будет невозможно. Та же история и с обеспечением 100%-ной облачной безопасности на арендованных у провайдера VPS. «Не в юрисдикции» поставщика облачных сервисов защита данных и приложений клиента — это его персональная ответственность.

Подход 3: Никакие инструменты безопасности не могут обеспечить нужную защиту виртуальных сред. Отнюдь. Существуют специализированные облачные защитные решения, о которых мы расскажем в последней части статьи.

Подход 4: Использование стандартного антивируса (традиционная защита). Здесь важно знать, что традиционные инструменты безопасности, которые все привыкли использовать на локальных компьютерах, попросту не предназначены для распределённых виртуальных сред (они не «видят», как происходит общение между виртуальными машинами) не защищают внутреннюю виртуальную инфраструктуру от попытки внутреннего взлома. Проще говоря, обычные антивирусы почти не работают в облаке. При этом, установленные на каждую WM, они потребляют огромное количество ресурсов всей виртуальной экосистемы при проверках на вирусы и обновлениях, «просаживая» сеть и тормозя работу компании, но выдавая в результате почти нулевой КПД по своей основной работе.

В следующих двух разделах статьи мы перечислим, какие же опасности могут возникать при работе компании в облаках (частных, публичных, гибридных) и расскажем, как эти опасности можно и нужно предотвращать правильно.

Это различного рода информационное разрушающее воздействие на распределённую вычислительную систему, осуществляемое программно по каналам связи для достижения разных целей. Самые распространённые из них:

Любые противоправные и несанкционированные атаки, имеющие своей целью либо получение данных, либо нарушение функционирования системы, либо захват контроля над системой называются эксплойтами. Вызываются они ошибками в процессе разработки ПО, в результате которых в системе защиты программ появляются уязвимости, успешно используемые киберпреступниками для получения неограниченного доступа к самой программе, а через неё — ко всему компьютеру и дальше — к сети машин.

Взлом посторонним лицом учётной записи сотрудника компании с целью получения доступа к защищаемой информации: от перехвата информации (в том числе звуковой) и ключей вредоносным ПО до проникновения к физическому хранению носителя информации.

Заражение серверов-хранилищ файлов-установщиков ПО, обновлений и библиотек.

Сюда относятся утечки информации по вине самих сотрудников компании. Это может быть простая халатность или преднамеренные вредоносные действия: от целенаправленного саботирования административных политик безопасности до продажи конфиденциальной информации на сторону. Сюда же можно отнести несанкционированный доступ, небезопасные интерфейсы, неправильную конфигурацию облачных платформ и установку/использование несанкционированных приложений.

Теперь рассмотрим, как можно предотвратить столь обширный (и далеко не полный) перечень проблем облачной безопасности.

Каждой облачной инфраструктуре требуется комплексная многоуровневая защита. Методы, описанные ниже, помогут понять, из чего должен состоять комплекс мер, обеспечивающий безопасность в облаке.

Важно запомнить, что любой традиционный антивирус не будет надёжным в попытках обеспечить облачную безопасность. Нужно использовать решение, специально разработанное для виртуальных и облачных сред, причём установка его так же имеет свои правила в данном случае. Сегодня существует два способа обеспечения облачной безопасности с помощью специализированных многокомпонентных антивирусов, разработанных по новейшим технологиям: безагентская защита и защита лёгкого агента.

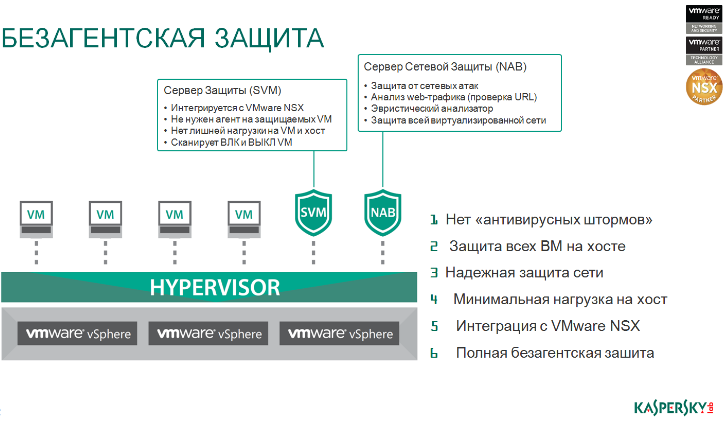

Безагентская защита. Разработана в компании «VMware» и возможна только на её решениях. На физическом сервере с виртуальными машинами разворачиваются две дополнительные виртуальные машины: Сервер Защиты (SVM) и Сервер Сетевой Защиты (Network Attack Blocker, NAB). Внутрь каждой из них не ставится ничего. В SVM — выделенное устройство безопасности — устанавливается только антивирусное ядро. В машине NAB этот компонент отвечает только за проверку коммуникаций между виртуальными машинами и тем, что происходит в экосистеме (и за коммуникацию с технологией NSX). Проверкой всего трафика, приходящего на физический сервер, занимается эта SVM. Она составляет пул вердиктов, который доступен всем виртуальным машинам защиты через общий кэш вердиктов. К этому пулу каждая виртуальная машина защиты обращается в первую очередь, вместо сканирования всей системы — этот принцип позволяет снижать затраты ресурсов и ускорять работу экосистемы.

Защита с лёгким агентом. Разработана в компании Kaspersky и не имеет ограничений «VMware». Как и в безагентской защите на SVM устанавливается антивирусный движок, но в отличие от неё существует ещё лёгкий агент, устанавливаемый внутрь каждой WM. Агент не выполняет проверок, а занимается только мониторингом всего, что происходит внутри родной WM на основе технологии самообучающихся сетей. Эта технология запоминает правильную последовательность работы приложений; сталкиваясь с тем, что последовательность действий приложения внутри WM происходит неправильно, она ее блокирует.

Дополнительно о Security для виртуальных сред читайте на сайте разработчика, а о том, как установить антивирусную защиту с лёгким агентом для вашего виртуального сервера, читайте в нашем справочнике (внизу страницы — контакты круглосуточной техподдержки на случай, если возникнут вопросы).

Так как эксплойты — это последствия уязвимостей в ПО, именно разработчики этого ПО должны исправлять ошибки в своём продукте. В ответственность же пользователей входит своевременная установка пакетов обновлений и патчей к нему сразу после их выпуска. Не пропустить обновления помогает использование инструмента автоматического поиска и установки обновлений или менеджера приложений с такой функцией. Автоматическая защита от эксплойтов встроена в описанное выше приложение Kaspersky Security для виртуальных сред Лёгкий агент.

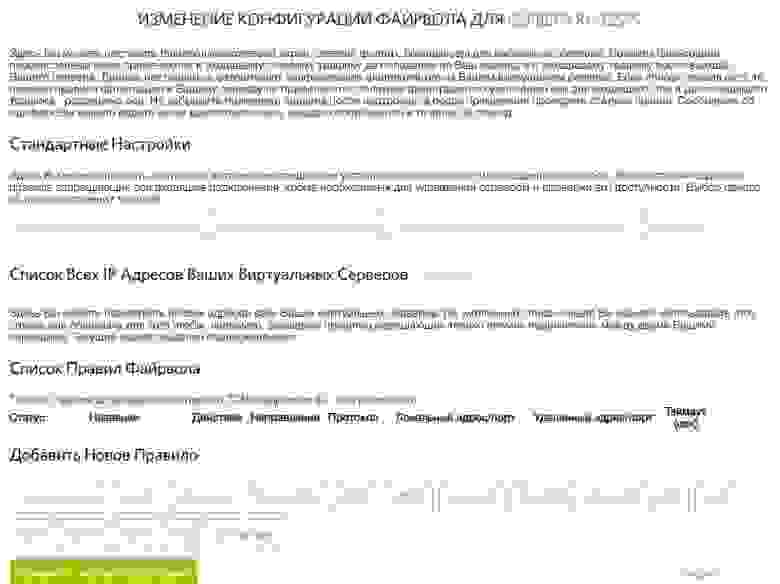

Межсетевой экран, брендмауэр. Фильтрует и контролирует сетевой трафик по заранее сконфигурированным правилам. Файрвол можно представить в виде последовательности фильтров, обрабатывающих сетевой поток информации. Правильная настройка фаервола эффективна против брутфорс атак. Можно разрешить RDP или SSH подключения только с определенный IP адресов владельца сервера и обезопасить сервер от попыток подбора пароля. Фаерволы есть во всех современных операционных системах. В дополнение к этому в личном кабинете RUVDS предлагается бесплатный файрвол на уровне сетевого оборудования. Таким образом нежелательный сетевой трафик не будет попадать на виртуальную машину, а будет отфильтровываться на уровне датацентра. Для дополнительного удобства клиента в интерфейс файрвола добавлены наиболее часто используемые правила фильтрации. В случае смены IP адреса, клиент может просто зайти в личный кабинет и отредактировать правило без необходимости заходить на сервер.

Существует такая дополнительная услуга, которую можно приобрести у

провайдера виртуальных (и физических) серверов. Она основана на технологиях анализа сетевого трафика, который, например, в RUVDS производится в режиме 24/7, а защита позволяет стабильно выдерживать до 1500 Гбит/сек. Вы платите только за нужный вам трафик. Сейчас по акции в RUVDS первый месяц бесплатно 0.5 Мбит/с, далее — от 400 р. в месяц.

Существенный вес в вопросах облачной безопасности с точки зрения человеческого фактора, включая взломы методами социальной инженерии, имеют написанные и выполняемые пользовательские правила и правила по реабилитационным мероприятиям (план реагирования на инциденты кибербезопасности). В этот пункт можно отнести и разграничение доступа сотрудников, и определение основных облачных приложений компании (никакие другие приложения, кроме тех нескольких, что находятся в таком «белом списке» не могут быть установлены), и обеспечение безопасности мобильных приборов, которые можно использовать в компании для взаимодействия с облачной инфраструктурой компании, и контроль устройств, отвечающий за политики использования внешних носителей.

Надеемся, статья была полезной. Как всегда рады конструктивным комментариям, новой информации, интересным мнениям, а также сообщениям о каких-то неточностях в материале.

Четыре неверных подхода к облачной безопасности

Бытуют мнения, довольно распространённые среди владельцев и руководителей бизнеса (выделим их жирным шрифтом), что обеспечение кибербезопасности облачных сервисов — это либо априори не нужная вещь, так как облака безопасны (1), либо это задача облачного провайдера: заплатил за VPS — значит всё должно быть настроено, безопасно и работать без проблем (2). Есть ещё третье мнение, присущее как ИБ-специалистам, так и бизнесменам: облака опасны! Никакие известные инструменты безопасности не могут обеспечить нужную защиту виртуальных сред (3) — руководители бизнеса при таком подходе отказываются от облачных технологий в силу недоверия или непонимания разницы между традиционными и специализированными средствами защиты (о них ниже). Четвёртая категория граждан считает, что да, защитить свою облачную инфраструктуру надо бы, так ведь есть стандартные антивирусы (4).

Все эти четыре подхода неверные — они могут приносить убытки (разве что, кроме подхода совсем не использовать виртуальные серверы, но и здесь не стоит пренебрегать бизнес-постулатом «упущенная выгода — тоже убыток»). Для некоторой иллюстрации статистики приведем цитату из доклада эксперта поддержки корпоративных продаж «Лаборатории Касперского» Владимира Островерхова, который мы публиковали летом 2017. Тогда «Касперский» проводили опрос среди пяти тысяч компаний из 25 стран — это крупные компании, в которых работает не менее полутора тысяч сотрудников. 75% из них используют виртуализацию, но не вкладывают средства в защиту. Проблема не потеряла актуальности и сегодня:

«Порядка половины [крупных] компаний не используют никакой защиты для виртуальных машин, а вторая половина считает, что хватит любого стандартного антивируса. Все эти компании [каждая] в среднем тратят почти миллион долларов [в год] на восстановление после инцидентов: на расследование, на восстановление системы, на компенсацию затрат, на компенсацию потерь от одного единственного взлома… Какими будут их траты в случае, если они себя скомпрометируют? Прямые потери на восстановление, замену оборудования, софта… Косвенные потери — репутация… Потери на компенсацию для их клиентов, в том числе и репутации… А еще расследование инцидентов, частичная замена инфраструктуры, потому что она уже себя скомпрометировала, это диалоги с правительствами, это диалоги со страховыми компаниями, диалоги с заказчиками, которым приходится платить компенсации.»

Почему эти подходы не работают

Подход 1: Облака безопасны, их не надо защищать. Порядка 240 тысяч единиц вредоносного ПО, появляющихся ежедневно, отлично «живут» внутри облаков: от простого кода, который написал школьник и выложил в интернет (а значит он потенциально может повредить данные) до сложных целенаправленных атак, разрабатываемых специально под конкретные организации, кейсы и ситуации, которые очень хорошо умеют не только ломать и воровать данные, но и «прятать» себя. Виртуальная инфраструктура интересна и хакерам: её намного проще взломать и получить доступ сразу ко всем вашим виртуальным машинам и данным, нежели пытаться взломать каждый физический сервер отдельно. Плюс стоит учитывать, что внутри виртуальной инфраструктуры зловредный код распространяется с огромной скоростью — десятки тысяч машин можно заразить за десяток минут, что равнозначно эпидемии (см. вышеупомянутый доклад). Вредоносные программы и действия вымогателей, способствующие утечке данных компании, составляют порядка 27% от общего числа облачных «опасностей». Самые же уязвимые места в облаке: незащищённые интерфейсы и несанкционированный доступ — около 80% в сумме (по данным исследования Cloud Security Report 2019 при поддержке Check Point Software Technologies Ltd. — ведущим поставщиком решений кибербезопасности для правительств и корпоративных предприятий по всему миру).

Cloud Security Report 2019

Подход 2: Защита облачной инфраструктуры — это задача провайдера VPS. Это отчасти верно, ведь поставщик виртуальных серверов заботится о стабильности работы своих систем, о достаточно высоком уровне защиты основных компонентов облака: серверы, накопители, сети, виртуализация (регулируется соглашением об уровне услуг, SLA). Но он не должен заботиться о предотвращении внутренних и внешних угроз, которые могут возникнуть в облачной инфраструктуре клиента. Позволим себе здесь стоматологическую аналогию. Заплатив за хороший имплантат даже немалые деньги, клиент стоматологической клиники понимает, что правильная работа протеза зависит во многом от него самого (клиента). Ортопед-стоматолог со своей стороны сделал всё, что нужно в плане безопасности: подобрал качественные материалы, надёжно «прикрепил» имплантат, не нарушил прикус, вылечил десну после операции и пр. И если пользователь в дальнейшем не будет соблюдать правила гигиены, станет, допустим, открывать зубами металлические пробки бутылок и совершать другие подобные небезопасные действия, то гарантировать хорошую работу нового зуба будет невозможно. Та же история и с обеспечением 100%-ной облачной безопасности на арендованных у провайдера VPS. «Не в юрисдикции» поставщика облачных сервисов защита данных и приложений клиента — это его персональная ответственность.

Подход 3: Никакие инструменты безопасности не могут обеспечить нужную защиту виртуальных сред. Отнюдь. Существуют специализированные облачные защитные решения, о которых мы расскажем в последней части статьи.

Подход 4: Использование стандартного антивируса (традиционная защита). Здесь важно знать, что традиционные инструменты безопасности, которые все привыкли использовать на локальных компьютерах, попросту не предназначены для распределённых виртуальных сред (они не «видят», как происходит общение между виртуальными машинами) не защищают внутреннюю виртуальную инфраструктуру от попытки внутреннего взлома. Проще говоря, обычные антивирусы почти не работают в облаке. При этом, установленные на каждую WM, они потребляют огромное количество ресурсов всей виртуальной экосистемы при проверках на вирусы и обновлениях, «просаживая» сеть и тормозя работу компании, но выдавая в результате почти нулевой КПД по своей основной работе.

В следующих двух разделах статьи мы перечислим, какие же опасности могут возникать при работе компании в облаках (частных, публичных, гибридных) и расскажем, как эти опасности можно и нужно предотвращать правильно.

Опасности, постоянно грозящие облачным сервисам

▍Удалённые сетевые атаки

Это различного рода информационное разрушающее воздействие на распределённую вычислительную систему, осуществляемое программно по каналам связи для достижения разных целей. Самые распространённые из них:

- DDoS-атака (Distributed Denial of Service). Массированная отправка информационных запросов на сервер с целью израсходовать на атакуемой системе ресурсы или пропускную способность, чтобы вывести из строя целевую систему, причинив тем самым ущерб компании. Используется конкурентами как заказная услуга, вымогателями, политическими активистами и правительствами для получения политических дивидендов. Осуществляются такие атаки при помощи ботнета — сети компьютеров с установленными на них ботами (ПО, которое может содержать вирусы, программы для удалённого управления компьютером и инструменты для скрытия от ОС), которые используются хакерами удалённо для распространения спама и программ-вымогателей. Подробнее читайте в нашем посте DDoS: ИТ-маньяки на острие атаки.

- Ping Flooding — для вызова перегрузки линии.

- Ping of Death — для вызова зависания, перезагрузки и крушения системы.

- Атаки на уровне приложений — для получения доступа к компьютеру, разрешающему запуск приложений для определённой (привилегированной системной) учётной записи.

- Фрагментация данных — для аварийного завершения системы через переполнение программных буферов.

- Авторутеры — для автоматизации хакинг-процесса через сканирование огромного количества систем за короткое время посредством установки rootkit.

- Sniffing — для прослушивания канала.

- Навязывание пакетов — для переключения на свой компьютер соединения, установленного между другими компьютерами.

- Перехват пакетов на маршрутизаторе — для получения паролей пользователей и информации из электронной почты.

- IP Spoofing — для того, чтобы хакер внутри сети или за ее пределами смог выдавать себя за компьютер, которому можно доверять. Осуществляется через подмену IP-адреса.

- Брутфорс-атаки (brute force) — для подбора пароля путём перебора комбинаций. Используют уязвимости в RDP и SSH.

- Smurf — для снижения пропускной способности канала связи и/или к полной изоляции атакуемой сети.

- DNS spoofing — для повреждения целостности данных в системе DNS через «отравление» кэша DNS.

- Подмена доверенного хоста — для возможности вести сеанс работы с сервером от имени доверенного хоста.

- TCP SYN Flood — для переполнения памяти сервера.

- Man-in-the-middle — для кражи информации, искажения передаваемых данных, DoS-атак, хакинга текущего сеанса связи с целью получения доступа к частным сетевым ресурсам, анализа трафика с целью получения информации о сети и её пользователях.

- Сетевая разведка — для изучения информации о сети и приложениях, выполняющихся на хостах, перед атакой.

- Port redirection — тип атаки, который использует взломанный хост для передачи трафика через межсетевой экран. Например, если межсетевой экран подключен к трём хостам (на внешней стороне, на внутренней и в сегменте общедоступных сервисов), то внешний хост получает возможность связываться с внутренним хостом путём переназначения портов на хосте общедоступных сервисов.

- Trust exploitation — атаки, которые происходят, когда кто-либо пользуется преимуществом доверительных отношений в пределах сети. Например, взлом одной системы в пределах корпоративной сети (HTTP, DNS, SMTP-серверы) может привести к взлому остальных систем.

▍Социальная инженерия

- Фишинг — для получения конфиденциальной информации (пароли, номера банковских карт и пр.) через рассылку от имени известных организаций, банков.

- Снифинг пакетов (Packet sniffers) — для получения доступа к критически важной информации, в том числе паролей. Имеет успех во многом из-за того, что пользователи часто многократно используют своё имя и пароль для получения доступа к различным приложениям и системам. Таким способом хакер может получить доступ к учётной записи системного пользователя и создать через неё новую учётную запись, чтобы иметь доступ к сети и ее ресурсам в любое время.

- Претекстинг — сценарная атака с использованием голосовых средств связи, цель которой — вынудить жертву совершить действие.

- Троянский конь — техника, основанная на эмоциях жертвы: страхе, любопытстве. Вредоносное ПО обычно находится во вложении электронного письма.

- Квид про кво (то за это, услуга за услугу) — обращение злоумышленника через корпоративный телефон или электронную почту под видом сотрудника техподдержки, сообщающего о проблемах на компьютере жертвы и предлагающего их решить. Цель — установить ПО и выполнить вредоносные команды на этом компьютере.

- Дорожное яблоко — подбрасывание заражённых физических носителей информации в корпоративные места общего пользования (флешка в туалете, диск в лифте), снабжённых надписями, вызывающими любопытство.

- Сбор информации из социальных сетей.

▍Эксплойты

Любые противоправные и несанкционированные атаки, имеющие своей целью либо получение данных, либо нарушение функционирования системы, либо захват контроля над системой называются эксплойтами. Вызываются они ошибками в процессе разработки ПО, в результате которых в системе защиты программ появляются уязвимости, успешно используемые киберпреступниками для получения неограниченного доступа к самой программе, а через неё — ко всему компьютеру и дальше — к сети машин.

▍Компрометация учётных записей

Взлом посторонним лицом учётной записи сотрудника компании с целью получения доступа к защищаемой информации: от перехвата информации (в том числе звуковой) и ключей вредоносным ПО до проникновения к физическому хранению носителя информации.

▍Компрометация репозиториев

Заражение серверов-хранилищ файлов-установщиков ПО, обновлений и библиотек.

▍Внутренние риски компании

Сюда относятся утечки информации по вине самих сотрудников компании. Это может быть простая халатность или преднамеренные вредоносные действия: от целенаправленного саботирования административных политик безопасности до продажи конфиденциальной информации на сторону. Сюда же можно отнести несанкционированный доступ, небезопасные интерфейсы, неправильную конфигурацию облачных платформ и установку/использование несанкционированных приложений.

Теперь рассмотрим, как можно предотвратить столь обширный (и далеко не полный) перечень проблем облачной безопасности.

Современные специализированные облачные защитные решения

Каждой облачной инфраструктуре требуется комплексная многоуровневая защита. Методы, описанные ниже, помогут понять, из чего должен состоять комплекс мер, обеспечивающий безопасность в облаке.

▍Антивирусы

Важно запомнить, что любой традиционный антивирус не будет надёжным в попытках обеспечить облачную безопасность. Нужно использовать решение, специально разработанное для виртуальных и облачных сред, причём установка его так же имеет свои правила в данном случае. Сегодня существует два способа обеспечения облачной безопасности с помощью специализированных многокомпонентных антивирусов, разработанных по новейшим технологиям: безагентская защита и защита лёгкого агента.

Безагентская защита. Разработана в компании «VMware» и возможна только на её решениях. На физическом сервере с виртуальными машинами разворачиваются две дополнительные виртуальные машины: Сервер Защиты (SVM) и Сервер Сетевой Защиты (Network Attack Blocker, NAB). Внутрь каждой из них не ставится ничего. В SVM — выделенное устройство безопасности — устанавливается только антивирусное ядро. В машине NAB этот компонент отвечает только за проверку коммуникаций между виртуальными машинами и тем, что происходит в экосистеме (и за коммуникацию с технологией NSX). Проверкой всего трафика, приходящего на физический сервер, занимается эта SVM. Она составляет пул вердиктов, который доступен всем виртуальным машинам защиты через общий кэш вердиктов. К этому пулу каждая виртуальная машина защиты обращается в первую очередь, вместо сканирования всей системы — этот принцип позволяет снижать затраты ресурсов и ускорять работу экосистемы.

Защита с лёгким агентом. Разработана в компании Kaspersky и не имеет ограничений «VMware». Как и в безагентской защите на SVM устанавливается антивирусный движок, но в отличие от неё существует ещё лёгкий агент, устанавливаемый внутрь каждой WM. Агент не выполняет проверок, а занимается только мониторингом всего, что происходит внутри родной WM на основе технологии самообучающихся сетей. Эта технология запоминает правильную последовательность работы приложений; сталкиваясь с тем, что последовательность действий приложения внутри WM происходит неправильно, она ее блокирует.

Дополнительно о Security для виртуальных сред читайте на сайте разработчика, а о том, как установить антивирусную защиту с лёгким агентом для вашего виртуального сервера, читайте в нашем справочнике (внизу страницы — контакты круглосуточной техподдержки на случай, если возникнут вопросы).

▍Интеграция с сервисами, позволяющими предотвратить или исправить проблемы, связанные с облачной безопасностью

- Платформы управления изменениями. Это проверенные сервисы с поддержкой основных ITSM-процессов компании, включая такие, как ИТ-безопасность и инциденты. Например, ServiceNow, Remedy, JIRA.

- Инструменты сканирования безопасности. Например, Rapid7, Qualys, Tenable.

- Инструменты управления конфигурацией. Позволяют автоматизировать работу серверов и тем самым упростить настройку и обслуживание десятков, сотен и даже тысяч серверов, которые могут быть распределены по всему земному шару. Например, TrueSight Server Automation, IBM BigFix, TrueSight Vulnerability Manager, Chef, Puppet.

- Инструменты безопасного управления оповещениями. Позволяют предоставлять непрерывное обслуживание и продолжать контролировать ситуацию во время инцидентов, обеспечить грамотную поддержку интеграции с телефоном, обмена сообщениями, работы с электронной почтой (По данным Cisco более 85% сообщений электронной почты было спамом в июле 2019 года, которые могли потенциально содержать вредоносные программы, попытки фишинга и т.д. В настоящее время вредоносные программы часто отправляются через «обычные» типы вложений: наиболее распространённые вредоносные вложения в электронной почте — это файлы Microsoft Office. Подробнее — в отчёте Cisco о безопасности электронной почты за июнь 2019 года). Таким инструментом может стать, например, OpsGenie.

▍Защита от эксплойтов

Так как эксплойты — это последствия уязвимостей в ПО, именно разработчики этого ПО должны исправлять ошибки в своём продукте. В ответственность же пользователей входит своевременная установка пакетов обновлений и патчей к нему сразу после их выпуска. Не пропустить обновления помогает использование инструмента автоматического поиска и установки обновлений или менеджера приложений с такой функцией. Автоматическая защита от эксплойтов встроена в описанное выше приложение Kaspersky Security для виртуальных сред Лёгкий агент.

▍Файрвол

Межсетевой экран, брендмауэр. Фильтрует и контролирует сетевой трафик по заранее сконфигурированным правилам. Файрвол можно представить в виде последовательности фильтров, обрабатывающих сетевой поток информации. Правильная настройка фаервола эффективна против брутфорс атак. Можно разрешить RDP или SSH подключения только с определенный IP адресов владельца сервера и обезопасить сервер от попыток подбора пароля. Фаерволы есть во всех современных операционных системах. В дополнение к этому в личном кабинете RUVDS предлагается бесплатный файрвол на уровне сетевого оборудования. Таким образом нежелательный сетевой трафик не будет попадать на виртуальную машину, а будет отфильтровываться на уровне датацентра. Для дополнительного удобства клиента в интерфейс файрвола добавлены наиболее часто используемые правила фильтрации. В случае смены IP адреса, клиент может просто зайти в личный кабинет и отредактировать правило без необходимости заходить на сервер.

▍Защита от DDoS-атак

Существует такая дополнительная услуга, которую можно приобрести у

провайдера виртуальных (и физических) серверов. Она основана на технологиях анализа сетевого трафика, который, например, в RUVDS производится в режиме 24/7, а защита позволяет стабильно выдерживать до 1500 Гбит/сек. Вы платите только за нужный вам трафик. Сейчас по акции в RUVDS первый месяц бесплатно 0.5 Мбит/с, далее — от 400 р. в месяц.

▍Составление нормативных требований и достижение соответствия им

Существенный вес в вопросах облачной безопасности с точки зрения человеческого фактора, включая взломы методами социальной инженерии, имеют написанные и выполняемые пользовательские правила и правила по реабилитационным мероприятиям (план реагирования на инциденты кибербезопасности). В этот пункт можно отнести и разграничение доступа сотрудников, и определение основных облачных приложений компании (никакие другие приложения, кроме тех нескольких, что находятся в таком «белом списке» не могут быть установлены), и обеспечение безопасности мобильных приборов, которые можно использовать в компании для взаимодействия с облачной инфраструктурой компании, и контроль устройств, отвечающий за политики использования внешних носителей.

Надеемся, статья была полезной. Как всегда рады конструктивным комментариям, новой информации, интересным мнениям, а также сообщениям о каких-то неточностях в материале.