Знали ли вы, что в Яйце от Yota есть скрытый («неупомянутый в мануале», «неизвестный 99% пользователей» — кому как больше нравится) административный интерфейс, который позволяет более тонко настраивать это устройство и смотреть подробную статистику?

А знали ли вы, что доступ к нему закрыт одинаковой для всех устройств парой логин/пароль admin/admin?

Мой одногруппник и друг Mofas из чисто альтруистских побуждений расшаривает интернет своего Yota Egg для всех вокруг (например, в университетской столовой, для своих одногруппников).

На днях, когда скорость интернета скатилась к неприемлемым десяткам кбит/с, я решил посмотреть, связано ли это с количеством подключившихся к точке или же опять упал уровень сигнала.

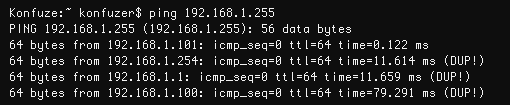

Пинг broadcast-адреса подсети Яйца показал всего двух клиентов и один ip, который явно не был адресом роутера и не входил в клиентский пул адресов:

Зайдя на http://192.168.1.254 и введя дефолтные admin/admin я получил доступ ко всем настройкам роутера без ведома его владельца, ведь он знал только об описанной в пользовательском мануале панели управления http://192.168.1.1, пароль на которую он поменял, следуя указаниям того же мануала, сразу после покупки.

Как оказалось (в принципе, это и не было большим секретом) Yota Egg — это устройство корейской компании Interbro KWI B2200, в административную часть которого я и попал.

По-видимому, оригинальный интерфейс kwi b2200 показался Yota'вцам не слишком дружелюбным для рядового пользователя (с чем сложно поспорить), поэтому они создали свою админку

(да и зачем лишний раз показывать логотип поставщика?), описали её интерфейс и настройки в мануале, но вот поменять пароль на «настоящую» панель управления забыли.

Ниже привожу несколько скриншотов (спасибо, Mofas) панели управления от Yota и от Interbro:

Ни в коем случае не хочется негатива в сторону компании Yota, но всё же хочется предостеречь пользователей этого замечательного устройства от уязвимости.

Необходимо всего лишь зайти веб-браузером на адрес 192.168.1.254, ввести логин/пароль admin/admin и в разделе Management → Password изменить пароль на новый.

А знали ли вы, что доступ к нему закрыт одинаковой для всех устройств парой логин/пароль admin/admin?

Как обнаружилось

Мой одногруппник и друг Mofas из чисто альтруистских побуждений расшаривает интернет своего Yota Egg для всех вокруг (например, в университетской столовой, для своих одногруппников).

На днях, когда скорость интернета скатилась к неприемлемым десяткам кбит/с, я решил посмотреть, связано ли это с количеством подключившихся к точке или же опять упал уровень сигнала.

Пинг broadcast-адреса подсети Яйца показал всего двух клиентов и один ip, который явно не был адресом роутера и не входил в клиентский пул адресов:

Зайдя на http://192.168.1.254 и введя дефолтные admin/admin я получил доступ ко всем настройкам роутера без ведома его владельца, ведь он знал только об описанной в пользовательском мануале панели управления http://192.168.1.1, пароль на которую он поменял, следуя указаниям того же мануала, сразу после покупки.

Как так получилось?

Как оказалось (в принципе, это и не было большим секретом) Yota Egg — это устройство корейской компании Interbro KWI B2200, в административную часть которого я и попал.

По-видимому, оригинальный интерфейс kwi b2200 показался Yota'вцам не слишком дружелюбным для рядового пользователя (с чем сложно поспорить), поэтому они создали свою админку

(да и зачем лишний раз показывать логотип поставщика?), описали её интерфейс и настройки в мануале, но вот поменять пароль на «настоящую» панель управления забыли.

Ниже привожу несколько скриншотов (спасибо, Mofas) панели управления от Yota и от Interbro:

Ни в коем случае не хочется негатива в сторону компании Yota, но всё же хочется предостеречь пользователей этого замечательного устройства от уязвимости.

Необходимо всего лишь зайти веб-браузером на адрес 192.168.1.254, ввести логин/пароль admin/admin и в разделе Management → Password изменить пароль на новый.