Комментарии 41

какова мораль?

+5

От капчи — один вред.

+177

Бездумное использование чужих ресурсов – зло.

+18

Не существует неуязвимых систем, есть недообследованные.

+15

But as I’ve said time and again, staying anonymous online is hard work, even for those of us who are relatively experienced at it. It’s so difficult, in fact, that even hardened cybercrooks eventually slip up in important and often fateful ways (that is, if someone or something was around at the time to keep a record of it).

0

Даже «профессионалы» прокалываются на мелочах.

+31

А может на самом деле ФБР контролирует Tor, а эта версия придумана для отвода глаз? :-)

+15

Не ЦРУ, но близко — Минобороны США.

+10

В 1990 году сеть ARPANET прекратила своё существование, полностью проиграв конкуренцию NSFNet. Поэтому справедливо будет сказать что интернет базируется на военной разработке, а не разработан Минобороны США. Для обывателя, может, разница и небольшая, но айтишнику об этом стоило бы помнить.

en.wikipedia.org/wiki/Internet#History

+4

Те, кто думают, что Тор поможет им что-то скрыть, глубоко ошибаются. Разве что ваш провайдер не узнает какие ресурсы вы посещаете, ну или работодатель. Для чего-то более серьезного — это прямая дорога в ад или к федералам. Сколько уже об этом писали и все равно… Ну, и с ФБР вы были недалеки от истины — придумали не они конечно, но руку на пульсе держат постоянно.

+2

Вероятнее всего не только ФБР, а и все серьёзные спецслужбы. И всем это выгодно/удобно, потому выступление на тему деанонимизации tor на blackhat2014 не допустили.

-2

Ну вообще то Tor официально родился в U.S. Naval Research Laboratory и до сих пор вполне официально его разработка частично финансируется госструктурами США. Это не секрет.

0

НЛО прилетело и опубликовало эту надпись здесь

И какой смысл им раскрывать эту информацию? Чтобы следующий был осторожней? Я чувствую здесь нечисто.

+2

Похоже на показания для суда:

UNITED STATES DISTRICT COURT SOUTHERN DISTRICT OF NEW YORK.

Case 1:14-cr-00068-KBF Document 57 Filed 09/05/14

«DECLARATION OF CHRISTOPHER TARBELL»

ia700603.us.archive.org/21/items/gov.uscourts.nysd.422824/gov.uscourts.nysd.422824.57.0.pdf

Там есть и другие документы: ia700603.us.archive.org/21/items/gov.uscourts.nysd.422824/

UNITED STATES DISTRICT COURT SOUTHERN DISTRICT OF NEW YORK.

Case 1:14-cr-00068-KBF Document 57 Filed 09/05/14

«DECLARATION OF CHRISTOPHER TARBELL»

ia700603.us.archive.org/21/items/gov.uscourts.nysd.422824/gov.uscourts.nysd.422824.57.0.pdf

Там есть и другие документы: ia700603.us.archive.org/21/items/gov.uscourts.nysd.422824/

+1

В начале августа адвокаты Уильбрихта опубликовали документ, в котором апеллировали к четвертой поправке (запрет произвольных обысков и арестов без ордера). Они заявили, что ФБР обнаружила сервер в Исландии, проведя «обыск» без ордера, чем нарушили конституционные права Росса. Если исходные материалы расследования были получены в нарушение конституции, то тогда их нельзя использовать (по доктрине “fruits of a poisonous tree”) для получения последующих 14 судебных ордеров, и большую часть доказательств суд бы не смог использовать. Цитата по статье Wired «Feds’ Silk Road Investigation Broke Privacy Laws, Defendant Tells Court» 2014-08-02

Опубликованный защитой документ также требовал от обвинителя раскрыть подробности о расследовании и особенно методы, которыми ФБР обнаружила сервер Silk Road. В имевшихся в деле судебных ордерах ничего не говорилось об этом.

Вероятно показания Christopher Tarbell от 5 сентября 2014 года и являются ответом обвинителей на эти требования.

Wired сообщает в статье «The FBI Finally Says How It ‘Legally’ Pinpointed Silk Road’s Server» 2014-09-05, что если судья примет эти объяснения обвинителей, то сильно снизятся шансы защиты снять какие-либо из семи пунктов обвинения. Описанный агентом процесс обнаружения ip-адреса Silk Road является законным и не требовал ордера.

После обнаружения сервера ФБР связалось с полицией Рейкьявика (12 июня 2013), которая самостоятельно получила местный ордер и тайно скопировала все данные с сервера (27 июня 2013 года; см п.9-12 показаний). Анализ данных показал, что данный сервер являлся сервером сайта Silk Road, на нем хранились: базы данных с сообщениями продавцов, записи продаж, частная переписка между пользователями, код самого сайта (п.13), адреса серверов с резервной копией данных (п.15). 9 сентября 2013 года был захвачен первый сервер с резервной копией (п.16), 1-2 октября 2013 года полиция Исландии повторно скопировала данные с сервера Silk Road (п.14), а ФБР — со второго сервера с резервной копией (п.17).

Адвокаты защиты пока что отмалчиваются.

The [electronically stored information] and other material seized and searched has been contaminated at its source, and at several later points along the way, rendering the direct and indirect product of those searches and seizures – in essence, the entire product of the investigation itself – inadmissible,

Опубликованный защитой документ также требовал от обвинителя раскрыть подробности о расследовании и особенно методы, которыми ФБР обнаружила сервер Silk Road. В имевшихся в деле судебных ордерах ничего не говорилось об этом.

Вероятно показания Christopher Tarbell от 5 сентября 2014 года и являются ответом обвинителей на эти требования.

Wired сообщает в статье «The FBI Finally Says How It ‘Legally’ Pinpointed Silk Road’s Server» 2014-09-05, что если судья примет эти объяснения обвинителей, то сильно снизятся шансы защиты снять какие-либо из семи пунктов обвинения. Описанный агентом процесс обнаружения ip-адреса Silk Road является законным и не требовал ордера.

После обнаружения сервера ФБР связалось с полицией Рейкьявика (12 июня 2013), которая самостоятельно получила местный ордер и тайно скопировала все данные с сервера (27 июня 2013 года; см п.9-12 показаний). Анализ данных показал, что данный сервер являлся сервером сайта Silk Road, на нем хранились: базы данных с сообщениями продавцов, записи продаж, частная переписка между пользователями, код самого сайта (п.13), адреса серверов с резервной копией данных (п.15). 9 сентября 2013 года был захвачен первый сервер с резервной копией (п.16), 1-2 октября 2013 года полиция Исландии повторно скопировала данные с сервера Silk Road (п.14), а ФБР — со второго сервера с резервной копией (п.17).

Адвокаты защиты пока что отмалчиваются.

+6

Это вот меня очень заинтересовало. Как они скопировали сервер? Получается, он имел либо незашифрованный раздел, либо ключ шифрования лежал на сервере в открытой части…

0

Возможно ли сделать зашифрованный сервер, который способен самостоятельно перезагрузиться?

Как и у других торговых площадок простой сайта приводит к убыткам владельца, а silkroad принес ему в виде комиссий 614 тыс BTC = 80 миллионов долларов за 2.5 года (среднее около 20 тыс BTC в мес, ~ 700 BTC в день). SMS уведомление о перезагрузке для ручного введения ключа шифрования в данном случае — не лучший вариант…

Даже если и создать зашифрованный сервер, и передавать ключи шифрования, к примеру, с другого сервера; то при физическом доступе возможно получение как ключей, так и обрабатываемой информации. Можно заморозить память; поставить DDR protocol analyzer между слотом памяти и планками, или навесить JTAG на процессор, к тем красивым контактам, что у Intеl-ов на верхней стороне рядом с радиатором — Intel debug port — см ASSET LGA1366 Interposer for Intel Xeon 5500 и ASSET LGA1366 Top-side port manual 1.1 July 2011 (с красивыми картинками установки зонда).

Нашел описания документов суда из Archive.org: ia700603.us.archive.org/21/items/gov.uscourts.nysd.422824/gov.uscourts.nysd.422824.docket.html

Показания Кристофера(57) — это документ «DECLARATION of Christopher Tarbell in Opposition by USA as to Ross William Ulbricht re: [46] MOTION to Suppress Certain Evidence. MOTION for Discovery. MOTION for Bill of Particulars… (Turner, Serrin)», т.е. действительно ответ властей против заявления адвокатов Росса об исключении незаконно добытых доказательств (46)

RMP (полиция Рейкьявика) сама решила, возможно ли копирование данных и как его выполнить. Также они сохраняли метаданные сетевых соединений:

Хостер одного из серверов с резервной копией — jtan.com (анонимный хостинг за биткоины), Ордер к JTAN, ip 207.106.6.25. Другие адреса: 46.183.219.244; 109.163.234.40; 193.107.86.34; 193.107.86.49; 207.106.6.25; and 207.106.6.32

Из ордера к JTAN можно узнать, что у хостера был административный доступ к серверу. (А в 19м пункте у них возникла обязанность скрыть факт копирования данных от владельца сервера)

Косвенно о снятых образах мы можем узнать из письма от имени Росса (55), в котором он жалуется, что не может ознакомиться с доказательствами из-за некачественного ноутбука и софта на нем (выдан Россу 27 июня, отобран для установки софта на 5-20 августа). Упоминаются внешние носители на 5 терабайт, Oracle VM VirtualBox (которой не хватило ОЗУ), SQL Maestro/MySQL Workbench (к которым забыли поставить сервер MySQL). Росс не смог распаковать образ на 3 ТБ.

Как и у других торговых площадок простой сайта приводит к убыткам владельца, а silkroad принес ему в виде комиссий 614 тыс BTC = 80 миллионов долларов за 2.5 года (среднее около 20 тыс BTC в мес, ~ 700 BTC в день). SMS уведомление о перезагрузке для ручного введения ключа шифрования в данном случае — не лучший вариант…

Даже если и создать зашифрованный сервер, и передавать ключи шифрования, к примеру, с другого сервера; то при физическом доступе возможно получение как ключей, так и обрабатываемой информации. Можно заморозить память; поставить DDR protocol analyzer между слотом памяти и планками, или навесить JTAG на процессор, к тем красивым контактам, что у Intеl-ов на верхней стороне рядом с радиатором — Intel debug port — см ASSET LGA1366 Interposer for Intel Xeon 5500 и ASSET LGA1366 Top-side port manual 1.1 July 2011 (с красивыми картинками установки зонда).

Нашел описания документов суда из Archive.org: ia700603.us.archive.org/21/items/gov.uscourts.nysd.422824/gov.uscourts.nysd.422824.docket.html

Показания Кристофера(57) — это документ «DECLARATION of Christopher Tarbell in Opposition by USA as to Ross William Ulbricht re: [46] MOTION to Suppress Certain Evidence. MOTION for Discovery. MOTION for Bill of Particulars… (Turner, Serrin)», т.е. действительно ответ властей против заявления адвокатов Росса об исключении незаконно добытых доказательств (46)

RMP (полиция Рейкьявика) сама решила, возможно ли копирование данных и как его выполнить. Также они сохраняли метаданные сетевых соединений:

9. Based on publicly available information, I subsequently learned that the Subject IP Address was assigned to a server (the “Subject Server”) housed at an overseas data center operated by a foreign company in Iceland (the “Data Center”).[6] Accordingly, on June 12, 2013, an official request (the “June 12 Request”) was made to Icelandic authorities to:

(1) obtain subscriber information associated with the Subject Server;

(2) collect routing information for communications sent to and from the Subject Server, including historical routing data from the prior 90 days; and

(3) covertly image the contents of the Subject Server.

See Ex. A (Letter from Assistant U.S. Attorney Serrin Turner to Reykjavik Metropolitan Police dated June 12, 2013).[7]

10. The June 12 Request was subsequently executed by the Reykjavik Metropolitan Police (the “RMP”). The RMP obtained subscriber information for the Subject Server

first, which reflected that the server was leased by the Data Center to a non-U.S.-based web hosting provider (the “Webhosting Provider”). Based on my training and experience, I believed at the time that the Webhosting Provider, in turn, leased the Subject Server to the administrator of Silk Road. After Ulbricht’s arrest, data was subsequently recovered from his computer reflecting that he in fact had leased several servers, including the Subject Server, from the Web Hosting Provider. Notably, the operation of Silk Road on the Subject Server was in violation of the Webhosting Provider’s terms of service, which prohibited the illegal use of its systems and warned that its “systems may be monitored for all lawful purposes, including to ensure that use is authorized.” See Ex.C (archived Terms of Service webpage from July 27, 2013).

11. After obtaining subscriber information for the Subject Server, the RMP next obtained traffic data (not including content) for the Subject Server, which showed a very large volume of Tor traffic flowing to the server. Based on my training and experience, this traffic strongly evidenced that the Subject Server was being used as a Tor hidden service and corroborated the information we already had indicating that the Subject Server was being used to host Silk Road.

12. Given this corroboration, we asked the RMP, which coordinated with the FBI on the timing of the search of the Subject Server, to proceed with covertly imaging the server. After obtaining the necessary court order under Icelandic law, the RMP imaged the Subject Server on July 23, 2013. The FBI was not involved in obtaining that court order or ever given a copy of it. Nor was the FBI present for or otherwise involved in the imaging of the server, other than consulting with the RMP as to when the imaging should be done. At no time did the FBI possess any authority to direct or control the RMP’s actions. The RMP decided independently that imaging the Subject Server was feasible and appropriate under Icelandic law and they ultimately decided precisely when and how to do it.

Хостер одного из серверов с резервной копией — jtan.com (анонимный хостинг за биткоины), Ордер к JTAN, ip 207.106.6.25. Другие адреса: 46.183.219.244; 109.163.234.40; 193.107.86.34; 193.107.86.49; 207.106.6.25; and 207.106.6.32

Из ордера к JTAN можно узнать, что у хостера был административный доступ к серверу. (А в 19м пункте у них возникла обязанность скрыть факт копирования данных от владельца сервера)

13.c. The TARGET SERVER is physically maintained at a server storage facility, specifically, Windstream Communications Conshohochen Data Center, located at 1100 East Hector Street, Lee Park, Suice 500, Conshohocken, Pennsylvania.

b. However JTAN.com has administrative access to the TARGET SERVER. In response to the FBI's inquiry concerning the server, JTAN.com has electronically preserved the contents of the TARGET SERVER and can produce this data to the FBI in response to the search warrant sought herein.

Косвенно о снятых образах мы можем узнать из письма от имени Росса (55), в котором он жалуется, что не может ознакомиться с доказательствами из-за некачественного ноутбука и софта на нем (выдан Россу 27 июня, отобран для установки софта на 5-20 августа). Упоминаются внешние носители на 5 терабайт, Oracle VM VirtualBox (которой не хватило ОЗУ), SQL Maestro/MySQL Workbench (к которым забыли поставить сервер MySQL). Росс не смог распаковать образ на 3 ТБ.

two other issues could be resolved if Mr. Ulbricht were provided (by the defense) external hard drives that could accommodate five additional terabytes of data…

Mr. Ulbricht still cannot utilize two programs/platforms: Oracle VM Virtual Box, which would enable Mr. Ulbricht to view virtual machine images related to the contents of his laptop computer, and SQL Maestro/MySQL Workbench, which would facilitate Mr. Ulbricht’s review of the Silk Road marketplace database.

At his current pace, he estimates it will require an additional 400 hours for him to review the remaining TOR chat logs from his laptop. These chat logs, however, гepresent only a small portion of the remaining discovery. Mr. Ulbricht cannot even predict at this point how long it will take him to review the totality of what remains, given that this total includes such items as a three-terabyte image of one of the remote servers that Mr. Ulbricht could not decompress and view on the laptop provided by the government, and which will be decompressed and loaded on one of the external hard drives that have been ordered and should be available next week (as discussed ante).

+2

Элементарное забыли — DMA через IEEE1394.

0

Ну, для этого его надо на сервере иметь. У меня в хозяйстве ни одного такого нет. И, кстати, IEEE1394 не сможет пробиться через VT-D (который виртуализирует память для DMA) в виртуалку. Xen, и, вроде, qemu, оба их поддерживают. Если шифрование внутри виртуалки происходит, то DMA с устройств не получит доступа к domU, только к dom0. Что, конечно, всё равно позволяет нагадить, но выбраться оттуда до памяти гостей очень сложно.

0

Спасибо. Таким образом, метод снятия копии не известен на настоящий момент. Можно разделить на три уровня:

1) Скопировали диск (нет шифрования или ключи на самом диске)

2) Скопировали диск и дамп памяти

3) Включили аппаратный отладчик или хадрварные снифферы.

С первым всё понятно — как раз в деле traffiking лучше полежать, чем дать скопироваться. То есть ляп того же уровня как и «каптча по HTTP мимо TOR'а».

С вторым очень интересно. В принципе, сервер не может предотвратить унос содержимого памяти. Однако…

И мне сейчас очень захотелось поиграться с тором — если сделать iscsi over tor (любой другой протокол на вкус и цвет), то можно сделать довольно трудно выковыриваемую конструкцию:

Сервер хранения шифрует диски внешним (передаваемым через тот же TOR) ключом. Расшифрованные диски отдаются через socks-tunnel через TOR на сервер приложения, где расшифровываются (второй раз) уже на сервере приложения, опять же, внешним ключом. В случае обрыва соединения и непереподключения за короткий таймаут (меньший, чем время загрузки ОС) каждый из серверов дропает нафиг из памяти все ключи (dmcrypt это умеет) и закрывает устройство.

Таким образом, отключение одного сервера почти мгновенно приводит к утрате на HW любых ключей для расшифровки, а снятие горячего дампа с одного любого из серверов не позволяет получить доступ к данным. При условии, что оба сервера общаются через TOR, определить через один сервер, где находится второй, не получится.

(Главное «но» — производительность iscsi в таком конфиге).

С третьим вариантом ничего не сделать, поднимаю лапки кверху и уповаю на слишком высокую сложность.

1) Скопировали диск (нет шифрования или ключи на самом диске)

2) Скопировали диск и дамп памяти

3) Включили аппаратный отладчик или хадрварные снифферы.

С первым всё понятно — как раз в деле traffiking лучше полежать, чем дать скопироваться. То есть ляп того же уровня как и «каптча по HTTP мимо TOR'а».

С вторым очень интересно. В принципе, сервер не может предотвратить унос содержимого памяти. Однако…

И мне сейчас очень захотелось поиграться с тором — если сделать iscsi over tor (любой другой протокол на вкус и цвет), то можно сделать довольно трудно выковыриваемую конструкцию:

Сервер хранения шифрует диски внешним (передаваемым через тот же TOR) ключом. Расшифрованные диски отдаются через socks-tunnel через TOR на сервер приложения, где расшифровываются (второй раз) уже на сервере приложения, опять же, внешним ключом. В случае обрыва соединения и непереподключения за короткий таймаут (меньший, чем время загрузки ОС) каждый из серверов дропает нафиг из памяти все ключи (dmcrypt это умеет) и закрывает устройство.

Таким образом, отключение одного сервера почти мгновенно приводит к утрате на HW любых ключей для расшифровки, а снятие горячего дампа с одного любого из серверов не позволяет получить доступ к данным. При условии, что оба сервера общаются через TOR, определить через один сервер, где находится второй, не получится.

(Главное «но» — производительность iscsi в таком конфиге).

С третьим вариантом ничего не сделать, поднимаю лапки кверху и уповаю на слишком высокую сложность.

0

Скорее всего это был VPS, просто слили дамп диска. Даже если там было какое-либо шифрование, все равно в «рабочем» режиме все крипто-контейнеры должны быть открыты.

0

Wired сообщает о продолжении споров: www.wired.com/2014/10/feds-silk-road-hack-legal/ Feds ‘Hacked’ Silk Road Without a Warrant? Perfectly Legal, Prosecutors Argue BY ANDY GREENBERG 10.07.14, Wired.

У защиты появилось много вопросов к показаниям Christopher Tarbell от 5 сентября 2014 (например, Expert Witness For Silk Road Suggests FBI Lied About How They Accessed Back-End Servers). В ответ обвинители заявили, что взлом сервера агентами ФБР (даже если это был взлом) остается в рамках закона (не требует ордера). 6 октября обвинители пояснили (GOVERNMENT RESPONSE TO THE DECLARATION OF JOSHUA HOROWITZ — Case 1:14-cr-00068-KBF Document 75 Filed 10/06/14), что зарубежное расположение сервера и его криминальная репутация позволяют избежать применения 4-й поправки:

Власти также напомнили, что Ульбрихт еще не заявил, что являлся владельцем сервера, и поэтому в его жалобе на нарушение privacy (неприкосновенность частной жизни) при проведении обыска без ордера должно быть отказано. Хороший пример уловки-22, так как подобное признание станет новым независимым доказательством того, что он занимался незаконной деятельностью.

На ia700603.us.archive.org/21/items/gov.uscourts.nysd.422824/ выложены новые документы по делу.

7 октября судья приказала Ульбрихту решить в течение суток, ожидал ли он соблюдения privacy относительного данного сервера и других данных, полученных в ходе действий властей, и дать соответствующие показания под присягой (Order. Case 1:14-cr-00068-KBF Document 77 Filed 10/07/14). Адвокат выпрашивает еще несколько дней для встречи с обвиняемым: Re: United States v. Ross Ulbricht 14 Cr. 68 (KBF). Case 1:14-cr-00068-KBF Document 81 Filed 10/07/14 Page 1 of 2. В следующем письме Case 1:14-cr-00068-KBF Document 83 Filed 10/07/14 адвокат напоминает, что на момент взлома власти не могли знать что именно сервер с тем ip-адресом использовался в криминальной деятельности, и сетует, что государство пользуется двойными стандартами, требуя от граждан строгого исполнения законов, тогда как само занимается электронными вторжениями. Относительно вопроса судьи он просит пользоваться теми заявлениями, что уже есть в деле.

В ответ судья попросила уточнить, принадлежат ли Россу аккаунты Facebook и Gmail и лаптоп, не требуя признания в обладании сервером. Case 1:14-cr-00068-KBF Document 84 Filed 10/08/14; page 3

У защиты появилось много вопросов к показаниям Christopher Tarbell от 5 сентября 2014 (например, Expert Witness For Silk Road Suggests FBI Lied About How They Accessed Back-End Servers). В ответ обвинители заявили, что взлом сервера агентами ФБР (даже если это был взлом) остается в рамках закона (не требует ордера). 6 октября обвинители пояснили (GOVERNMENT RESPONSE TO THE DECLARATION OF JOSHUA HOROWITZ — Case 1:14-cr-00068-KBF Document 75 Filed 10/06/14), что зарубежное расположение сервера и его криминальная репутация позволяют избежать применения 4-й поправки:

Even if the FBI had somehow ‘hacked’ into the [Silk Road] Server in order to identify its IP address, such an investigative measure would not have run afoul of the Fourth Amendment,” the prosecutors’ new memo reads. “Given that the SR Server was hosting a blatantly criminal website, it would have been reasonable for the FBI to ‘hack’ into it in order to search it, as any such ‘hack’ would simply have constituted a search of foreign property known to contain criminal evidence, for which a warrant was not necessary.… “Because the SR Server was located outside the United States, the Fourth Amendment would not have required a warrant to search the server, whether for its IP address or otherwise,” the prosecution’s filing reads.

Власти также напомнили, что Ульбрихт еще не заявил, что являлся владельцем сервера, и поэтому в его жалобе на нарушение privacy (неприкосновенность частной жизни) при проведении обыска без ордера должно быть отказано. Хороший пример уловки-22, так как подобное признание станет новым независимым доказательством того, что он занимался незаконной деятельностью.

Finally, prosecutors argue that for the 30-year-old Texan to claim privacy protections for Silk Road’s server, he would have to declare that it belonged to him—a tricky Catch-22. Ulbricht hasn’t claimed personal possession of that computer’s data, as doing so would almost certainly incriminate him. But because he hasn’t he can’t claim that his privacy was violated when it was searched, according to the prosecutor’s reasoning. “Because Ulbricht has not submitted any affidavit alleging that he had any possessory interest in the SR Server—let alone one that would give him a reasonable expectation of privacy—his motion should be denied,” reads the prosecutors’ filing.

На ia700603.us.archive.org/21/items/gov.uscourts.nysd.422824/ выложены новые документы по делу.

7 октября судья приказала Ульбрихту решить в течение суток, ожидал ли он соблюдения privacy относительного данного сервера и других данных, полученных в ходе действий властей, и дать соответствующие показания под присягой (Order. Case 1:14-cr-00068-KBF Document 77 Filed 10/07/14). Адвокат выпрашивает еще несколько дней для встречи с обвиняемым: Re: United States v. Ross Ulbricht 14 Cr. 68 (KBF). Case 1:14-cr-00068-KBF Document 81 Filed 10/07/14 Page 1 of 2. В следующем письме Case 1:14-cr-00068-KBF Document 83 Filed 10/07/14 адвокат напоминает, что на момент взлома власти не могли знать что именно сервер с тем ip-адресом использовался в криминальной деятельности, и сетует, что государство пользуется двойными стандартами, требуя от граждан строгого исполнения законов, тогда как само занимается электронными вторжениями. Относительно вопроса судьи он просит пользоваться теми заявлениями, что уже есть в деле.

Thus, the government posits two standards of behavior: one for private citizens, who must adhere to a strict standard of conduct construed by the government, and the other for the government, which, with its elastic ability to effect electronic intrusion, can deliberately, cavalierly, and unrepentantly transgress those same standards. Yet neither law nor the Constitution permits rank government lawlessness without consequences.

В ответ судья попросила уточнить, принадлежат ли Россу аккаунты Facebook и Gmail и лаптоп, не требуя признания в обладании сервером. Case 1:14-cr-00068-KBF Document 84 Filed 10/08/14; page 3

0

В статье от Forbes было указано, что его задержали, когда агенты обнаружели посылку с девятью поддельными документами, которые Ульбрихт планировал использовать для аренды серверов для Silk Road.

+1

Если его скрытый сайт открывался по IP из открытого интернета, то почему не использовали сканирование по IP адресам в поисках этой самой формы логина?

+2

Интересно. Но еще больше интересует какими именно образом они получили информацию о IP из re:captcha.

+1

Содействие Гугла в идентификации сервера, вестимо.

0

Тогда не очень понятна фраза про то, что все адреса принадлежали exit нодам кроме одного. Рекаптчей же не только сайты из тора пользуются.

0

Для использования рекапчи нужно зарегистрировать веб-приложение на google.com/recaptcha и получить открытый и закрытый ключ. Открытый ключ доступен любому, а провести обратный поиск связанного веб-приложения по открытому ключу не составляет труда.

Гораздо интереснее тот аспект, что при подгрузке файлов рекапчи на сервера гугла передаётся referrer (не у всех, но у многих), а это уже вносит сервер в список пристального наблюдения. С таким же успехом можно разместить Google Analytics.

Гораздо интереснее тот аспект, что при подгрузке файлов рекапчи на сервера гугла передаётся referrer (не у всех, но у многих), а это уже вносит сервер в список пристального наблюдения. С таким же успехом можно разместить Google Analytics.

0

Загадка века: «куда пропал белорусский флот? шокирующая правда!»

-19

Исходя из моего опыта и навыковЭто еще не стало мемом?))

Только в оригинале вроде было «Исходя из моей подготовки и опыта»…

+8

исходя из моей подготовки и опыта, это нормальный общепринятый мем

0

В оригинале? В каком ещё оригинале? Вы, видимо, имеете в виду, в старом хабровом переводе какого-то документа (по-моему, ордера на арест пирата)? Так вот, «Из моего опыта и навыков» и «Из моей подготовки и опыта» — это два разных русских перевода английских фраз (скорее всего, одной и той же английской фразы, но мне сейчас лень искать)

0

Да вообще то стало

0

Пользователи Reddit gidbit и goonsack напоминают, что обвинение обязано законом скрывать разведывательные источники, а у федеральных спецслужб (агентств) обычно есть специальные подразделения по «отмыванию разведывательной информации». АНБ рекомендует агентствам создавать «параллельные конструкции» (альтернативные цепочки доказательств, не связанные с данными от АНБ) при получении ордеров.

Странно, что правительство не уложилось в исходные сроки (29 августа) раскрытия способов обнаружения Silk Road, и им понадобилось продление до 5 сентября документ 54 из Archive.org. Главный свидетель обвинения, Кристофер уже успел уйти из ФБР в некое "FTI Consulting".

The Register сообщает, что специалисты, ранее проверявшие Silk Road (один из наиболее тщательно исследованных сайтов в сети), не верят в теорию «протекающей капчи»:

Cubrilovic (Analyzing the FBI’s Explanation of How They Located Silk Road

Sunday, September 7, 2014) склоняется к мнению, что ФБР каким-то образом сломало страницу входа, и адрес утек из отладочной информации об ошибке. На это намекает фраза что агенты «вводили различные строки в поля логин, пароль, капча» в показаниях:

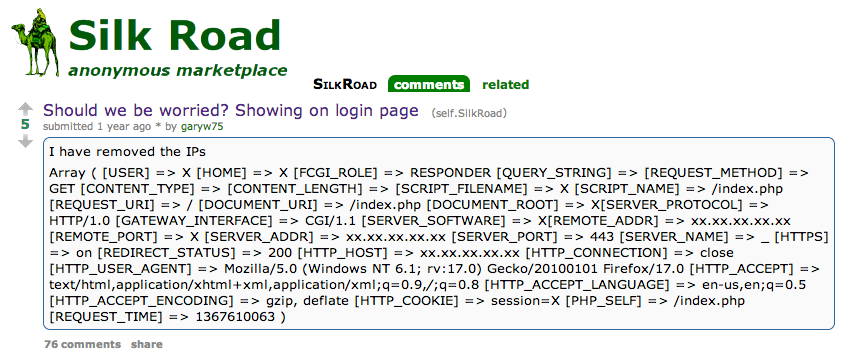

3 марта 2013 года один из пользователей reddit, garyw75, получал PHP var_dump со страницы входа (time 1367610063 = Fri, 03 May 2013 19:41:03 GMT):

В сноске (сноска 5 стр 4 документа 57) ФБР отмечала, что подобные утечки ip адреса случались у Росса несколько раз:

Нда… У него на компьютере лежит «дневник администратора» Silk Road, а он и его адвокаты делают вид, что сайт не его, он сам совершенно неуиновен, а власти плохие, обыски проводят.

gidbit> If the NSA used certain and specific techniques to assist the FBI, then the prosecution is bound by law to wholly fabricate the evidence chain, so as to not disclose the nature of such techniques. The judge(s) involved are bound by law to approve the fabrication(s) and the defendant is, again, by law, not allowed to know the true evidence chain. This is how terrorism cases are made. And its terrifying.

goonsack>

There's a whole department devoted to this intelligence laundering, called the «Special Operations Division» (at least in the case of the DEA). NSA tips are fed to the other agency, and a 'parallel construction' (i.e. an alternate evidence chain that would appear not to rely on the NSA tip) is fabricated in order to obtain a warrant.

You seem pretty resigned to this sort of behavior continuing, but I imagine there could be a legal test to this practice mounted soon though. The tricky part is proving where the tip originated. But, if the initial tip is shown to have originated from warrantless surveillance, any further evidence (and prosecution) based on this illegal intelligence gathering would be considered 'fruit of the poisonous tree' so to speak, and considered inadmissible. Furthermore, the concealment of the provenance of such intelligence could itself violate constitutional due process rights, due to the Brady decision.

Странно, что правительство не уложилось в исходные сроки (29 августа) раскрытия способов обнаружения Silk Road, и им понадобилось продление до 5 сентября документ 54 из Archive.org. Главный свидетель обвинения, Кристофер уже успел уйти из ФБР в некое "FTI Consulting".

The Register сообщает, что специалисты, ранее проверявшие Silk Road (один из наиболее тщательно исследованных сайтов в сети), не верят в теорию «протекающей капчи»:

But security bod Nicholas Cubrilovic who spent significant time probing Silk Road doubted the bust was as simple as a borked CAPTCHA on the grounds that the anti-spam generator was hosted on the Silk Road server, and alleged the affidavit omitted information regarding more direct application exploitation and fuzzing.

«Were the Silk Road site still live today, and in the same state it was as in back in June 2013 when the agents probed the server, you wouldn't be able to reproduce or recreate what the agents describe in the affidavit… [the CAPTCHA] theory does not stand up to scrutiny because the Silk Road image CAPTCHA was hosted on the same server and at the same hidden URL as the Silk Road website.

»The idea that the CAPTCHA was being served from a live IP is unreasonable. Were this the case, it would have been noticed not only by me – but the many other people who were also scrutinizing the Silk Road website. Silk Road was one of the most scrutinized sites on the web, for white hats because it was an interesting challenge and for black hats since it hosted so many Bitcoin (with little legal implication if you managed to steal them)."

Cubrilovic (Analyzing the FBI’s Explanation of How They Located Silk Road

Sunday, September 7, 2014) склоняется к мнению, что ФБР каким-то образом сломало страницу входа, и адрес утек из отладочной информации об ошибке. На это намекает фраза что агенты «вводили различные строки в поля логин, пароль, капча» в показаниях:

Cubrilovic claimed it was more likely the FBI found and exploited a security vulnerability or discovered an information leak in the Silk Road login page and application.

Those vulnerabilities which revealed the public IP address including a var_dump likely from inexperienced live debugging were made public on Stack Exchange — Cubrilovic suggested the FBI may have taken advantage of these errors to locate Silk Road.

«This would explain why the FBI included the statement about 'typing in miscellaneous entries into the username, password, and CAPTCHA fields', because they needed to enter an exploit command to prompt the server to either dump or produce the IP address variable.»

In this scenario, the description of packet sniffers and 'inspecting each packet' is all a distraction from what the FBI really did. Technically, saying that a packet sniffer revealed the true IP address of the server is true – what isn't mentioned is the packet sniffer was picking up responses from a request to the login page that was forcing it to spit out the IP address as part of a bug."

3 марта 2013 года один из пользователей reddit, garyw75, получал PHP var_dump со страницы входа (time 1367610063 = Fri, 03 May 2013 19:41:03 GMT):

В сноске (сноска 5 стр 4 документа 57) ФБР отмечала, что подобные утечки ip адреса случались у Росса несколько раз:

5 After Ulbricht’s arrest, evidence was discovered on his computer reflecting that IP address leaks were a recurring problem for him. In a file containing a log Ulbricht kept of his actions in administering the Silk Road website, there are multiple entries discussing various leaks of IP addresses of servers involved in running the Silk Road website and the steps he took to remedy them. For example, a March 25, 2013 entry states that the server had been “ddosd” – i.e., subjected to a distributed denial of service attack, involving flooding the server with traffic – which, Ulbricht concluded, meant “someone knew the real IP.” The entry further notes that it appeared someone had “discovered the IP via a leak” and that Ulbricht “migrated to a new server” as a result. A May 3, 2013 entry similarly states: “Leaked IP of webserver to public and had to redeploy/shred [the server].” Another entry, from May 26, 2013, states that, as a result of changes he made to the Silk Road discussion forum, he “leaked [the] ip [address of the forum server] twice” and had to change servers.

Нда… У него на компьютере лежит «дневник администратора» Silk Road, а он и его адвокаты делают вид, что сайт не его, он сам совершенно неуиновен, а власти плохие, обыски проводят.

+4

Зарегистрируйтесь на Хабре, чтобы оставить комментарий

Грозный пират утонул из-за протекающей капчи