APT Simulator — это фреймворк для проверки защитных средств и действия по расследованию инцидентов в Windows среде, имитирующий активность нарушителя информационной системы. Это хорошая платформа для тренировки Blue Team команды для противодействия современным угрозам.

Основное предназначение:

- Проверка средств обнаружения угроз / оценки компрометации.

- Проверка возможности обнаружения нарушений безопасности.

- Проверка средств мониторинга SOC/SIEM.

- Среда для эксфильтрации данных для криминалистического анализа.

APT (англ. advanced persistent threat — «развитая устойчивая угроза»; также целевая кибератака — противник, обладающий современным уровнем специальных знаний и значительными ресурсами, которые позволяют ему создавать возможности для достижения целей посредством различных векторов нападения (например, информационных, физических и фишиноговых). Эти цели обычно включают установление и расширение своего присутствия внутри информационно-технологической инфраструктуры целевой организации для осуществления намерений извлечения информации, срыва или создания помех критическим аспектам выполняемой задачи, программы или службы; либо для того, чтобы занять позицию, позволяющую осуществить эти намерения в будущем. APT, как «развитая устойчивая угроза»: добивается своих целей неоднократно в течение длительного времени; адаптируется к усилиям защищающихся оказать угрозе сопротивление; имеет установку сохранить уровень проникновения в целевой инфраструктуре, требуемый для осуществления намерений.

Именно такие атаки являются наиболее "продвинутыми" и, как правило, технологически сложными. В отличие от обычных атак — закрепление и скрытое присутствие в системе, позволяющее злоумышленниками взаимодествовать со взломанной инфрастурктурой и расширять область своего пристуствия в корпоративной среде.

В следующей таблицы представлены маркеры компрометации и ожиджаемые результаты обнаружения:

- AV = Антивирусы

- NIDS = Сетевая система обнаружения атак (Network Intrusion Detection System)

- EDR = Агенты на "конечных точках" — АРМ, серверы (Endpoint Detection and Response)

- SM = Системы мониторинга (Security Monitoring)

- CA = Признаки компрометации (Compromise Assessment)

| Тест-кейс | AV | NIDS | EDR | SM | CA |

|---|---|---|---|---|---|

| Сбор локальных файлов | X | ||||

| Соединение с C&C серверами | X | X | X | X | |

| Отравление DNS кеша | X | X | X | X | |

| Вредоносные User-Agent (дропперы, трояны) | X | X | X | ||

| Netcat бэкконнект | X | X | X | X | |

| WMI-бэкдор | X | X | X | ||

| Дамп LSASS | X | X | X | ||

| Исмпользование Mimikatz | X | X | X | X | |

| Использование WCE | X | X | X | ||

| Активация гостевого достпа и эскалация привелегий | X | X | X | ||

| Подложные системные файлы | X | X | X | ||

| Модификация Hosts | X | X | X | ||

| Обфусцированный JS дроппер | X | X | X | X | X |

| Обфусцированные файлы (RAR > JPG) | X | ||||

| Сканировование подсетей С-класса | X | X | X | X | |

| Команды сбора информации о системе | X | X | X | ||

| Запуск PsExec | X | X | X | ||

| Доставка вредоносного ПО | X | X | |||

| At задания для сбора данных | X | X | X | ||

| Добавление параметров RUN в реестр | X | X | X | ||

| Создание задач в планировщике (могут быть использованы как бэкдоры) | X | X | X | ||

| StickyKey бэкдор | X | X | |||

| Использование ключа реестра UserInitMprLogonScript | X | X | X | ||

| Web-шеллы | X | X | X | ||

| WMI-бэкдоры | X | X |

Внимание: фреймоворк содержит инструменты и исполняемые файлы, которые могут нанести ущерб целостности и стабильности вашей системы. Используйте их только на тестовых или демонстрационных системах или стендах.

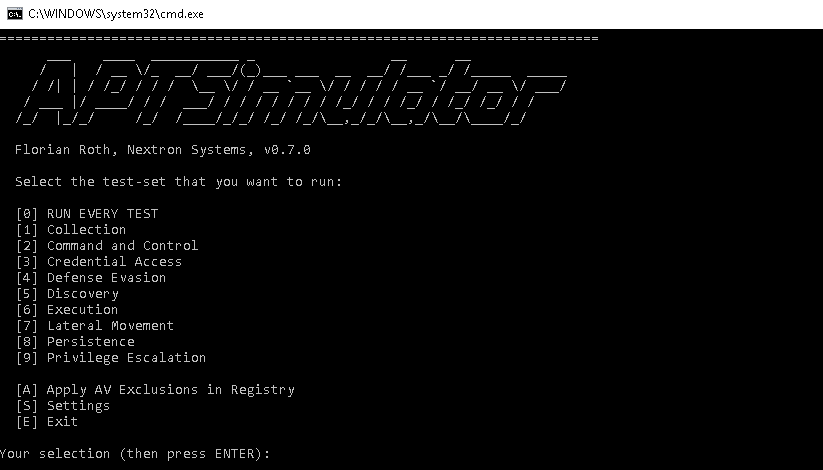

Интерфейс системы представляет из себя "классическую" псевдографическую оболочку, знакомую пользователям Metasploit Framework, Empire, SET и многих других.

Из контекстного меню программы доступны основные инструменты. Существует возможность как запуска инструментария из контекстного меню, так и отдельных утилит.

→Страница проекта на github.

Для тех, кто не располагает собственной средой мониторинга вредоносной активности я предлагаю воспользоваться HELK- Hunting ELK (Elasticsearch, Logstash, Kibana) — средой мониторинга для проверки и визуализации данных со скопрометированных хостов.

Эта система представляет из себя платформу для выявления угроз представляющую из себя набор средств и утилит для анализа и визуализации в виде docker-контейнера.

→ Страница проекта на github.

Использование двух этих инструментов позволить повысить навыки выявления современных угроз, расследования инцидентов и выработки средств и мер оперативного противодействия.