Хабр Курсы для всех

РЕКЛАМА

Практикум, Хекслет, SkyPro, авторские курсы — собрали всех и попросили скидки. Осталось выбрать!

Дайте-ка посмотреть, — Воланд протянул руку ладонью кверху.

— Я, к сожалению, не могу этого сделать, — ответил мастер, — потому что я сжег его в печке.

— Простите, не поверю, — ответил Воланд, — этого быть не может. Рукописи не горят. — Он повернулся к Бегемоту и сказал: — Ну-ка, Бегемот, дай сюда роман.

Кот моментально вскочил со стула, и все увидели, что он сидел на толстой пачке рукописей. Верхний экземпляр кот с поклоном подал Воланду

Вторая версия скрипта была уже шустрее, работала в несколько потоков с двух серверных машин и правильно различала коды ответа содержимое полученных страниц.

index.php:require_once 'Zend/Application.php';

$oApplication = new Zend_Application(

getenv('APPLICATION_ENV'),

'/path/to/your/application/config/file.ini'

);

$oApplication->bootstrap();

$oApplication->run();

Путь к ZF прописан в php.ini, но можно и вставить в index.php прямой путь.htaccess:SetEnv APPLICATION_ENV production

RewriteEngine On

RewriteCond %{REQUEST_FILENAME} -s [OR]

RewriteCond %{REQUEST_FILENAME} -l [OR]

RewriteCond %{REQUEST_FILENAME} -d

RewriteRule ^.*$ - [NC,L]

RewriteRule ^.*$ index.php [NC,L]

Под неправомерным доступом к охраняемой законом компьютерной информации следует понимать самовольное получение информации без разрешения ее собственника или владельца. В связи с тем что речь идет об охраняемой законом информации, неправомерность доступа к ней потребителя характеризуется еще и нарушением установленного порядка доступа к этой информации. Если нарушен установленный порядок доступа к охраняемой законом информации, согласие ее собственника или владельца не исключает, по нашему мнению, неправомерности доступа к ней.

Под неправомерным доступом к охраняемой законом компьютерной информации следует понимать самовольное получение информации без разрешения ее собственника или владельца. В связи с тем что речь идет об охраняемой законом информации, неправомерность доступа к ней потребителя характеризуется еще и нарушением установленного порядка доступа к этой информации. Если нарушен установленный порядок доступа к охраняемой законом информации, согласие ее собственника или владельца не исключает, по нашему мнению, неправомерности доступа к ней.

88.85.95.13 - - [24/Sep/2009:03:38:57 +0400] "GET /.svn/entries HTTP/1.0" 404 2346 "-" "-"

95.53.153.189 — — [25/Sep/2009:15:03:52 +0400] «GET /.svn/entries HTTP/1.0» 404 9454 "-" «Wget/1.11.4»хотя раньше этого не было

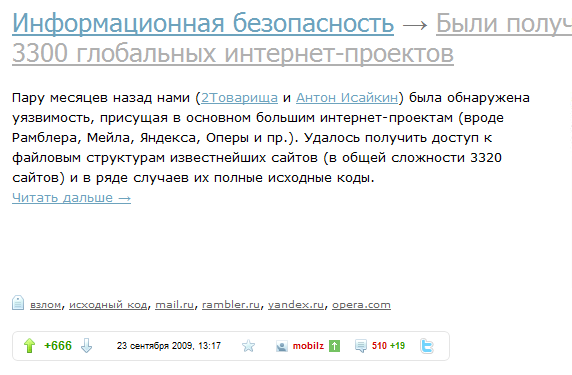

Были получены исходники 3300 глобальных интернет-проектов