Как известно, Bitcoin — не совсем анонимная система. Здесь все транзакции сохраняются и отслеживаются от начала и до конца. Поэтому для реального скрытия денег используются специальные анонимайзеры или миксеры. Они смешивают входящие транзакции на одном адресе, так что на выходе не видно, откуда пришли конкретные монеты.

Bitcoin Fog — один из ведущих миксеров. Он работал десять лет. И всё-таки в конце концов предположительного админа сервиса идентифицировали и задержали.

Это история показывает, насколько сложно сохранить анонимность в онлайне. И способ деанонимизации в данном случае особенно показателен.

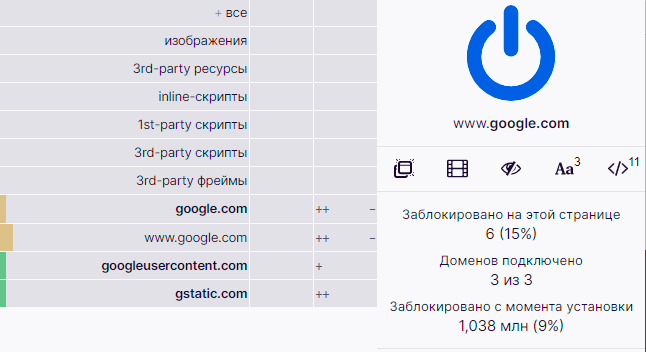

В конце января компания Google ни с того ни с сего

В конце января компания Google ни с того ни с сего