Комментарии 53

В руках злоумышленников функционал может привести к негативным последствиям для пользователей, вплоть до полного блокирования устройства или управления им третьими лицами. В частности, через профиль могут быть добавлены ограничения по установке/удалению приложений, злоумышленник может управлять установкой приложений, может направить трафик пользователя через свой прокси и т.д. Поэтому процесс установки профиля требует повышенного внимания пользователя — необходимо убедиться, что профиль выпустила доверенная компания.

Следует читать, как:

В руках кого надо функционал может привести к негативным последствиям для пользователей, вплоть до полного блокирования устройства или управления им третьими лицами. В частности, через профиль могут быть добавлены ограничения по установке/удалению приложений, "кто надо" может управлять установкой приложений, может направить трафик пользователя через свой прокси и т.д. Поэтому процесс установки профиля требует повышенного внимания пользователя — необходимо убедиться, что он не пользуется троянскими профилями, выпущенными компанией, лояльной к "кому надо".

Ну и вопрос безопасности, который раскрыт в комменте выше.

Э… Я правильно понял, что для того, чтобы ваш функционал работал, вам нужно поставить на устройство пользователя сертификат, дающий вам полные возможности быть MiTM? 8-O

Вот тут не совсем понятно, ну неужели для подключения к Hotspot 2.0 необходимо подключать полноценный MDM сертификат?

А если потом вас поломают и в СМИ появится новость с кричащим заголовком "стерты данные с 31337 мобильных устройств"? Кто и перед кем будет отвечать?

И это не “MDM сертификат”, т.к. в предлагаемом профиле нет ничего, что управляло бы устройством или передавало куда-то данные, только настройки необходимые для подключения к сетям Wi-Fi. В этом можете убедиться изучив предлагаемый к установке профиль и приведенную в статье ссылку на документацию.

Можете с технической точки зрения пояснить, каким образом, предлагаемый нами к установке профиль может быть использован как MiTM, как это работает?

Если бы я понял из статьи, что за сертификат ставится – я бы не спрашивал.

А так – в статье почти полный набор страшилок про установку сертификатов, плюс процесс установки, предельно напоминающий добавление в хранилище корневого сертификата. Вопрос закономерен.

Усугублю. Прецедент именно установки сертификата для MiTM у вас, если я правильно понял твит, уже был: https://twitter.com/artem_i_baranov/status/1127595805559480321

Я так понимаю, это для того, чтобы неавторизованным устройствам показывать диалог входа на https-страницах, но всё же это делает подозрения обоснованными :-)

2. Как минимум у человека, который это написал это, на странице написано Security Researcher а не Security Expert :) И, честно говоря, этот пост не добавляет ему авторитета…

3. Что было на самом деле: устройство идет на какой-то хост по протоколу HTTPS, в момент когда оно не авторизовано (другими словами пользователь ещё не смотрел рекламу) контроллер WiFi перехватывает этот запрос и пытается на него ответить — естественно подсунув какой-то свой «левый» сертификат (обычно самоподписанный). В этот момент у пользователя и появляется предупреждение о том, что ему пытаются «впарить» сертификат сайта, у которого как минимум: a) не соответствует CN запрашиваемому (имени сайта), b) подписан он неизвестным издателем. Контроллер перехватывает этот трафик только для того, чтобы вставить туда редирект портал Максимы или сайт с рекламой. После жалоб Максима скорее всего изменила настройки контроллера — этот трафик просто стал дропаться и эта проблема ушла :)

4. Что касается совсем параноиков и людей, которые только «краем уха» слышали что такое PKI стоит почитать про certificate OID — это (грубо говоря) такие метки в сертификате, которые указывают для каких целей данный сертификат может применяться :) Т.е. не всякий сертификат можно использовать в качестве корневого или промежуточного, в качестве сертификата, удостоверяющего подлинность сайта и т.д. Начать можно здесть www.sysadmins.lv/blog-ru/chto-v-oide-tebe-moem.aspx :)

Запуск закрытой сети с использованием учетных данных, уникально идентифицирующих устройство или пользователя, обсуждался нами неоднократно. Драйверами запуска являются, в первую очередь, вопросы безопасности. Необходимо исключить возможность подключения к фишинговым точкам с нашим SSID и делать это прозрачно, чтобы от пользователя не требовалось никаких дополнительных действий. Хотя практически весь чувствительный трафик в интернете зашифрован с помощью TLS, абоненты считают сети Wi-Fi без шифрования менее надежными.

Серьезно? Компания, которая использует свои точки доступа и сканеры wifi среды чтобы строить профиль всех людей в городе и следить за их перемещениями заботится о вопросах безопасности пользовательских данных?

Я все жду когда у нас хоть одна профильная служба проснется и настучит вам по голове за такое, но судя по их бездействию вы там уже между собой обо всем договорились.

Вопрос шифрования сетевого соединения беспокоит часть пользователей, для нее и запущен новый сервис. Кроме непосредственно шифрования соединения, подключение через профиль упрощает часть рутинных задач оператора связи. Поэтому проект представляет интерес и для Максимы.

Это делают все подряд. Супермаркеты, даже мэрия Москвы — имеют свои снифферы. Отключайте Wi-Fi, когда выходите на улицу.

Если бы не они, тендер бы выиграли солдаты НАТО!

Что касается упоминания персональных данных — у компании их попросту нет, МаксимаТелеком не является оператором ПД. Если вам что-то известно о передаче наших данных третьим лицам, просим сообщить нам об этом, чтобы мы смогли разобраться в ситуации. Писать можно на press@maximatelecom.ru.

Интересно, а какой кейс использования WiFi в метро, если уже LTE там хорошо работает?

* МТС (а может и не только они) работу своей сети в вагонах обеспечивает сотами, которые в интернет выходят через максиму.

* Рекламные экраны в вагонах работают через сеть максимы

* Максима строит профили всех людей в зоне действия своих точек и сканеров wifi и продает эти данные всем желающим.

* Не удивлюсь если максима уже под себя подмяла вообще все что связано с ЛВС и выходом в интернет в пределах московского метрополитена.

Не скажу за московское, а в питерском кейс простой: включить, убедиться, что тормозит и глючит, переключиться на 3g-4g. Не осилили, да ещё реклама мешает.

в питерском кейс простой: включить, убедиться, что тормозит и глючит

А куда обращаться по гарантии, если не тормозит и не глючит?

Даже за деньги.

Недавно вот получилось протестировать в Питере.

- 150 мбит/с (LTE тормознутнее)

- при попытке купить подписку сначала подсовываются опция с полной подпиской на месяц а потом уже более оптимальные в моем случае варианты(Промо "в метро СПб"/"SmartFi"/"В метро СПб " на неделю) :(

- следов сети MT не обнаружено :(

В Спб стал пропадать интернет на перегонах у Мегафона после появления wi-fi MT_FREE. Похоже используется общий ресурс.

P.S. Оператор — полосатый.

Вот это правильный подход. В Казахстане MITM провалился из-за жёсткого навязывания, а тут желающие халявы сами все поставят, добровольно и с песней! :-)

Подключение к сети — автоматическое

Спасибо, но нет — перестал пользоваться WiFi в метро вообще, после переименования сетей наземного транспорта в то же название.

В результате ходьба по улице или нахождение в офисе с проходящим неподалёку маршрутом общественного транспорта превращается в сплошное теребоньканье с подключением на 1-2 секунды к WiFi, его пропаже, подключению к мобильному интернету обратно.

Ставить приложение сборщик личных данных ради игнора части сетей — ещё более сомнительное решение чем устанавливать сертификат для HS 2.0

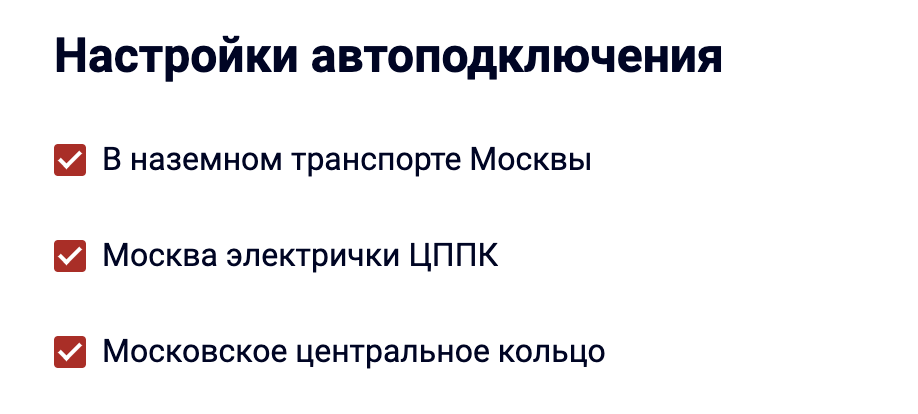

Как убрать автобусы? Снять все галки?

Эх. Если бы это ещё работало корректно. У меня накрылось. Теперь приходится мучаться. И запоминать, когда были попытки: максима отказывается исправлять без этих данных

- Берём контору, использующую MDM для BYOD (ну там, в корпоративный exchange ходить с айфончика, который парень на день рождения подарил).

- Ставим в ближайшей кафешке сканер HS-платформы

- Таргетируем на сотрудников, досягаемых через HS-платформу, фишинг с раздачей собственного SCEP профиля

- ????

- PROFIT

Ручная модерация кампаний в диджитал маркетинге — это хорошо, но очень сильно дорого, когда кампании не свои, а партнёрские, и выручка от канала пропорциональна объему партнёрской базы и их кампаний. ИИ не панацея — примеров промахов существующих вендоров хватает.

Уповать на то, что если контора практикует BYOD, то конторский профиль запрещает установку сторонних — возможно. Но ровно до момента, пока сотрудникам массово очень сильно не захочется себе ещё профилей. То есть, пока предложения партнёров HS-платформы недостаточно щедры или всеобъемлющи.

С другой стороны, в свое время все тоже самое было с email каналом. И на сей раз приспособимся.

Выражаю огромную благодарность Товарищу Майору за сообразительность. Доступ к публичной сети по идентификатору пользователя это 5 баллов.

А я думал тут напишут про быстрый wi-fi, такой каким он был на этапе тестирования, когда от него действительно был толк. А не такой как сейчас, когда скорость пропадает сразу после просмотра рекламы. Или ещё фишка — посмотрел, ошибка, все заново, и так по кругу.

А эта замечательная тема, когда опция "везде как дома" сама продлевается и списывает деньги, и отключить ее можно где-то в глубинах личного кабинета, о котором и не подозревал.

В общем, в пекло такую услугу, да и вайфай

2. Также сертификат намного проще распространить (установив на множество устройств), чем подделать MAC. Тренд на рандомизацию работает только до момента ассоциации с сетью.

3. А как вообще потестировать ваш HS 2.0? Указывал 2 разных телефона, ни на один ссылка не пришла.

2. Если распространяете профиль между своими устройствами, то ничего критичного в этом нет. Но я не думаю что будете делиться своим профилем с посторонними людьми. Наверное не распространяете посторонним учетные данные от домашнего Интернета или Wi-Fi?

3. Ссылку пришлем позже, после обработки всех заявок.

Вы уверены? После запоминания сети MAC не меняется. Так что все равно один раз. Непонятно, какую проблему вы решаете

Слушайте, я вот поставил сертификат и пошёл в метро тестироваться. Я правильно понимаю, что вы предлагаете пользователям тестировать технологию и писать баг-репорты, но за это даже не отключаете рекламу при работе с сертификатом, не говоря уже о всяких плюшках типа "один подтверждённый баг-репорт — один месяц интернета бесплатно", которые обычно предлагаются бесплатным бета-тестерам?

Все уважаемые Безопасники уже несколько лет кричат о « сетевой гигиене «. Не слышат пользователи. Халява же.

Я в 2012 году запустил WiFi. Реально пользоваться сетью стали лишь после отмены обязательной регистрации в Германии. В 2019 году количество подключений пошло на убыль. Дошло до немцев

Думаю следовать примеру МТ и немецкой Unitymedia.

Фразу «Лайк, если читаешь логи!» написал будучи уверенным, что никогда никто этого не увидит ) Приятно, что логи таки читают!

Так как у нас RADIUS-сервер полностью собственной разработки, нам пришлось реализовывать поддержку EAP и внутреннего метода аутентификации.

могли бы в общих чертах рассказать о нагрузке на RADIUS-сервер?

у вас постоянное движение пользователей, внутренний роуминг. Как и у нас на стадионах. За час — другой до игры десятки тысяч в WiFi «ломятся».

Как я знаю от коллег из Бундеслиги — у всех проблемы с RADIUS-ами.

пс. RADIUS-на анаболиках из дома Cisco, не предлагать :)

Лайк, если читаешь логи!: запускаем Hotspot 2.0 на сети Wi-Fi в метро