Привет всем нашим читателям и просто людям, интересующимся информационной безопасностью. В предыдущей статье мы начали подведение итогов 2014 года и рассказали о наших уникальных программах обучения. В этой статье мы попытаемся кратко рассказать о публичной жизни нашей компании и ее результатах.

Итак, начнем.

Итак, начнем.

Начался 2014 год с выступления руководства PENTESTIT на международном форуме «Cyber Security Forum 2014». Мы выступили на двух площадках форума, рассказав о практической ИБ. Выступление получилось ярким и насыщенным. Обсуждая серьезные темы, были найдены пути решения некоторых острых и насущных вопросов. В кулуарах мероприятия были достигнуты договоренности о запуске первой программы обучения совместно с компанией SkillFactory.

Следующим мероприятием, в котором приняла участие наша компания — Российский Интернет Форум «РИФ+КИБ 2014», в одной из секций которого с докладом по безопасности веб-сайтов совместно с компанией «Acronis», нашим партнером, выступил Сафонов Лука, технический директор PENTESTIT.

Итак, начнем.

Итак, начнем.Начался 2014 год с выступления руководства PENTESTIT на международном форуме «Cyber Security Forum 2014». Мы выступили на двух площадках форума, рассказав о практической ИБ. Выступление получилось ярким и насыщенным. Обсуждая серьезные темы, были найдены пути решения некоторых острых и насущных вопросов. В кулуарах мероприятия были достигнуты договоренности о запуске первой программы обучения совместно с компанией SkillFactory.

Следующим мероприятием, в котором приняла участие наша компания — Российский Интернет Форум «РИФ+КИБ 2014», в одной из секций которого с докладом по безопасности веб-сайтов совместно с компанией «Acronis», нашим партнером, выступил Сафонов Лука, технический директор PENTESTIT.

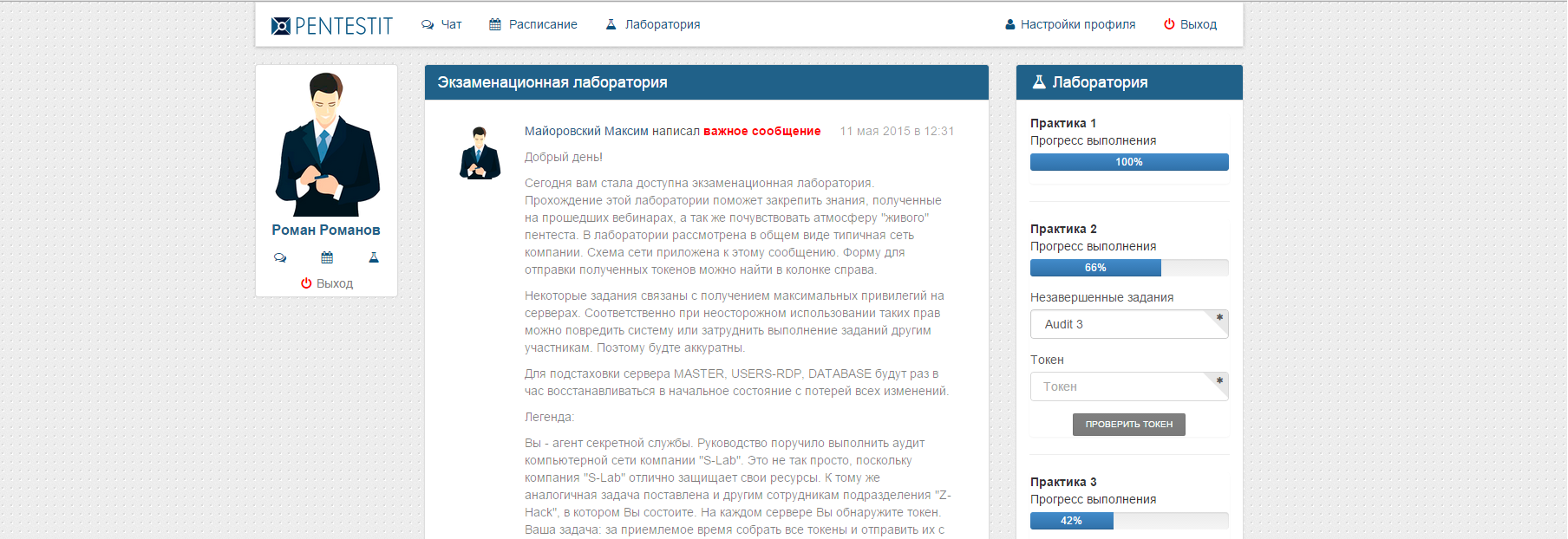

Добрый день!

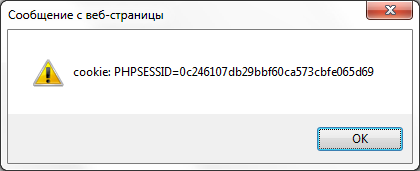

Добрый день! Если вы увлекаетесь информационной безопасностью и хотите усовершенствовать свои навыки в короткое время — предлагаем ознакомиться с обновленными программами обучения в области практической ИБ от Pentestit.

Если вы увлекаетесь информационной безопасностью и хотите усовершенствовать свои навыки в короткое время — предлагаем ознакомиться с обновленными программами обучения в области практической ИБ от Pentestit.

Рады приветствовать вас в блоге компании PentestIT.

Рады приветствовать вас в блоге компании PentestIT.

Рады сообщить, что 17.08.2014 состоится запуск второго набора на программу «Корпоративные лаборатории тестирования на проникновение» от компании PentestIT — уникального по своему содержанию и методике обучения курсу.

Рады сообщить, что 17.08.2014 состоится запуск второго набора на программу «Корпоративные лаборатории тестирования на проникновение» от компании PentestIT — уникального по своему содержанию и методике обучения курсу.