Комментарии 25

Как клиент Qrator говорю спасибо за TLS1.3 и ECDSA и очень жду IPv6. Прямо очень.

Ну и интересна живая статистика ECDSA vs RSA на конкретном примере.

с гостинцами: 116 Gbps при 26 Mpps.

Это вы, коллеги, атак толком не видите. У нас норма прошлого года — 350Mpps и 150-200Gbps в течении нескольких суток

TCP SYN-ACK'а на ваши страницы? Сомневаемся. Proof or…

На сайты, страницы и сервисы клиентов.

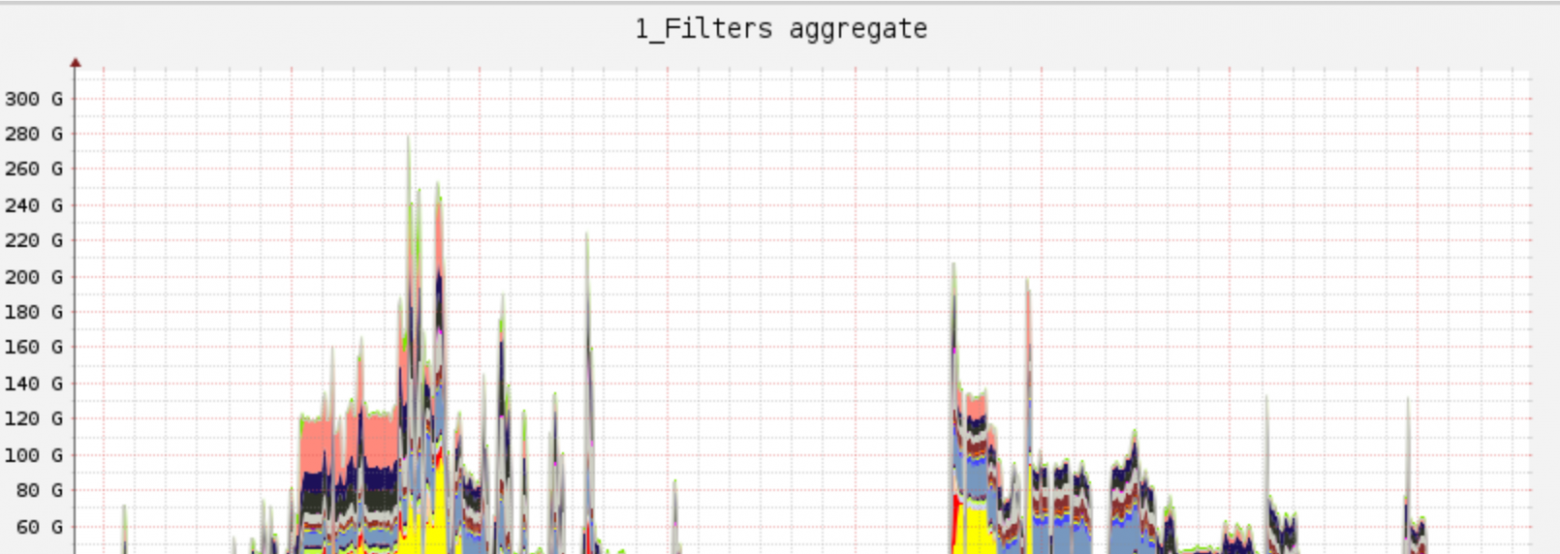

Вот например — живой скрин внешки за двое суток:

А почему сомневаетесь?

Вот например — живой скрин внешки за двое суток:

А почему сомневаетесь?

Читайте внимательнее текст — он касается исключительно TCP SYN-ACK'а за одни сутки на единственный URL. А что у вас на красивой картиночке, где G на оси Y?

Скрин ничего не доказывающий. Эти Gbps могли и UDP атаки сделать.

Если уж меряться графиками, то в контексте TCP SYN-ACK график в Mpps показательней. И не для всего IP, а только TCP.

Если уж меряться графиками, то в контексте TCP SYN-ACK график в Mpps показательней. И не для всего IP, а только TCP.

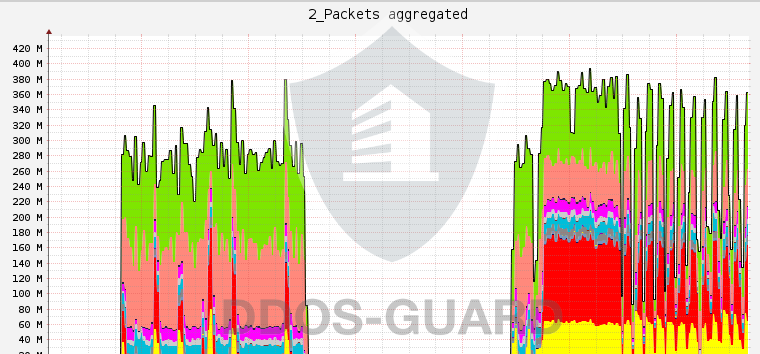

Не хотелось затевать мерянье графиками, но раз уж нужны пруфы, видимо Mpps действительно стоит приложить.

Обычная атака в 400 Mpps

Ось X скрыта как раз из соображений безопасности и деперсонализации, по времени это 3 часа.

Обычная атака в 400 Mpps

Ось X скрыта как раз из соображений безопасности и деперсонализации, по времени это 3 часа.

Не понятно из чего такой вывод.

В цитируемом предложении не идет речь про максимальную наблюдаемую SYN-ACK атаку на сеть qrator. А пишут о том, что при подготовке отчета на сайт qrator.net впервые прилетела эта атака, до этого они наблюдали только в сторону клиентов.

В цитируемом предложении не идет речь про максимальную наблюдаемую SYN-ACK атаку на сеть qrator. А пишут о том, что при подготовке отчета на сайт qrator.net впервые прилетела эта атака, до этого они наблюдали только в сторону клиентов.

Того же числа и за одни сутки?

Такая синхронность выглядела бы странно )

У нас такой атакующий трафик норма почти ежедневно

Так и у нас норма. В чём вопрос-то?

Чей вопрос? Сомнения же у вас были.

Сомнения были в истинности ваших суждений, которые вы никоим образом не устранили. Или вы подумали, что какой-то график, размеченный по оси Y, здесь кого-то способен впечатлить или убедить, тем более учитывая, что вы опускаете принципиальные детали? Сомнения остались.

Да не ангажируйтесь вы так

Суждение было — «вы атак толком не видите»

Покажите, раз видите, чего вы нападаете сразу?

как раз отлично демонстрирует масштаб

Суждение было — «вы атак толком не видите»

Покажите, раз видите, чего вы нападаете сразу?

график, размеченные по оси Y

как раз отлично демонстрирует масштаб

Масштаб вашей фантазии?

Масштаб входящего атакующего трафика по оси Y. Там слева циферки подписаны.

Когда ваша клиентская база — Неуловимые Джо, которых атакуют раз в пятилетку, втирать дичь про мегаатаки в 25Mpps очень легко и удобно. Показать практический (деперсонализированный конечно) трафик вам понятно намного сложнее

Когда ваша клиентская база — Неуловимые Джо, которых атакуют раз в пятилетку, втирать дичь про мегаатаки в 25Mpps очень легко и удобно. Показать практический (деперсонализированный конечно) трафик вам понятно намного сложнее

@shapalez как при атаке TCP SYN-ACK-амплификация и 26 Mpps может получиться 116 Gbps?

Благодарю за отчет, очень интересно.

У вас в pdf в разделе TLS1.3 и ECDSA в сравнительной таблице создания и верифицирования подписей единицы измерения «поплыли».

У вас в pdf в разделе TLS1.3 и ECDSA в сравнительной таблице создания и верифицирования подписей единицы измерения «поплыли».

Привет!

Расскажите, какие в Qrator используются методы защиты от SYN-flood атак?

Столкнулся с тем, что проходящие через Qrator ip запросы на домен моей организации теряют TCP опцию Window Scale, что заметно влияет на скорость загрузки страниц.

Начали общение с техподдержкой, написали коротко, что это нужно для защиты от не очень интенсивных SYN-flood.

Как я понимаю, проблема с TCP опциями только у защиты SYN cookies, которая не рекомендуется к использованию, как раз из-за проблем с производительностью.

Расскажите, какие в Qrator используются методы защиты от SYN-flood атак?

Столкнулся с тем, что проходящие через Qrator ip запросы на домен моей организации теряют TCP опцию Window Scale, что заметно влияет на скорость загрузки страниц.

Начали общение с техподдержкой, написали коротко, что это нужно для защиты от не очень интенсивных SYN-flood.

Как я понимаю, проблема с TCP опциями только у защиты SYN cookies, которая не рекомендуется к использованию, как раз из-за проблем с производительностью.

Зарегистрируйтесь на Хабре, чтобы оставить комментарий

Ежегодный отчет Qrator Labs о сетевой безопасности и доступности