В свете последней истории с вирусом-шифровальщиком Petya мы не хотим в очередной раз рассказывать, как от него защититься, таких рекомендаций в интернете уже десятки. Мы хотели бы поделиться, как в таком случае функционирует SOC, какие шаги он должен предпринимать для предупреждения и реагирования на глобальные инциденты.

Превентивные мероприятия

Petya, как и его предшественник WannaCry, использует уязвимость EternalBlue, но не ограничивается ею, поэтому те компании, которые установили соответствующие обновления от Microsoft, повысили свой уровень безопасности.

Атака и реагирование

15:00 МСК. Первые сообщения об атаке на крупные организации. Аналитики Solar JSOC начинают мониторинг в поисках подробностей, одновременно производится анализ ситуации у заказчиков. Первая линия переведена в состояние повышенной бдительности, осуществляется ручной мониторинг IPS, WAF, Anti-DDoS и периметровых сетевых устройств на предмет выявления аномалий.

Параллельно по партнерским каналам и со стороны антивирусных вендоров начинает приходить обрывочная информация, что работает вредоносный продукт Petya. Канал распространения – предположительно EternalBlue.

Работа была разделена еще на несколько направлений:

15:30 МСК. Получены первые индикаторы – первичное заражение организации шло через почтовый фишинг, имеются сетевые индикаторы и MD5 тела вируса. Данная информация оперативно проверяется на всех заказчиках в течение 30 минут. Параллельно сервис-менеджеры совершают звонки ответственным специалистам заказчика.

Ретроспективная проверка по всем заказчикам не дала положительных срабатываний. Также все индикаторы были добавлены в активные правила и листы для дальнейшего отслеживания попыток обращения (в том числе неуспешных) на выявленный вредоносный домен и для оперативного выявления зараженных машин. Все сетевые индикаторы компрометации поставлены на контроль обращения через межсетевые экраны и прокси, мониторятся DNS-запросы.

Клиенты получили оповещение о необходимости блокировки указанных адресов на сетевом оборудовании.

15:50 МСК. Создается инструкция по минимизации рисков, связанных с распространением Petya. В инструкции указаны основные меры:

Делается рассылка клиентам.

Гизар Шакиров, начальник Отдела ИБ БАШКОМСНАББАНК (ПАО):

В 15:40 мы получили первый звонок от аналитика с оповещением о том, что наблюдается массовое заражение инфраструктур крупных компаний сферы энергетики, нефтегазового, финансового сектора и ретейла. Эпидемия очень похожа на WannaCry, но возможны новые каналы распространения. Каналом попадания, по первым предположениям, является почта. Сервис-менеджер предупредил, что дальнейшее распространение в инфраструктуре, возможно, происходит не только с помощью эксплуатации EternalBlue, обновления к которой у нас стояли.

Также в течение 10 минут была получена рассылка от Solar JSOC с результатами ретроспективного анализа и сетевыми индикаторами, которые необходимо было внести в черные списки на периметровых средствах защиты. Мы заранее предупредили ответственных специалистов банка, поэтому, как только оповещение пришло, внешние адреса были заблокированы в течение 5 минут.

16:30 МСК. Первые выводы о работе вредоносного ПО.

На хост изначально попадает дроппер, состоящий из нескольких компонент:

Попадая на хост, вирус пытается повысить привилегии до Системы. В случае успеха – рестарт и шифрование MFT. В случае неуспеха – шифрование файлов (как стандартный криптер).

Спустя некоторое время выявляется второй канал распространения в инфраструктуре – PsExec+Mimikatz. Чуть позже еще один – удаленный доступ к консоли WMI (Windows Management Instrumentation).

Инструкция дополняется следующей информацией:

Гизар Шакиров, начальник Отдела ИБ БАШКОМСНАББАНК (ПАО):

После получения информации о дополнительных способах распространения критичные сегменты и хосты были временно изолированы по 135, 445, 1024-1035 портам либо поставлены на особый контроль. Solar JSOC сообщил о том, что антивирусный вендор, чье решение используется в банке, выпустил сигнатуры для детектирования известных сэмплов Petya. Оперативно было выполнено принудительное обновление на всем парке защищаемых машин и запущена полная проверка на критичных хостах.

В течение последующих часов мы получали информацию о функционале других сборок вредоносного ПО. Новые индикаторы компрометации проверялись в ретроспективе и ставились на активный контроль. Дежурный аналитик оперативно взаимодействовал с техническими специалистами заказчиков, в том числе в ночное время. Все подозрительные почтовые вложения проверялись с особой тщательностью.

Гизар Шакиров, начальник Отдела ИБ БАШКОМСНАББАНК (ПАО):

На ночное время мы согласовали с коллегами из JSOC нештатный режим работы, в рамках которого по инцидентам, связанным с аномальной сетевой либо хостовой активностью и вирусными заражениями, помимо штатного оповещения ответственных специалистов банка звонок поступал бы сразу мне для организации оперативного реагирования и проведения проверки по факту инцидента.

Еще после эпидемии WannaCry стало понятно, что использование уязвимостей, обнародованных (и планируемых к публикации) известной хакерской группировкой, будет трендом ближайшего времени, и любые меры, касающиеся мониторинга, кастомных сигнатур и работы антивируса, стоит рассматривать лишь как компенсирующие. Поэтому служба эксплуатации Solar JSOC в еще более интенсивном режиме продолжила работать с обновлением систем, в том числе и legacy, для которых появились актуальные патчи в инфраструктурах заказчика.

Благодаря всем перечисленным выше мерам и активному взаимодействию специалистов клиентов и команды Solar JSOC, удалось избежать любых активных заражений эпидемией Petya, как месяцем ранее – эпидемией WannaCry.

Превентивные мероприятия

Petya, как и его предшественник WannaCry, использует уязвимость EternalBlue, но не ограничивается ею, поэтому те компании, которые установили соответствующие обновления от Microsoft, повысили свой уровень безопасности.

Атака и реагирование

15:00 МСК. Первые сообщения об атаке на крупные организации. Аналитики Solar JSOC начинают мониторинг в поисках подробностей, одновременно производится анализ ситуации у заказчиков. Первая линия переведена в состояние повышенной бдительности, осуществляется ручной мониторинг IPS, WAF, Anti-DDoS и периметровых сетевых устройств на предмет выявления аномалий.

Параллельно по партнерским каналам и со стороны антивирусных вендоров начинает приходить обрывочная информация, что работает вредоносный продукт Petya. Канал распространения – предположительно EternalBlue.

Работа была разделена еще на несколько направлений:

- Оповещение клиентов по первым появившимся индикаторам работы и мероприятиям.

- Фокусное общение с технологическими и техническими партнерами для обмена первыми результатами о разборах вируса.

- И – несколько нетипично – активное отслеживание СМИ и форумов вендоров и CERT для поиска дополнительной информации и индикаторов. К этой части работы привлекли в том числе наш маркетинг, который мониторил ленту Facebook, «взорвавшуюся» информацией о заражениях.

15:30 МСК. Получены первые индикаторы – первичное заражение организации шло через почтовый фишинг, имеются сетевые индикаторы и MD5 тела вируса. Данная информация оперативно проверяется на всех заказчиках в течение 30 минут. Параллельно сервис-менеджеры совершают звонки ответственным специалистам заказчика.

Ретроспективная проверка по всем заказчикам не дала положительных срабатываний. Также все индикаторы были добавлены в активные правила и листы для дальнейшего отслеживания попыток обращения (в том числе неуспешных) на выявленный вредоносный домен и для оперативного выявления зараженных машин. Все сетевые индикаторы компрометации поставлены на контроль обращения через межсетевые экраны и прокси, мониторятся DNS-запросы.

Клиенты получили оповещение о необходимости блокировки указанных адресов на сетевом оборудовании.

15:50 МСК. Создается инструкция по минимизации рисков, связанных с распространением Petya. В инструкции указаны основные меры:

- Обновление ОС Windows и баз АВС.

- Закрытие TCP-порта 445 там, где это возможно и не нарушает штатного функционирования сервисов.

- В некоторых случаях может оказаться эффективной защита MBR от перезаписи.

Делается рассылка клиентам.

Гизар Шакиров, начальник Отдела ИБ БАШКОМСНАББАНК (ПАО):

В 15:40 мы получили первый звонок от аналитика с оповещением о том, что наблюдается массовое заражение инфраструктур крупных компаний сферы энергетики, нефтегазового, финансового сектора и ретейла. Эпидемия очень похожа на WannaCry, но возможны новые каналы распространения. Каналом попадания, по первым предположениям, является почта. Сервис-менеджер предупредил, что дальнейшее распространение в инфраструктуре, возможно, происходит не только с помощью эксплуатации EternalBlue, обновления к которой у нас стояли.

Также в течение 10 минут была получена рассылка от Solar JSOC с результатами ретроспективного анализа и сетевыми индикаторами, которые необходимо было внести в черные списки на периметровых средствах защиты. Мы заранее предупредили ответственных специалистов банка, поэтому, как только оповещение пришло, внешние адреса были заблокированы в течение 5 минут.

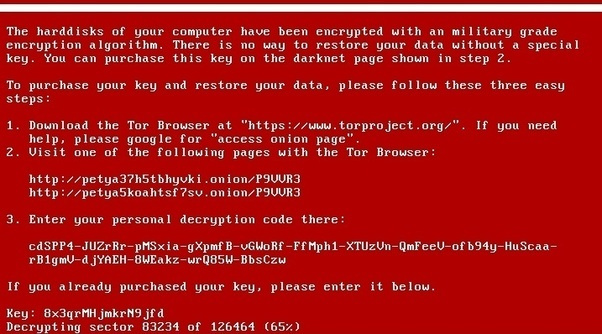

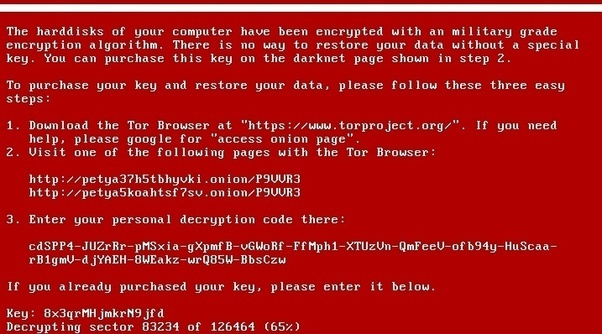

16:30 МСК. Первые выводы о работе вредоносного ПО.

На хост изначально попадает дроппер, состоящий из нескольких компонент:

- Модифицированная версия криптолокера Misha и Petya.

- Модуль-сканер, выявляющий потенциально уязвимые к EternalBlue хосты.

- Модуль, использующий для распространения связку PsExec+Mimikatz (дамп паролей и распространение по windows-машинам в сети через штатную утилиту удаленного администрирования Microsoft, для работы которой нужен открытый 445 порт).

Попадая на хост, вирус пытается повысить привилегии до Системы. В случае успеха – рестарт и шифрование MFT. В случае неуспеха – шифрование файлов (как стандартный криптер).

Спустя некоторое время выявляется второй канал распространения в инфраструктуре – PsExec+Mimikatz. Чуть позже еще один – удаленный доступ к консоли WMI (Windows Management Instrumentation).

Инструкция дополняется следующей информацией:

- Блокировка запуска ПО «PSEXEC.EXE» на потенциально уязвимых машинах.

- В качестве временной меры – отключить удаленный доступ к WMI.

Гизар Шакиров, начальник Отдела ИБ БАШКОМСНАББАНК (ПАО):

После получения информации о дополнительных способах распространения критичные сегменты и хосты были временно изолированы по 135, 445, 1024-1035 портам либо поставлены на особый контроль. Solar JSOC сообщил о том, что антивирусный вендор, чье решение используется в банке, выпустил сигнатуры для детектирования известных сэмплов Petya. Оперативно было выполнено принудительное обновление на всем парке защищаемых машин и запущена полная проверка на критичных хостах.

В течение последующих часов мы получали информацию о функционале других сборок вредоносного ПО. Новые индикаторы компрометации проверялись в ретроспективе и ставились на активный контроль. Дежурный аналитик оперативно взаимодействовал с техническими специалистами заказчиков, в том числе в ночное время. Все подозрительные почтовые вложения проверялись с особой тщательностью.

Гизар Шакиров, начальник Отдела ИБ БАШКОМСНАББАНК (ПАО):

На ночное время мы согласовали с коллегами из JSOC нештатный режим работы, в рамках которого по инцидентам, связанным с аномальной сетевой либо хостовой активностью и вирусными заражениями, помимо штатного оповещения ответственных специалистов банка звонок поступал бы сразу мне для организации оперативного реагирования и проведения проверки по факту инцидента.

Еще после эпидемии WannaCry стало понятно, что использование уязвимостей, обнародованных (и планируемых к публикации) известной хакерской группировкой, будет трендом ближайшего времени, и любые меры, касающиеся мониторинга, кастомных сигнатур и работы антивируса, стоит рассматривать лишь как компенсирующие. Поэтому служба эксплуатации Solar JSOC в еще более интенсивном режиме продолжила работать с обновлением систем, в том числе и legacy, для которых появились актуальные патчи в инфраструктурах заказчика.

Благодаря всем перечисленным выше мерам и активному взаимодействию специалистов клиентов и команды Solar JSOC, удалось избежать любых активных заражений эпидемией Petya, как месяцем ранее – эпидемией WannaCry.