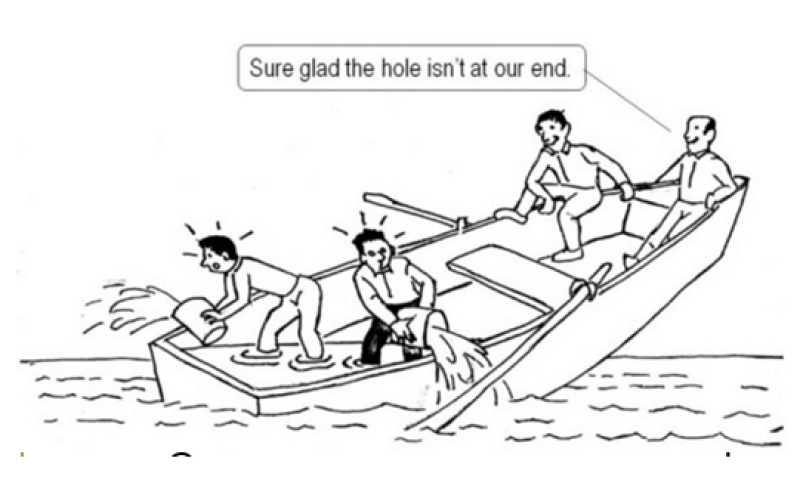

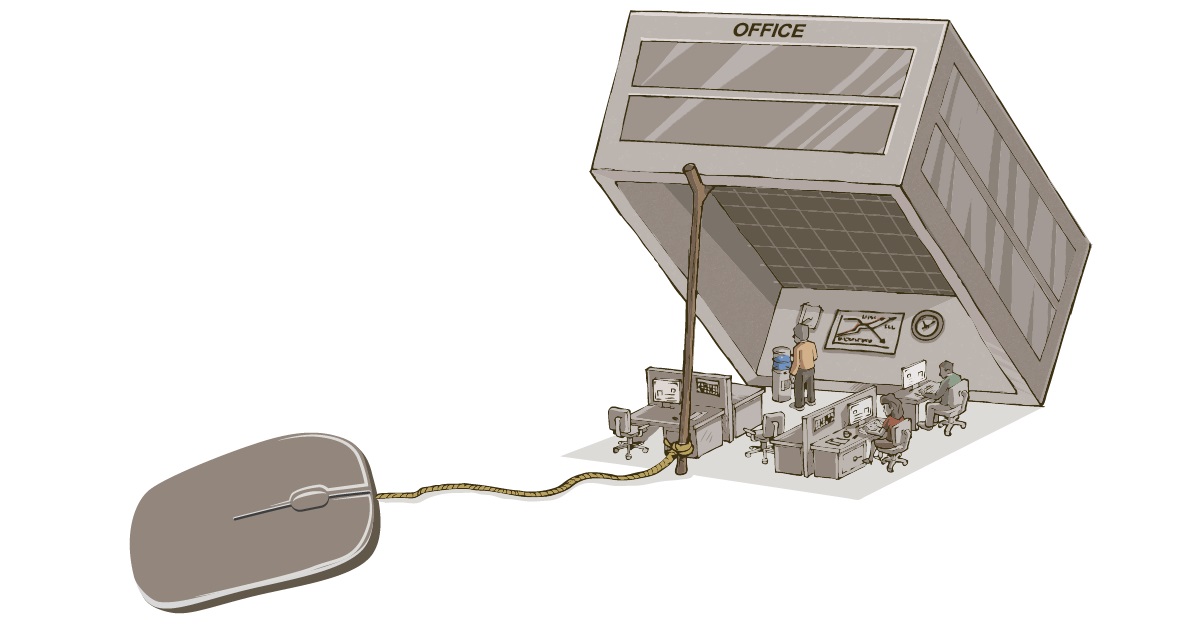

Вопрос разработки и приготовления плейбуков по реагированию на инциденты сейчас очень активно обсуждается и порождает разное количество подходов, поиск баланса в которых крайне важен. Должен ли плейбук быть очень простым («выдернуть шнур, выдавить стекло») или должен давать возможность оператору подумать и принять решение на основании собственной экспертизы (хотя, как говорили в одной игре моего детства, «что тут думать – дергать надо»). За наплывом модных аббревиатур и системных рекомендаций достаточно сложно найти соль и серебряную пулю. Мы за 8 лет работы нашего центра мониторинга и реагирования на кибератаки успели наломать немало дров приобрести некоторый опыт в этом вопросе, поэтому постараемся поделиться с вами граблями и подводными камнями, которые встречались нам на этом пути, в 5 практических советах по вопросу.

В «Ростелеком-Солар» мы разрабатываем статический анализатор кода на уязвимости и НДВ, который работает в том числе на деревьях разбора. Для их построения мы пользуемся

В «Ростелеком-Солар» мы разрабатываем статический анализатор кода на уязвимости и НДВ, который работает в том числе на деревьях разбора. Для их построения мы пользуемся