Итак, свершилось. Компания Cisco анонсировала свое новое решение — FirePOWER for ASA (презентация на русском языке); результат интеграции технологий компании Sourcefire с “родными” решениями Cisco, а точнее с многофункциональной защитной платформой Cisco ASA 5500-X.

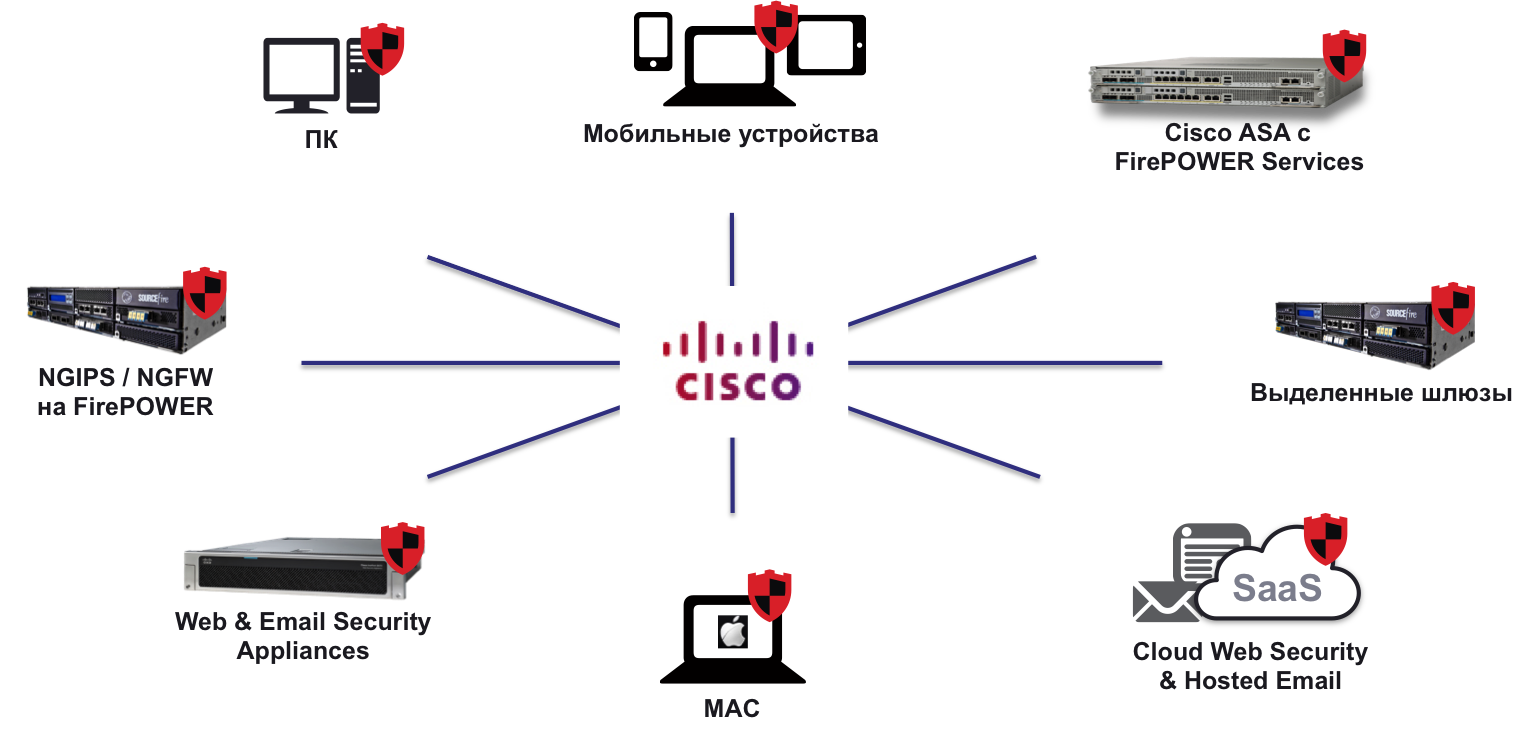

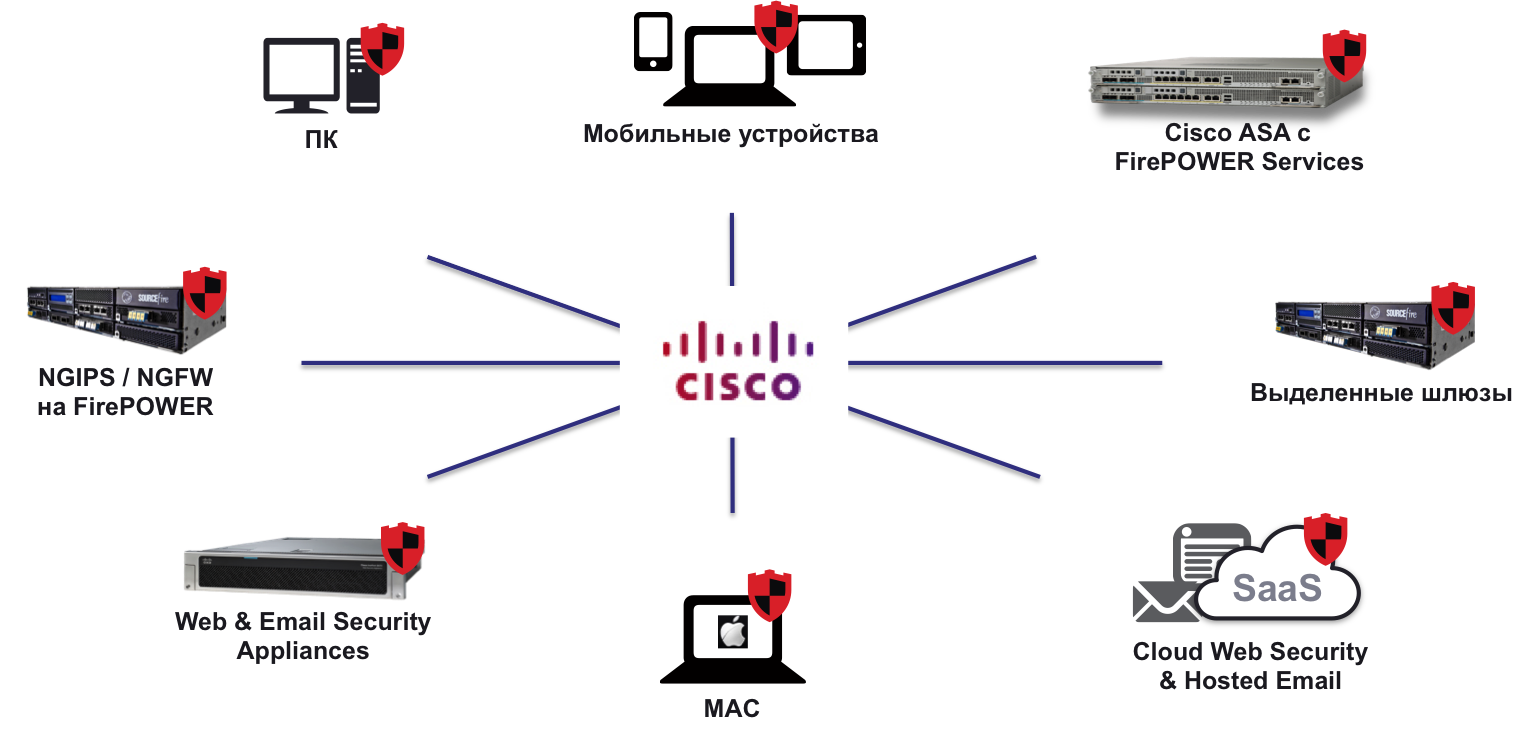

Надо заметить, что это не первый совместный продукт. Еще весной, спустя всего полгода с момента приобретения компании Sourcefire, мы интегрировали систему обнаружения и отражения вредоносного кода Advanced Malware Protection (AMP) в наши средства контроля и защиты доступа к Интернет Cisco Web Security (физическое, виртуальное и облачное решение) и средство защиты электронной почты Cisco Email Security (физическое, виртуальное и облачное решение), тем самым расширив платформу для обнаружения вредоносного кода не только на уровне сети или оконечных устройств, но и на прикладном уровне.

Спустя несколько месяцев, 16 сентября, мы анонсировали следующий результат интеграции — наша защитная платформа Cisco ASA пополнилась новыми функциями, позволяющими:

И все это в дополнение к уже существующим на Cisco ASA 5500-X:

Мы уже писали и про NGFW, и про NGIPS, и про AMP, являющиеся основой нового решения Cisco (описания данных решений доступны на русском языке и на нашем сайте). Но мне хотелось бы напомнить его ключевые особенности.

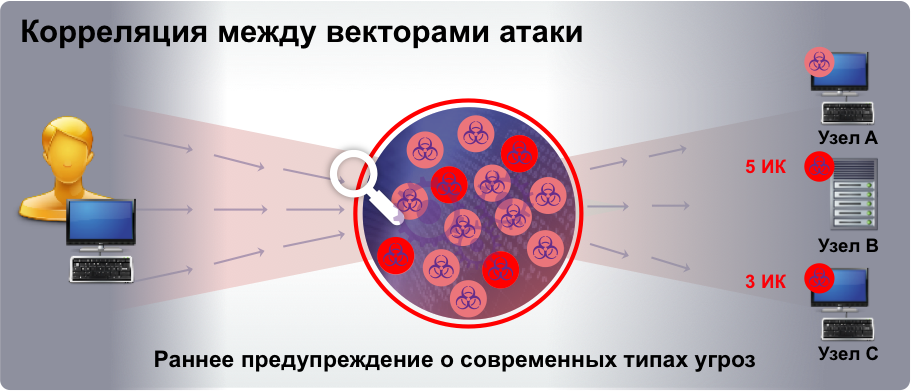

Во-первых, Cisco ASA with FirePOWER обладает встроенной возможностью корреляции событий безопасности. Кто знаком с родными средствами Cisco по предотвращению вторжений (Cisco IPS), тот помнит, что у них есть такой механизм как Meta Event Generator или механизм локальной корреляции, который позволяет обнаруживать мультивекторные угрозы, использущие для вторжения сразу несколько способов проникновения. Каждый такой способ может характеризоваться событиями, которые по отдельности не представляют интереса и имеют низший приоритет. Однако в совокупности эти события могут означать серьезную целенаправленную угрозу. Раньше для обнаружения таких мультивекторных угроз требовались внешние системы корреляции и управления событиями (SIEM), обходящиеся компаниям слишком дорого (и с точки зрения цены, и с точки зрения усилий по внедрению). В Cisco IPS, а затем и в Cisco ASA with FirePOWER эта возможность является встроенной, что позволяет обнаруживать и предотвращать атаки до достижения ими цели, а не после анализа на SIEM. Отличие нового решения в том, что технологии Sourcefire используют больше сведений и источников данных для корреляции.

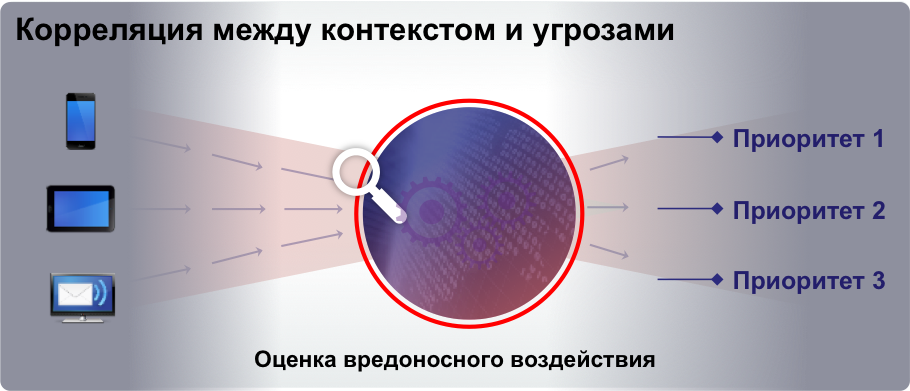

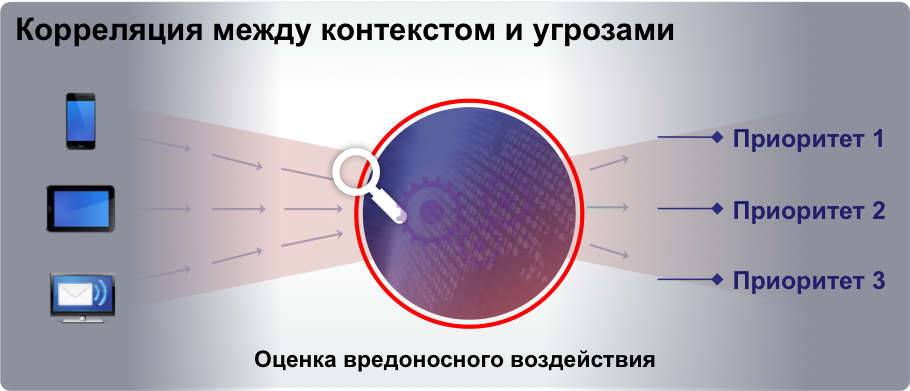

Второй интересной особенностью Cisco ASA with FirePOWER является приоритезация угроз, опираясь на критичности атакуемых узлов. Иными словами мы можем использовать контекст совершения атаки для отделения важных событий от неважных, для приоритезации усилий специалистов по безопасности по отражению угроз. У Cisco IPS был схожий механизм под названием Risk Rating, позволяющий оценивать каждую угрозу с точки зрения бизнеса. В Cisco ASA with FirePOWER возможность приоритезации еще больше расширена и максимально автоматизирована.

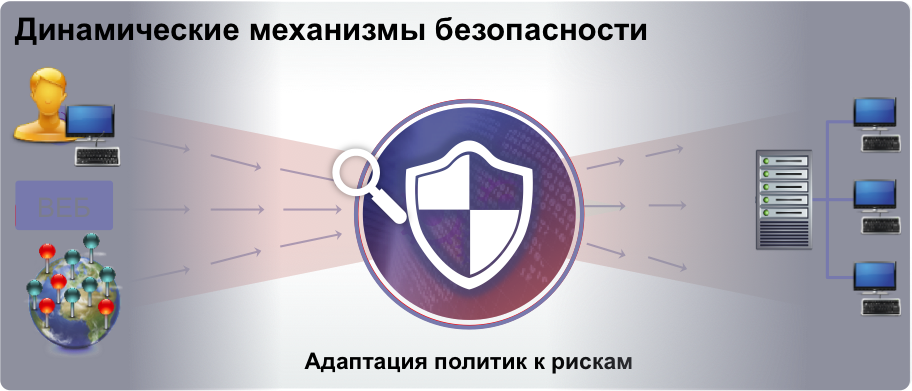

Кстати, автоматизация — это еще один конек технологий Sourcefire и Cisco ASA with FirePOWER. Помимо автоматизации настроек сигнатур и правил в политике безопасности (это делается на базе анализа сетевого и прикладного трафика и распознавания используемых в сети узлов, устройств, протоколов, приложений, операционных систем и др.), сами политики могут динамически адаптироваться в зависимости от изменения ситуации в сети — появления новых сервисов, узлов, пользователей и, конечно, же угроз.

Продолжая тему корреляции, нельзя не упомянуть про такую возможность Cisco ASA with FirePOWER как использование признаков (индикаторов) компрометации, позволяющих оперировать не только событиями от одного средства защиты (например, от сенсора системы обнаружения вторжений), но событиями от разноплановых средств защиты, разбросанных по сети. Например, сканирование сети, обнаруженное IPS, может быть “объединено” с фактом взаимодействия с командным сервером ботнета, определенным межсетевым экраном NGFW, и выполнением вредоносного кода, идентифицированного агентом системы отражения вредоносного кода AMP. Эти три разрозненных события могут служить признаком (indicator of compromise, IOC) того, что против компании готовится атака или сеть компании уже скомпрометирована целенаправленной угрозой.

Наконец, последним по списку, но не последним по важности, является функция ретроспективной безопасности, позволяющей отслеживать факт компрометации узлов сети, которая могла произойти за счет обхода средств периметровой защиты, несанкционированной установки 3G/4G-модема или точки доступа, подключения зараженной флешки и других причин. С помощью анализа пост-фактум мы можем обнаруживать уже свершившиеся факты попадания вредоносных программ внутрь организации, мы можем оперативно отслеживать и локализовывать зараженные узлы, прослеживать цепочку распространения вредоносного кода и анализировать причины компрометации (например, уязвимость в Acrobat Reader или Firefox).

Все эти возможности отражают ту концепцию, которая легла в основу решений Cisco в области безопасности после интеграции с компанией Sourcefire. Эта концепция подразумевает борьбу с угрозами на всех этапах их жизненного цикла:

Указанная трехзвенная концепция «ДО — ВО ВРЕМЯ — ПОСЛЕ» реализована во всех наших решениях — Cisco Cyber Threat Defense, Cisco ISE, Cisco ESA/WSA, Sourcefire NGIPS/NGFW/AMP и т.п. Cisco ASA with FirePOWER продолжает эту традицию.

Так как новая функциональность Cisco ASA with FirePOWER работает на всем модельном ряду Cisco ASA 5500-X — от модели Cisco ASA 5512-X до Cisco ASA 5585-X (включая и все промежуточные — 5515, 5525, 5545 и 5555), то закономерен вопрос, а какова производительность данного решения? Надо отметить, что она зависит от двух параметров — самой модели и используемой функциональности (NGFW, NGIPS, AMP — в разных комбинациях). Минимальная производительность — 100 МБит/сек (для Cisco ASA 5512-X), максимальная — 15 ГБит/сек (для Cisco ASA 5585-X). Если необходима бОльшая производительность, то лучше ориентироваться на выделенные физические устройства Sourcefire 8300, работающие на скорости до 60 ГБит/сек в режиме NGIPS и до 120 ГБит/сек в режиме NGFW.

Закономерный вопрос — а как управляется Cisco ASA with FirePOWER? В настоящий момент для этого необходимо всего два решения — ASDM (для управления одним устройством) или CSM (для централизованного управления несколькими устройствами) и FireSIGHT Manager. ASDM/CSM позволяют управлять функциональностью традиционного МСЭ Cisco ASA, подсистемами VPN, а также позволяют настраивать сетевой функционал защитной платформы — кластеризацию, множественные контексты, маршрутизацию и т.п.

FireSIGHT, уже описанный нами ранее, управляет всей вновь приобретенной функциональностью — NGFW, NGIPS, фильтрация URL и AMP. В скором будущем запланирована интеграция обеих консолей в одном решении по управлению Cisco ASA with FirePOWER.

Само решение уже доступно для заказа и использования. При этом, для уже существующих пользователей Cisco ASA, достаточно всего лишь активировать лицензию на необходимый новый функционал (NGFW, NGIPS, AMP — в любой комбинации). Нет ни ожидания поставки физических устройств (исключая модуль для старшей модели Cisco ASA 5585-X — на ней модуль FirePOWER аппаратный), ни необходимости в получении дополнительных разрешений на ввоз. Да и с тестированием данного решения никаких особых проблем — достаточно иметь в своей сети Cisco ASA 5500-Х и запросить в Cisco тестовый ключ (на 45 дней), чтобы протестировать весь описанный функционал. Иными словами, мы позволяем сохранить уже сделанные инвестиции в Cisco ASA 5500-X и использовать эту платформу для расширения защитной функциональности.

Надо заметить, что это не первый совместный продукт. Еще весной, спустя всего полгода с момента приобретения компании Sourcefire, мы интегрировали систему обнаружения и отражения вредоносного кода Advanced Malware Protection (AMP) в наши средства контроля и защиты доступа к Интернет Cisco Web Security (физическое, виртуальное и облачное решение) и средство защиты электронной почты Cisco Email Security (физическое, виртуальное и облачное решение), тем самым расширив платформу для обнаружения вредоносного кода не только на уровне сети или оконечных устройств, но и на прикладном уровне.

Спустя несколько месяцев, 16 сентября, мы анонсировали следующий результат интеграции — наша защитная платформа Cisco ASA пополнилась новыми функциями, позволяющими:

- контролировать приложения (функция Next Generation Firewall)

- обнаруживать и отражать атаки (функция Next Generation IPS)

- контролировать доступ в Интернет (функция URL-фильтрации)

- обнаруживать и нейтрализовывать вредоносный код (функция Advanced Malware Protection).

И все это в дополнение к уже существующим на Cisco ASA 5500-X:

- традиционному межсетевому экрану (функция stateful firewall)

- интеграции с Active Directory для привязки политик безопасности к именам пользователей, а не IP-адресам (функция Identity Firewall)

- подсистеме межофисной VPN (функция Site-to-Site или IPSec VPN)

- подсистеме защищенного удаленного доступа (функция Remote Access или SSL VPN)

- подсистеме кластеризации и высокой доступности.

Отличительные особенности

Мы уже писали и про NGFW, и про NGIPS, и про AMP, являющиеся основой нового решения Cisco (описания данных решений доступны на русском языке и на нашем сайте). Но мне хотелось бы напомнить его ключевые особенности.

Во-первых, Cisco ASA with FirePOWER обладает встроенной возможностью корреляции событий безопасности. Кто знаком с родными средствами Cisco по предотвращению вторжений (Cisco IPS), тот помнит, что у них есть такой механизм как Meta Event Generator или механизм локальной корреляции, который позволяет обнаруживать мультивекторные угрозы, использущие для вторжения сразу несколько способов проникновения. Каждый такой способ может характеризоваться событиями, которые по отдельности не представляют интереса и имеют низший приоритет. Однако в совокупности эти события могут означать серьезную целенаправленную угрозу. Раньше для обнаружения таких мультивекторных угроз требовались внешние системы корреляции и управления событиями (SIEM), обходящиеся компаниям слишком дорого (и с точки зрения цены, и с точки зрения усилий по внедрению). В Cisco IPS, а затем и в Cisco ASA with FirePOWER эта возможность является встроенной, что позволяет обнаруживать и предотвращать атаки до достижения ими цели, а не после анализа на SIEM. Отличие нового решения в том, что технологии Sourcefire используют больше сведений и источников данных для корреляции.

Второй интересной особенностью Cisco ASA with FirePOWER является приоритезация угроз, опираясь на критичности атакуемых узлов. Иными словами мы можем использовать контекст совершения атаки для отделения важных событий от неважных, для приоритезации усилий специалистов по безопасности по отражению угроз. У Cisco IPS был схожий механизм под названием Risk Rating, позволяющий оценивать каждую угрозу с точки зрения бизнеса. В Cisco ASA with FirePOWER возможность приоритезации еще больше расширена и максимально автоматизирована.

Кстати, автоматизация — это еще один конек технологий Sourcefire и Cisco ASA with FirePOWER. Помимо автоматизации настроек сигнатур и правил в политике безопасности (это делается на базе анализа сетевого и прикладного трафика и распознавания используемых в сети узлов, устройств, протоколов, приложений, операционных систем и др.), сами политики могут динамически адаптироваться в зависимости от изменения ситуации в сети — появления новых сервисов, узлов, пользователей и, конечно, же угроз.

Продолжая тему корреляции, нельзя не упомянуть про такую возможность Cisco ASA with FirePOWER как использование признаков (индикаторов) компрометации, позволяющих оперировать не только событиями от одного средства защиты (например, от сенсора системы обнаружения вторжений), но событиями от разноплановых средств защиты, разбросанных по сети. Например, сканирование сети, обнаруженное IPS, может быть “объединено” с фактом взаимодействия с командным сервером ботнета, определенным межсетевым экраном NGFW, и выполнением вредоносного кода, идентифицированного агентом системы отражения вредоносного кода AMP. Эти три разрозненных события могут служить признаком (indicator of compromise, IOC) того, что против компании готовится атака или сеть компании уже скомпрометирована целенаправленной угрозой.

Наконец, последним по списку, но не последним по важности, является функция ретроспективной безопасности, позволяющей отслеживать факт компрометации узлов сети, которая могла произойти за счет обхода средств периметровой защиты, несанкционированной установки 3G/4G-модема или точки доступа, подключения зараженной флешки и других причин. С помощью анализа пост-фактум мы можем обнаруживать уже свершившиеся факты попадания вредоносных программ внутрь организации, мы можем оперативно отслеживать и локализовывать зараженные узлы, прослеживать цепочку распространения вредоносного кода и анализировать причины компрометации (например, уязвимость в Acrobat Reader или Firefox).

Все эти возможности отражают ту концепцию, которая легла в основу решений Cisco в области безопасности после интеграции с компанией Sourcefire. Эта концепция подразумевает борьбу с угрозами на всех этапах их жизненного цикла:

- До появления их на периметре сети — эту задачу решает функциональность межсетевого экрана и фильтрации URL.

- В процессе атаки — эту задачу решают подсистемы предотвращения вторжений и борьбы с вредоносным кодом.

- После попадания внутрь сети — эту задачу решает функциональность ретроспективного анализа, корреляции и работы с признаками компрометации.

Указанная трехзвенная концепция «ДО — ВО ВРЕМЯ — ПОСЛЕ» реализована во всех наших решениях — Cisco Cyber Threat Defense, Cisco ISE, Cisco ESA/WSA, Sourcefire NGIPS/NGFW/AMP и т.п. Cisco ASA with FirePOWER продолжает эту традицию.

Производительность

Так как новая функциональность Cisco ASA with FirePOWER работает на всем модельном ряду Cisco ASA 5500-X — от модели Cisco ASA 5512-X до Cisco ASA 5585-X (включая и все промежуточные — 5515, 5525, 5545 и 5555), то закономерен вопрос, а какова производительность данного решения? Надо отметить, что она зависит от двух параметров — самой модели и используемой функциональности (NGFW, NGIPS, AMP — в разных комбинациях). Минимальная производительность — 100 МБит/сек (для Cisco ASA 5512-X), максимальная — 15 ГБит/сек (для Cisco ASA 5585-X). Если необходима бОльшая производительность, то лучше ориентироваться на выделенные физические устройства Sourcefire 8300, работающие на скорости до 60 ГБит/сек в режиме NGIPS и до 120 ГБит/сек в режиме NGFW.

Управление ASA with FirePOWER

Закономерный вопрос — а как управляется Cisco ASA with FirePOWER? В настоящий момент для этого необходимо всего два решения — ASDM (для управления одним устройством) или CSM (для централизованного управления несколькими устройствами) и FireSIGHT Manager. ASDM/CSM позволяют управлять функциональностью традиционного МСЭ Cisco ASA, подсистемами VPN, а также позволяют настраивать сетевой функционал защитной платформы — кластеризацию, множественные контексты, маршрутизацию и т.п.

FireSIGHT, уже описанный нами ранее, управляет всей вновь приобретенной функциональностью — NGFW, NGIPS, фильтрация URL и AMP. В скором будущем запланирована интеграция обеих консолей в одном решении по управлению Cisco ASA with FirePOWER.

В качестве резюме

Само решение уже доступно для заказа и использования. При этом, для уже существующих пользователей Cisco ASA, достаточно всего лишь активировать лицензию на необходимый новый функционал (NGFW, NGIPS, AMP — в любой комбинации). Нет ни ожидания поставки физических устройств (исключая модуль для старшей модели Cisco ASA 5585-X — на ней модуль FirePOWER аппаратный), ни необходимости в получении дополнительных разрешений на ввоз. Да и с тестированием данного решения никаких особых проблем — достаточно иметь в своей сети Cisco ASA 5500-Х и запросить в Cisco тестовый ключ (на 45 дней), чтобы протестировать весь описанный функционал. Иными словами, мы позволяем сохранить уже сделанные инвестиции в Cisco ASA 5500-X и использовать эту платформу для расширения защитной функциональности.