Команда департамента телекоммуникаций КРОК не сидит сложа ноутбуки (вдруг у вас были сомнения?). Мы ищем способы помочь нашим заказчикам сохранить работоспособность их сетей и обеспечить возможность дальнейшего развития. В ходе этих поисков обрели новую жизнь наши отношения с китайским вендором Maipu Communication Technology. Сейчас, когда общение с вендором налажено на всех уровнях, мы, инженеры, исследуем их решения на предмет надёжности и применимости к самым распространённым кейсам заказчика.

Сегодня я расскажу об одном из таких кейсов.

Что это за вендор?

Компания Maipu Communication Technology Co., Ltd. была основана в 1993 году. Занимается исследованиями и разработками в области оборудования для передачи данных. За 30 лет работы Maipu разработала свои собственные линейки продуктов и решений: маршрутизаторы, коммутаторы, беспроводные сети, приложения SDN, решения для управления облачными сервисами. Maipu — один из основных поставщиков сетевых решений в Китае с более чем 40 филиалами. Их оборудование используется и в других странах.

Сейчас в Maipu работает около 1600 сотрудников, половина из которых занимается исследованиями и разработками. Каждый год Maipu инвестирует в это более 20% своего дохода от продаж. Один из результатов работы R&D — ряд моделей коммутаторов и маршрутизаторов, собранный целиком на китайских компонентах.

Нашим коллегам уже удалось побывать на производстве оборудования Maipu и оценить процесс контроля качества. Кроме того, наш опыт взаимодействия с вендором показал, что его небольшой, в сравнении лидерами рынка, размер имеет и свои плюсы: компания готова оперативно расширять и корректировать функционал своих решений под конкретные проекты, причём проекты для этого не обязательно должны быть масштаба страны.

В последние 10 лет компания активно инвестирует в разработку собственной элементной базы, что уже позволило ей выпустить ряд моделей коммутаторов и маршрутизаторов целиком на китайских компонентах.

Ситуация

У вас есть сеть филиалов, соединённых с центральными площадками с помощью VPN-туннелей. Самый распространённый вариант реализации такой сети — пограничные маршрутизаторы Cisco и технология Dynamic Multipoint VPN (DMVPN). Работает отлично, но рано или поздно на каких-то филиалах существующие маршрутизаторы либо перестают удовлетворять возросшим требованиям по производительности, либо просто ломаются. Их нужно менять. Можно ли на замену использовать маршрутизаторы Maipu?

Мы проверили это в нашей лаборатории вот на таких устройствах:

Этап 1. Cisco в роли DMVPN-Hub, Maipu в роли DMVPN-Spoke

Задача — встроить филиальный маршрутизатор Maipu в существующую DMVPN-сеть Cisco. Конфигурация со стороны Cisco стандартная. Underlay-сеть спрятана в отдельный VRF — это распространённая ситуация, её хотелось отработать сразу.

Настроить DMVPN на маршрутизаторе Maipu совсем несложно, если хорошо понимаешь технологию и то, какие компоненты обязательно должны присутствовать в конфиге. На Cisco всё выглядит примерно так:

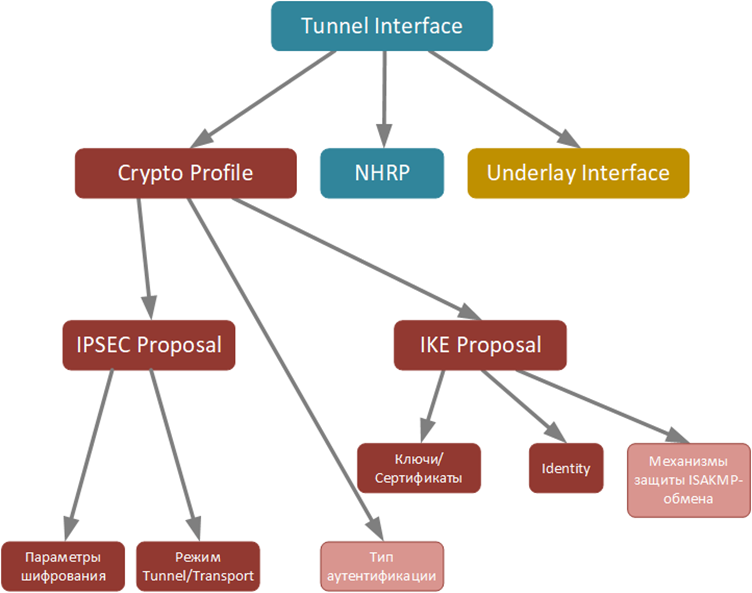

Следующая задача — понять, как всё это настраивается в Maipu. Беглое исследование показало, что параметры распределяются по разделам конфига немного иначе. Вот так:

Ниже пример конфигов с соответствием разделов друг другу.

Cisco | Maipu |

ip vrf UNDERLAY | ip vrf UNDERLAY |

interface GigabitEthernet0/1 | interface gigabitethernet0/1 |

crypto isakmp policy 100 | crypto ike proposal CROCLAB_IKP

|

crypto keyring vpn1 vrf UNDERLAY | crypto ike key ### KEY ### address 192.168.255.4 |

crypto isakmp profile CROCLAB_IP |

|

crypto ipsec transform-set CROCLAB-TS esp-aes 256 | crypto ipsec proposal CROCLAB_IPP |

crypto ipsec profile CROCLAB_IPSP | crypto profile CROCLAB_CPP |

interface Tunnel3860 | interface tunnel402 |

Из тонкостей: здесь нужно обязательно проверять сочетания параметров защиты — алгоритмов шифрования, хэширования и групп Диффи-Хеллмана, которые поддерживаются с обеих сторон. Кроме этого, в IPSec Proposal на Maipu потребовалось подкрутить значения lifetime так, чтобы они совпали с теми, что установлены по умолчанию в Cisco.

Этап 2. Maipu в роли DMVPN-Hub, Cisco в роли DMVPN-Spoke

Здесь, ожидаемо, всё тоже заработало.

Cisco | Maipu |

ip vrf UNDERLAY | ip vrf UNDERLAY |

interface GigabitEthernet0/1 | interface gigabitethernet0/1 |

crypto isakmp policy 100 | crypto ike proposal CROCLAB_IKP

|

crypto keyring vpn1 vrf UNDERLAY | crypto ike key ### KEY ### address 0.0.0.0 |

crypto isakmp profile CROCLAB_IP |

|

crypto ipsec transform-set CROCLAB-TS esp-aes 256 | crypto ipsec proposal CROCLAB_IPP |

crypto ipsec profile CROCLAB_IPSP | crypto profile CROCLAB_CPP |

interface Tunnel3860 | interface tunnel402 |

Единственная проблема встретилась нам уже после, при настройке динамической маршрутизации. Оказалось, что маршрутизатор Maipu не поддерживает BGP Dynamic Neighbors. Когда Hub-маршрутизатор с включённым BGP принимает запросы от определённой подсети и устанавливает соединения с любыми маршрутизаторами из неё без наличия статически настроенного neighbor. На Cisco это выглядит вот так:

router bgp 65500

bgp router-id 10.0.0.1

bgp log-neighbor-changes

bgp listen range 10.0.0.0/16 peer-group SPOKE

neighbor SPOKE peer-group

!

address-family ipv4

neighbor SPOKE activate

neighbor SPOKE remote-as 65500

neighbor SPOKE default-originate

exit-address-family

R&D Maipu обещал оперативно реализовать данный функционал при наличии потребности у конкретного заказчика. А такая потребность обязательно появится.

Этап 3. Переход на сертификаты

Перевести DMVPN на сертификаты также удалось достаточно быстро.

Maipu | Cisco |

ip domain name croc.lab | ip domain name croc.lab |

Выводы

Инженер, который хочет строить надёжные и корректно работающие сети должен быть пессимистом. Инженеру-оптимисту будет лень проверять все нюансы настройки QoS, тонкости работы динамической маршрутизации и прочее. Всё это вылезет потом, при внедрении. Поэтому, будучи умеренным пессимистом, делать из проведённых нами тестов выводы о том, что маршрутизаторы Maipu можно покупать и устанавливать сотнями в DMVPN-сети Cisco, я бы не стал. Заключение, которое на мой взгляд по итогам наших тестов, можно сделать смело, звучит так: в текущих условиях маршрутизаторы Maipu — это то оборудование, которое вероятнее любого другого из доступных заработает корректно в DMVPN от Cisco. Перед закупкой и запуском в продуктив, его стоит тестировать применительно к вашей конкретной сети. Сделать это можно двумя способами. Первый: взять реальную конфигурацию работающего на данный момент маршрутизатора Cisco и на лабораторном стенде и подстроить под неё конфигурацию Maipu. Так мы получим подтверждение работоспособности связки устройств и готовый к внедрению шаблон конфига. Второй: поставить маршрутизатор Maipu в реальную сеть, настроить и посмотреть, как это будет работать не только с реальным конфигом, но и под реальной нагрузкой.

С такими тестами, мы как раз можем помочь.

Тоже самое, кстати, касается и работы в DSVPN-сети Huawei. DSVPN совместим с DMVPN от Cisco и такая конфигурация уже неплохо задокументирована. А раз работают связки Huawei-Cisco и Cisco-Maipu, то и Huawei-Maipu есть смысл пробовать. Чем мы в ближайшее время и займёмся.

Другое интересное направление — работа BGP/EVPN/VXLAN-фабрики Maipu. Об этом расскажем в ближайших материалах.