Лже-Microsoft, McAfee и Google: как мы обнаружили APT-группу, маскирующую сетевую инфраструктуру под легитимные сервисы

На киберарене появился новый участник: специалисты PT Expert Security Center обнаружили ранее неизвестную преступную группировку. В России она пока нацелена на организации топливно-энергетического комплекса и авиационной промышленности. Злоумышленники используют на сегодняшний день достаточно редкий — в силу сложности исполнения — тип атак trusted relationship (атаки через доверительные отношения) и активно эксплуатируют цепочку уязвимостей ProxyShell, о которой впервые стало известно в августе этого года. Вдобавок хакеры стараются максимально маскировать свою активность под легитимную — для этого они используют особенности ОС и правдоподобные фишинговые домены, например таких компаний, как Microsoft, TrendMicro, McAfee, IBM и Google.

Интерес новой APT-группы направлен на хищение данных из скомпрометированных сетей жертв. После получения доступа в сеть целевого предприятия хакеры могут несколько месяцев оставаться незамеченными — изучать сеть компании для захвата контроля над критически важными серверами и узлами в разных сегментах.

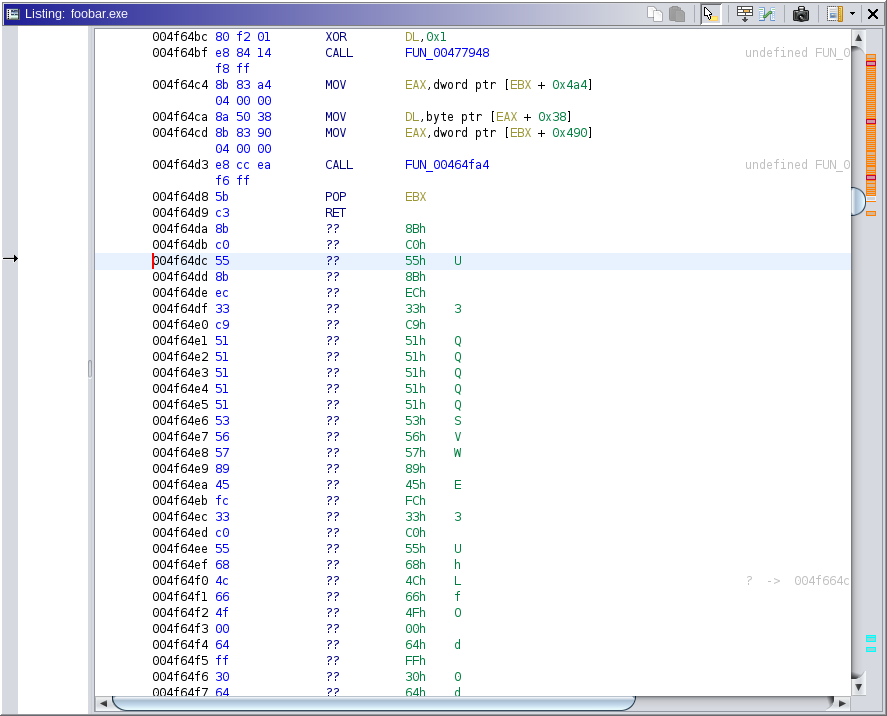

В новой статье рассказываем, как расследовали атаку на топливно-энергетическую компанию и ее дочернюю организацию, выявили активность новой группировки, а также разбираем методы и инструменты, которые она применяла.

По ссылке представлен полный отчет о расследовании. В нем приведен детальный анализ вредоносного ПО, в том числе не встречавшихся ранее бэкдоров, и индикаторы компрометации, которые могут быть использованы для выявления следов атаки.