Комментарии 125

"здравствуйте, вы недавно проводили перевод на сумму x тысяч рублей, но возникла проблема, вам нужно обсудить это с нашим специалистом"

Встреча - за гаражами, приходите один

Да что же они блин. Уже сколько раз на эти грабли наступали и снова, каждый раз одно и то же.

Давно пора отказаться от такого незащищённого канала доставки приватной информации, как смс. Для личной переписки пусть будет, но для балансов и одноразовых кодов должны быть иные каналы (чтобы альтернативы смс были). Там нет даже e2e шифрования с отправителем, текст видят все посредники...

У меня банк сначала пытается слать код через свое продолжение, потом через Вайбер и только потом уже — СМСкой

Да-да, вайбер, вотсап, смс, телефон - и во всех каналах для авторизации просят ПД назвать.

По-моему, это было очень круто (в том смысле, что удобно, секьюрно (никаких серверов) и независимо (от мобильной связи и заряда телефона)).

Непонятно, что привело к отказу к использованию таких штук.

Про «потерять» понятно, но потерять и так всё можно. Но в гостинице в условной аргентинской провинции, где интернет есть, я связи может быть нет (подвал, роумиг, или вам просто деньги надо перевести на телефон, а с отрицательным балансом сложно), я чувствовал себя более уверенно за общественным компом в той же гостинице…

Непонятно, что привело к отказу к использованию таких штук.

Это дополнительные расходы, которые банк нести не хочет. Если же у вас украдут деньги, убытки понесёте вы, а не банк. Ну и зачем банку тратиться тогда?

смс трафик для юр. лиц очень дорогой, мы платили порядка 1млрд рублей в год, причём использовать пуши и прочее нам не разрешали безопасники, там где можно используем токены

Для OTP-токенов брелок особо и не нужен. По идее их сейчас можно спокойно на смартфоне генерировать.

Для софтверных OTP возникнет другой риск. Если алгоритм генерации ломанут (а при доступе к скомпилированному коду это вполне возможно), то потенциальный ущерб может быть весьма огромным, и его, в отличие от дырок утечки смс, будет закрыть не так просто.

До кучи, если источник OTP находится там же, где и мобильное приложение, остаются все вопросы, которые были к наличию смс на том же устройстве, где и МП. И если в случае смс можно было получать пароли на дешёвый отдельный телефон, то в случае OTP придётся иметь более дорогой второй телефон.

В общем, не всё так просто...

Если алгоритм генерации ломанут (а при доступе к скомпилированному коду это вполне возможно), то потенциальный ущерб может быть весьма огромным, и его, в отличие от дырок утечки смс, будет закрыть не так просто.

Хм, а как вы будете закрывать дыры если ломанут механизм генерации брелка? Будете всем новые брелки рассылать?

До кучи, если источник OTP находится там же, где и мобильное приложение, остаются все вопросы, которые были к наличию смс на том же устройстве, где и МП.

Не вижу почему. У смс проблема не только в устройстве, но и в "технологии" как таковой. То есть вашу симку могут "сдублировать" и пользоваться ею на любом другом телефоне. А вот "источники ОТП" можно приязывать к конкретному смартфону. Ну или точнее их "сдублировать" заметно сложнее.

Хм, а как вы будете закрывать дыры если ломанут механизм генерации брелка?

Вот алгоритм генерации в брелке может быть даже известен, просто он зависит от ключа, который нельзя достать просто так из устройства (придётся физически разбирать). Если же алгоритм будет зависеть в качестве ключа, например, от серийника устройства или install_id приложения, то при наличии даже непрямого доступа к телефону (привет фальшивым приложениям в сторах или безобидным игрушкам, собирающим данные "в целях анонимной статистики"), то можно будет генерировать OTP как будто они сгенерированы на телефоне. Чтобы исключить или как минимум усложнить такой вариант, придётся думать намного больше и прорабатывать сценарии намного сложнее, чем позволяют узкие поля этого сайта.

Если же алгоритм будет зависеть в качестве ключа, например, от серийника устройства или install_id приложения

Ну так а кто вас заставляет так делать?

Чтобы исключить или как минимум усложнить такой вариант, придётся думать намного больше и прорабатывать сценарии намного сложнее, чем позволяют узкие поля этого сайта.

Ну да, и у российских банков нет ресурсов чтобы это сделать? И только поэтому они продолжают пользоваться смсками? Серьёзно?

Ну так а кто вас заставляет так делать?

Меня никто не заставляет. Но я прекрасно понимаю, что люди, которые предлагают это или какие-то ещё решения, в основном даже не задумывались о том, насколько сложно это сделать, какие там риски, какие задачи требуется решить...

Ну да, и у российских банков нет ресурсов чтобы это сделать?

Дело не в количестве ресурсов. Дело в оверсложности задачи в первую очередь. И рисках непредвиденного развития ситуации, которые могут затмить скандалы с утечками отдельных смс.

В конце концов, "Сбербанк-Онлайн" формально не работает на рутованных устройствах, но народ ведь научился его обманывать? Это ведь намного более простая задача. А тут требуется совершенно другой уровень надёжности.

Но я прекрасно понимаю, что люди, которые предлагают это или какие-то ещё решения, в основном даже не задумывались о том, насколько сложно это сделать, какие там риски, какие задачи требуется решить..

Почему же не задумывались? Вполне себе задумывались. Да на самом деле и особо то задумываться не надо. Это ведь не так что это что-то принципиально новое. В других странах всё это давно уже существует и вовсю используется.

Дело не в количестве ресурсов. Дело в оверсложности задачи в первую очередь. И рисках непредвиденного развития ситуации, которые могут затмить скандалы с утечками отдельных смс.

Извините, но мне начинает казаться что вы уже не особо понимаете что пишите и придумываете аргументы на ходу...

В других странах всё это давно уже существует и вовсю используется.

Если это так просто, почему десятки отечественных банков так упорно этого не делают? Наверное, потому что только кажется, что это так просто?

Если бы можно было надёжно генерировать OTP на устройстве, банки бы ещё и сэкономили миллиарды рублей, которые сейчас тратят на дорогие смс. Они очень заинтересованы в отказе от смс. Но такое вот "очевидное" решение почему-то не применяют.

Если это так просто, почему десятки отечественных банков так упорно этого не делают? Наверное, потому что только кажется, что это так просто?

Потому что российское законодательство позволяет им в случае чего спихнуть ущерб на клиентов. Поэтому это не их проблемы.

А в других странах если смс используется для авторизации, то все риски несёт банк и весь ущерб в случае чего должен оплачивать он.

Потому что российское законодательство позволяет им в случае чего спихнуть ущерб на клиентов.

Так я ещё раз повторю, что если бы была возможность так просто отказаться от смс вообще в пользу генерации OTP в приложении, то банки руками и ногами были бы за него. Не потому что их волнует чей-то ущерб. А потому что смс для них - это очень большая статья расходов. Поэтому-то банки так сильно интересуются вопросом доставки уведомлений пушами (довольно дёшево) или мессенджерами (те заломили цены до не очень интересных, устав от спамеров). А вот отдельные приложения для OTP (на то же самое устройство, замечу) не очень зашли.

Причём предположения о том, что наличие таких приложений как-то принципиально изменит ситуацию, остаются предположениями.

И ещё раз: возможность есть. И эти варианты не сильно дороже чем смс. Если вообще дороже, особенно с учётом потенциального ущерба.

Но банкам это всё не особо интересно потому что ущерб сейчас всё равно висит на клиентах. И их то как раз понять можно. А вот почему вы их защищаете я не особо понимаю…

И да, перестать использовать смс и перейти на другие варианты аутентификации заметно улучшило ситуацию в куче стран. И не вижу причин почему в России это должно выглядеть иначе.

Для софтверных OTP возникнет другой риск. Если алгоритм генерации ломанут (а при доступе к скомпилированному коду это вполне возможно), то потенциальный ущерб может быть весьма огромным, и его, в отличие от дырок утечки смс, будет закрыть не так просто.

Обычно алгоритм там открытый, и ломать нечего. OTP зависит от сида.

О, лет 10-15 назад банк (зеленый) выдавал мне "токены" методом термопечати на чеке в банкомате... реально - для подключения интернетбанка нужно было дойти до банкомата, получить распечатку с десятком кодов, вернуться к компьютеру и при входе - ввести по запросу "код номер n". По исчерпании количества кодов поход к банкомату следовало повторить...

А кто выбирает чем слать и по каким критериям? В таких системах часто самое слабое звено уязвимо вне зависимости от наличия других. Скажем, если выбор у пользователя. Или если банк автоматически переходит к следующему методу - злоумышленник будет пытаться логиниться ночью, когда скорее всего вы спите и не ответите на Вайбер.

Банк сам перебирает в том порядке что я написал. Ну и мне не нужно отвечать на вайбер. Достаточно того что я получу сообщение с кодом.

Вопрос скорее не в том, как вы получите код, а как хакер может заставить банк послать код нужным ему способом.

Похоже хакер у которого есть пароль, и доступ к СМС (скажем, как в этом посте) может получить код по СМС и использовать его, если вы не сделаете ничего в приложении и вайбере?

Ну если я не поставлю приложение банка и у меня не будет Вайбера, то да — останутся только СМСки. Но если хоть что-то из этого установлено — то коды будут приходить туда.

Вообще, тут пользователь сам выбирает необходимый ему уровень безопасности. Другой банк за небольшую плату предлагал каждому клиенту RSA брелок, генерирующий одноразовые коды. Насколько я знаю, их почти никто не брал. Обычному пользователю непонятно как можно платить за штуку, которая только добавляет неудобств (с его точки зрения). Такая же фигня будет и с любыми другими средствами безопасности. Наверное поэтому мой банк и действует такими партизанскими методами: мы не будем заставлять пользователя делать лишние действия, но если он их уже сделал — то мы повысим его безопасность, используя более надёжные каналы доставки.

Похоже хакер у которого есть пароль, и доступ к СМС (скажем, как в этом посте) может получить код по СМС и использовать его, если вы не сделаете ничего в приложении и вайбере?

Хакеру, у которого есть доступ к вашим смс, ваш пароль не нужен. Он его просто сбросит. Вот такая вот у наших банков безопасность...

Был опыт в похожей системе.

Там было просто сделано.

Уходит пуш.

Приложение его ловит (да, и в фоне тоже), стучит на сервер.

Показывает пуш тем или иным способом.

Потом хотели поправить чтобы текст сообщения- приходил с сервера в ответ на отстук(а сначала прилетал только запрос)

Сервер, если не получил отстука от приложения в течении 30 секунд — шлет смс.

Как можно заставить смс прислать в этом случае? Либо не дать приложению получить пуш либо не дать послать отстук либо не дать серверу его принять.

Если злоумышленник рядом с пользователем — выбить телефон со связи или заставить свалится в 2G, например глушилкой.

Если он не рядом — сколько там стоят 10 минут DDoS атаки на тот сервер (а его получить, поковырявшись в приложении) куда идет отстук?(правда если так делать часто — банк может и разорится на услуги qrator/ddos-guard

Условные вайберо-ватсаппы тут тоже не сильно уберегут, потому что зачастую отправка туда идет через абсолютно тех же самых посредников, через которые отправляются смс. Пуши - да, дело другое

Справедливости ради, если содержимое самого защищённого платформенного пуша (Android там или Apple) нерадивый вендор сохранит в такой же Elasticsearch, то защищённость самих пушей не очень-то поможет...

Ах да, можно же там ещё и device_id сохранить для удобства рассылок!

СМС в данном случае вообще ни при чём. Мог в открытом доступе оказаться эластик с пуш-сообщениями, с информацией о транзакциях, с запросами геокодинга - с чем угодно вообще.

Лучше как сейчас у альфабанка? Push-сообщение, которое приходит на тот же телефон, на котором ты настраиваешь альфа-мобайл? =). Вроде и второй канал связи, а вроде и нет =).

Скорее токены одноразового пароля (как приложения, так и хардварные) или скретч карты, для чего-то важного или какак резерв.

А как ещё? В идеале надо, чтобы у пользователя для SMS был отдельный телефон с другим номером, но кто ж так будет делать?

Текущая ситуация лучше, чем ничего. В конце концов, она позволяет не дать возможность легко привязать мобильное приложение без доступа к SMS-сообщениям на реальном телефоне пользователя даже со знанием его пароля, что было намного более серьёзной угрозой, чем риски при физической утере аппарата.

Текущая ситуация ничем НЕ лучше, чем ничего. Т.к. она как раз позволяет легко привязать мобильное приложение без доступа к смс. Вбиваешь код из push-а и вуаля!

Я, конечно, сейчас не буду специально Альфа-Клик сносить и заново ставить, чтобы проверить, но почти уверен, что изначальная установка оного, прежде чем он начнёт слать пуши, таки требует кода из СМС. А вот на кой эти коды из пуш-сообщений потом, когда приложение уже установлено, действительно, хороший вопрос.

Привязка мобильного приложения у известных мне банков делается ТОЛЬКО через SMS. Все банки я, конечно, не проверял, но не надо думать, что там совсем идиоты работают и ни о чём подобном не задумывались.

Текущая ситуация не просто лучше, чем ничего, она НАМНОГО лучше, чем ничего.

Но в уже залогиненом приложении пуши по сути устраняют второй фактор, если у тебя телефон и ты знаешь пин блокировки бпнковского приложения (первый фактор) то все пуши, которые придут, гарантированно придут на этот же телефон и будут видны, а не на потенциальный безопасный телефон дома (редкий кейс, но пуши его добивают).

Мы считаем, что хакер имеет доступ к смс? Тогда мы имеем 2 ситуации:

- Хакер просто получает коды.

- Хакер ставит себе приложение, получив код по смс и дальше просто получает коды.

Чем вторая ситуация лучше?

Мы считаем, что хакер имеет доступ к смс?

Нет, мы считаем, что существуют другие риски. Например, хакер как-то узнал пароль пользователя от Авито и попробовал с ним же залогиниться в Сбербанк-Онлайн. Если этот вход не проверяется смс-кой, то ой. Вполне реальный и очень серьёзный риск.

А мне тут рассказывают, что "не лучше, чем ничего". Вот совсем даже не так, потому что намного лучше, чем ничего.

Если хакер не имеет доступа к смс, то все прекрасно, да. Проблема наступает, когда хакер такой доступ имеет. Тогда все пароли сбрасываются. Получается, что пароли сегодня для красоты, это не второй фактор, это бессмысленные ритуальные телодвижения. Получил доступ к смс — получил доступ везде.

И вот это плохо, т.к. доступ к смс получить не так чтобы сильно сложно.

Проблема наступает, когда хакер такой доступ имеет

Если хакер имеет доступ к смс, то да, проблема наступает. Но при этом она наступает иногда (когда случаются утечки, как эта, например). А вот при полном отсутствии OTP вообще хотя бы по смс проблема не только наступает, а присутствует перманентно. Достаточно узнать или просто угадать пароль пользователя. Я об этом и говорю. Риски использования смс в качестве канала доставки OTP и риски вообще неиспользования никаких OTP несравнимы.

Оба хуже (с)

Мой пароль, например, вы упаритесь узнавать или угадывать. А вот перевыпустить мою симку, пока я по горам лазаю, легко.

Не надо по себе судить обо всех других людях. У большинства пароль в одноклассниках такой же, как в сбербанк-онлайне. И немалая часть этого большинства смело много раз вводила этот пароль на страницах сервисов типа "узнать, кто заходил на мою страницу". Шансов, что случится такое, в тысячи и тысячи раз больше, чем что у очень продвинутого пользователя перехватят смс.

Вот как раз против перевыпуска симок у многих банков есть защита: после перевыпуска банк блокирует отправку смс на номер. До кучи, некоторые операторы сами блокируют отправку смс на номер 24 часа после перевыпуска симки или MNP. На всякий случай.

Вы, похоже, вообще не читаете то, что я вам пишу. Причем в других своих комментах вы пишите контраргументы себе же.

Вот как раз против перевыпуска симок у многих банков есть защита: после перевыпуска банк блокирует отправку смс на номер.

Непонятно, как у них там вообще всё работает, если возможность проверки у них есть, а они ею пользуются настолько редко...

За сим откланяюсь, вам и без меня, похоже, есть с кем пообщаться.

Я пишу о том, какие есть механизмы, а не как они реализованы в каком-то конкретном банке.

Если есть проблема, которую допустил альфабанк, это вопрос к альфабанку. Я знаю другие банки, которые реально делают проверку на каждую значимую операцию (даже если пять минут назад уже проверяли) у любого клиента, кроме, может, такого, у кого на счёте сто рублей только лежит.

Если у какого-то банка есть проблема, её надо решать, а не требовать взамен неё делать ещё десять разных сложных дорогих решений, за которые кто-то ещё и заплатить должен.

В куче стран авторизацию по смс признали небезопасной и запретили или как минимум если банк её использует, то тогда все риски несёт он.

И нашли вполне себе несложные и недорогие работающие альтернативы. И на фоне всего этого я не особо понимаю почему в России банки её всё ещё пользуются. И самое главное что кто-то этот подход ешё и защищает...

2. Хакер ставит себе приложение, получив код по смс и дальше просто получает коды.

Вот тут интересный кейс вспомнился, как раз касательно Альфы. Я некоторое врем пользовался картой, но не использовал мобильное приложение - только браузерную версию раз-два в месяц. Так совпало, что за несколько дней до того, как я решил таки опробовать приложение, я поменял сим-карту (с тем же номером, просто физически старая вышла из строя). Так вот при попытке установить приложение, оно распознало новую сим-карту и залочило доступ, пока я не связался голосом с оператором банка и не подтвердил, что я - это я.

Т.е. фактически, даже имея доступ к смс клиента, не так уж и без проблем такая атака реализуется, как я понимаю. Поправьте, если где не прав, или что не так понял...

Последний раз когда я менял симку, Альфа не возбудилась. Приложением я не пользуюсь, но пароль в интернет-банк также можно сбросить по смс.

оно распознало новую сим-карту и залочило доступ

Альфа в прошлом году упоиналась в какой-то новости в связи с тем, что обнаружила смену сим-карты через полгода после смены. Непонятно, как у них там вообще всё работает, если возможность проверки у них есть, а они ею пользуются настолько редко...

скрэч карта лучше sms например. В Swedbank хэш показывается из приложения и сверяется с хэшем на приложении SmartID, где после этого транзакция подтверждается пином пользователя. В Lloyds это делается через IVR. Разные есть способы без смс.

Я так делаю и всем советую. Телефон для второго фактора смс должен быть кнопочным без возможности установки приложений.

Далеко не все готовы иметь два телефона. Я уж не говорю о том, что номерная ёмкость не резиновая. DEF-номеров всего 100 миллионов.

Распишу тогда свой подход к сохранности финансов:

У меня система из трёх телефонов. Все банк-клиенты живут на старом андроиде. На который я не ставлю никаких других приложений. (там даже симки нет).

Кнопочный для SMS от банков.

Адекватный телефон с мессенджерами, инстаграмами и вот этим вот всем. К нему привязан GooglePay (который уже не работает), а на счёт карты гуглпэя перед выходом из дома кладётся сумма которую я планирую потратить с небольшим запасом.

На крайний случай в кошельке приныканы 20 евро которые случайно не потратишь, но на любое такси чтоб добраться до дома хватит.

Дополнение. Это всё хорошо действовало до 24 числа. После я понял что был дураком и лучшим накоплением являются баксы под подушкой (о чём мне много раз говорили родители).

кнопочные телефоны сейчас уже на уровне прошивки сливают все смс на сервер

Разбор на эту тему, если кому-то будет интересно.

У меня номер телефона для банков — это другой номер (не тот что всем дается).

Проблема вот с сервисами вроде киви которые обожают делится им и с госуслугами..

В идеале надо, чтобы у пользователя для SMS был отдельный телефон с другим номером, но кто ж так будет делать?

В идеале надо дать пользователю возможность использовать аппаратный 2FA токен и заблокировать все смс и пуши. И заблокировать смену пароля без визита в банк. Но это расходы для банка, которые он нести не будет до тех пор, пока убытки из-за дыр в безопасности несет пользователь.

Это не только расходы для банка (а точнее даже для пользователя банка, ведь расходы эти переложат на пользователя), но и дикие неудобства для пользователя. Поэтому все эти альтернативные способы были так мало распространены даже там, где они были доступны как опция.

Дикие неудобства, это когда у тебя деньги со счетов уводят, а юбикей какой-нибудь я согласен потерпеть. Но мне не дают такой возможности, потому что убытки понесу я, а не банк, а значит, нечего и заморачиваться.

Да, дикие неудобства, когда тебя на улице можно ограбить, поэтому предлагаю каждому человеку нанять себе телохранителя 24/7. Но так ведь не делают?

Железное устройство для подобной задачи - это не продукт для массового пользования. Там много проблем будет. И цена, и проблемы с установкой драйверов, и сложности с подключением к мобильным устройствам (далеко не каждый девайс имеет OTG хост, не говоря уже о возможных сложностях подключения и настройки при его наличии). Потом, всё это дело надо саппортить миллионам хомячков. И эти хомячки будут страшно недовольны возникающим неудобствам для их комфорта.

При этом некоторые банки такое предлагали и даже отдельные вот предлагают. Но это спросом не особо пользуется. Потому что риск потери денег не так велик, как раздражают сложности.

Да, дикие неудобства, когда тебя на улице можно ограбить, поэтому предлагаю каждому человеку нанять себе телохранителя 24/7. Но так ведь не делают?

Не надо кривых аналогий. Как раз защитой от ограблений и являются банки. Если бы вам все свои сбережения приходилось бы в карманах носить, то, да, нанимали бы телохранителей. Собственно, раньше именно так и поступали.

Железное устройство для подобной задачи — это не продукт для массового пользования.

Вы вообще читаете, что я вам пишу? Мне наплевать на массового пользователя и его деньги, мне не наплевать на мои деньги. "Хомячки" могут продолжать пользоваться смс, я не против.

При этом некоторые банки такое предлагали и даже отдельные вот предлагают. Но это спросом не особо пользуется

Назовите мне уже скорее эти некоторые российские банки в которых сегодня я могу сделать следующее:

- использовать в качестве второго фактора аппаратный ключ

- отключить все смс и пуши без возможности их включить

- запретить смену пароля без визита в отделение

Не надо кривых аналогий

Это не кривая аналогия, а полностью прямая. "Продвинутый пользователь" может хотеть чего угодно, но у любой его хотелки есть цена, трудозатраты и необходимая поддержка. А таких будут единицы даже не из тысячи, а из десятков, если не сотен тысяч.

мне не наплевать на мои деньги

За деньги пользователя возможен любой каприз. Например, можно создать свой собственный банк и показать всем, как можно успешно монетизировать свои компетенции в области защиты данных с использованием аппаратных решений для мелкорозничной клиентуры. А пока мы имеем то, что имеем: редкие риски, создаваемые смс (реально редкие, подчеркну!) не идут ни в какое сравнение с расходами на поддержку множества сложных вариаций OTP, где надо разработку и тестирование, регулярный аудит, поддержку, обучение специалистов всех линий, покупку и логистику устройств и ещё много чего. И это в условиях, когда этим интересуется реально незначительная часть клиентов.

Назовите мне уже скорее эти некоторые российские банки в которых сегодня я могу сделать следующее:

А почему я должен отвечать за какие-то другие банки? Я на этом сайте лишь высказываю своё мнение на основе своих знаний и опыта (в том числе опыта работы в сфере, приближенной к банковской). Что могут банки надо спрашивать у этих банков, я не буду за ними бегать и выяснять.

Точно знаю на примере одного знакомого, что у Сбербанка вполне можно отключить услугу "сбербанк-онлайн" вообще и даже залогиниться в него будет невозможно (а для починки пришлось ногами в отделение идти), возможно там есть и другие варианты опций, типа лимитов на суммы, например.

у ВТБ есть такая опция - "запрет восстановления пароля без визита в банк" - правда они ее не рекламируют.

Вообще лучше бы нормальную стандартную 2FA через TOTP. А там уж моё дело, доверю я получение кодов Google Authenticator'у, Authy или свой FreeOTP заведу. И если я параноик - в этом случае поставлю authenticator на отдельное устройство. Но для массового пользователя это, увы, не вариант.

Лучше как сейчас у альфабанка

Так сейчас у большинства банков, к сожалению.

Как думаешь, почему все банки перешли на SMS? Ведь лет 10 назад ещё были совершенно разные варианты. Кто-то "калькулятор" такой специальный давал, для вычисления криптоподписи с помощью карты, кто-то одноразовые пароли, кто-то SSL-сертификат. А сейчас у всех без вариантов -- только SMS. Я говорю о подтверждении операций (ну и нотификации туда же, реже когда через аппликацию в телефоне).

Отвечаю: потому, что SMS даёт возможность третьим сторонам наблюдать за всеми финансовыми транзакциями. Банки сливать информацию явно и законным образом -- не могут. А вот так -- запросто.

Кто эти третьи стороны: во-первых фирмы обеспечивающие SMS-рассылки (даже не операторы связи! которые связаны законом о тайне связи, как и сам банк законом о банковской деятельности). Скорей у них и утекает. Во-вторых спецслужбы могут подслушивать и у оператора связи (а в банке у них своих серверов для того не стоит). Ну и в-третьих дырявый телефон системы "Андроид", где SMS-ки читает каждая вторая аппликация и каждая десятая их сливает на свой сервак.

Банковская аппликация в телефоне -- та же проблема. Её нотификации читают другие. В андроиде для этого заботливо предусмотрен класс NotificationService, где можно у StatusBarNotification сделать sbn.getNotification().extras.getCharSequence("android.text").toString()...

потому, что SMS даёт возможность третьим сторонам наблюдать за всеми финансовыми транзакциями

Обычная такая теория заговора. Сдать данные третьей стороне вообще проще простого, надо просто взять и сдать, ни у кого не спрашивая.

Альтернативные механизмы вымерли просто потому, что они были адски неудобны. Все эти чеки с временными паролями и скретч-карты - просто жуть. Люди их постоянно теряли, а в критический момент их было негде достать.

Вот +1. Выписки по счетам, которые отнюдь не по утекшим СМС/пушам собраны, по всем основным банкам как продавались в даркнете, так и продаются. И товарищ майор трудностей с получением этих выписок тоже, поверьте, не испытывает (да хотя бы один раз поймав продающего и договорившись на взаимовыгодное сотрудничество в обмен на закрытие глаз, хотя, IMHO, обычно всё гораздо проще).

Кто-то "калькулятор" такой специальный давал, для вычисления криптоподписи с помощью карты, кто-то одноразовые пароли, кто-то SSL-сертификат. А сейчас у всех без вариантов — только SMS

примеры банков, которые отказались от альтернативных каналов, можно?

авангард как выдавал карточки одноразовых паролей, так и выдаёт, плюс ещё приложение для 2fa сделал. у тинькова иногда одноразовые пароли приходят в приложение (закономерности не понял), у альфы, вроде бы, тоже.

Отвечаю: потому, что SMS даёт возможность третьим сторонам наблюдать за всеми финансовыми транзакциями. Банки сливать информацию явно и законным образом — не могут. А вот так — запросто.

эээ… а ничего, что

- не все операции требуют 3ds кода?

- далеко не у всех банков в сообщении с кодом есть сумма операции.

примеры банков, которые отказались от альтернативных каналов, можно?

Из того чем лично пользовался — ВТБ. Там и "калькуляторы" были, и карты с кодами. И даже отдельная приложенька для вычисления кодов. Все убрали.

А можно как-нибудь ограничить доступ к чтению уведомлений?

Давать выбор. Всё же банк, а секьюрности меньше того же твиттера (там есть totp).

Что делать если у пользователя медиатек и чтобы это чудо не сжирало батарейку он включил злое энергосбережение?

Не знаю про какой именно медиатек идёт речь, но вот у меня лежит в кармане телефон на MediaTek Helio, который при моём профиле использования, без агрессивных настроек энергосбережения, заряжается раз в неделю. Пуши, передача данных, alwayson дисплей, всё включено, всё бегает.

В другом кармане лежит в далёком прошлом топовый самсунг на снапдрагон, который всегда заряжался ежедневно, иногда и до вечера не доживает. Такой же профиль использования, никаких агрессивных настроек энергосбережения. И что то мне подсказывает, что включение ультимативного сберегающего режима на нём, не продлит его жизнь более чем на день.

На некогда нетоповом "самсунге на снапдрагоне" включение экстремального режима энергосбережения продлевало срок службы где-то на неделю... но превращало его в обычную звонилку, только с большим экраном, на котором отображалось четыре кнопки - "звоки", "СМС", "контакты", "выключить режим экстремального энерогосбережения". Пару раз в поездках включал этот режим, где из-за отсутствия мобильного интернета телефон выжирал батарею менее, чем за полдня, пытаясь достучаться до "любимых сервисов".

Вопрос не в шифровании, а в том что смс по договору единственный гарантированный канал связи. (это как TCP/IP и UDP) с ответом о доставке

Какими российскими банками не пользовался - все шлют смс если интернет по какой-то причине недоступен, интересно, как это определяют?

Какие варианты существуют? (в идеале не хуже по удобству?) . Предложенные выше - неудобны, дороже.

А что если это база сервиса по приёму СМС на общедоступные номера, и вся эта информация и так лежит в открытом доступе?

А кто прикручивает к банковским аккаунтам общедоступные номера?

А не могут это быть номера Бангладеша? Его номер выглядит как +880 1xx nnnnnn, что попопадает под номера со скрина. Т.е. вероятно это одноразовые номера для регистрации левых аккаунтов.

Удобно, кстати. Можно ввести вообще любой номер при регистрации, потом просто сходить в этот Elastic Search и посмотреть код подтверждения.

А не может это быть какое-то приложение для автоматизации?

Есть всякие приложения для учета финансов, которые умеют парсить смс, чтоб автоматически вносить траты.

"зачем парсить на устройстве, отправим всё в облако, там быстро всё распарсим, ну и будем оперативно учить парсер при изменениях"

Некоторые сервисы умеют звонить и называть цифровой код голосом бота, думаю такой вариант более предпочтительный

Этот маразм с голосовыми кодами вызван не тем, что это "хорошо", а просто потому, что A2P смс слишком дорогие. Для массового применения это не решение.

Ещё есть вариант, когда звонят и последние 4-6 цифр номера и есть код. Такое мне кажется сложно перехватить, только если пул номеров маленький и кто-то их все соберет.

Это тоже делается через посредников путём генерации вызова с фейковым Caller-ID, у которых может случиться утечка, так что шило на мыло.

Но так можно передать только коды. А есть ещё много других видов СМС, которые в вызовы не превратишь.

Только тут нельзя идентифицировать сервис, который тебе звонит. Т.е. можно попасться на фишинг: заказываешь вроде еду на сайте, а злоумышленники инициируют проверку банка, банк звониит тебе, а ты говоришь последние цифры злоумышленникпм, не зная, что это был банк.

ну это все секьюрно пока например не откроется условный эластик в таком сервисе. кроме канала передачи всегда ещё есть некое ПО которое принимает сообщения и переселает/проговаривает и так далее

я как-то нарвался в Сети на классный пример взлома. Вот маленький кусочек того, что там было:

"Greetings from CyberZeist,

This leak is totally devoted to the Anonymous Movement.

Going back to 22nd December 2016, I tweeted about a 0day vulnerability in Plone CMS which is considered as the most secure CMS till date. This CMS is used by many top

agencies including FBI:"

Ну и дальше много всего- адреса электронной почты десятков сотрудников ФБР, пароли. Но сейчас это все конечно уже не актуально. Пароли, впрочем, шифрованные и длинные. Так что толку от них мало. Но все равно любопытно.

Ну ну

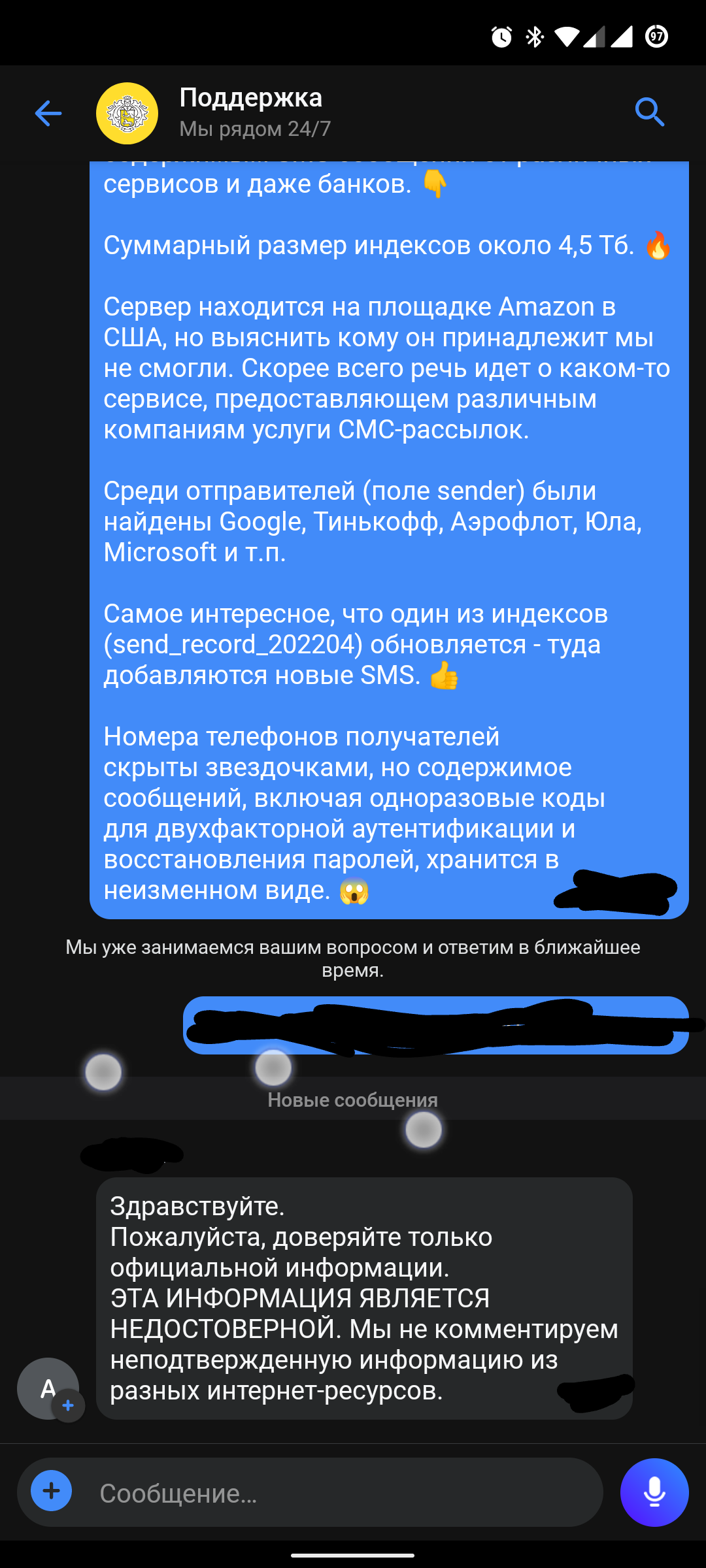

Эксперты обнаружили сервер Elasticsearch с содержимым СМС-сообщений от сервисов и банков, включая «Тинькофф» и «Озон»