Комментарии 91

Да, многие обижаются что у них просто нет TPM и они не смогут обновится, но, имхо, давно уже пора включать шифрование ОС по-умолчанию.

PS: забавно вспоминать как народ бушевал насчет HTTPS, так как, видите ли, его повсеместное использование замедлит Интернет, а шифрование кроме банков никому не нужно :)

Вы в слове DRM опечатались. Вот он то и корень всех зол. Для владельцев контента он очень полезный, а вот для конечных пользователей - не очень. Когда 80-90% компьютеров будет оснащено TPM можно будет забанить всех остальных, скажем пускать в ютуб только через drm шифрование. Собственно уже сейчас сервисы типа netflix режут качество всем кроме обладателей девайсов с нужными tpm.

Вот будет праздник у правообладателей когда без анального зонда/черного ящика/trusted compute module нельзя будет даже музыку послушать

P.S. Основная проблема в том, кто управляет устройством и говорит что можно запускать и что нет. Подсказка: с TPM это не вы

Безлимитная музыка стоит 2 доллара. Меньше школота будет своих Моргенштернов слушать

Пока огромная конкуренция включая сайты без лицензии - да, стоимость не значительна. Но какие цены будут, когда смогут диктовать большинству свои условия, можно только предположить. В среднем рост от 5 до 20 раз, если брать похожие истории в других сферах. Музыка за 40$ - не так, чтобы очень дорого, но уже заставит задуматься.

P.S. Основная проблема в том, кто управляет устройством и говорит что можно запускать и что нет. Подсказка: с TPM это не вы

Но ведь это ложь. Secure Boot как раз и позволяет загружаться лишь коду, авторизованному владельцем устройства. TPM не позволяет осуществлять расшифровку накопителя в случае, когда прошивка изменена кем-то, кроме владельца устройства. Если владелец устройства вы, то и служить эти технологии будут вам. Нужно распространять знания о том, как это настроить, а не теории заговора.

На моей машине эти технологии подконтрольны мне и защищают меня, выстраивая цепочку доверенной загрузки. Без неё я банально не могу даже быть уверен, включая устройство, что прошивка или загрузчик не были изменены кем-то, кто полчасика повозился с моим ноутбуком в моё отсутствие.

Основная проблема в другом — кому выгодно, чтобы моё устройство было менее защищённым? Люди, которые пытаются уговорить других ослаблять защиту («анальные зонды») они сознательно подментованные или просто используемые втёмную, что льют воду на мельницу трёхбуквенных (ФСБ, ФБР, АНБ, тысячи их) террористических контор?

Если владелец устройства вы, то и служить эти технологии будут вам.

Если бы это было так, то корпорации не тратили бы такие усилия на вот это вот всё. Все ключи доступа у корпораций, которые создали железо и софт. Ну вот например хочу я сделать скриншот окна программы (или фильма) - а ее создатель поставил "secure" флаг, и теперь это сделать невозможно. От кого, спрашивается, защищаемся? Я вроде бы и владелец, и в то же время нет - любая модификация в мою пользу ведет к тому что программа не запускается, фильм не играется.

Только вот:

- добавление своих ключей в принципе не обязательно (ARM-девайсы так не умеют).

- у TPM есть еще такая штука как PCR, а это проверка того что загрузчики/ОС — имеют "правильный" хеш

Вот как может выглядеть настройка компьютера где главный — владелец:

Наконец продавец притащил новенький ноутбук, поставил его на стол перед Карлом и предложил сконфигурировать дерево доверия.

Карл слегка озадачился. Вообще-то он знал, что в системе Оникс все программы обязательно должны быть подписаны электронной подписью, но до сих пор как-то не задумывался, кто и как решает, чьим подписям доверять. Его разработки для ВКФ в Вене подписывались ключом лаборатории, а при поступлении на «Марианну» Синтия выдала ему сертификат, который признавали все компьютеры и роботы на борту, в том числе ноутбук Торвальдыча.

Теперь же вдруг выяснилось, что когда человек становится владельцем компьютера, то он и только он решает, чьим подписям доверять. Конечно, было бы глупо не доверять подписям производителя операционной системы. Но главный, корневой сертификат, который прошивается в специальную область памяти, и на котором проверяются все прочие — это сертификат владельца компьютера. Для того, чтобы его прошить, нужно не просто загрузиться со специального брелока, а ещё и установить специальную перемычку под небольшой крышкой на нижней стороне корпуса. После того, как была произведена эта операция, продавец залил легкоплавким пластиком разъём, из которого извлекли перемычку, и оттиснул на нем печать.

Кроме этого, имелась специальная область памяти, куда прописывались доверенные сертификаты, подписанные на корневом, чтобы можно было протянуть цепочку доверия от корневого до того, на котором подписано ядро системы.

Несмотря на то, что эти сертификаты были защищены подписью, запись в эту область была возможна только при загрузке с того же самого брелока, на котором лежал свежесозданный корневой ключ — а там была специальная версия системы с полностью удалёнными сетевыми возможностями. То есть сделать что-то с деревом доверия можно было, только держа ноутбук в руках.

В принципе, достаточно было иметь в дереве всего два сертификата: производителя операционной системы, который обеспечивал доверие не только программам, включённым в состав этой системы, но и некоторым сторонним приложениям, за качество которых ручался производитель системы — и системного администратора корабля, поскольку в Торгфлоте было принято, что корабельный сисадмин имеет кое-какие права в том числе и на личных ноутбуках экипажа. Но Лада посоветовала Карлу сразу же поместить туда ещё и собственный сертификат разработчика, ключом от которого можно было пользоваться без перезагрузки со специального носителя.

Идея, что компьютер действительно принадлежит ему, была для Карла довольно необычной, и он долго крутил её в голове, пока Лада чуть ли не на буксире волокла его от магазина электроники к следующим намеченным целям. До сих пор Карл никогда не был полновластным хозяином на компьютере, где работал. Поставщик операционной системы, родители, системные администраторы школы и университета, операторы сети связи, заказчики… Все они всегда оставляли за собой право что-то требовать от компьютера, на котором когда-либо работал Карл, и расценивали вторжение в свою область как нарушение — либо условий договора, либо просто как злостное компьютерное хулиганство. Поэтому ноутбук Торвальдыча Карл тоже воспринимал как какую-то вещь в себе. Вот завела Лада ему логин, вот принимает этот компьютер сертификат ключа Карла для подписи программ, выданный Синтией — больше вроде ничего и не надо… Потребовалось улететь от родной системы на двадцать пять световых лет, чтобы наконец завести компьютер, которому он является полновластным хозяином.

Тоже (по сути) TPM. Только сделанный максимально удобно для людей.

Собственно уже сейчас сервисы типа netflix режут качество всем кроме обладателей девайсов с нужными tpm

Сервисы типа рутрекера вам в помощь.

Если у нас "доверенная" ОС то:

- требуем наличия файрволла родного или внешнего(возможно совмещенного с антивирусом) (и ведь есть системы контроля для всяких enterprise-задач просто контроль хуже) из списка и проверяем это через remote attestation

- убеждаем произвоидителя файрволла/антивируса что слишком гибкие настройки пользователю не нужны и производитель лучше знает

- тоже самое — с браузерами (и в целях лучше защиты пользователя от мошенников (или еще как)

- устраиваем блокировку рутрекера прямо на клиенте

- торрент-клиенты блокируем как Potentially Unwanted Program (а пользователь отключить уже не может) или не даем подписать

- убираем из UEFI возможность ставить свои ключи и отзываем подпись MS на линуксовых загрузчиках (сейчас они именно MS и подписаны)

…

…

... - РКН требует возможности добавлять в списке нежелательного ПО то что ему надо, добавления в локальные сетевые блокировки всего списка текущих блокировок, добавление документов с определенными ключевыми словами...

....

А что же такого плохого в Secure Boot иКроме всего вышеупомянутого это то, что благодаря DRM на клиенте будет выполняться код, который невозможно проверить антивирусными системы. Как только кто-то найдёт брешь в системе DRM или чей-то ключ будет слит (как это бывало уже более сотни раз) — моментально будут парки зараженных систем и никто не сможет ничего с этом сделать.TPMDRM?

Не сложно при этом представить, что первыми на роль «запуск неавторизованного неисследованного кода» на клиентских машинах будут спец. службы.

DRM предполагает выполнение стороннего загружаемого кода?Да, конечно. Как же иначе запускать шифрованный код так, чтобы его не крякнули?

В каждом из популярных процессоров есть Intel SGX, TrustZone или AMD PSP, выполняющие функцию запуска неисследуемого никем кроме владельца приватного ключа в процессоре. fTPM и Windows 11 этому только способствуют. Шифровать код могут все «партнёры», получившие публичный ключ.

Как только ключ какого-то вендора будет слит — сразу появятся вирусы. Даже ядро ОС не сможет получить доступ к trusted memory и trusted functions этих вирусов, не говоря уже о антивирусах. Публичная информация о утечке ключей появляется чуть ли не каждый год. А ещё есть уязвимости самих платформ типа Intel ME…

Смотрите подробности в «Технология Intel Software Guard Extensions в картинках» и «Аппаратное шифрование DRAM уже близко. Чем оно грозит простым пользователям?».

Можно с уверенностью заявлять, что основные подвижки с TPM именно из-за улучшения показателей DRM, а не ради блага конечного пользователя десктоп системы, как это и было ранее со смарт-картами и первыми криптопроцессорами, которые сейчас и используются для TPM. На серверах действительно плюсы TPM перевешивают, но не на десктопах.

Интересно, что изначально (вчера) мне менюшка Insiders Preview показывала что мой ПК не подлежит апдейту до Windows 11, а сейчас (на следующий день) ставится упомянутый 22000 билд. Видимо, сделали это под давлением общественности?

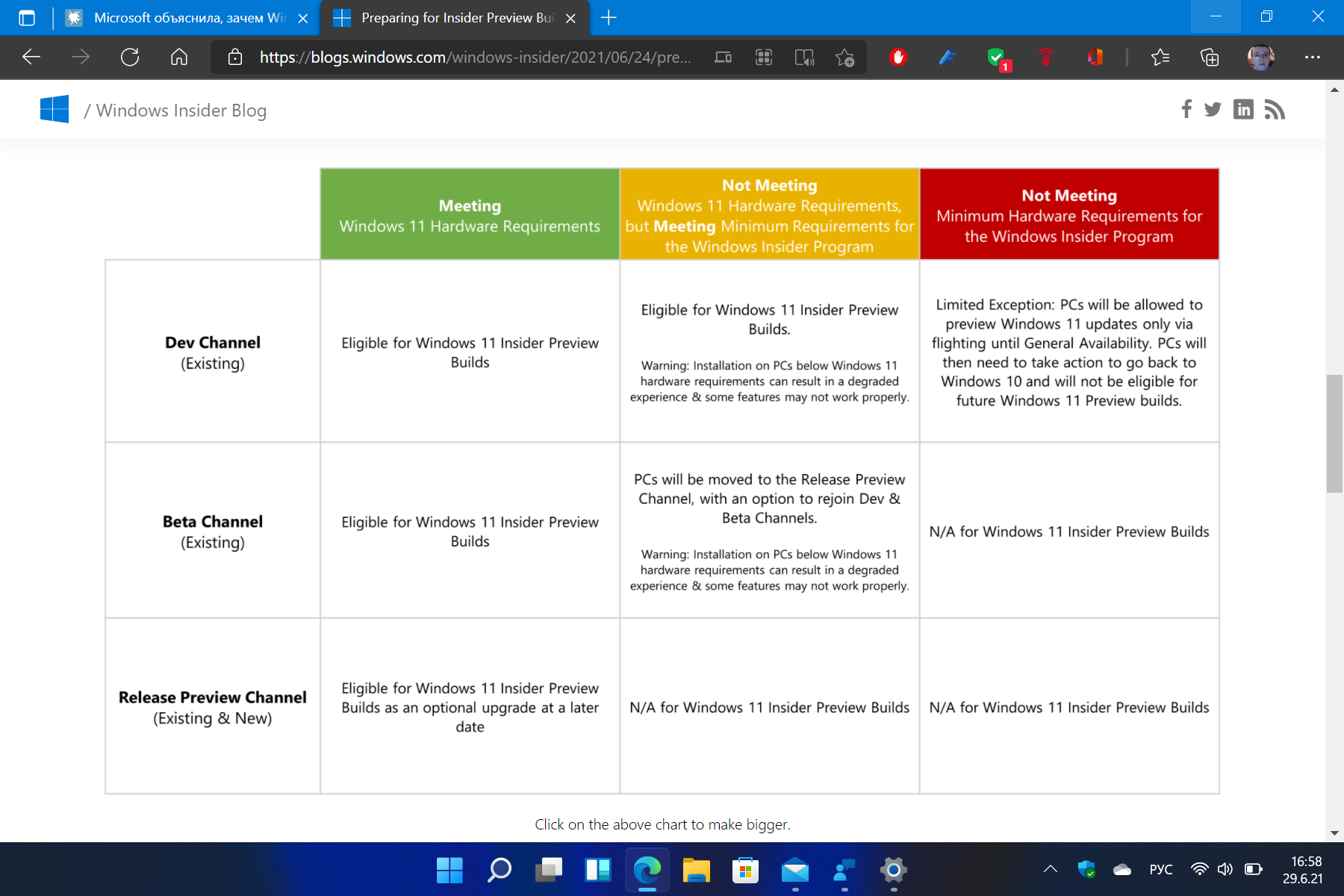

Microsoft ещё 24 июня написала у серия в блоге. Если вы уже сидите в DEV-канале на момент анонса - вам позволят установить и протестировать Windows 11. Но есть нюансы. Они целую таблицу опубликовали.

Насколько я понял: Если ваш компьютер не удовлетворяет минимальным требованиям Windows 11 и программы Windows Insiders - после релиза вы не будете получать новые сборки и вам придётся делать откат. Если ваш компьютер не удовлетворяет минимальным требованиям Windows 11, но удовлетворяет минимальным требованиям программы Windows Insiders - вам разрешат и дальше получать новые сборки, но не гарантируют стабильной работы.

Чем вам Unix поможет защитить файлы в хомяке пользователя от шифровальщика?

Если система настроена соответствующим образом — то да.

И попытка загрузить что-то левое — будет обнаружена. Реакция — по желанию.

При желании — удаленный сервис может попросить доказать что на локальном компе загружена система и драйвера которые подписаны правильными ключами а ничего левого не загружалось и система не скомпроментированна с точки зрения этого удаленного сервиса а потом — решить например надо предоставлять доступ куда то.

Не обязательно — по сети.

Да, нужно сотрудничество разработчика ОС тоже.

Пример ориентированной на пользователя реализации (но не с UEFI а для андроид) — https://attestation.app/about (по сути часть проекта GraphenOS)

Что считать посторонним кодом? Функции шифрования либо уже есть в системе, либо легко ставятся из реп. Предполагаем, что лоадер пользователь скачал и установил себе добровольно. Если это делается под юзером, доступ к хомяку юзера оно имеет по-умолчанию.

А в честь чего это должна быть возможность иметь запускаемые файлы в хомяки куда юзер может по умолчанию писать?

(да да я помню что сейчас куча софта так делает, но можно ограничить тем что ладно — запускать можно но должна быть валидная подпись, если это скрипт и прям ну никак нельзя формат модифицировать чтобы подпись добавить или юзерам надо запускать без модификации — при отсутствии подписи запускать с запретом на запись либо вообще спрашивать отдельного разрешения пользователя на запуск скачанного из интернет файла без подписи, и чтобы не так просто было запустить).

Подпись разумеется показывать.

TPM в теории однозначно идентифицирует компьютер и пользователя за ним соответственно. Совмещаем с другими известными данными, видим интересную картину.

Для некоторых организаций это может быть гораздо большей проблемой, чем всё остальное. Например, ограничение для ПО в определенном регионе, сегодня работает, завтра нет, впн и "лекарства" уже не помогут.

в теорииТеоретики не читали спецификацию и не в курсе, что приватный ключ не покидает модуль, а в fTPM, если не ошибаюсь, он ещё и меняется при сбросе устройства.

Значит как практик объясните, где ошибка:

Допустим есть сервис 1 и сервис 2, которые создают файл лицензии на ПК и проверяют его.

Сервис 1 работал в прошлом году, после чего софт был удален. Сервис 2 новый.

Они шифруют одну и туже строку приватным ключу по единому алгоритму и после передают на сервер.

Как результат через год они могут полностью идентифицировать компьютер, т.к. уникальный приватный ключ один и тот же.

Сейчас это тоже возможно, например по серийному номеру жесткого диска, но жесткий доверенным модулем не является.

Теоретики не читали спецификацию и не в курсе, что приватный ключ не покидает модульВы намеренно забыли о том, что кроме приватного ключа есть ещё публичный и метадата? Или это вышло случайно?

приватный ключ не покидает модульЭто до первой дырки, которых только из массовых было уже больше двух десятков. Если такое даже с Apple случилось, то боюсь представить что будет с разными крайне бюджетными вариантами, не говоря уже о закладках для спец. служб. В итоге лично я считаю TPM корзиной для целенаправленного взлома. В будущем — и без особых на то усилий как минимум для спец. служб основных стран, включая страны «Пяти Глаз».

он ещё и меняется при сбросе устройстваЧасто вы устройство сбрасываете? Кроме того, мне известно, что данные с крипточипа не стираются, а добавляются. Т.е. прошлый идентификатор не пропадёт, а просто будет «дополнен» новым. Пруф, к сожалению, сейчас не найду. Могу попробовать поискать завтра-послезавтра.

Т.е. прошлый идентификатор не пропадёт, а просто будет «дополнен» новым.Это не про сброс, а про штатное использование с добавлением новых ключей и тд. тут на хабре в статье есть, в т.ч. ссылки есть в одном из прошлым коментариях вашего оппонента habr.com/post/565006/#comment_23201544

Без пруфов, ибо комп щас далеко: У меня прямо в UEFI, если включить/выключить пишется, что при выключении TPM — все данные хранящиеся в нём сотрутся.

Это не про сброс, а про штатное использование с добавлением новых ключейЯ веду речь именно о физических принципах работы криптопроцессора, которые предполагают защиту от перезаписи ячеек, разрешая только «дозапись». Само «стирание» осуществлялось пометкой блоков о их «удалении» без удаления самих данных, а при обнаружении попытки извлечь информацию инвазивными методами — физическое уничтожение части модуля. Следует учесть, что как минимум раньше криптопроцессоры не часто защищали от инвазивных методов. Не уверен, что все реализации TPM защищены.

У меня прямо в UEFI, если включить/выключить пишется, что при выключении TPM — все данные хранящиеся в нём сотрутся.Это для клиентов так пишут. При чем не столько для клиентов криптопроцессора, сколько для клиентов конкретной реализации UEFI. Я же говорю о принципах работы самого криптопроцессора.

Сейчас нет много времени на поиск, но постараюсь в ближайшие дни найти пруф и дополнить комментарием ниже. При этом я допускаю, что реализации криптопроцессоров могут быть разными, если указанное мной поведение не является стандартизованным.

ссылки есть в одном из прошлым коментариях вашего оппонента habr.com/post/565006/#comment_23201544Это не мой оппонент, но я всё равно не вижу ссылок, опровергающих то, что я заявил.

Это не мой оппонент

Ну в данной ветке все же у Вас с ним диалог, поэтому я так выразился.

но я всё равно не вижу ссылок, опровергающих то, что я заявил.

Я и не говорил что там опровержение, вы откусили часть цитаты, причем прямо по среди блока, а там от запятой идет. Т.е. это относится «к штатному».

криптопроцессора

он не обязательно должен быть аппаратный, может быть и программным.

ссылки есть

А это уже моя внимательность. там по ссылкам цикл статей про SecureBoot. Про TPM было в другой статье. habr.com/ru/post/304014

И там как раз то, о чем Вы говорите, почти

TPM — конфигурационные регистры платформы (Platform Configuration Registers, PCR), которые можно расширить SHA-1-суммой каких-то произвольных данных. Очень важно отметить, что эти регистры нельзя ни сбросить, ни установить в нужное значение, а только дополнить новой SHA-1-суммой, от которой сам TPM возьмет новую SHA-1-сумму от конкатенации старого и нового значения.

Это отдельные регистры, а не сама NVRAM в которую мы можем складвыать то, что нас интересует. Ну и это касается скорее именно про аппаратную реализацию.

UPD:(да балин, по ссылке в сообщении это и так процитировано)

Ну в данной ветке все же у Вас с ним диалогТьфу, да, в текущей ветке я отвечал на его сообщения. Не подумал об этом…

Я и не говорил что там опровержение, вы откусили часть цитаты, причем прямо по среди блока, а там от запятой идетЯ цитирую только часть, чтобы сообщение не было слишком длинным, но в голове держу всю суть и контекст. Когда вы утверждали о «штатном поведении» и отдельно о «сбросе», а потом заявили о ссылках, подтверждающих это, то я воспринял это как опровержение моих слов о том, что «сброс» на самом деле данные физически не удаляет, но потом не нашёл этого по ссылкам. Да, там речь идёт о регистрах, а не о постоянной памяти. Я же имел ввиду именно второе. Т.е. обсуждение из ссылок не имеет ничего общего с моими утверждениями и можно дальше дискутировать по поводу «сброса» и удаляемости или неудаляемости данных из криптопроцессора. В прочем, бремя доказательства в том числе лежит и на мне. Позже постараюсь найти информацию.

он не обязательно должен быть аппаратный, может быть и программнымПрограммные уже 100 лет как есть. Нет смысла вынуждать для Windows 11 пользоваться только аппаратными, если бы речь велась и о программных.

Программные уже 100 лет как есть. Нет смысла вынуждать для Windows 11 пользоваться только аппаратными, если бы речь велась и о программных.

А где написано ограничение что только аппаратный нужен? Вроде даже их софтина нормально реагировала на версии которые средсвами UEFI эмулируются.

Но только я вот подуамл, с программным, как я понимаю, если использовать шифрование и ключи туда, еще больше шансов привратить данные в тыкву. Т.е. если я вдруг сброшу к дефолтным настрйоки UEFI, то всё.)) Кажется к аппаратному будет побольше доверия).

Надо похоже повнимательнее почитать тот цикл статей про SecureBoot в т.ч.

Я всё время путаюсь. Windows 3.11 или Windows 11?

Разработчик с помощью этой технологии собирается защищать пользователей от растущего уровня киберпреступности в мире, включая распространение фишинговых рассылок и внедрение программ-вымогателей.Будет меньше спама приходить? Дайте две!

Поэтому и возникло требование по поддержке и наличию в ПК или ноутбуке пользователя модуля TPM 2.0 при установке новой ОС.

Те, кто готов променять свободу на безопасность, не достойны ни свободы, ни безопасности. Почему индусы из Редмонда диктуют МНЕ, что МНЕ на МОЕЙ машине нужно? Мне вот ваш TPM нафиг не сдался, пока только вижу это как пропихивание DRM и идентификации пользователя. Фичи типа TPM и SecureBoot должны быть опциональными.

А почему претензии именно к TPM? Как бы проприетарный код, в котором у вас никогда не было свободы выбирать, что выполнять, а что нет. Если вам сказали, что проверка лицензии в интернете нужна, значит, нужна. Если вам сказали, что у вас будут всплывать апдейты no matter what, значит, будут.

В целом, у вас есть только одно право - голосовать ногами.

DRM на уровне железа всегда злопакостнее DRM на уровне софта. И если, например, на обычный компьютер можно накатить Linux и ставить туда что угодно, то на комп с залоченным Secure Boot ты ничего не поставишь кроме того, что разрешил ставить непосредственно производитель.

Последний раз, когда я трогал secure boot, там было банальное 'enroll your keys'. Плюс shim подписан. Т.е. вместо того, чтобы негодовать относительно наличия DRM, проприетарного кода и т.д., вы набрасываетесь на secure boot, который, в общем случае, никакого отношения к проприетарному коду не имеет.

Уже были устройства с той же Windows 10, на которых Secure Boot прибит гвоздями и не отключается никак. Так что нет.

Secure boot как технологию в целом я бы если бы мог, стёр с лица земли целиком. Оно везде используется для DRM и залочки пользовательских девайсов. Это происходит в консолях, в айфонах, где угодно.

Я знаю, что от этой технологии в теории может быть польза в плане безопасности — но польза не перевешивает вред.

Дополнение: Некоторые пользователи отмечают невозможность загрузки систем после установки обновления в разных дистрибутивах (включая RHEL/CentOS), в том числе в конфигурациях без UEFI Secure Boot.

В случае неисправности модуля TPM-контейнеры, защищённые им, становятся недоступными, а данные, находящиеся в них — невосстановимыми.

Мне вот ваш TPM нафиг не сдался, пока только вижу это как пропихивание DRM и идентификации пользователя.Они и без того могут вас идентифицировать, но с TPM это куда проще, да: данные смогут передаваться через каждый браузер, а не только условный Edge. Ну а кроме TPM сейчас могут неплохо идентифицировать и через скрытый системный раздел диска, хранящий ключи и конфигурацию софта.

Через неподконтрольный прикладному ПО и драйверам канал связи с помощью неподконтрольного удалённого выполняемого кода будет передаваться информация сразу на нужный удалённый сервер. Обойти это вы никак не сможете, не заблокировав парралельно весь сервер с услугой. Т.е. для блокировки передачи данных при DRM нужно будет полностью отказаться от услуги. А если услугой вы таки решите пользоваться, то даже близко не будете иметь представления какие именно данные передаются на удалённый сервер.

А как именно связана проприетарная ОС Windows со свободой?

Почему индусы из Редмонда диктуют МНЕ, что МНЕ на МОЕЙ машине нужно?

Потому что они владеют данной ОС и вправе диктовать любые условия. Ваше право (пока что) — не устанавливать данную ОС. Надеюсь, подобные инциденты подтолкнут людей к пониманию, за что именно выбирают Linux. Не за какую-то там бесплатность, а именно вот за отсутствие таких пропихиваний.

Давайте рассуждать здраво, но с нотками паранойи, если вас захотят найти или идентифицировать, то это сделают, не важно какие защиты и операционную систему вы используете, так как каждый раз когда вы посещаете интернет вы оставляете следы и это от вас никак не зависит.

Если вообще думать о заговорах, то я бы не пользовался никакой операционной системой, хоть отечественной, хоть зарубежной...

Боитесь контроля со стороны, я думаю зря, уже всех контролируют так или иначе...

Помнится мне, один из университетов спалили за создание бэкдоров при улучшении какой-то unix подобной системы

именно вот за отсутствие таких пропихиваний.

В таком случае расскажите, пожалуйста, какие альтернативные системы инициализации взамен Systemd предлагаются сейчас в большинстве мейнстрим дистрибутивов, вроде Fedora или Ubuntu.

Нет, Systemd конечно проще в настройке, но что делать, если кому-то его функционал избыточен? Какое отношение к инициализации ОС имеют подсистемы systemd-nspawn, systemd-networkd, systemd-resolved, systemd-timesyncd? Как полностью убрать эти компоненты?

Вот большая подборка дистрибутивов, выбирайте: https://en.wikipedia.org/wiki/Category:Linux_distributions_without_systemd

Systemd действительно проще в настройке и удобнее (поэтому неудивительно, что на него перешли в большинстве дистрибутивов), я написал десятки юнитов для него, а вот для традиционного SysV дай бог если 2-3. Редактировать баш-скрипты с одной, по сути, целью автозапуска — удовольствие ниже среднего. Управление зависимостями примитивное, авторестарта при падении нет, насколько я помню, лог вываливается в одну кучу (нужно дополнительно разгребать в rsyslogd), читать и модифицировать такие скрипты намного тяжелее, чем маленький ini-файл юнита, в котором 99% типичных задач покрыто параметрами.

Перечисленные вами подсистемы-компоненты запускаются отдельно от Systemd (по крайней мере, в Debian), systemd-nspawn и systemd-timesyncd даже идут в отдельных пакетах, которые можно просто не ставить.

Про этот список я в курсе, но в нем из мейнстримовых дистрибутивов только Slackware и Gentoo, остальные же либо собираются энтузиастами, либо спроектированы для решения специфических задач на устройствах с ограниченными вычислительными ресурсами. Доля пользователей у них мала, новички обычно идут на Ubuntu, Mint, ElementaryOS, Kali, Fedora или Manjaro. Андроид и его производные нужно рассматривать отдельно от Linux, вроде бы он свободный, а на деле все зависит от доброй воли вендоров и Google.

Перечисленные вами подсистемы-компоненты запускаются отдельно от Systemd (по крайней мере, в Debian), systemd-nspawn и systemd-timesyncd даже идут в отдельных пакетах, которые можно просто не ставить.

Посмотрел сейчас, действительно systemd-nspawn и systemd-timesyncd можно ставить отдельно. По остальным компонентам: пусть отключены, но они так или иначе остаются в системе. Это похоже на Windows: в нем можно отключить службы автоматического обновления, антивируса, дополненной реальности, Кортаны и встроенные приложения. Но с диска они никуда не пропадают, а если попытаться удалить их с помощью Powershell или твикеров, то сильно пострадает работоспособность всей ОС.

Как мне кажется, если доля Linux на десктопе будет расти дальше, то можно ждать массового внедрения туда зондов и DRM. Этот процесс уже начался, вспомнить хотя бы недавний скандал с коммитами из Миннесотского университета, релиз третьей версии манифеста Chrome (это важный момент в связи с популяризацией Electron в качестве фреймворка для написания кроссплатформенных приложений), сбор телеметрии по умолчанию компаниями Canonical, Red Hat и Mozilla, и т.д. Systemd выглядит уязвимым звеном для встраивания сомнительного кода ввиду ее распространенности и безальтернативности в популярных дистрибутивах "для простого пользователя". Можно сделать очищенные форки, как, например, это сделали для браузеров - LibreWolf, PaleMoon и Ungoogled Chromium. Но процесс этот будет не быстрым ввиду сложности, многокомпонентности исходного проекта, а большинству пользователей не захочется тратить собственное время и пересобирать половину системы по непонятно чьей инструкции из Интернета, боясь потерять свои данные и доступ к разным удобным функциям, наподобие синхронизации с облаком и упрощенной авторизации.

Где-то через пять лет, когда все новые устройства будут продаваться с модулями TPM, в Wayland и PipeWire пропатчат возможность копирования и трансляции контента только в шифрованном изолированном окружении - "из соображений безопасности". И повторится нынешняя ситуация с Windows 11 и Android. На потребности пользователей дистрибутивов второго эшелона и гиков с компьютерами на свободном железе индустрия внимания не будет обращать, как сейчас на пользователей Replicant и Palemoon, или как 10 лет назад на пользователей Symbian и WinMobile.

Сам по себе Linux не панацея от пропихиваний, нужно еще, чтобы у сообщества сохранялась культура "мой ПК - моя частная собственность".

В системе полно утилит, которые вы, как пользователь, не будете использовать никогда, хотя системе они могут быть нужны (например, большинство утилит GNU, если пользователь использует графический интерфейс или вообще один только браузер). Заменять cd/ls/mv и прочее как-то странно. Не вижу ничего особо плохого в том, что у Systemd есть компоненты, которые предоставляют альтернативу более старым программам. Их можно не использовать, по умолчанию они выключены. Например, вместо resolved можно установить dnsmasq или вообще bind.

Тут всё примерно как с ядром, можно пересобрать без ненужных модулей и функций, можно брать то, что собирают мейнтейнеры с максимальным покрытием возможных ситуаций. Я с самого начала «заражения» Systemd следил за этой драмой, и аргументы противников выглядят до сих пор неубедительно. Уровня «заменить Systemd на %initname%, чтобы был не Systemd». Можно так же пожаловаться, что ядро везде Linux, а не BSD. Меня вполне устраивает ситуация, когда между GNU (пользовательским окружением) и Linux (ядром) добавится ещё система инициализации (прослойка, обеспечивающая управление системой) как самостоятельный и важный компонент, не простая запускалка скриптов. И пока что Systemd тут попросту вне конкуренции. Можно сравнить его отчасти с виндовым MMC, только удобнее, конечно.

При этом, у Systemd взаправду лучше управляемость, скорость, простота конфигурации, т.е. качества, которые выгодны и юзеру, и мейнтейнерам. На стороне других систем лишь идеология юникс, но на одной идеологии далеко не уедешь, она должна применяться практично.

Я вижу массу пользы в существовании мелких утилит, которые можно комбинировать в конвеер для выполнения своих задач. Я не вижу реальной пользы в возможности удалить/заменить Systemd полностью или частично. Все аргументы довольно абстрактны — «раздуто», «занимает место», «не нужно», «избыточно». Причём, замена других систем инициализаций точно так же требует усилий, не думаю, что они полностью совместимы (иначе зачем такое нужно, если нет отличий?).

А насчёт большинства пользователей я бы не стал волноваться, линукс всегда был и остаётся в меньшинстве, именно потому, что люди сознательно его выбирают по большей части. А сознательность — удел меньшинств, которые нашли время/желание/способности разобраться в системе и оценить её преимущества. Так что это бесконечный бой, и если десктопный линукс начнёт скатываться куда-то не туда, я уверен, варианты найдутся. Их будет мало, они будут сложными, но будут. Не впервой.

Про этот список я в курсе, но в нем из мейнстримовых дистрибутивов только Slackware и Gentoo, остальные же либо собираются энтузиастами, либо спроектированы для решения специфических задач на устройствах с ограниченными вычислительными ресурсами. Доля пользователей у них мала, новички обычно идут на Ubuntu, Mint, ElementaryOS, Kali, Fedora или Manjaro.Если человек осознанно выбирает инит, то он уже достаточно грамотен для того, чтобы его не смущал не самый популярный дистрибутив. Из популярных, вы ещё devuan забыли.

Microsoft объяснила, зачем Windows 11 нужен TPM и закрыла доступ к утилите PC Health Check, которая путала пользователей