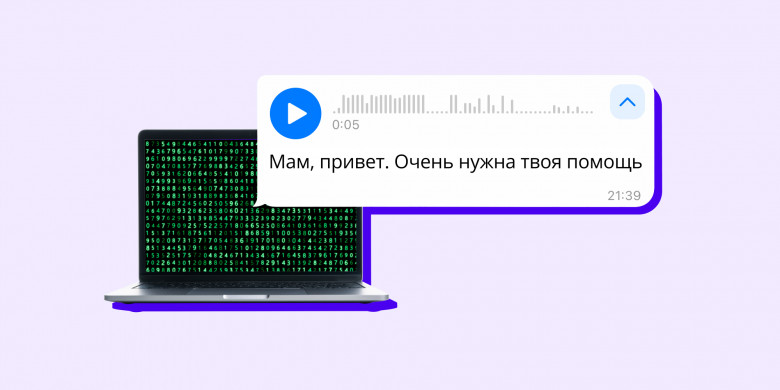

Благодаря игре Hamster Kombat майнить криптовалюту начали даже дети. На август 2024 года «хомяка тапают» 300 миллионов человек — это в два раза больше населения России. Неопытные пользователи быстро увлекаются криптовалютой и идут с вопросами в тематические телеграм-чаты, где под видом дружелюбных экспертов их встречают мошенники.

Мы часто обсуждаем новые фишинговые атаки с коллегами из ИБ-отделов крупных компаний. Обычно к нам приходят за рекомендациями или описанием мошеннических схем, но в этот раз нам предложили вместе провести расследование и подыграть одному из таких криптомошенников на Binance.